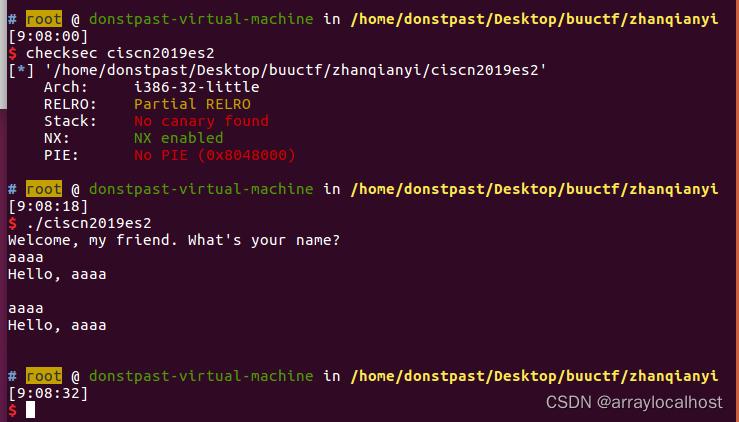

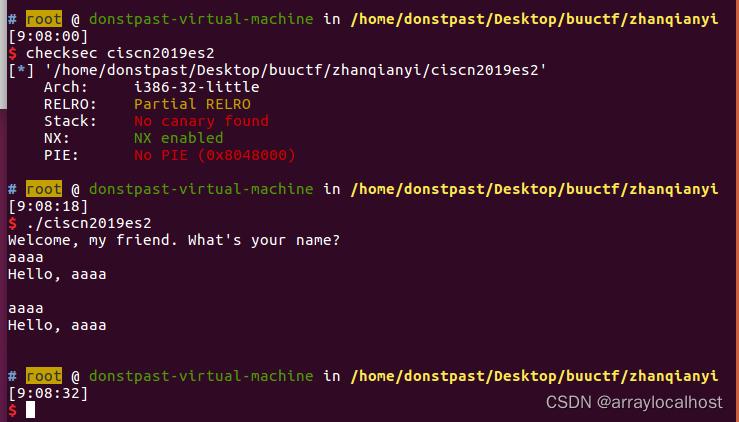

1.checksec+运行获取基本信息

32位+NX堆栈不可执行

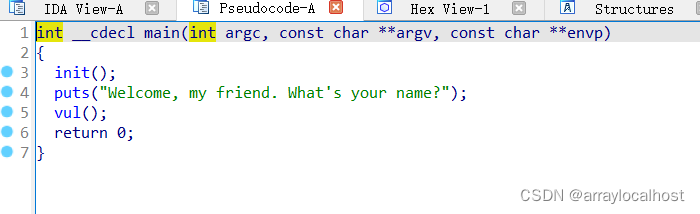

2.常规IDA操作

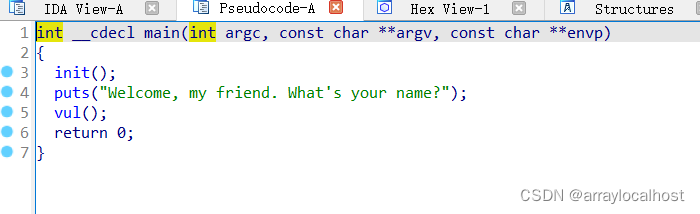

1.main函数

并没有什么

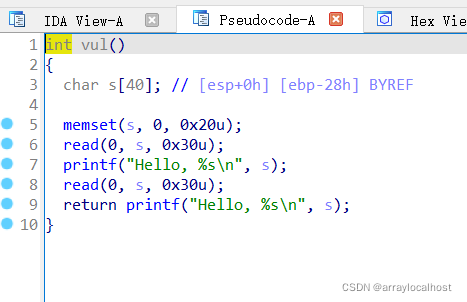

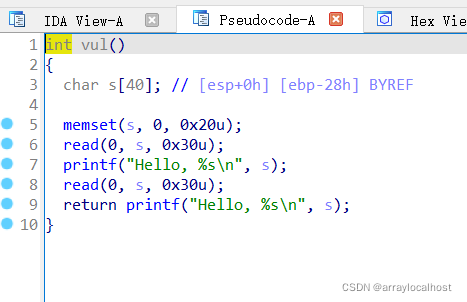

2.int vul()函数

程序主体,信息很多

1.两次read都在往同一个地方s处读入数据

2.要读入0x30,但s大小只有0x28,如果有后门函数,直接常规栈溢出操作

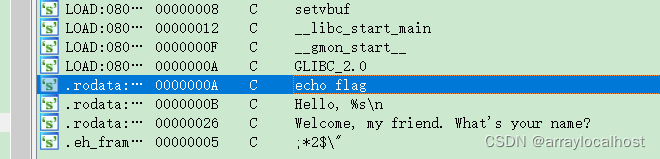

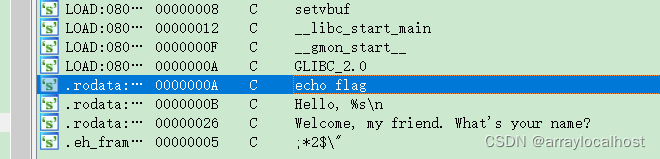

但是shift+f12

这里仅仅是打印flag字符串,没有用

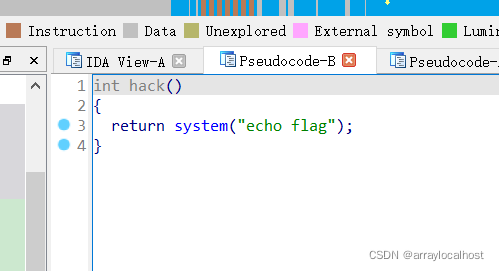

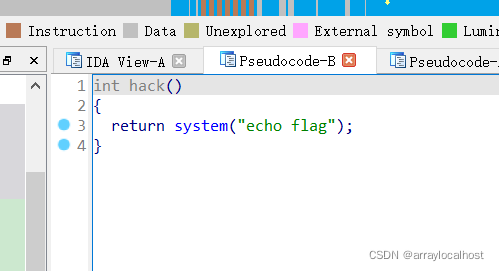

同时查看hack函数

system里面的参数不是bin_sh不能直接用,所以要修改system的参数

32位+NX堆栈不可执行

并没有什么

程序主体,信息很多

1.两次read都在往同一个地方s处读入数据

2.要读入0x30,但s大小只有0x28,如果有后门函数,直接常规栈溢出操作

但是shift+f12

这里仅仅是打印flag字符串,没有用

同时查看hack函数

system里面的参数不是bin_sh不能直接用,所以要修改system的参数

1649

1649

548

548

367

367

515

515

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?