一,排查后门用户

1命令 net user 没发现什么异常

2.打开 lusrmgr.msc 本地用户组 发现隐藏的用户

二,排查端口,进程

netstat -ano

暂无恶意的端口进程

三,自启动后门排查

1.计划任务查看: 控制面板,任务计划程序

2.启动项

1).开始-所有程序--启动

2).打开cmd msconfig(系统配置)

3).注册表 regedit

4).火绒 安全工具 启动项管理

3.服务

服务没有什么异常

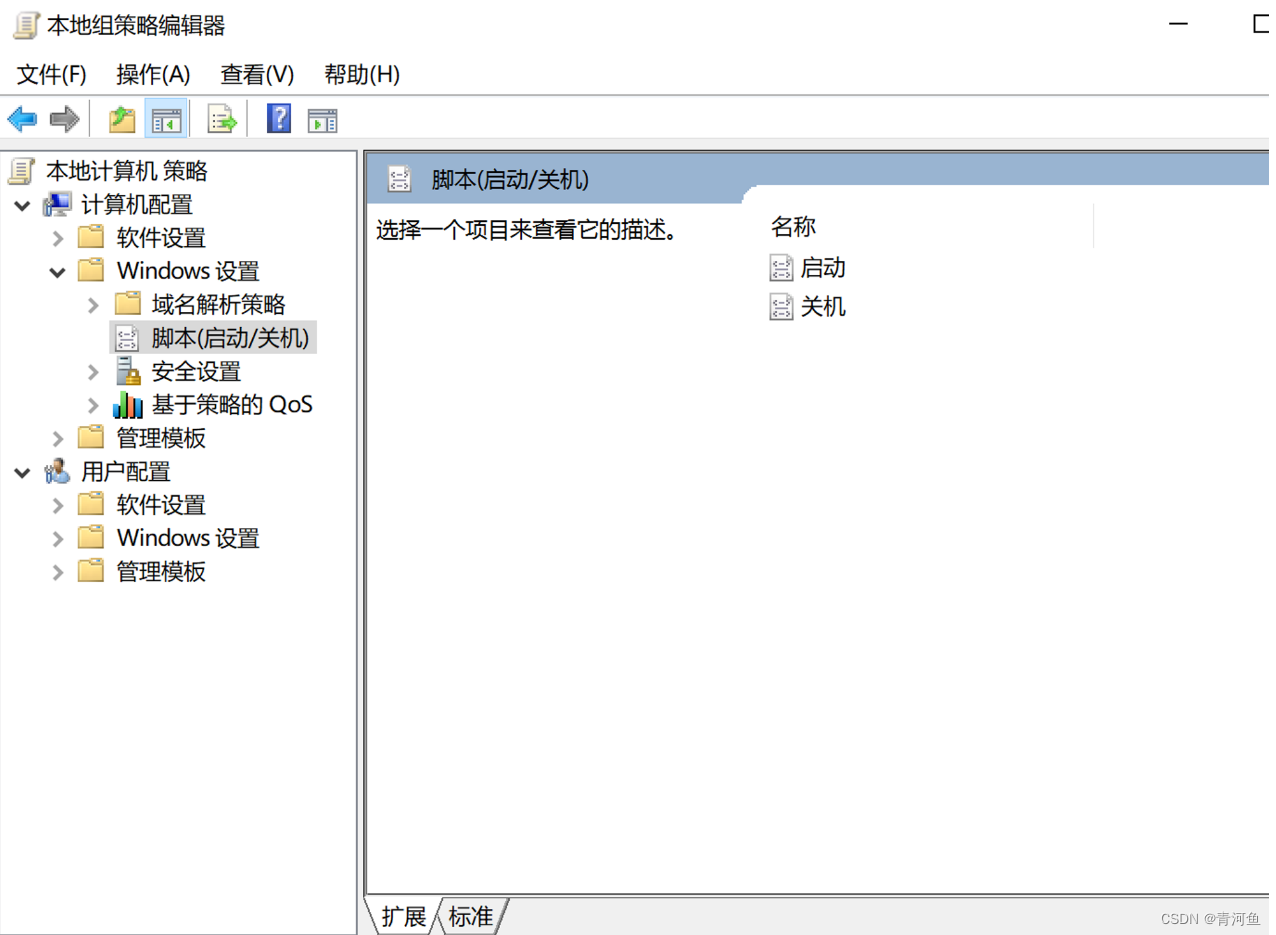

4.组策略

没有恶意的脚本

四,日志检测

一,windows的安全日志

可以从事件查看器查看windows的安全日志

也可以输入命令,日志存在的位置: %SystemRoot%\\System32\\Winevt\\Logs\\Security.evtx

二,web日志检测

找到Apache下的logs的成功日志:进行日志分析,发现在www目录下tips存在shell.php

打开木马文件可以获得

属于冰蝎连接的流量特征

五,病毒文件排查

在隐藏文件下发现一个挖矿的恶意文件,打开后,cpu疯狂运行.该病毒图标为pyinstaller 打包后的exe默认图标,我们用pyinstxtractor 进行反编译

python pyinstxtractor.py kuang.exe

876

876

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?