- 实验需求

- 掌握高级ACL的配置方法

- 掌握高级ACL在接口下的应用方法

- 掌握流量过滤的基本方式

- 实验拓扑

实验拓扑如图12-14所示:

图12-14高级ACL

- 实验步骤

(1)配置PC机的IP地址

PC1的配置,在ipv4下选择静态配置,输入对应的ip地址、子网掩码和网关,然后点击应用。PC2同理

PC1的配置如图12-15所示:

图12-15在PC1上手动添加IP地址

PC2的配置如图12-16所示:

图12-16在PC2上手动添加IP地址

(2)配置路由器R1的IP地址

<Huawei>system-view

[R1]undo info-center enable

[R1]interface g0/0/0

[R1-GigabitEthernet0/0/0]ip address 192.168.10.254 24

[R1-GigabitEthernet0/0/0]undo shutdown

[R1-GigabitEthernet0/0/0]quit

[R1]interface g0/0/1

[R1-GigabitEthernet0/0/1]ip address 192.168.20.254 24

[R1-GigabitEthernet0/0/1]undo shutdown

[R1-GigabitEthernet0/0/1]quit

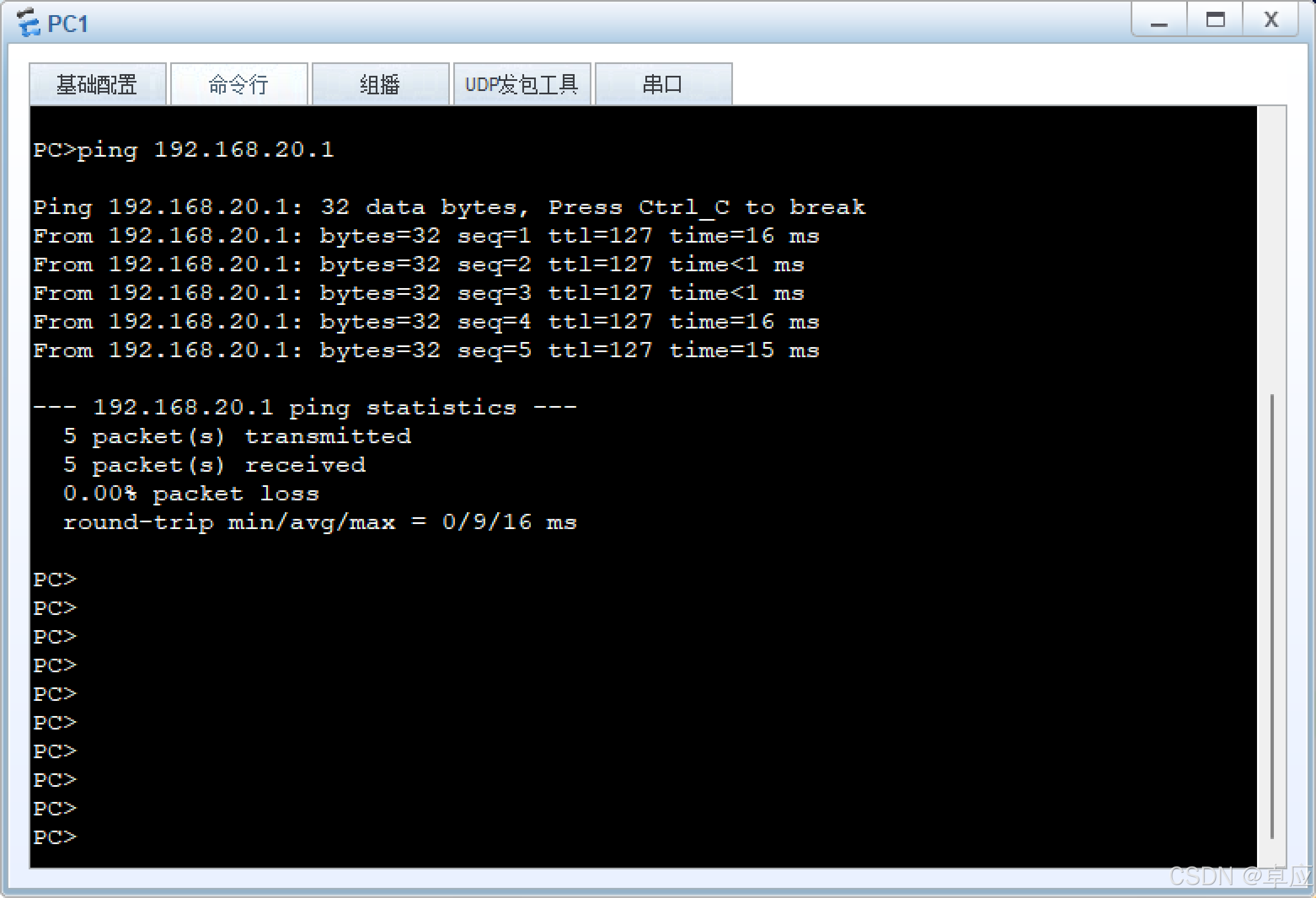

(2) 测试:PC1访问PC2,结果如图12-17所示:

图12-17 PC1上显示的ping程序测试信息

通过以上输出,可以看到PC1可以访问PC2

(3)配置高级ACL

[R1]acl 3000 //创建ACL编号为3000

[R1-acl-adv-3000]rule 10 deny ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255 //拒绝192.168.10.0网段去访问192.168.20.0网段

[R1-acl-adv-3000]quit

[R1]interface g0/0/0

[R1-GigabitEthernet0/0/0]traffic-filter inbound acl 3000

[R1-GigabitEthernet0/0/0]quit

【技术要点】

高级acl配置过程及参数详解

1、创建高级ACL

[Huawei] acl [ number ] acl-number [ match-order config ]

acl-number:指定访问控制列表的编号。

match-order config:指定ACL规则的匹配顺序,config表示配置顺序。

2、配置高级ACL的规则

当参数protocol为IP时:

rule [ rule-id ] { deny | permit } ip [ destination { destination-address destination-wildcard | any } | source { source-address source-wildcard | any } | time-range time-name | [ dscp dscp | [ tos tos | precedence precedence ] ] ]

ip :指定ACL规则匹配报文的协议类型为IP。

destination { destination-address destination-wildcard | any }:指定ACL规则匹配报文的目的地址信息。如果不配置,表示报文的任何目的地址都匹配。

dscp dscp:指定ACL规则匹配报文时,区分服务代码点(Differentiated Services Code Point),取值为:0~63。

tos tos:指定ACL规则匹配报文时,依据服务类型字段进行过滤,取值为:0~15。

precedence precedence:指定ACL规则匹配报文时,依据优先级字段进行过滤。precedence表示优先级字段值,取值为:0~7。

当参数protocol为TCP时:

rule [ rule-id ] { deny | permit } { protocol-number | tcp } [ destination { destination-address destination-wildcard | any } | destination-port { eq port | gt port | lt port | range port-start port-end } | source { source-address source-wildcard | any } | source-port { eq port | gt port | lt port | range port-start port-end } | tcp-flag { ack | fin | syn } * | time-range time-name ] *

protocol-number | tcp:指定ACL规则匹配报文的协议类型为TCP。可以采用数值6表示指定TCP协议。

destination-port { eq port | gt port | lt port | range port-start port-end}:指定ACL规则匹配报文的UDP或者TCP报文的目的端口,仅在报文协议是TCP或者UDP时有效。如果不指定,表示TCP/UDP报文的任何目的端口都匹配。其中:

eq port:指定等于目的端口;

gt port:指定大于目的端口;

lt port:指定小于目的端口;

range port-start port-end:指定源端口的范围。

tcp-flag:指定ACL规则匹配报文的TCP报文头中SYN Flag。

4、实验调试

(1)测试PC1是否可以访问PC2,结果如图12-18所示:

图12-18 PC1上显示的ping程序测试信息

通过以上输出我们可以看到PC1和PC2不能相互访问了。

(2)为了减少带宽浪费,在R1上作如下配置:

[R1]acl 3001

[R1-acl-adv-3001]rule 10 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

[R1-acl-adv-3001]quit

[R1]interface g0/0/1

[R1-GigabitEthernet0/0/1]traffic-filter inbound acl 3001

[R1-GigabitEthernet0/0/1]quit

分析:PC2访问PC1的流量到达了PC1,PC1的回应包到达了R1的g0/0/0然后丢弃,这样会浪费带宽,所以要加上ACL 3001,这样PC2访问PC1的流量在R1的g0/0/1上就丢弃了。

本文出自作者的《HCIA Datacom学习指南》

https://item.jd.com/14032255.html

在文章最后加作者VX:可以免费领取以下资料

470

470

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?