红日2

打靶前准备

1、初始密码为1qaz@WSX,注意WEB这台机器,需要切换用户为de1ay,密码为1qaz@WSX登入

2、修改网卡,如PC 、WEB 拥有俩个网卡,则网卡一设置为nat,也可以是主机模式,但由于学校校园网认证方面的问题,主机模式无法上网,所以我用nat模式。对应的把nat模式的网段修改为192.168.111.0

设置一个lan区段,所有主机都加入到这个lan区段

结果如下:

3、然后利用kail或者windows10作为攻击机。为了方便,可以用三台。包括虚拟机kail,虚拟机windows10以及本机。主要是一些软件不敢放在主机上

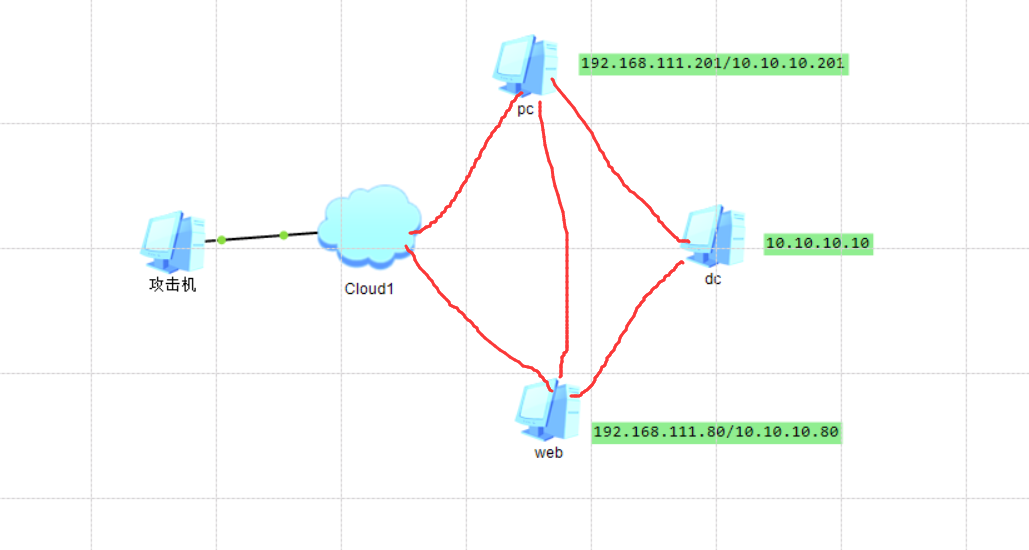

他们之间的连接关系如下:##用ensp,主机只有一个接口,截图又没有直线,我真是醉了

注意:这里内外网只是相对于这些虚拟主机的。

| 主机 | 外网ip | 内网ip |

|---|---|---|

| PC.de1ay.com | 192.168.111.201 | 10.10.10.201 |

| WEB.de1ay.com | 192.168.111.80 | 10.10.10.80 |

| DC.de1ay.com | 无 | 10.10.10.10 |

| 攻击机若干 | 192.168.111.0网段就行 | 无 |

4、打开web主机,进入C:\Oracle\Middleware\user_projects\domains\base_domain\bin右击以管理员身份

运行startWeblogic。需要管理员身份:administrator/1qaz@WSX

最后web以及pc 通过管理员的方法打开服务。确保Server、Workstation、Computer Browser服务能够启动

开始工作:

1、信息收集:

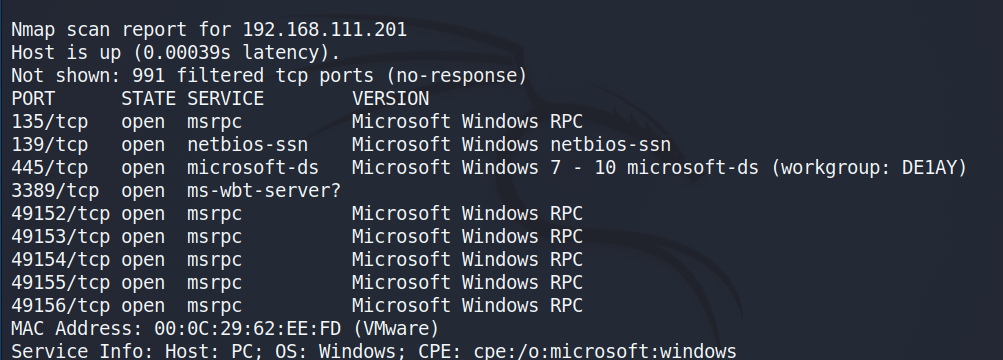

1)主机信息收集

启动kail的nmap

nmap -sV 192.168.111.0/24 //显示系统以及程序版本信息

访问.80的ip #默认是访问80端口,啥都没有

启动目录扫描

御剑:

kail的dirsearch:

本文详细记录了红日靶场2的渗透测试过程,包括信息收集、利用CVE-2019-2725攻击带域控、使用AWVS扫描漏洞、通过CS进行内网信息收集和攻占域控。涉及的工具包括nmap、御剑、dirsearch、weblogicscan、AWVS等,展示了多种漏洞利用方法。

本文详细记录了红日靶场2的渗透测试过程,包括信息收集、利用CVE-2019-2725攻击带域控、使用AWVS扫描漏洞、通过CS进行内网信息收集和攻占域控。涉及的工具包括nmap、御剑、dirsearch、weblogicscan、AWVS等,展示了多种漏洞利用方法。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1749

1749

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?