政企项目合规必看:用PIA把「合法边界」嵌进系统设计,避免上线即违法

在政企数字化项目中,你是否遇到过这些场景:

- 高考查分系统刚上线,考生信息就被招生中介精准获取;

- 医院健康平台打通数据接口后,患者病历被转卖用于商业推销;

- 政务APP注销账号半年,验证码还在往旧手机号狂发……

这些看似「技术合理」的设计,实则已经触碰了《个人信息保护法》的红线。问题的核心不在于技术本身,而在于项目全流程中缺失了关键的法定风控程序——个人信息保护影响评估(PIA)。

PIA不是事后补的报告,而是《个保法》第55条明确要求的「事前强制程序」:只要涉及敏感信息处理、自动化决策、第三方数据共享等高风险场景,未做PIA即上线,功能可能被直接认定为违法运行。

本文结合GB/T 39335-2020国家标准与真实项目案例,拆解PIA的8大核心落地要素、6类高风险场景干预方案,帮开发者、架构师、项目负责人把合规要求转化为可执行的工程控制点,让项目既顺利交付又合法免责。

一、为什么政企项目必须前置PIA?

很多技术团队觉得「按甲方需求开发就行」「系统外包了责任就不在我」,但监管早已明确:个人信息处理者(通常是业务发起方)承担主体责任,技术外包不转移合规义务。

「合理失控」的典型路径:

业务需求(如查分、健康数据共享)→ 系统设计(默认开放全量接口、关闭API限流、留存明文日志)→ 上线运行 → 数据被爬取/转卖/滥用 → 监管追责(医院、教育局、实施方共同担责)

关键问题在于:超过九成的项目在立项阶段未识别PIA触发点,合同也未约定评估责任。而《个保法》明确了3类强制触发场景,恰恰是政企项目的核心创新领域:

- 处理生物识别、医疗健康、行踪轨迹、金融账户、未成年人信息等敏感数据;

- 利用个人信息进行对权益有重大影响的自动化决策(如信贷拒批、入学资格审核);

- 向第三方提供、公开个人信息。

简单说:只要你的项目涉及以上场景,PIA就不是可选项,而是上线前必须完成的「法定启动键」。

二、PIA落地核心:8大要素构建三层防御纵深

PIA的本质是把法律原则转化为可执行的工程控制点。根据GB/T 39335-2020国家标准,需从「前端合法性、中台安全性、后端边界控制」三个维度,覆盖以下8个核心要素:

(一)前端:把控「能不能做」,确保业务「生得合规」

-

合法性基础:处理目的必须可锁定、可验证

- 核心要求:每一项数据处理活动都要有具体、明确的法律依据,不能用「提升用户体验」「智能分析」等模糊表述。

- 技术落地:需求文档中明确数据处理目的,在数据库设计时添加「处理目的标签」,避免数据被用于未声明场景(如查分日志不能用于招生模型训练)。

- 风险提示:若目的不明确,可能被认定为「超出约定处理范围」,直接触发《个保法》第66条高额罚款。

-

最小必要:数据采集范围决定风险敞口

- 核心要求:只采集业务必需的字段,冗余敏感数据即使不展示、不调用,也属于违法处理。

- 技术落地:

- 接口层采用「字段白名单」机制,例如查分接口仅返回「分数+准考证号」,屏蔽身份证号、IP、设备ID等冗余字段;

- 老旧系统无法改造时,在接口文档中标注「仅A、B字段为业务必需」,并记录调用方是否使用冗余字段。

- 典型坑:教育查分系统返回完整身份证号,即使前端隐藏,也构成敏感信息超范围采集。

-

透明度:告知质量决定同意有效性

- 核心要求:用户需在3次以内操作找到隐私政策,告知内容必须明确接收方、处理目的、保存期限,不能用「可能共享给合作伙伴」等模糊表述。

- 技术落地:

- App/系统主界面设置隐私政策快捷入口,关键条款用加粗标注;

- 数据共享前弹出单独同意弹窗,明确第三方名称及使用场景(如「是否同意将您的行程信息共享给XX保险公司用于投保评估」)。

(二)中台:明确「怎么做才安全」,确保运行「活得安全」

-

风险识别:主动推演非技术性不利影响

- 核心要求:不仅要防范数据泄露,还要识别歧视、财产损失、社会评价降低等社会性风险。

- 技术落地:

- 自动化决策场景(如信贷审批)需提前进行风险推演,避免模型偏见导致的歧视;

- 跨系统数据融合前,评估数据交叉使用可能带来的隐私风险(如就诊记录+消费数据可能推断用户健康状况)。

- 关键判断:仅个性化推荐、志愿辅助等非决定性场景,可不强制触发PIA;但拒贷、拒保等重大决策必须评估。

-

安全措施:可验证、可审计、与风险匹配

- 核心要求:安全措施需与风险等级匹配,且能通过配置截图、测试报告、审计日志证明有效性,口头陈述不被监管认可。

- 技术落地:

- 敏感数据采用AES-256加密存储,而非Base64编码(仅编码非加密);

- API接口启用鉴权机制(如OAuth2.0)、频率限制(Redis+Lua实现分布式限流),关键操作留存审计日志(至少保存3年);

- 生产环境禁用明文日志,敏感字段自动脱敏(如手机号显示为138****5678)。

-

个人权利:内生于系统架构

- 核心要求:需在30日内响应用户的查询、更正、删除请求,且删除需覆盖主库、备份、日志中的所有副本。

- 技术落地:

- 建立统一用户标识体系,数据分散存储时通过联动清除机制实现全链路删除;

- 设计「权利请求处理流程」,包含申请受理、数据定位、操作执行、结果反馈等节点,确保按时响应。

(三)后端:防范「边界会不会失控」,避免范围蔓延

-

第三方管理:数据共享即责任延伸

- 核心要求:向第三方提供数据需满足「做PIA+签共享协议+评估安全能力」三个条件,第三方SDK也需纳入管理。

- 技术落地:

- 与第三方签订数据共享协议,明确数据用途、保存期限及安全义务,约定「SDK违规则厂商承担连带责任」;

- 通过网络代理层监控第三方SDK的数据采集行为,留存外传数据日志;

- 拒绝提供数据采集清单的SDK,需在隐私政策中明确告知「可能收集设备信息」。

-

持续监督:PIA随业务演进动态更新

- 核心要求:PIA记录需保存至少3年,系统新增功能、更换数据接收方、扩展共享范围时,需重新评估。

- 技术落地:

- 建立PIA复审机制,系统重大变更(如新增自动化决策模块)前触发重新评估;

- 定期(如每季度)对数据处理活动进行合规审计,更新PIA报告及安全措施。

三、6类高风险场景:PIA前置干预方案(直接复用)

政企项目中,高风险往往源于业务创新与合规边界的认知错位。以下6类高频场景需重点防控,附具体技术+流程干预措施:

| 场景 | 核心风险 | 技术干预方案 | 流程补充 |

|---|---|---|---|

| 医疗健康平台 | 就诊记录直供保险公司,未获单独同意 | 接口层部署字段白名单+动态脱敏,仅开放诊疗必需字段 | 需求阶段明确共享场景,签订三方共享协议,患者单独同意后再提供数据 |

| 教育考试系统 | 查分接口返回身份证号+无防爬 | 仅输出分数+准考证号,关闭冗余字段;强制启用API限流(单IP单日≤10次)+异常熔断 | 验收标准中明确合规要求,测试用例包含字段校验、限流功能验证 |

| 交通出行平台 | 行程数据被用于商业分析(超出服务通知用途) | 通过协议约定数据用途,SDK审查限制数据采集范围 | 隐私政策中明确「行程数据仅用于行程变动通知」,商业使用需单独获取同意 |

| 政务APP | 非法定场景强制人脸核验,无替代方式 | 提供短信登录/密码登录作为替代方案,人脸核验设独立授权弹窗 | 立项阶段确认是否为法定强制场景,非强制场景不得将人脸核验作为唯一选项 |

| 通信销号系统 | 销号后关联服务未解绑,验证码仍发送 | 设计全局ID映射表+销号事件广播机制,触发销号时同步解绑所有关联服务 | 将「全网解绑完成」设为销号成功的强制条件,留存解绑日志 |

| 金融风控模型 | AI拒贷无理由,违反透明度要求 | 重大决策(拒贷、拒保)返回决策摘要(如「近6个月逾期2次」),提供人工复核通道 | 模型训练阶段保留决策逻辑文档,上线后定期审计决策公平性 |

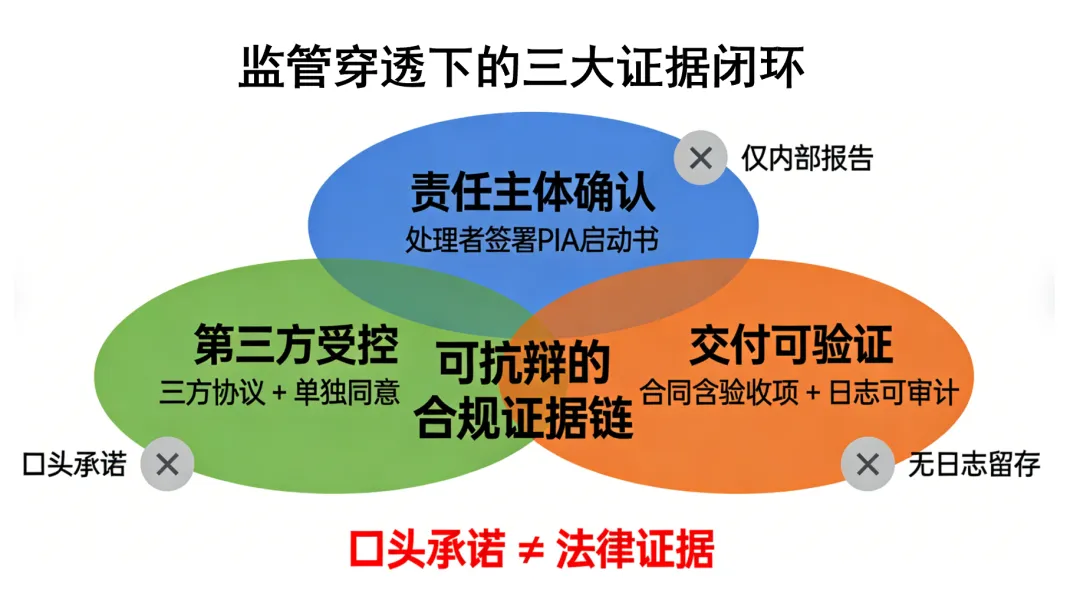

四、监管审查关键:3大证据闭环缺一不可

监管对PIA的审查早已超越「有没有报告」,而是通过数据流向反推控制缺失、通过合同追溯责任真空。需在三个关键节点形成可交叉印证的证据链:

- 责任主体确认:需有处理者签署的《PIA启动确认书》、需求评审纪要中关于高风险场景的讨论记录,证明处理者主导或参与了PIA;

- 第三方共享受控:需提供三方协议(处理者+实施方+接收方)、个人单独同意截图、第三方安全能力评估报告,口头承诺无效;

- 合规纳入交付:合同附件需列明「PIA相关证据为验收必要条件」,验收测试包含数据最小化、权限控制、安全措施等合规项,留存测试报告。

简单说:合规的核心不是「做了PIA」,而是让每一步决策都可追溯、每一项控制都可验证。

五、总结:让系统生而合规

PIA的价值不在于最终的报告,而在于将合规要求嵌入项目全流程:需求阶段识别风险、架构阶段固化边界、交付阶段留存证据,让系统上线前就具备「可证明自己合法」的能力。

对技术团队而言,PIA不是额外负担,而是厘清数据边界、固化安全需求、降低追责风险的关键工具。当监管回溯时,系统自身就能回答:为何采集这些字段?向谁共享?是否获得授权?权利能否兑现?

合规不是完美,而是可证明的努力。把PIA转化为工程控制点,才能让政企数字化项目在创新的同时,守住法律底线。

互动交流

你在项目中遇到过哪些合规坑?PIA落地时是否遇到过第三方SDK不配合、甲方拒绝参与评估等问题?欢迎在评论区分享你的经历和解决方案,一起提升政企项目的数据合规能力!

参考依据

- 《中华人民共和国个人信息保护法》(2021年)

- 《App违法违规收集使用个人信息行为认定方法》(网信办等四部门,2019年)

- GB/T 35273-2020《信息安全技术 个人信息安全规范》

- GB/T 39335-2020《信息安全技术 个人信息安全影响评估指南》@TOC

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?