✅作者简介:热爱科研的Matlab仿真开发者,擅长数据处理、建模仿真、程序设计、完整代码获取、论文复现及科研仿真。

🍎 往期回顾关注个人主页:Matlab科研工作室

🍊个人信条:格物致知,完整Matlab代码及仿真咨询内容私信。

🔥 内容介绍

在信息爆炸的时代,移动多媒体应用日益普及,海量用户数据被收集、存储和分析。为了保护用户隐私,这些数据通常需要经过匿名化处理。然而,匿名化并非绝对的安全保障,研究表明,即便经过精心设计的匿名化策略,数据集仍可能面临被再识别的风险。尤其是在移动多媒体场景下,由于数据的复杂性、异构性和关联性,匿名数据集的再识别风险更加突出。本文旨在探讨移动多媒体场景中匿名数据集的快速再识别风险评估问题,分析现有再识别攻击方法,并提出相应的防御措施,以期为移动多媒体数据安全提供参考。

首先,明确移动多媒体场景下匿名数据集的定义至关重要。通常情况下,我们认为一个数据集是匿名的,如果其中直接标识符(如姓名、身份证号、手机号等)被移除或加密,并且通过某些技术手段(如泛化、抑制、扰动等)降低了通过准标识符(如年龄、性别、居住地等)进行识别的风险。然而,移动多媒体场景的数据特点使得这种传统的匿名化定义面临挑战。具体而言,移动多媒体数据通常包含以下几个关键特征:

- 高维度数据:

移动设备能够采集丰富的传感器数据,例如位置信息、加速度计数据、陀螺仪数据、麦克风录音、摄像头拍摄的照片和视频等。这些数据维度众多,组合起来能够形成独特的“用户画像”。

- 时间序列特性:

许多移动多媒体数据具有强烈的时间序列特性,例如用户的移动轨迹、语音输入序列、视频观看历史等。这些时间序列数据蕴含着丰富的行为模式,能够被用来推断用户的身份。

- 异构数据源:

移动多媒体数据往往来自多个不同的数据源,例如社交媒体平台、视频网站、音乐App等。这些数据源之间可能存在关联关系,使得攻击者能够利用跨数据集的信息来辅助再识别。

- 情境感知信息:

移动多媒体数据通常包含丰富的情境感知信息,例如用户所处的地理位置、时间、活动状态、周围环境等。这些情境感知信息能够帮助攻击者缩小识别范围,提高再识别的成功率。

以上特点使得移动多媒体场景下的匿名数据集面临着更高的再识别风险。针对这些风险,研究人员已经提出了多种再识别攻击方法,这些方法可以大致分为以下几类:

- 链接攻击:

链接攻击是最常见的再识别攻击方法之一。攻击者通过将匿名数据集与外部数据集进行链接,利用外部数据集中的标识信息来推断匿名数据集中用户的身份。在移动多媒体场景下,外部数据集可以是公开的社交媒体数据、位置服务数据、或者通过其他渠道获取的用户信息。例如,攻击者可以利用用户的移动轨迹信息与社交媒体签到数据进行匹配,从而推断出用户的身份。

- 相似性攻击:

相似性攻击利用了数据集中不同记录之间的相似性来推断用户的身份。在移动多媒体场景下,用户的行为模式具有一定的稳定性,例如用户经常访问的网站、经常观看的视频类型、经常使用的App等。攻击者可以利用这些行为模式的相似性来识别用户。例如,攻击者可以构建用户的“视频观看兴趣向量”,并计算不同用户之间兴趣向量的相似度,从而识别出具有相似兴趣的用户。

- 差分攻击:

差分攻击利用了数据集中个体记录之间的差异来推断用户的敏感信息。在移动多媒体场景下,用户的敏感信息可能包含用户的地理位置、健康状况、政治倾向等。攻击者可以通过分析用户行为的细微差异来推断这些敏感信息。例如,攻击者可以通过分析用户的移动轨迹信息来推断用户的居住地和工作地点。

- 模型推断攻击:

模型推断攻击利用了机器学习模型来推断匿名数据集中用户的身份或敏感信息。攻击者首先利用原始数据集训练一个机器学习模型,然后利用该模型对匿名数据集进行预测。如果模型能够准确预测匿名数据集中的用户身份或敏感信息,则说明该匿名数据集存在再识别风险。例如,攻击者可以利用用户的位置信息训练一个位置预测模型,然后利用该模型预测匿名用户的位置信息。

除了上述常见的再识别攻击方法之外,在移动多媒体场景下还存在一些独特的再识别风险。例如,语音再识别攻击利用用户的语音特征来识别用户;图像再识别攻击利用用户的面部特征或场景特征来识别用户;设备指纹再识别攻击利用用户的设备指纹来识别用户。

针对上述再识别风险,我们需要采取有效的防御措施来保护移动多媒体数据的安全。以下是一些常用的防御策略:

- 增强匿名化技术:

传统的匿名化技术(如泛化、抑制、扰动等)在移动多媒体场景下可能不足以应对复杂的再识别攻击。我们需要研究更先进的匿名化技术,例如差分隐私、本地差分隐私、联合学习等。这些技术能够提供更强的隐私保护,防止攻击者通过各种攻击手段进行再识别。

- 限制数据发布:

尽量减少需要发布的数据量,只发布必要的信息。对于敏感数据,应该进行更严格的匿名化处理。在发布数据时,应该仔细评估再识别风险,并采取相应的防御措施。

- 加强访问控制:

只有授权的用户才能访问匿名数据集。应该建立严格的访问控制机制,防止未经授权的访问。对于敏感数据,应该进行更严格的访问控制,例如采用多因素认证、访问日志审计等。

- 实施数据溯源:

对数据的采集、存储、处理和发布过程进行跟踪和记录。一旦发生数据泄露事件,可以追溯到数据泄露的源头,并采取相应的补救措施。

- 提高用户隐私意识:

提高用户对数据隐私的保护意识,告知用户数据收集的目的和使用方式。用户应该有权选择是否提供数据,以及控制数据的使用范围。

此外,还需要加强对再识别攻击的研究,开发新的检测和防御技术。例如,可以开发一种自动化的再识别风险评估工具,能够自动检测匿名数据集中的再识别风险,并提供相应的防御建议。还可以开发一种实时的再识别攻击检测系统,能够实时监控匿名数据集的访问行为,及时发现并阻止再识别攻击。

综上所述,移动多媒体场景下的匿名数据集面临着严峻的再识别风险。我们需要深入研究各种再识别攻击方法,采取有效的防御措施,保护用户隐私。未来的研究方向可以包括以下几个方面:

- 开发更高效的匿名化技术:

针对移动多媒体数据的特点,开发更高效的匿名化技术,能够在保护用户隐私的同时,保证数据的可用性。

- 研究更鲁棒的再识别攻击检测方法:

开发更鲁棒的再识别攻击检测方法,能够及时发现各种类型的再识别攻击,并采取相应的防御措施。

- 探索基于人工智能的隐私保护技术:

利用人工智能技术来提高隐私保护的效果,例如利用机器学习模型来预测再识别风险,利用深度学习技术来生成匿名数据。

- 建立完善的隐私保护评估体系:

建立完善的隐私保护评估体系,能够对匿名数据集的隐私保护程度进行量化评估,为数据发布提供参考。

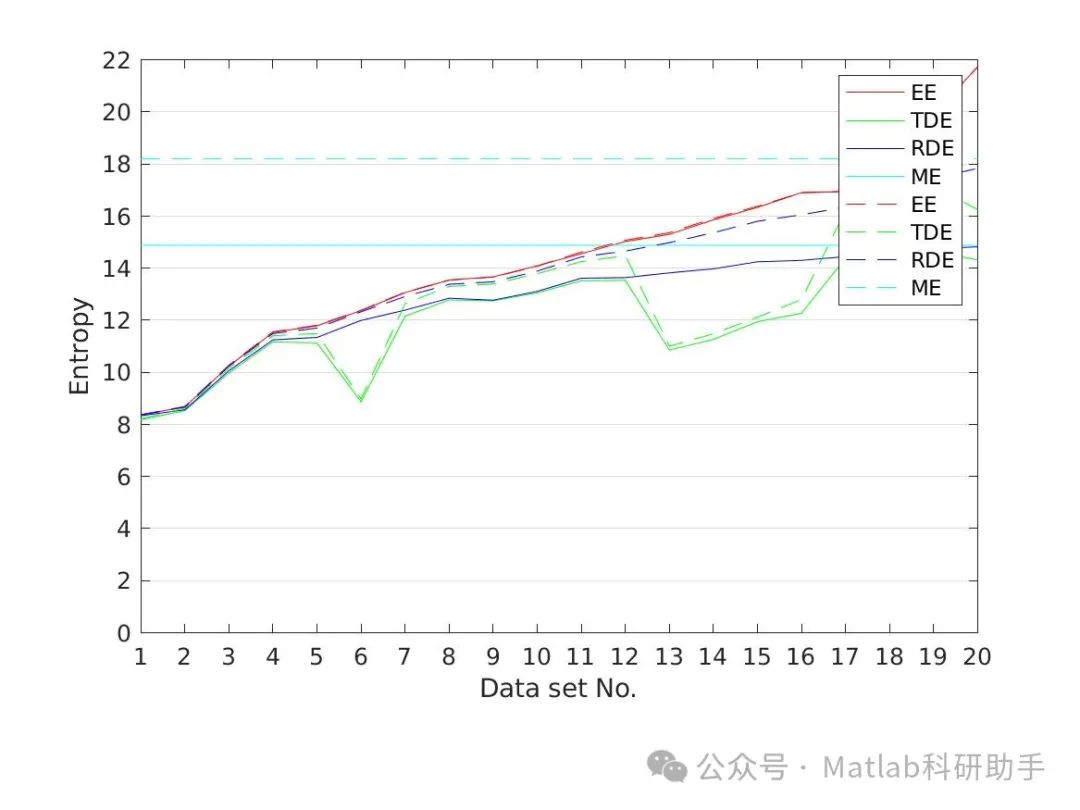

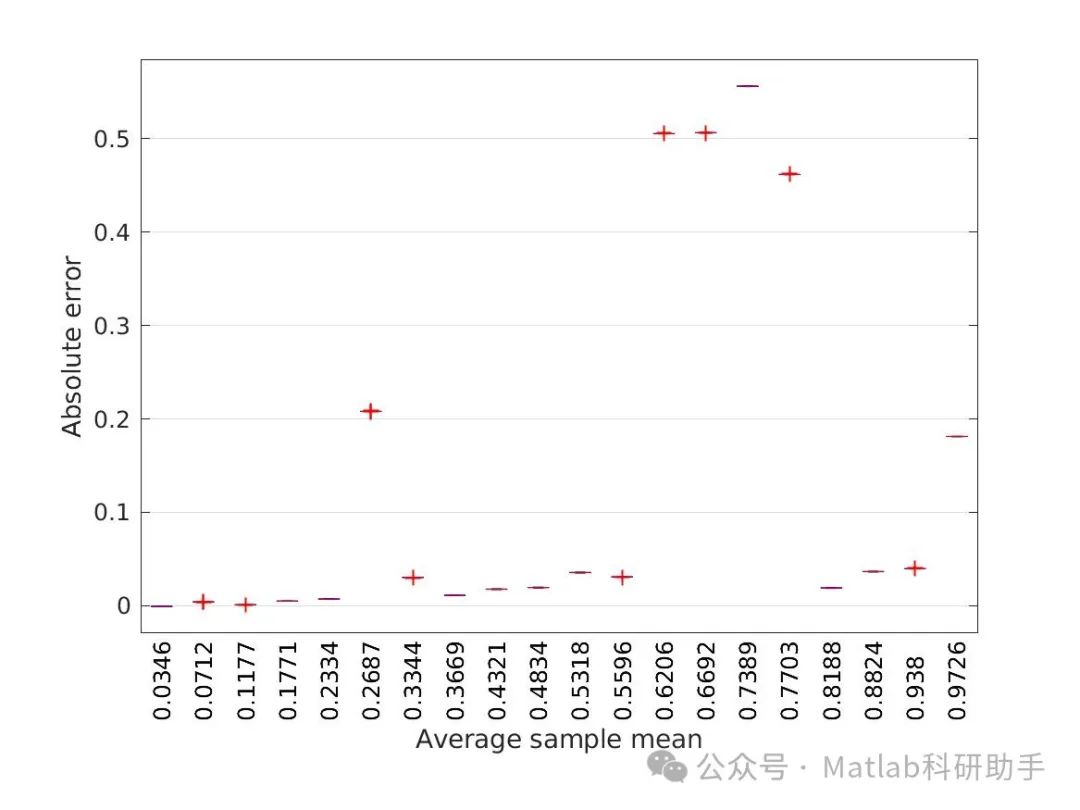

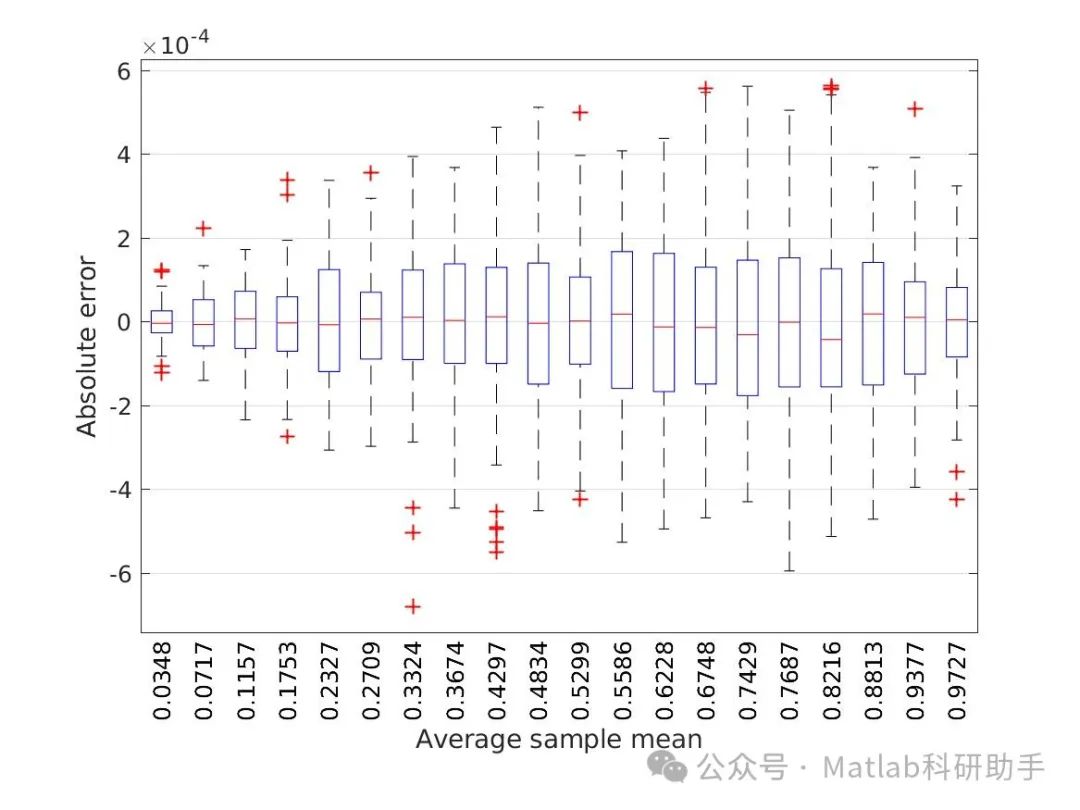

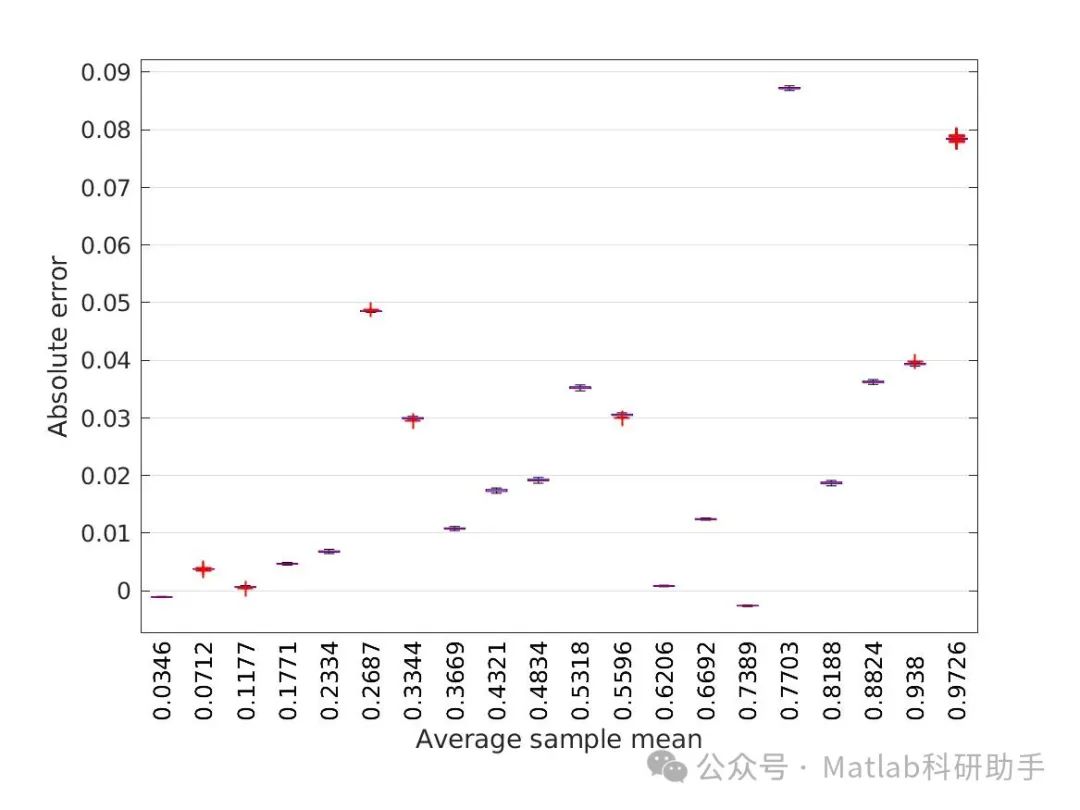

⛳️ 运行结果

🔗 参考文献

[1] 吴莹辉.基于BP神经网络模型的个人信用风险评估研究[J].科技创业月刊, 2012(7):3.DOI:10.3969/j.issn.1672-2272.2012.07.042.

[2] 王训洪,顾晓薇,胥孝川,等.基于GA-AHP和云物元模型的尾矿库溃坝风险评估[J].东北大学学报:自然科学版, 2017, 38(10):4.DOI:10.12068/j.issn.1005-3026.2017.10.019.

[3] 李妍.自动驾驶汽车与行人路径冲突测试场景生成方法研究与验证[D].长安大学,2023.

📣 部分代码

🎈 部分理论引用网络文献,若有侵权联系博主删除

👇 关注我领取海量matlab电子书和数学建模资料

🏆团队擅长辅导定制多种科研领域MATLAB仿真,助力科研梦:

🌈 各类智能优化算法改进及应用

生产调度、经济调度、装配线调度、充电优化、车间调度、发车优化、水库调度、三维装箱、物流选址、货位优化、公交排班优化、充电桩布局优化、车间布局优化、集装箱船配载优化、水泵组合优化、解医疗资源分配优化、设施布局优化、可视域基站和无人机选址优化、背包问题、 风电场布局、时隙分配优化、 最佳分布式发电单元分配、多阶段管道维修、 工厂-中心-需求点三级选址问题、 应急生活物质配送中心选址、 基站选址、 道路灯柱布置、 枢纽节点部署、 输电线路台风监测装置、 集装箱调度、 机组优化、 投资优化组合、云服务器组合优化、 天线线性阵列分布优化、CVRP问题、VRPPD问题、多中心VRP问题、多层网络的VRP问题、多中心多车型的VRP问题、 动态VRP问题、双层车辆路径规划(2E-VRP)、充电车辆路径规划(EVRP)、油电混合车辆路径规划、混合流水车间问题、 订单拆分调度问题、 公交车的调度排班优化问题、航班摆渡车辆调度问题、选址路径规划问题、港口调度、港口岸桥调度、停机位分配、机场航班调度、泄漏源定位

🌈 机器学习和深度学习时序、回归、分类、聚类和降维

2.1 bp时序、回归预测和分类

2.2 ENS声神经网络时序、回归预测和分类

2.3 SVM/CNN-SVM/LSSVM/RVM支持向量机系列时序、回归预测和分类

2.4 CNN|TCN|GCN卷积神经网络系列时序、回归预测和分类

2.5 ELM/KELM/RELM/DELM极限学习机系列时序、回归预测和分类

2.6 GRU/Bi-GRU/CNN-GRU/CNN-BiGRU门控神经网络时序、回归预测和分类

2.7 ELMAN递归神经网络时序、回归\预测和分类

2.8 LSTM/BiLSTM/CNN-LSTM/CNN-BiLSTM/长短记忆神经网络系列时序、回归预测和分类

2.9 RBF径向基神经网络时序、回归预测和分类

2.10 DBN深度置信网络时序、回归预测和分类

2.11 FNN模糊神经网络时序、回归预测

2.12 RF随机森林时序、回归预测和分类

2.13 BLS宽度学习时序、回归预测和分类

2.14 PNN脉冲神经网络分类

2.15 模糊小波神经网络预测和分类

2.16 时序、回归预测和分类

2.17 时序、回归预测预测和分类

2.18 XGBOOST集成学习时序、回归预测预测和分类

2.19 Transform各类组合时序、回归预测预测和分类

方向涵盖风电预测、光伏预测、电池寿命预测、辐射源识别、交通流预测、负荷预测、股价预测、PM2.5浓度预测、电池健康状态预测、用电量预测、水体光学参数反演、NLOS信号识别、地铁停车精准预测、变压器故障诊断

🌈图像处理方面

图像识别、图像分割、图像检测、图像隐藏、图像配准、图像拼接、图像融合、图像增强、图像压缩感知

🌈 路径规划方面

旅行商问题(TSP)、车辆路径问题(VRP、MVRP、CVRP、VRPTW等)、无人机三维路径规划、无人机协同、无人机编队、机器人路径规划、栅格地图路径规划、多式联运运输问题、 充电车辆路径规划(EVRP)、 双层车辆路径规划(2E-VRP)、 油电混合车辆路径规划、 船舶航迹规划、 全路径规划规划、 仓储巡逻

🌈 无人机应用方面

无人机路径规划、无人机控制、无人机编队、无人机协同、无人机任务分配、无人机安全通信轨迹在线优化、车辆协同无人机路径规划

🌈 通信方面

传感器部署优化、通信协议优化、路由优化、目标定位优化、Dv-Hop定位优化、Leach协议优化、WSN覆盖优化、组播优化、RSSI定位优化、水声通信、通信上传下载分配

🌈 信号处理方面

信号识别、信号加密、信号去噪、信号增强、雷达信号处理、信号水印嵌入提取、肌电信号、脑电信号、信号配时优化、心电信号、DOA估计、编码译码、变分模态分解、管道泄漏、滤波器、数字信号处理+传输+分析+去噪、数字信号调制、误码率、信号估计、DTMF、信号检测

🌈电力系统方面

微电网优化、无功优化、配电网重构、储能配置、有序充电、MPPT优化、家庭用电

🌈 元胞自动机方面

交通流 人群疏散 病毒扩散 晶体生长 金属腐蚀

🌈 雷达方面

卡尔曼滤波跟踪、航迹关联、航迹融合、SOC估计、阵列优化、NLOS识别

🌈 车间调度

零等待流水车间调度问题NWFSP 、 置换流水车间调度问题PFSP、 混合流水车间调度问题HFSP 、零空闲流水车间调度问题NIFSP、分布式置换流水车间调度问题 DPFSP、阻塞流水车间调度问题BFSP

👇

6170

6170

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?