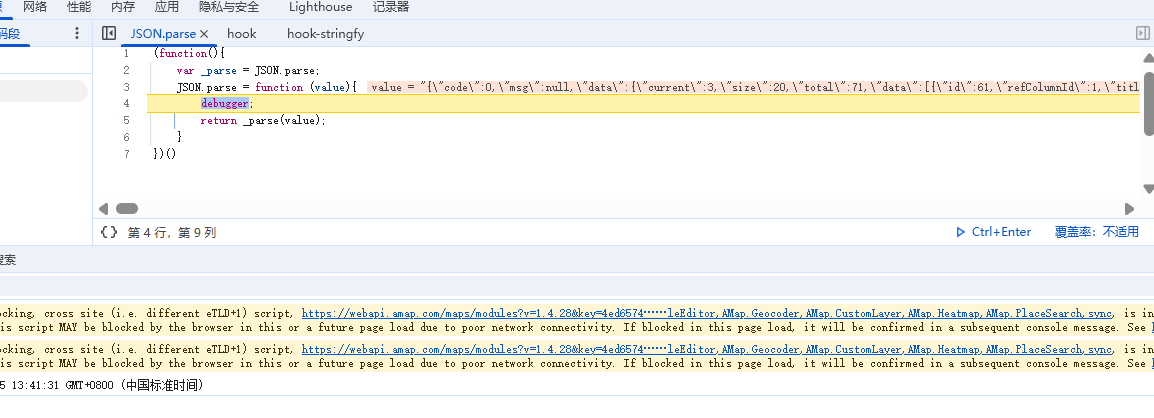

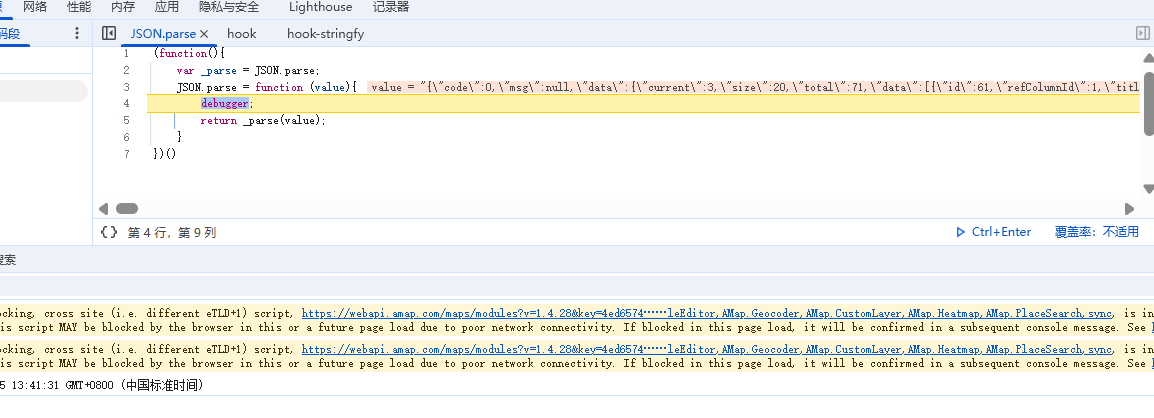

1,hook定位

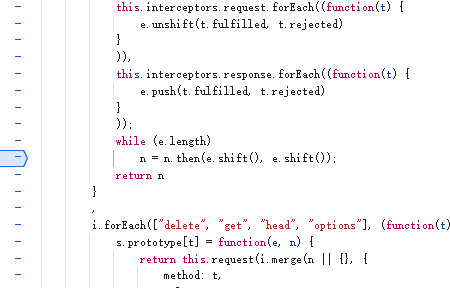

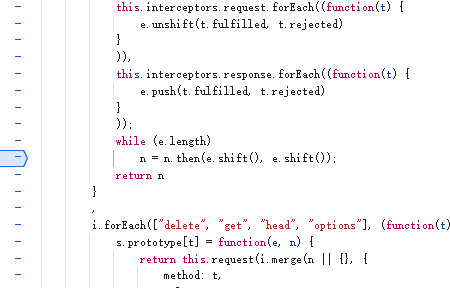

2,通过跟栈的方式找到这个回调函数

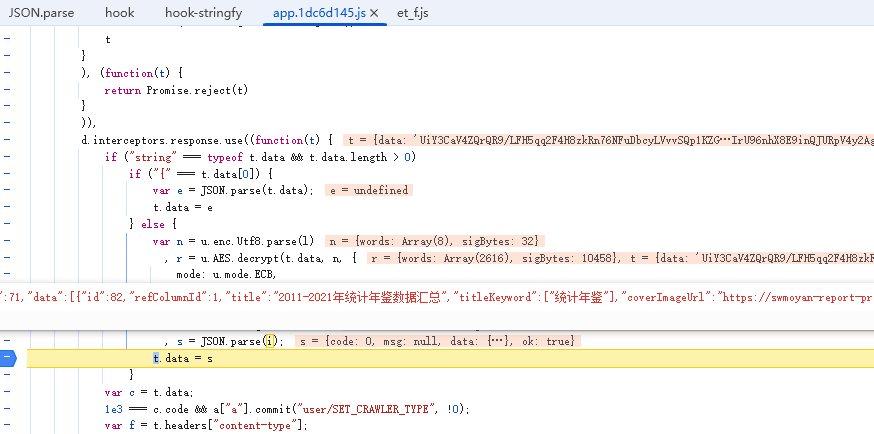

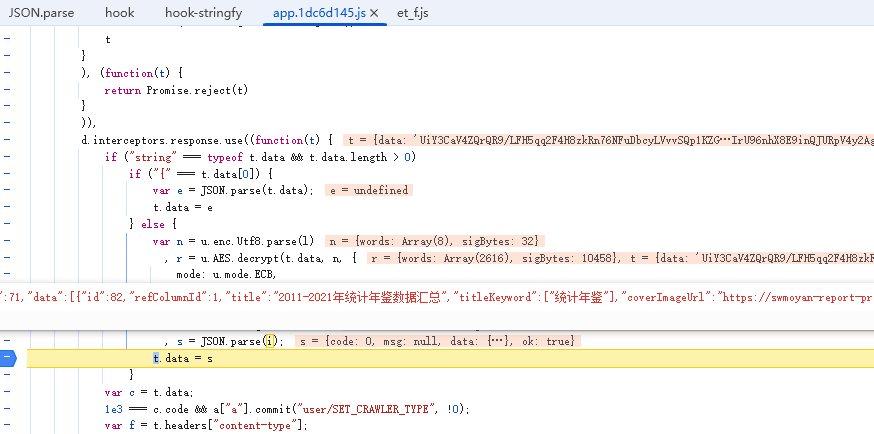

3,进到第一个成功回调的函数里面去,,找到这个解密的位置后打上断点触发请求,鼠标悬停后可以看到明文数据

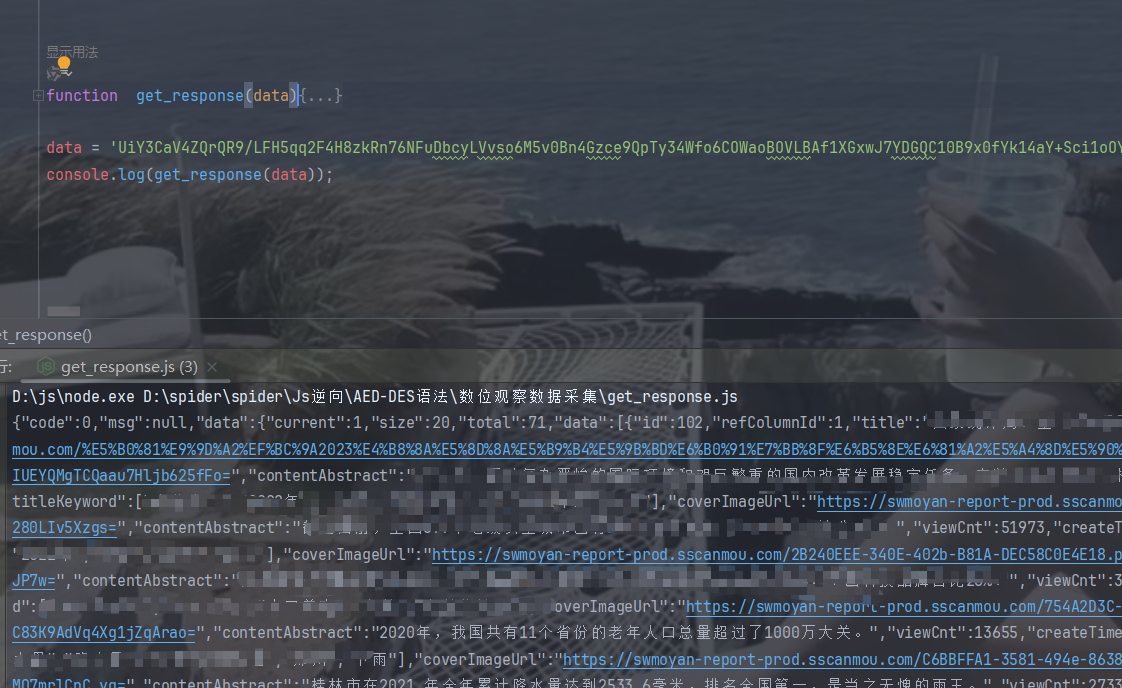

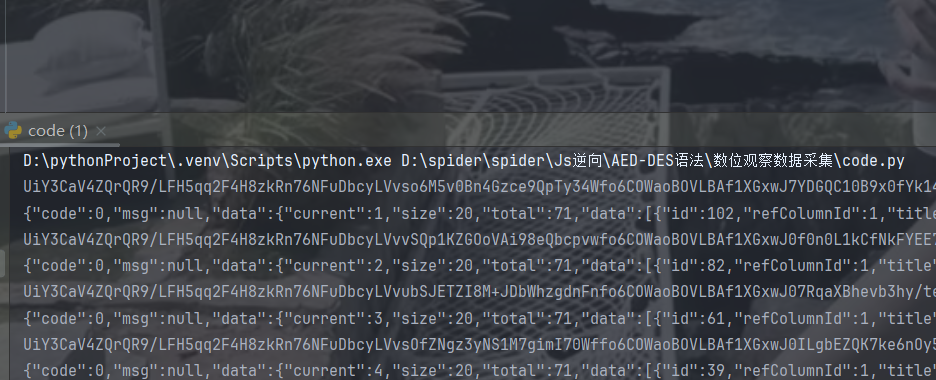

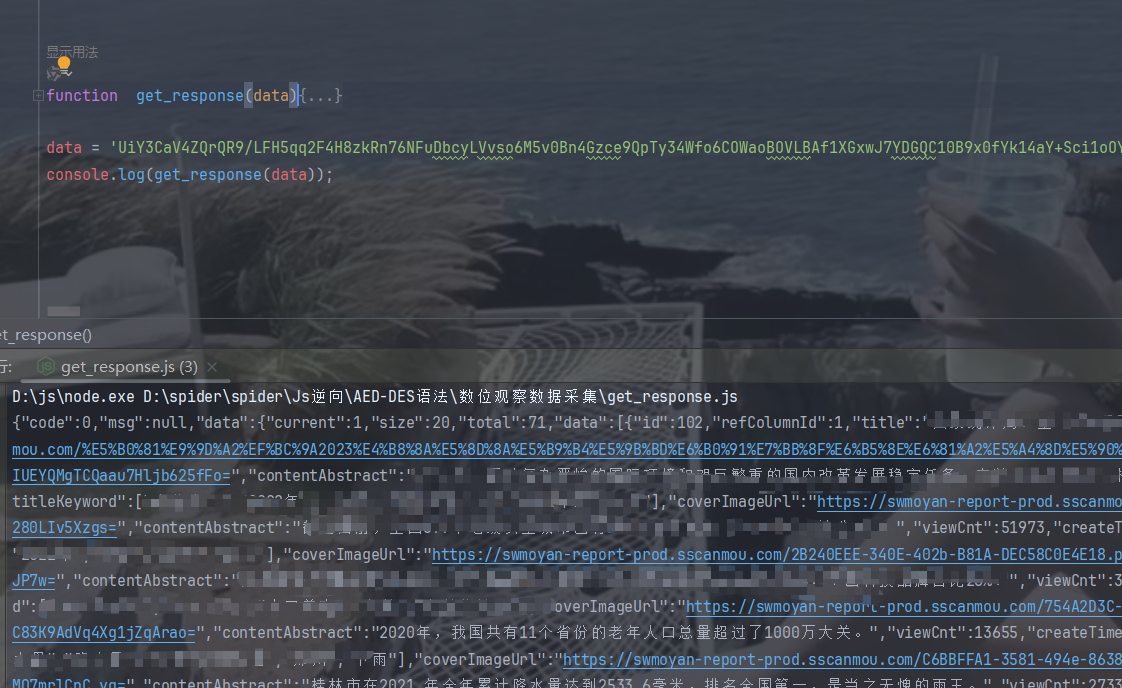

4,将代码扣下来后,封转成一个函数,然后导入标准库,就有了下面的结果

js逆向的结果

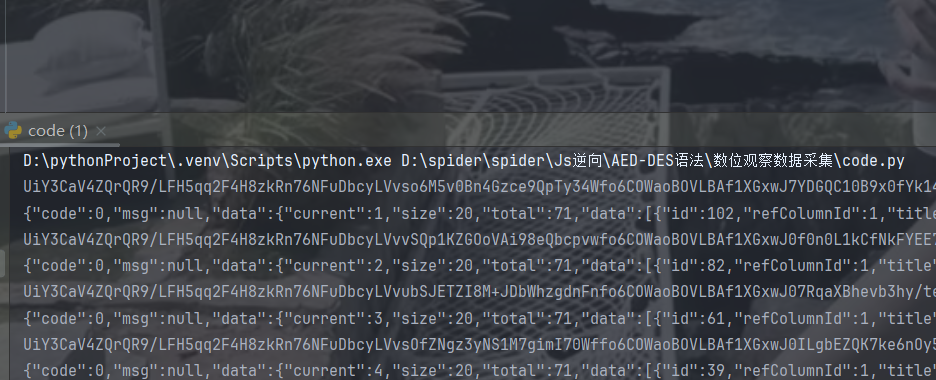

python代码请求数据的结果

欢迎各位大佬留言指导,也希望能给需要的人提供到一定的帮助

注意:本案例仅提供学习思路,不作商用,如有侵权请联系我下架

1,hook定位

2,通过跟栈的方式找到这个回调函数

3,进到第一个成功回调的函数里面去,,找到这个解密的位置后打上断点触发请求,鼠标悬停后可以看到明文数据

4,将代码扣下来后,封转成一个函数,然后导入标准库,就有了下面的结果

js逆向的结果

python代码请求数据的结果

欢迎各位大佬留言指导,也希望能给需要的人提供到一定的帮助

注意:本案例仅提供学习思路,不作商用,如有侵权请联系我下架

1800

1800

3680

3680

2286

2286

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?