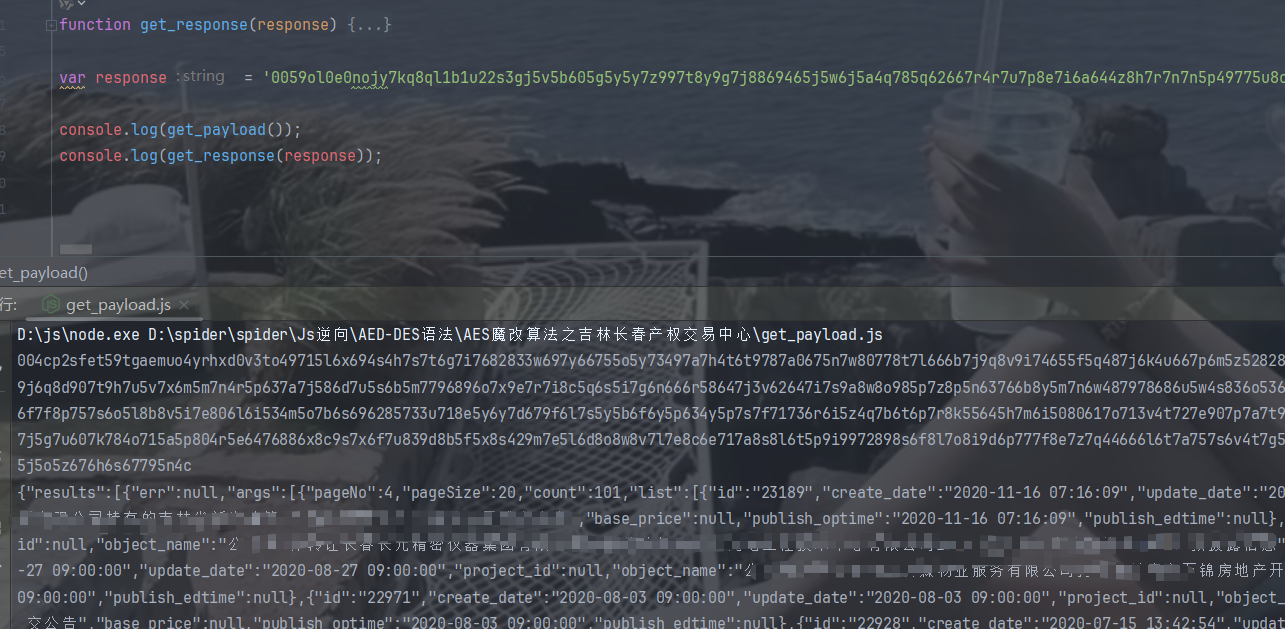

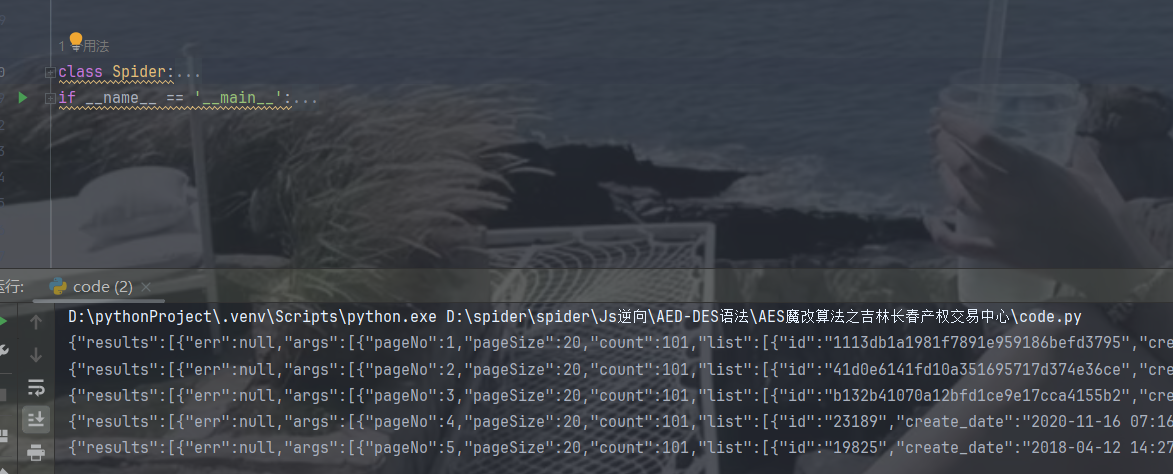

老规矩,先看成品

js逆向的成品

python代码成功获取数据的成品

逆向思路

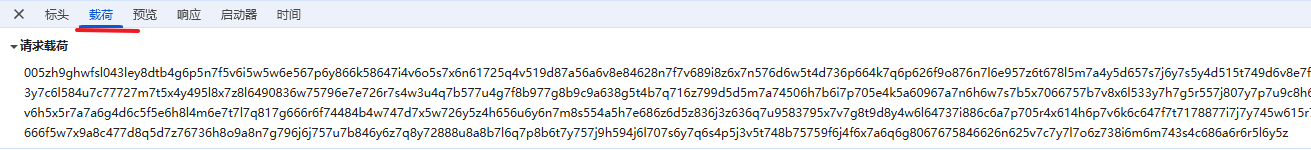

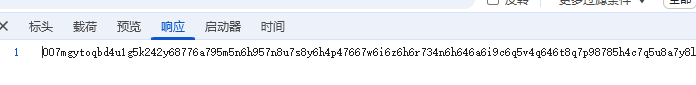

1,先查看数据包中需要逆向的部分

载荷信息是加密的,所以我们需要逆向:模拟加密的过程生成出同样的加密参数

响应信息是加密的,所以我们需要逆向:因为是数据,我们需要解密出来,变成明文数据

2,逆向定位:这里我们先逆向payload的参数,因为我们逆向的顺序就是请求头、载荷、响应数据

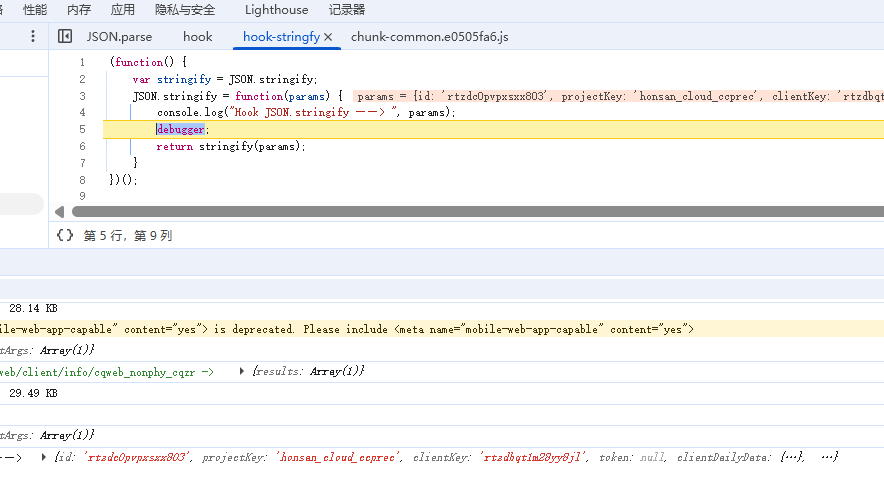

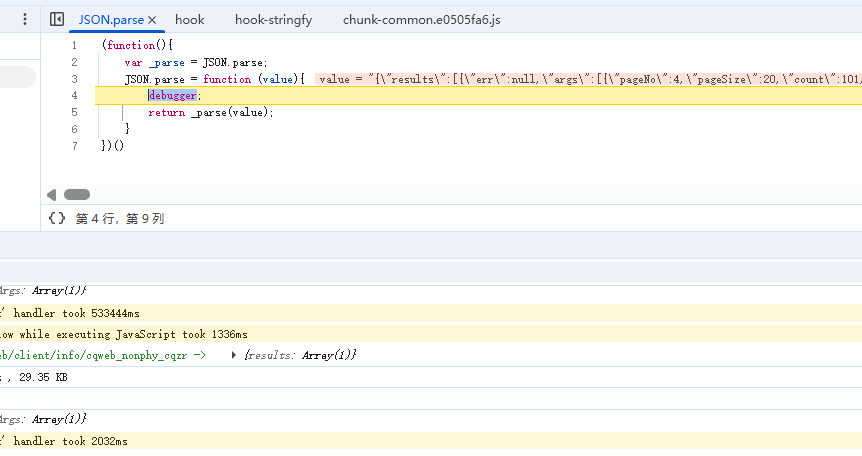

我们用hook定位(hook-stringfy),运行hook代码并触发请求

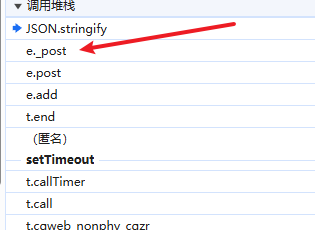

3,跟栈

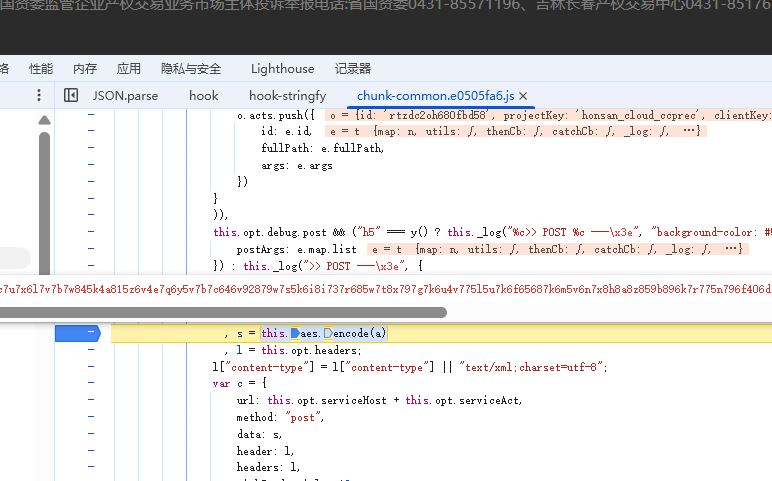

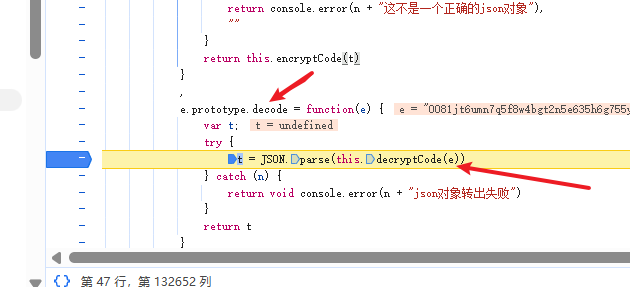

4,进到栈里面触发请求后,可以看到这个明文载荷数据,我们鼠标悬停后可以看到加密参数

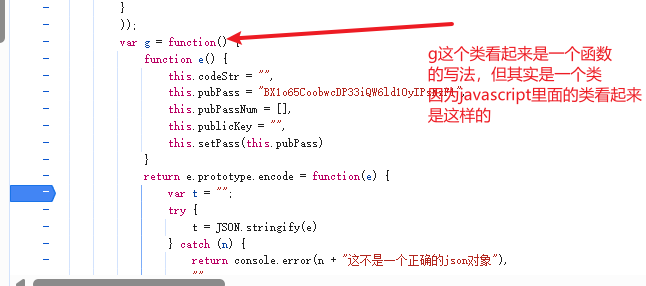

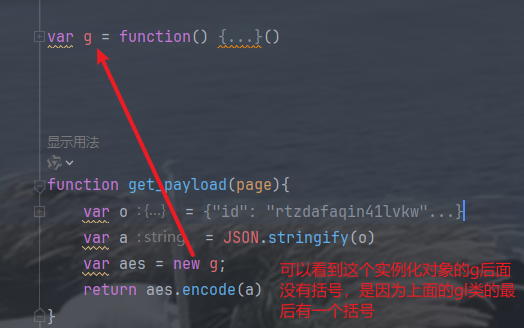

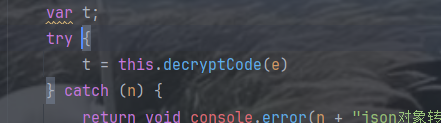

5,因为这里有一个this,所以我需要把类扣下来,然后实例化对象,调用对象里面的方法来解密

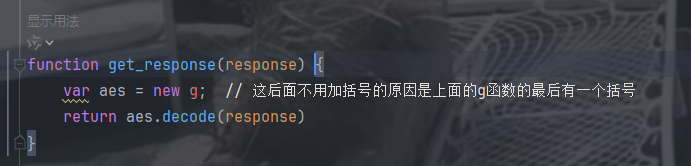

6,我们条到我们pycharm里面,这里我new了一个对象,然后根据网页上的js代码取名为aes

用aes调用excode,如第二张图所示

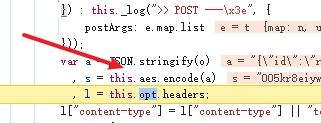

7,然后response的结果成其实也在这个g类里面,通过hook就可以发现

8,接下来就是一样的思路,跟栈

9,所以回到pycharm里面,这样写js代码

10,注意:在8的图里面可以看到有一个JSON.parse,我们需要把这个外面的JSON.parse给它去掉

10,注意:在8的图里面可以看到有一个JSON.parse,我们需要把这个外面的JSON.parse给它去掉

看到这里说明你是一个喜欢学习的人并且有持之以恒的耐心,值得鼓励

本案例仅供学习和参考,不作商用

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?