# 本案例仅供学习和参考,不作商用

我主要讲重点部分,简单的过程我就略过了

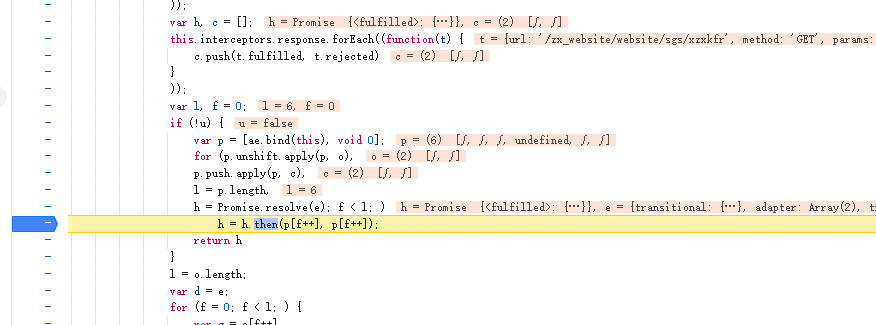

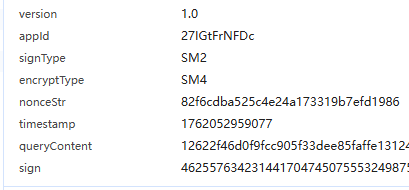

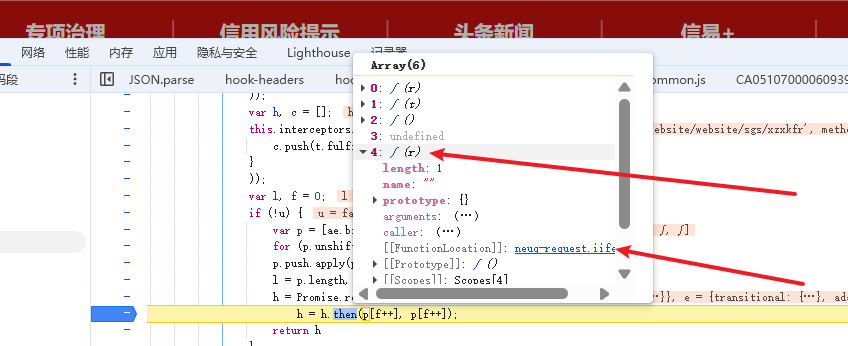

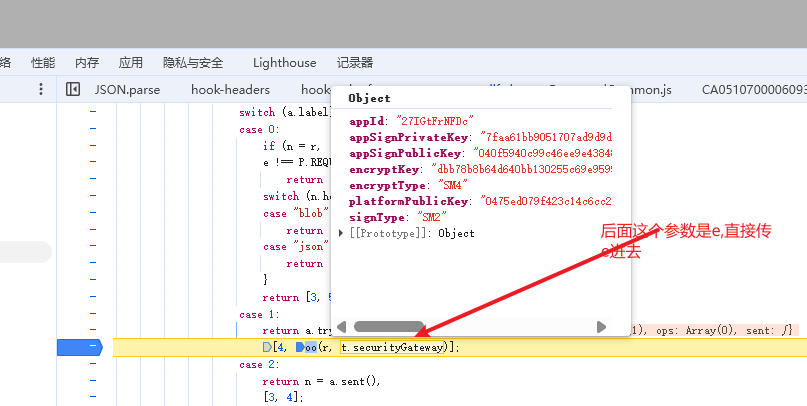

1,xhr断点,然后异步的第一个栈后看到这个

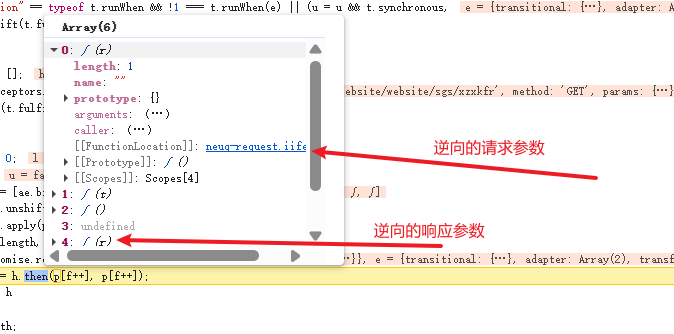

2,因为先逆向的是请求参数,所以需要从第一个成功回调的函数的0索引函数进入,如果逆向的是响应参数就需要从4号索引进入

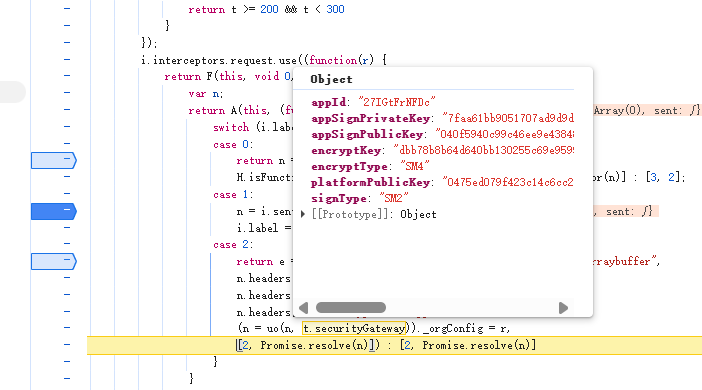

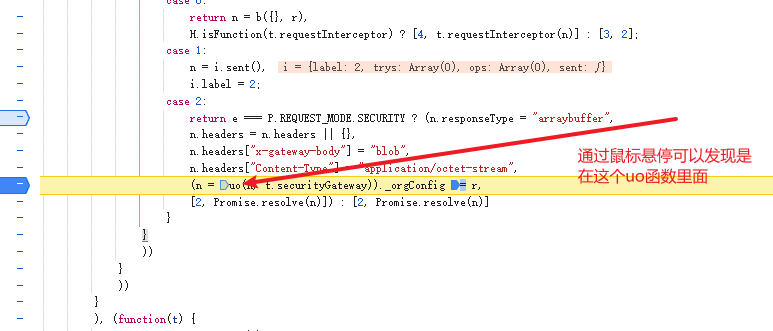

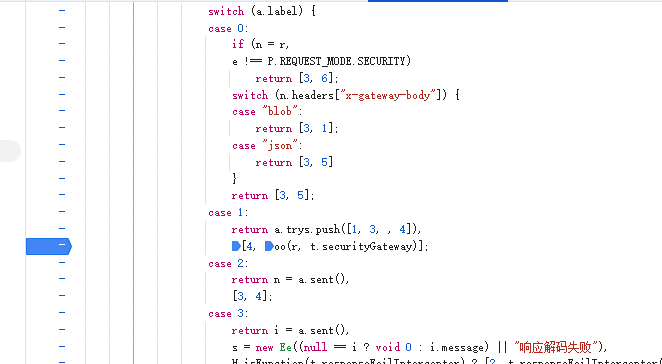

3,进去后是一个控制流,在每一个控制流的地方打上断点,看一下需要参数在什么位置

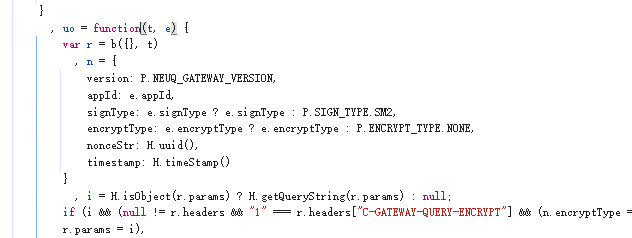

4,这里可以看到明文payload变成了密文,所以从这个uo函数里面进去

5,对比

这是需要逆向的

从uo函数进来后这里正好可以对上

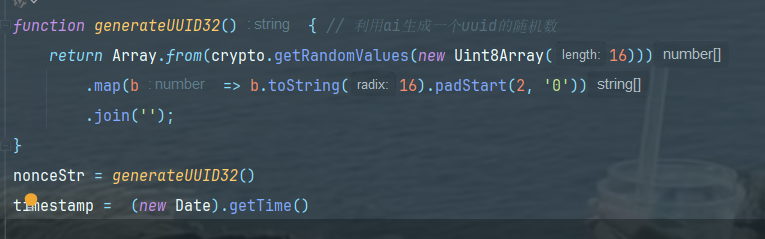

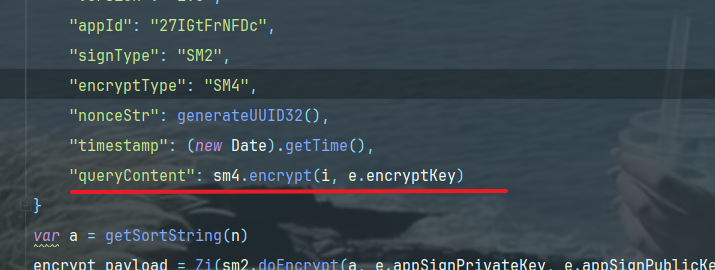

6,接下来只需要将会变化的参数给扣下来,这个时间和uuid的可以不用扣,可以自己生成并且扣的话比较麻烦,uuid完全可以找ai生成,毕竟是一个随机数

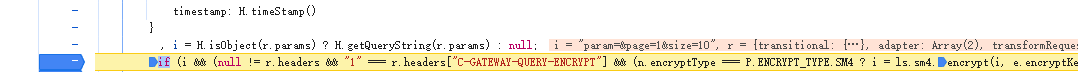

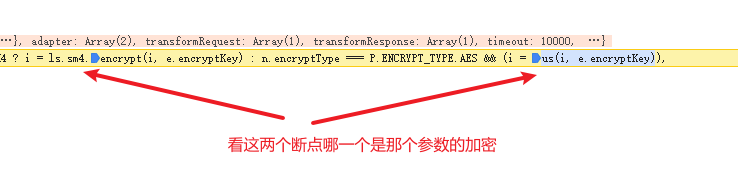

7,这个queryContent参数经过分析,需要先在if判断上打上断点,然后在if判断的里面,也就是如图所示,打上两个小断点

8.通过触发断点,鼠标悬浮可以知道是前面那个小断点

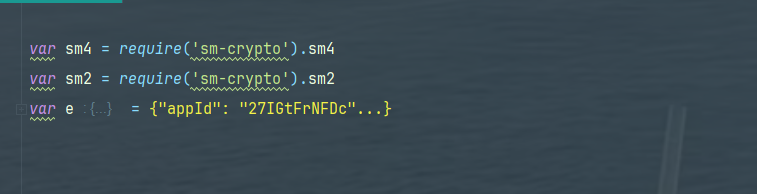

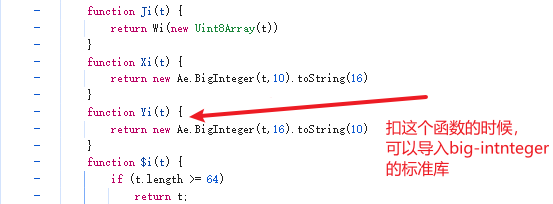

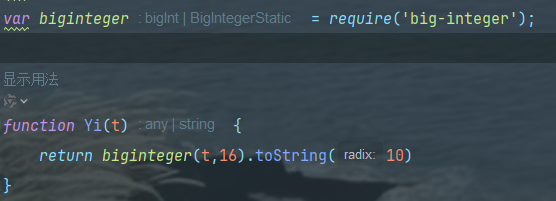

9,扣下来以后导入标准库

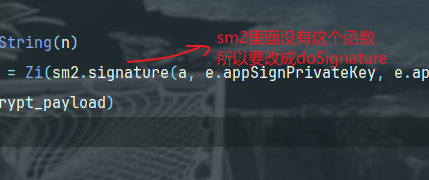

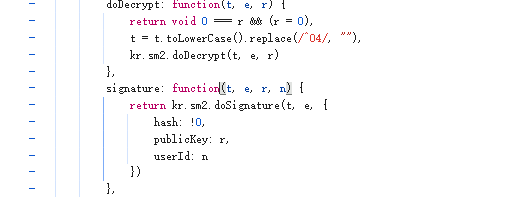

10,扣sign有一个小细节

因为在网页中从这个函数进去 也可以看到是doSignature,可以直接在自己的代码里改一下就行

还有一个小细节

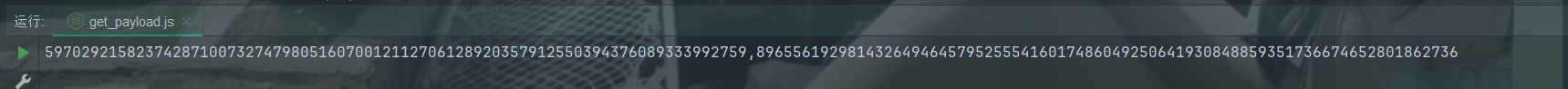

11,最后也是逆向成功了,有一个逗号,而且长度是155位,哈哈,相信兄弟们也可以

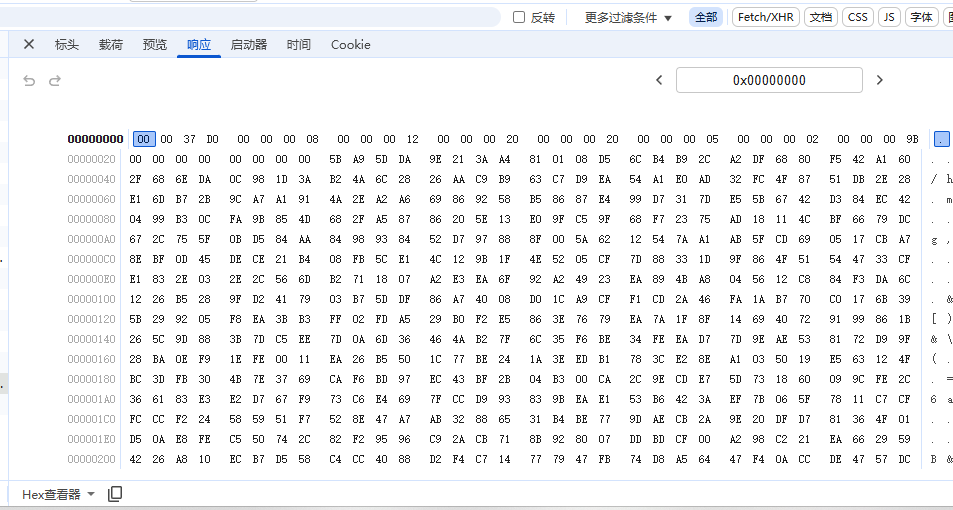

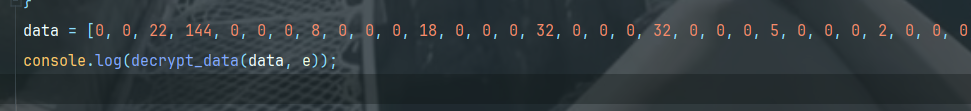

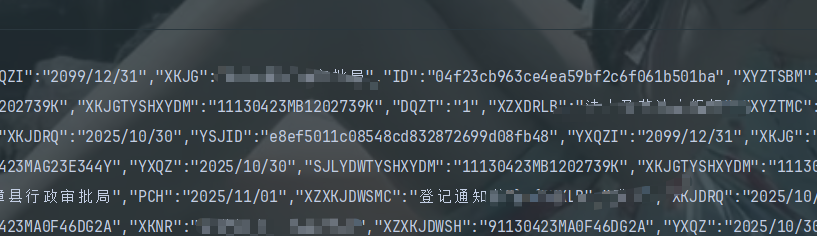

12,差点忘了还有一个response解密,

定位我用的还是xhr,从这个4号位置进去

13,进到一个控制流后,在return语句上打上断点

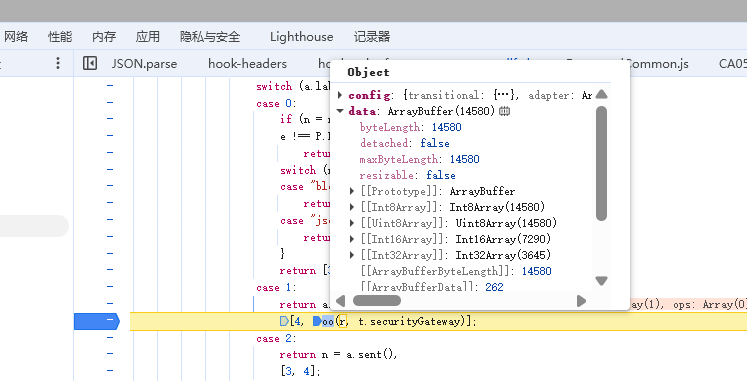

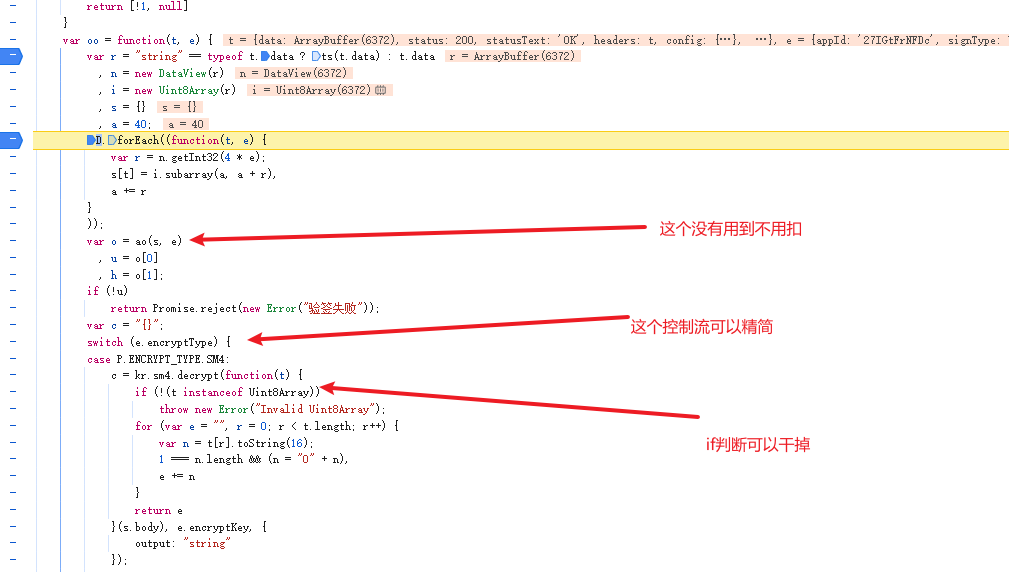

14,触发断点可以发现这是一个字节流

和响应的数据是一样的

简单分析一下

这里说一下一些细节问题

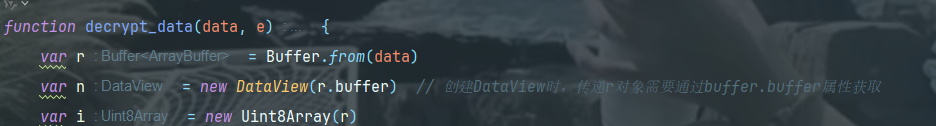

细节1,这个data传进来需要Buffer ,然后在DataView这里参数还需要.buffer

细节2

有很多代码都可以不用扣下来

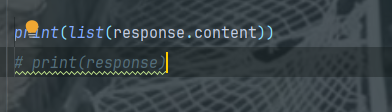

细节3,传进来的data是一个16进制的字节流,在Python代码里面可以这样转,先获取conten,然后用list()来转

最终的结果也是逆向出来了

这个国密的案例很经典,也很有趣,看到这里能不能留下一个免费的赞支持一下

1387

1387

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?