网络分析仪分析协议

1.捕获FTP数据包分析TCP/IP数据报格式。

据捕获到的FTP数据包中的数据,分析TCP/IP协议头及以太网帧头。

2.根据实验数据分析TCP/IP连接的三次握手及四次挥手的情况

使用软件

Wrieshark

1. Display Filter(显示过滤器), 用于过滤

2. Packet List Pane(封包列表), 显示捕获到的封包, 有源地址和目标地址,端口号。 颜色不同,代表不同协议。

3. Packet Details Pane(封包详细信息), 显示封包中的字段

4. Dissector Pane(16进制数据)

5. Miscellanous(地址栏,杂项)

Wrieshark使用过滤可以帮助我们迅速找到需要的信息

在filter下输入ip.src= =ip地址or ip.dst= =ip地址可以过滤所抓到对应ip包的的信息

- 协议过滤:

如TCP,只显示TCP协议。- IP 过滤

比如 ip.src = =192.168.1.102 显示源地址为192.168.1.102,

ip.dst= =192.168.1.102, 目标地址为192.168.1.102 - 端口过滤

tcp.port = =80, 端口为80的

tcp.srcport = = 80, 只显示TCP协议的源端口为80的。

抓包的开始与结束

按下开始抓包和结束抓包可以得到抓包信息

TCP/IP数据报格式

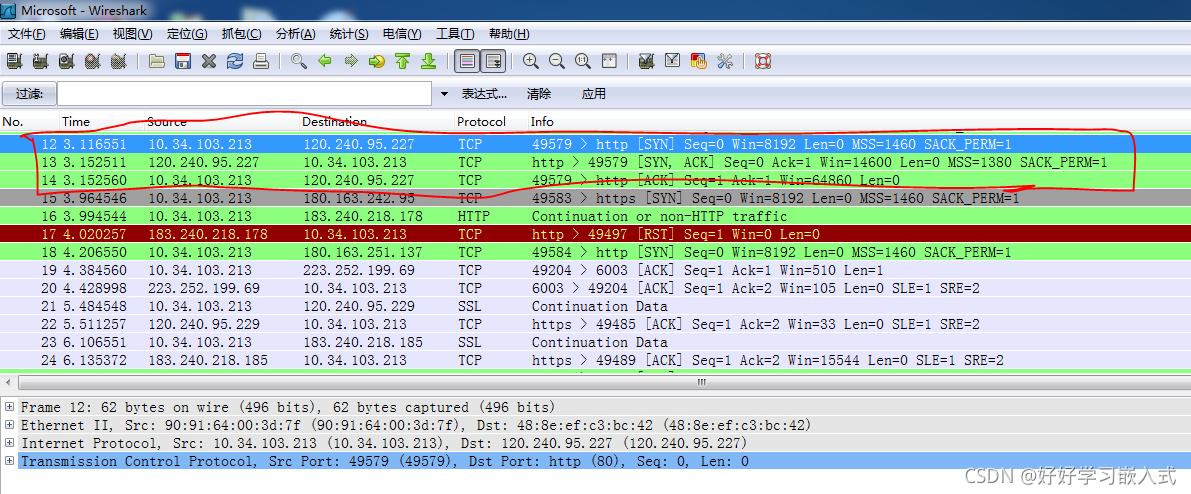

封包列表的面板中显示,编号,时间戳,源地址,目标地址,协议,长度,以及封包信息。 你可以看到不同的协议用了不同的颜色显示。

- IP 过滤

TCP的三次握手

先由源主机发送一个请求链接并且发送一个随机数(第一次握手)

目标主机接收到源发来的请求链接后以其作为源向目标主机发送一个应答信号和一个随机数以及其在第一次握手接收到的随机数自加1发送给目标主机(第二次握手)

目标主机接收到源发来的应答信息后以其作为源向目标主机发送一个其在第一次握手接收到的随机数自加1和一个随机数给目标主机(第三次握手)

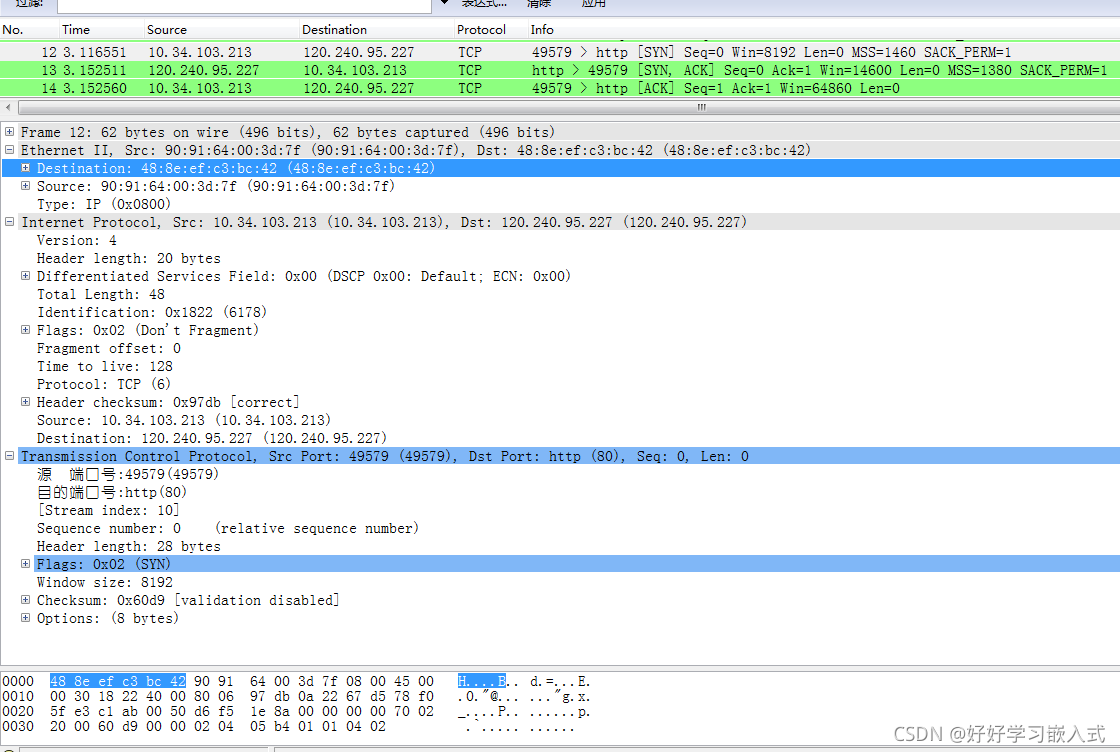

握手数据报分析

客户端发送一个TCP,标志位为SYN,序列号为0, 代表客户端请求建立连接

服务器发回确认包, 标志位为 SYN,ACK. 将确认序号(Acknowledgement Number)设置为客户的I S N加1以.即0+1=1

客户端再次发送确认包(ACK) SYN标志位为0,ACK标志位为1.并且把服务器发来ACK的序号字段+1,放在确定字段中发送给对方.并且在数据段放写ISN的+1

使用软件Wrieshark抓包实验测试

1.抓包

从上图可以看到其三次握手,第一次和第三次握手源是我的主机,第二次源是对方主机

2.数据报格式分析

首先先从抓到的包中选中一次握手,比如以第一行为例子,这里我的主机是源,所以在下面的物理地址判断时要依据所选择的源是我的主机还是对方的主机,选中我为源时在下面物理地址和IP地址时几个判断那个是我的物理地址哪个是对方的物理地址。

本文介绍了如何使用Wireshark分析TCP/IP协议,包括FTP数据包的TCP/IP头和以太网帧头解析,以及TCP的三次握手过程。通过显示过滤器,可以快速定位特定IP和端口的通信。实验展示了从开始抓包到结束的完整流程,并对三次握手的每个阶段进行了详细的数据报格式分析。

本文介绍了如何使用Wireshark分析TCP/IP协议,包括FTP数据包的TCP/IP头和以太网帧头解析,以及TCP的三次握手过程。通过显示过滤器,可以快速定位特定IP和端口的通信。实验展示了从开始抓包到结束的完整流程,并对三次握手的每个阶段进行了详细的数据报格式分析。

966

966

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?