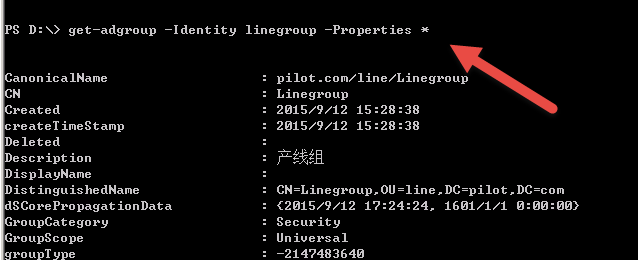

我们的组散乱在各个OU的时候,我们可以利用get-adgroup命令进行相应的查询,也可以通过我们的get-adgroup 来查询我们的具体的信息,我们执行如下的命令行:

Get-adgroup-identity linegroup

当然我们可以通过命令查询出当前OU下的组的特性,并导出相关的用户组特性:

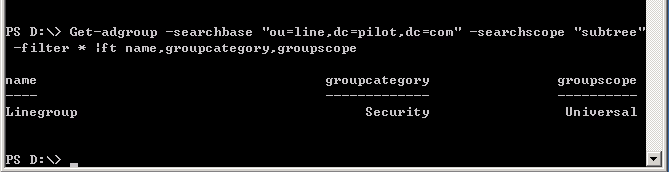

这个时候我们还是以line OU做搜索的目标区域,来查询当前Line OU 下的用户组,这个命令如下:

Get-adgroup-searchbase "ou=line,dc=pilot,dc=com" -searchscope"subtree" -filter * |ftname,groupcategory,groupscope

本文介绍如何使用PowerShell命令Get-ADGroup查询Active Directory中的组信息,并展示如何导出特定OU下用户组的详细属性。

本文介绍如何使用PowerShell命令Get-ADGroup查询Active Directory中的组信息,并展示如何导出特定OU下用户组的详细属性。

3321

3321

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?