本文旨在学习mitmdump使用方法,绕过前端加密(以base64对称加密为例),进行演示,主要是自用笔记,无论是前端后端还是两个代理脚本代码都写的很烂,不推荐从我这里进行修改(

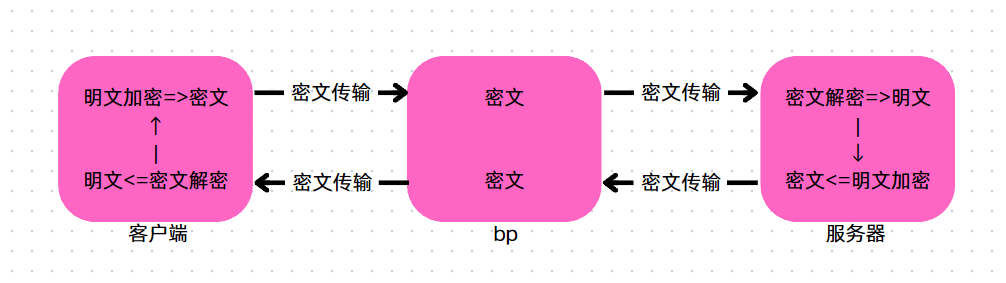

本文主要目标是,解决渗透测试过程中,数据包存在前端加密的情况,可以有效的防止攻击者进行抓包篡改数据。正常加密情况下,使用bp抓包,看到的正文字段将是加密的内容,但是由于是前端加密,所以加密函数(方法)必然留在前端,可以进行解密,但是在测试过程中将会有大量测试数据包,一一进行解密,十分繁杂,便可以使用mitmdump进行上下游代理加解密,让测试者不影响正常业务的情况下在bp中看到明文的请求和响应数据,为后续修改测试参数等行为提供便利。

首先使用phpstudy进行环境的搭建,采用php语言

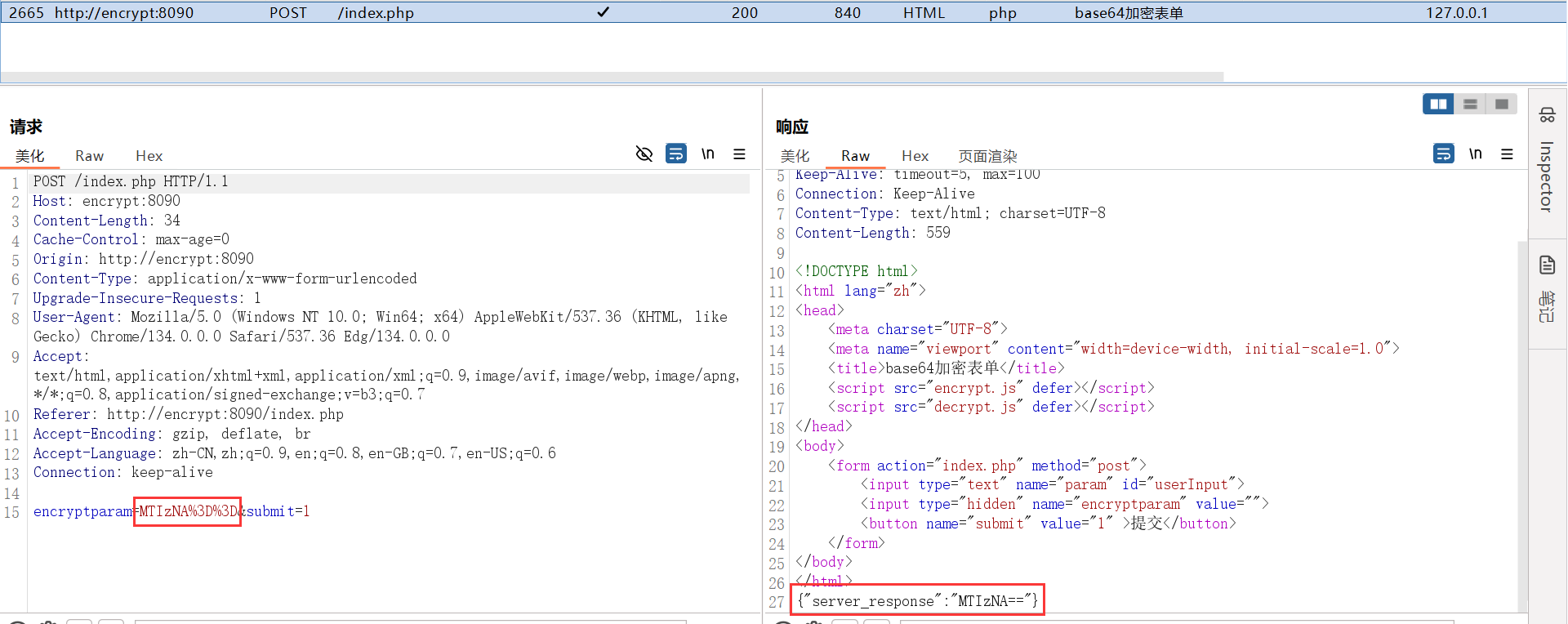

前端:form表单,提交用户输入值,通过encrypt.js在提交给后端前进行base64加密

后端:接受密文数据,对数据进行解密,处理之后(没有写处理代码,直接返回),对返回数据进行加密,然后传输给前端

例如,前端输入1234,经前端加密之后为MTIzNA==,发送给后端,后端经解密得到1234,然后返回给前端时再加密成密文MTIzNA==,正常业务的话前端需要再将密文解密,以明文的方式展现给用户(懒就没写了)

<!DOCTYPE html>

<html lang="zh">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>base64加密表单</title>

<script src="encrypt.js" defer></script>

</head>

<body>

<form action="index.php" method="post">

<input type="text" name="param" id="userInput">

<input type="hidden" name="encryptparam" value="">

<button name="submit" value="1" >提交</button>

</form>

</body>

</html>

<?php

if(isset($_POST['submit']) && isset($_POST['encryptparam'])){

//对客户端数据进行解密

$encryptparam = base64_decode($_POST['encryptparam']);

#数据处理过程==>服务端返回数据

//对返回的数据进行加密

$encryptparam = base64_encode($encryptparam);

$response = array('server_response' => $encryptparam);

echo json_encode($response);

}

?>开启站点,测试抓包,可以看到,正常情况下看到的参数信息都是经过加密的。

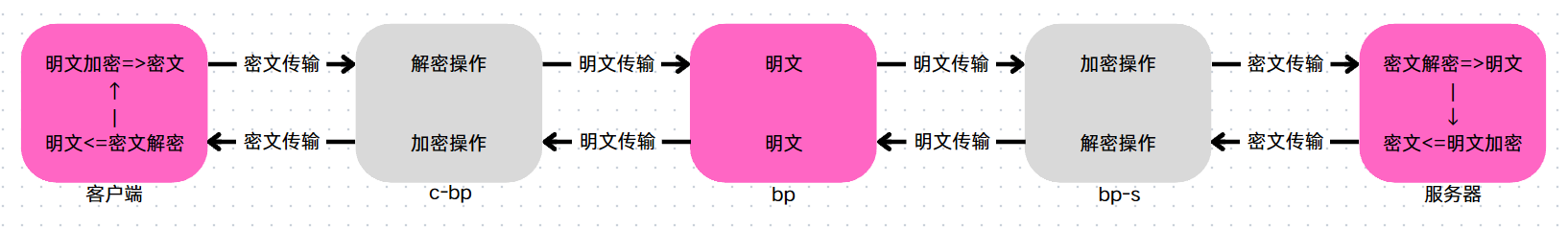

使用mitmdump可以对http/https进行抓包,只要在bp上下游分别设置一个脚本,进行上下游代理加解密,便可以让bp中的数据转换成明文,如入无人之境。

c-bp.py

mitmdump -p 8079 -s c-bp.py --mode upstream:http://127.0.0.1:8080 --ssl-insecure

#浏览器代理设置为127.0.0.1:8079,upstream后面接目标网址ip地址from mitmproxy import http,ctx

from mitmproxy.http import HTTPFlow

import urllib.parse

import base64

import json

import re

class encode_decode():

def request(self,flow: http.HTTPFlow):

if flow.request.host=="encrypt":

# 获取加密参数

form_data = flow.request.urlencoded_form

encrypted = form_data.get("encryptparam")

# 执行解密;Base64 -> URL解码

decoded = base64.b64decode(encrypted).decode('latin-1')

decrypted = urllib.parse.unquote(decoded)

ctx.log.info("解密请求数据到bp: "+encrypted+" => "+decrypted)

# 修改请求参数

form_data["encryptparam"] = decrypted

flow.request.urlencoded_form = form_data

def response(self,flow: http.HTTPFlow):

if flow.request.host=="encrypt":

# 获取并解码响应内容

raw_content = flow.response.content

decoded_content = raw_content.decode('utf-8')

# 精准定位HTML末尾的JSON

json_match = re.search(r'\s*({"server_response":.*?})\s*$', decoded_content, re.DOTALL)

json_str = json_match.group(1)

json_data = json.loads(json_str)

# 提取目标值

target_value = json_data['server_response']

# 执行加密流程

re_encoded = urllib.parse.quote(target_value)

re_encrypted = base64.b64encode(re_encoded.encode('latin-1')).decode('utf-8')

# 构造新JSON并替换原内容

new_json = json.dumps({"server_response": re_encrypted}, ensure_ascii=False)

# 保留HTML结构只修改JSON部分

modified_content = decoded_content.replace(json_str, new_json)

flow.response.text = modified_content

ctx.log.info(f"完成加密并返回给客户端: {re_encrypted} <= {target_value}")

addons = [encode_decode()]bp-s.py

PS:记得在bp中设置上游代理服务器

mitmdump -p 8081 -s bp-s.py --ssl-insecure

#8081为bp中设置的上游端口from mitmproxy import http,ctx

from mitmproxy.http import HTTPFlow

import urllib.parse

import base64

import json

import re

class encode_decode():

def request(self,flow: http.HTTPFlow):

if flow.request.host=="encrypt":

#重新加密数据

form_data = flow.request.urlencoded_form

data = form_data.get("encryptparam")

re_encrypted_response = base64.b64encode(data.encode('latin-1')).decode('utf-8')

ctx.log.info("重新加密数据至服务端: "+data+" => "+re_encrypted_response)

# 修改请求参数

form_data["encryptparam"] = re_encrypted_response

flow.request.urlencoded_form = form_data

def response(self,flow: http.HTTPFlow):

if flow.request.host=="encrypt":

# 获取并解码响应内容

raw_content = flow.response.content

decoded_content = raw_content.decode('utf-8')

# 精准定位HTML末尾的JSON

json_match = re.search(r'\s*({"server_response":.*?})\s*$', decoded_content, re.DOTALL)

json_str = json_match.group(1)

json_data = json.loads(json_str)

# 提取目标值

target_value = json_data['server_response']

# 执行解密流程

decoded = urllib.parse.unquote(target_value)

decrypted = base64.b64decode(decoded.encode('latin-1')).decode('utf-8')

# 构造新JSON并替换原内容

new_json = json.dumps({"server_response": decrypted}, ensure_ascii=False)

# 保留HTML结构只修改JSON部分

modified_content = decoded_content.replace(json_str, new_json)

flow.response.text = modified_content

ctx.log.info(f"完成解密并返回给bp: {decrypted} <= {target_value}")

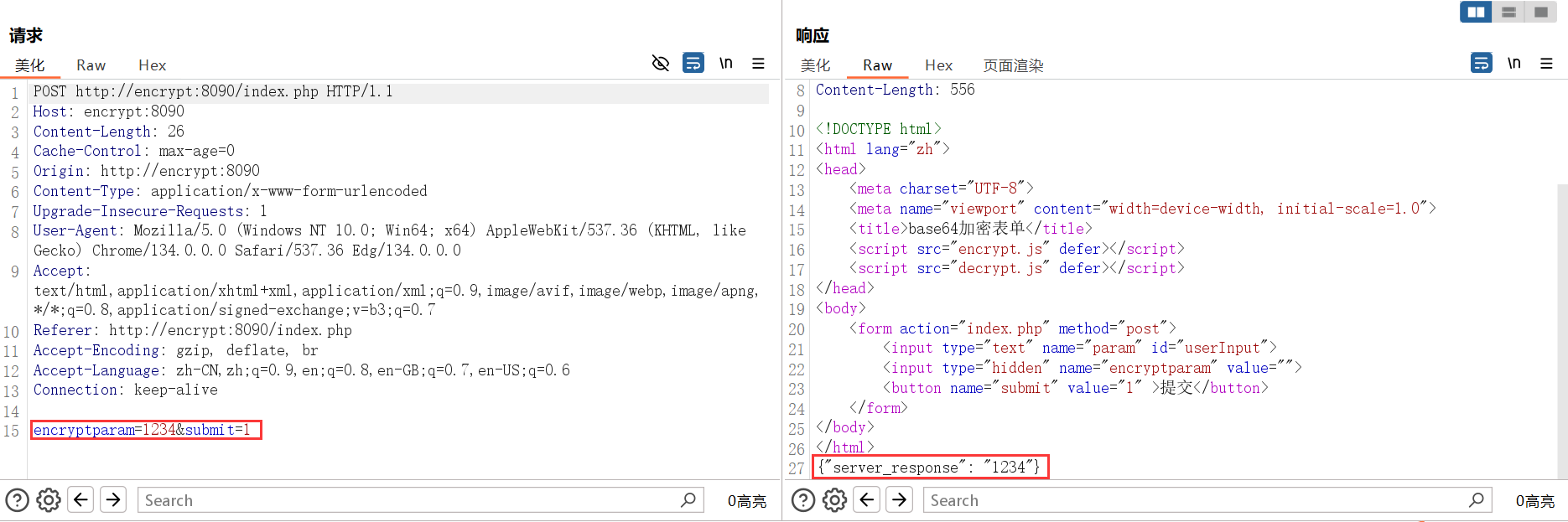

addons = [encode_decode()]两个脚本都启动之后,再次进行抓包,发现bp中显示的正文数据就是明文了,修改完之后也会自动进行加密,前后端收到的依旧是加密过后的密文信息,不会影响业务的正常使用。

当然不得不提的就是,真实情况肯定会复杂的多,首先是要考虑如何找到前端的加密函数,而且前端加密的情况也可能会是非对称加密,我这里演示的是对称加密(反正这次就仅仅做一个小应用,后期如果在工作上遇到了再详细去考虑吧)

参考文献:https://xz.aliyun.com/t/13218?time__1311=GqmxuD070%3Do05Rx%2BExfhYpGCWbn7bD

https://xz.aliyun.com/t/16413?time__1311=GuD%3Dq%2BxhODOD%2FD0liGkFG8D9G881ae4itW4D

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?