更改图片格式查看隐写

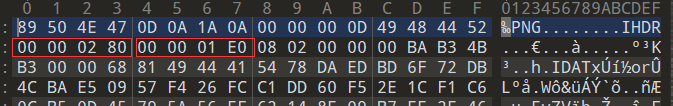

使用010editor

查看图片信息

修改图片长宽

IHDR后8位二进制为宽,再后8位为高

记得查看file foremat

查看data extract中选中三原色RGB之后若开头为PNG则可能为LSB隐写,这时选择save bin保存为图片即可

使用linux中的binwalk以及foremost命令分离文件

命令:binwalk -e 文件名 (查看隐藏文件)

使用dd命令分离图片文件↓

dd if=欲分离文件 of=分离出的文件 skip=字节数 bs=1

例如:

dd if=hong.mp3 of=hong1.jpg skip=82483 bs=1

foremost命令

foremost [filename]

图片outguess解密

使用方法 outguess [filename] -k "password" -r [outputfile]

例如:outguess [123.jpg] -k "bingbing" -r 123.txt

图片刷新隐写

在F5-steganography目录下

java Extract /图片的绝对路径 [-p 密码] [-e 输出文件]

例如:java Extract ../1.jpg -p 504 -e ../output.txt

使用linux中的convert命令

格式:convert [input-opinion] inputfile [output-opinion] outputfile

例子: convert image.jpg image.png 将jpeg转成png文件

convert -resize 1024x768 xxx.jpg xxx1.jpg将图像的像素改为1024*768,注意1024与768之间是小写字母x

convert -sample 50%x50% xxx.jpg xxx1.jpg 将图像的缩减为原来的50%*50%

convert -rotate 270 sky.jpg sky-final.jpg 将图像顺时针旋转270度

部分选项:

-adjoin 附加,连接图像成为一个单一的多图像文件

-append append an image sequence

附加 附加一个图像序列

将gif拆开再进行拼接:

root@kali:~# convert +adjoin glance.gif piece-%03d.gif

root@kali:~# convert +append piece-*.gif output.gif

图片拼图命令配合使用

montage input_file -tile 8X6 -geometry +0+0 output_file

这里"-geometry +0+0"的用处是让图片之间没有间隙

“-tile 8X6” 的作用是让原始图片按12*4的排列方式排列(也就是8行6列)

stegsolve结合图片,先打开一张图片之后选择analyse选项卡 image combiner

wineshark

筛选命令:tcp contains "flag" --tcp中含有"flag"字眼的包

frame.time_delta>3&&http -- 延迟大于3的http数据包

追踪字节流docx

文件用写字板打开可能有隐藏内容暴力破解压缩包

zip2john 文件 >> 1.txt

john 1.txt

fcrackzip -D -u -p /usr/share/wordlists/rockyou.txt.gz 待破解文件

压缩包伪加密

①压缩源文件数据区:

50 4B 03 04:这是头文件标记(0x04034b50)

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密)(00 00无加密)(0100有加密)

②压缩源文件目录区:

50 4B 01 02:目录中文件文件头标记(0x02014b50)

3F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,这个更改这里进行伪加密,改为09 00或01 00打开就会提示有密码了)

\u006b\u0072\u0077 unicode编码&#....(10进制)或&#x....(16进制) html实体编码

音频隐藏文件提取

音频文件与decode.exe在同一目录

.\Decode.exe -X hidden.WAV-P password

-X是提取隐藏文件

-P是密码

password为文件隐藏时的密码

hidden.WAV是要提取的文件

使用Linux中的steghide

命令格式:Steghide extract -sf [filename]

tif文件可以用ps打开,会保留图层

base92编码

(例如:F#S<YRa[$*x7,>{F3DH5N/3.5+J6WD%P841JRN_i51F1Z!)

除此之外还有base91编码。。

pyc文件反编译

kali下

uncompyle6 filename.pyc > filename.py

rabbit编码可能是aes加密。。。。。小概率

将视频转换为帧图片

ffmpeg -i [filename] -r 10 -f image2 %05d.jpg

查看基本信息

ffmpeg -i [filename]

VeraCrypt 个人盘加密

在碰到加密卷的时候记得可以使用文件解密,做完题目之后记得卸载新盘

使用our secret查看隐藏文件

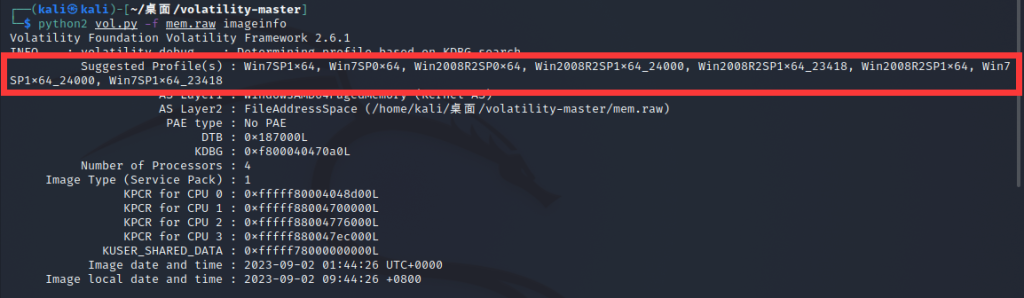

内存取证RAW文件

在linux的volatility-master文件夹下

python2 vol.py -f file.raw imageinfo 查看操作系统

vol.py -f file.raw --profile Win7SP1x64 psscan 扫描镜像的进程,查看可以进程

vol.py -f file.raw --profile=WinXPSP3x86 memdump -p pid -D ./ 根据进程号导出进程数据

vol.py -f xxx.raw --profile=WinXPSP3x86 filescan | grep zip

vol.py -f xxx.raw --profile=WinXPSP3x86 filescan | grep txt

vol.py -f xxx.raw --profile=WinXPSP3x86 filescan | grep flag 扫描文件

voi.py -f xxx.raw --profile=WinXPSP3x86 dumpfiles -Q 0x0000000001b34f90<文件地址> -D outfile 导出文件

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?