Fuzz Texting即模糊测试,指一种测试方法,用于发现软件或系统中的漏洞。它通过向系统发送异常,无效或者随机的数据来测试系统的安全性。在漏洞挖掘中挺常用。

会用到FUZZ技巧的地方

1 破解密码

2 扫描目录

3 扫描参数

4 测试漏洞

5 ..............

平时在漏洞挖掘中,如果没有成果或者一片空白的时候,或者目录扫描不出结果等等,则需要用到fuzz技术

通过bp抓包在get请求头中选中爆破未知目录

假如爆破之后找到了一个目录www,然后可以在这个目录下面用上面的方法接着爆破,这种方法则为逐级FUZZ技术。

对未知参数进行爆破

令?a=1对a进行爆破,假如得到结果为b,有可能它的参数值不为1所有会得到不一样的错误提示,然后令b=1对1进行爆破。

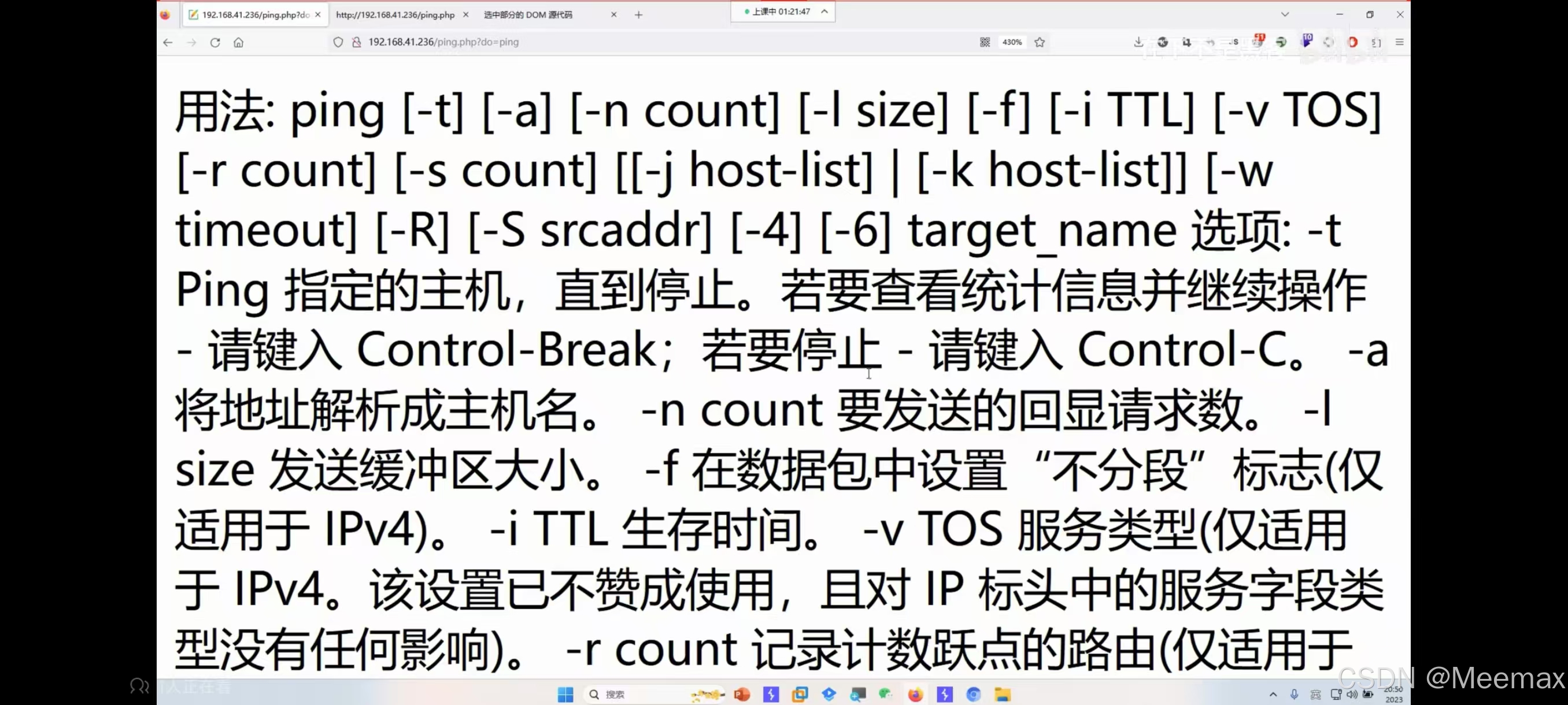

下图为得到参数为ping页面返回的数据:

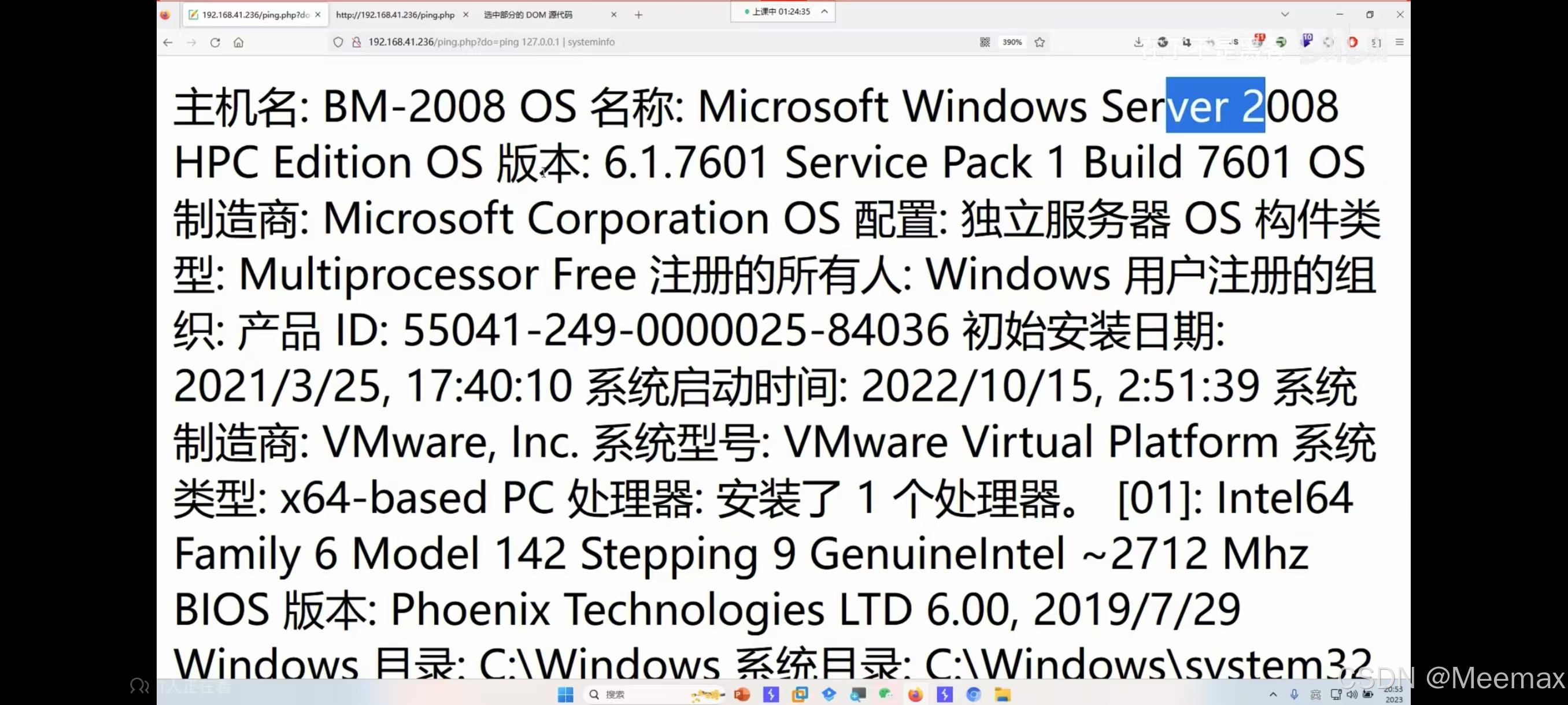

也就出现了一个RCE漏洞,我们可以令b=ping 127.0.0.1 | ipconfig 或者ping 127.0.0.1 | systeminfo查看系统硬件配置、操作系统版本、系统安装日期、补丁信息、网络设置。

同时SQL,XSS,SSRF,CSRF等漏洞中也可以用到FUZZ技巧让字典代替我们输入如"or "a"="a or 1=1--等payload。

1008

1008

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?