zabbix SQL注入漏洞(CVE-2016-10134)

漏洞概述:

- zabbix是一个基于WEB界面的提供分布式系统监视以及网络监视功能的企业级的开源解决方案。Zabbix 的latest.php中的toggle_ids[]或jsrpc.php种的profieldx2参数存在sql注入,通过sql注入获取管理员账户密码,进入后台,进行getshell操作。

漏洞版本:

- 2.2.x

- 3.3.0-3.03

基本原理:

- sql注入:简单来说就是通过寻找注入点,进行sql语句拼接,欺骗服务器,获取想要的数据。

- zabbix:由两部分构成,zabbix server与可选组件zabbix agent。

- zabbix server可以通过SNMP,zabbix agent,ping,端口监视等方法提供对远程服务器/网络状态的监视,数据收集等功能。

- zabbix agent需要安装在被监视的目标服务器上,它主要完成对硬件信息或与操作系统有关的内存,CPU等信息的收集

漏洞搭建:

- 利用vulhub漏洞平台(简单粗暴,一键生成漏洞!)进行快速搭建,cd 到zabbix目录,然后docker-compose up -d

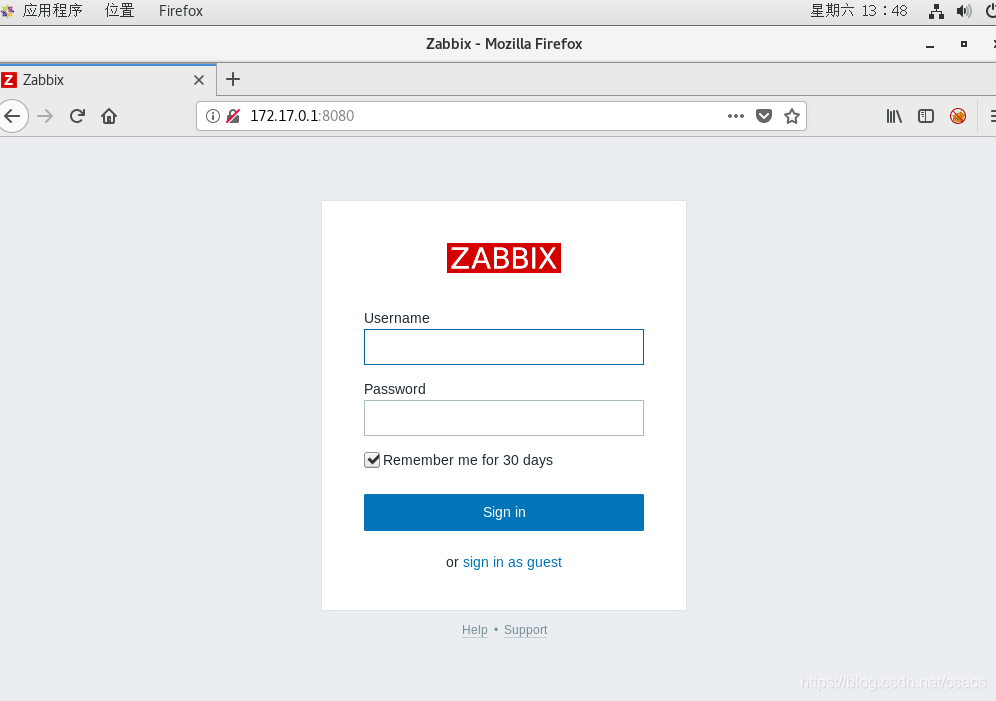

- 如图所示搭建成功,走起!

漏洞原理:

鼠标双击浏览器,输入zabbix s

本文详细介绍了Zabbix中的SQL注入漏洞(CVE-2016-10134),涉及漏洞概述、影响版本、基本原理、漏洞搭建过程、漏洞复现步骤以及修复方案。通过最新版的最新.php和jsrpc.php的参数注入,可以获取管理员权限并进行getshell操作。建议禁用Guest账户,更新或打补丁以修复此漏洞。

本文详细介绍了Zabbix中的SQL注入漏洞(CVE-2016-10134),涉及漏洞概述、影响版本、基本原理、漏洞搭建过程、漏洞复现步骤以及修复方案。通过最新版的最新.php和jsrpc.php的参数注入,可以获取管理员权限并进行getshell操作。建议禁用Guest账户,更新或打补丁以修复此漏洞。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5227

5227

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?