0.简介

文件包含,是指当服务器开启allow_url_include选项时,就可以通过PHP的某些特性函数(include(),require()和include_once(),requir_once())利用URL去动态包含文件,此时如果没有对文件来源进行严格审查,就会导致任意文件读取或者任意命令执行。文件包含漏洞分为本地文件包含漏洞与远程文件包含漏洞,远程文件包含漏洞是因为开启了PHP配置中的allow_url_fopen选项,选项开启之后,服务器允许包含一个远程文件,服务器通过PHP特性(函数)去包含任意文件时,由于要包含的这个文件来源过滤不严,从而可以去包含一个恶意文件,而我们可以构造这个恶意文件来达到自己的目的。

环境:

服务器IP:192.168.142.133

测试主机IP:192.168.142.134

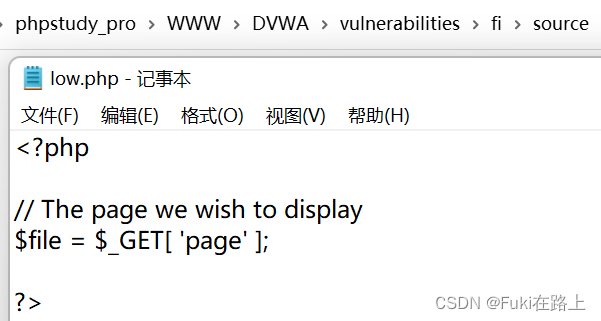

1.Security Level:Low

代码如下,未对page参数做任何检查或过滤。

尝试点击文件1、文件2、文

本文详细介绍了DVWA中文件包含漏洞的三个安全级别:Low、Medium、High,包括本地文件读取与执行、远程文件包含等,通过实例展示了如何利用这些漏洞,以及防范措施。

本文详细介绍了DVWA中文件包含漏洞的三个安全级别:Low、Medium、High,包括本地文件读取与执行、远程文件包含等,通过实例展示了如何利用这些漏洞,以及防范措施。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1063

1063

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?