威胁清单系统地归纳了信息安全领域中常见的威胁类型,帮助组织识别潜在风险并制定相应的防护策略。每种威胁类型对应不同的攻击方式和防御思路,例如通过加密防止窃听、使用数字签名防范否认行为、采用访问控制减少非法使用等。这些威胁可归类为技术性攻击、人为因素或物理安全漏洞,全面覆盖信息系统的多个层面。

以下是针对上述威胁类型的简要应对措施:

- 授权侵犯:实施最小权限原则,加强用户行为审计。

- 拒绝服务:部署流量清洗设备,启用限流与负载均衡机制。

- 窃听:使用加密通信(如TLS/SSL)保护数据传输。

- 信息泄露:对敏感数据进行加密存储与访问控制。

- 截获 / 修改:采用消息认证码(MAC)或数字签名保障完整性。

- 假冒:实施强身份认证机制(如双因素认证)。

- 否认:引入不可否认机制,如数字签名与日志记录。

- 非法使用:建立严格的资源使用策略与监控机制。

- 人员疏忽:开展安全意识培训,落实责任追究制度。

- 完整性破坏:使用哈希校验与版本控制确保数据一致。

- 媒体清理:规范报废流程,执行安全擦除或物理销毁。

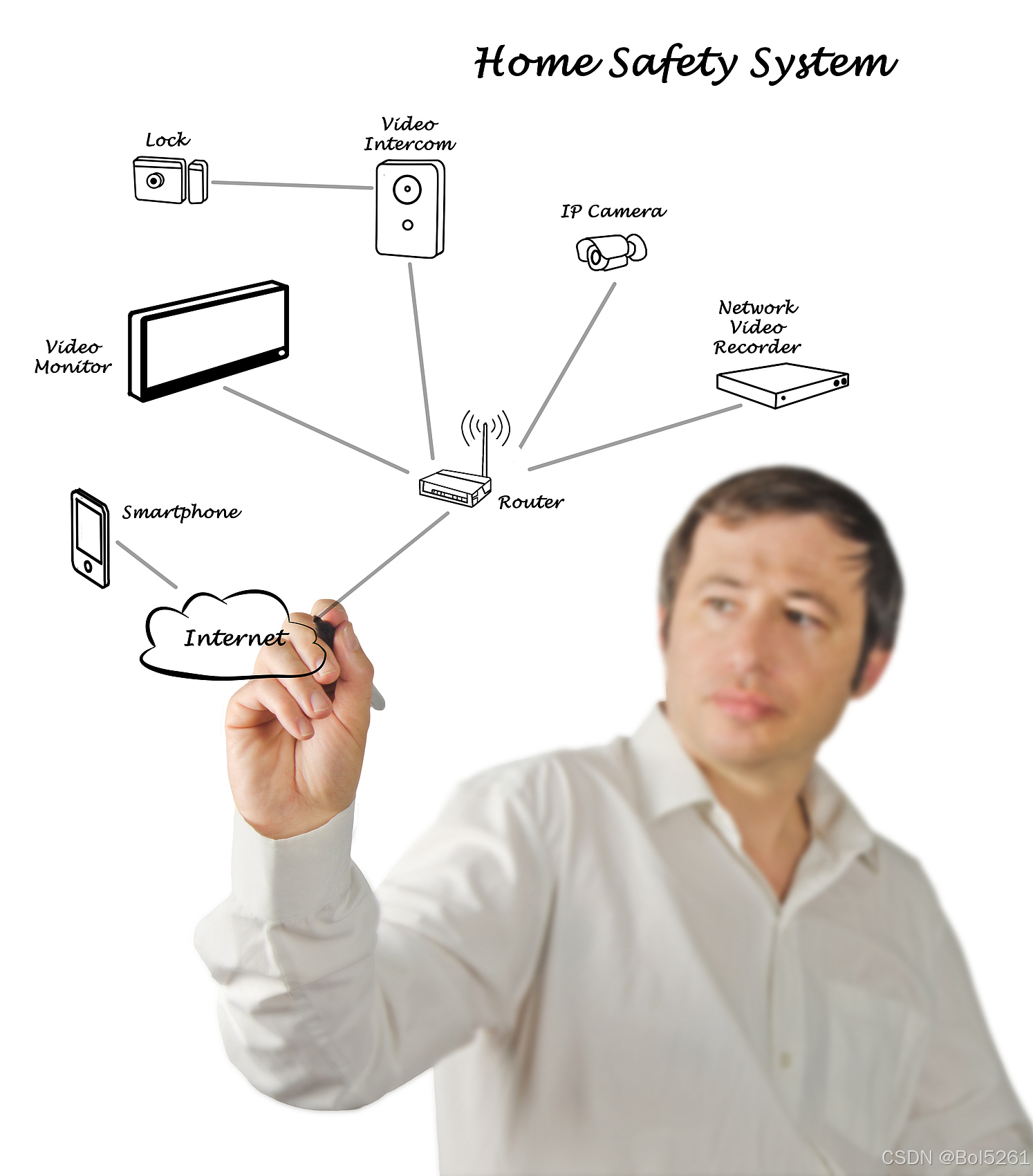

- 物理入侵:部署门禁系统、监控摄像头等物理安防措施。

- 资源耗尽:设置资源配额,监控异常占用行为。

防范“截获/修改”类安全威胁的核心在于保障数据在传输过程中的机密性和完整性。以下是常用的技术手段及其原理:

1. 加密通信(保障机密性)

防止数据被窃听或截获:

- TLS/SSL 协议:广泛应用于 HTTPS、邮件传输等场景,通过公钥加密建立安全通道。

- IPSec:在网络层对 IP 数据包进行加密,适用于虚拟专用网络(VPN)。

- 端到端加密(E2EE):如 Signal、WhatsApp 等即时通讯工具,确保中间节点无法读取内容。

# 示例:使用 Python 的 requests 库自动启用 TLS

import requests

response = requests.get("https://example.com", verify=True) # 启用证书验证

2. 消息完整性校验(保障完整性)

防止数据被篡改、删除或替换:

- 哈希函数(Hash):如 SHA-256,生成数据指纹,接收方重新计算比对。

- HMAC(Hash-based Message Authentication Code):结合密钥与哈希算法,验证消息来源与完整性。

- 数字签名:发送方用私钥签名,接收方用公钥验证,提供不可否认性。

# HMAC 示例:Python 实现

import hmac

import hashlib

key = b'secret_key'

message = b"Hello, World!"

digest = hmac.new(key, message, hashlib.sha256).hexdigest()

print("HMAC:", digest)

3. 安全协议设计

使用具备防篡改机制的协议:

- HTTPS(HTTP + TLS):防止中间人攻击。

- SFTP / SCP:替代不安全的 FTP,保障文件传输安全。

- DNSSEC:为 DNS 查询提供数据来源验证与完整性保护。

4. 防御中间人攻击(MitM)

- 证书验证机制:客户端验证服务器证书的有效性(是否由可信 CA 签发、是否过期、域名匹配等)。

- 证书固定(Certificate Pinning):应用内嵌预期证书或公钥,防止伪造证书绕过。

5. 日志与监控

- 记录通信事件,检测异常行为(如频繁连接失败、数据包异常等)。

- 使用 IDS/IPS(入侵检测/防御系统)识别潜在的数据篡改尝试。

✅ 综合建议:

在实际系统中应采用“加密 + 认证 + 验证”三位一体策略:

- 所有敏感通信必须使用 TLS;

- 关键数据交互应加入 HMAC 或数字签名;

- 客户端和服务端均需实现严格的证书校验机制。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?