检材链接:https://pan.baidu.com/s/1A_pbKcv0hSfERN9P1shjHg?pwd=gm8m

解压密码:希望大家都能取得好成绩

本解析倾向于入门人员

案情

受害人报案,其被嫌疑人王某多次通过微信进行诈骗,对受害人手机进行快采后,公安机关根据已有线索,发现可能存在多个受害人被该嫌疑人通过同样的方式进行诈骗。公安机关现已将嫌疑人iphone手机、红米手机、电脑进行备份、镜像。

检材1:嫌疑人的计算机磁盘镜像

检材2:嫌疑人的iphone备份数据

检材3:嫌疑人的计算机内存镜像

检材4:嫌疑人的红米手机备份数据

题目

1、检材一硬盘的MD5值为多少?(1分)

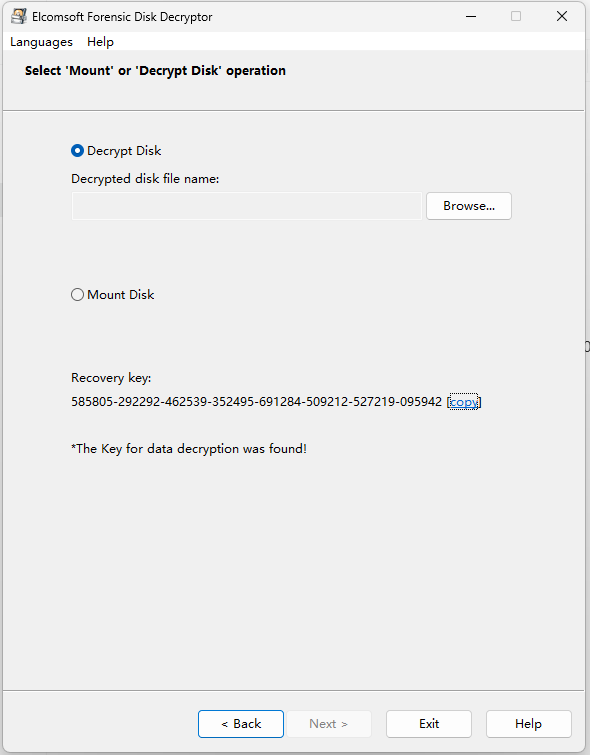

2、检材一bitlocker的恢复密钥是多少?(5分)

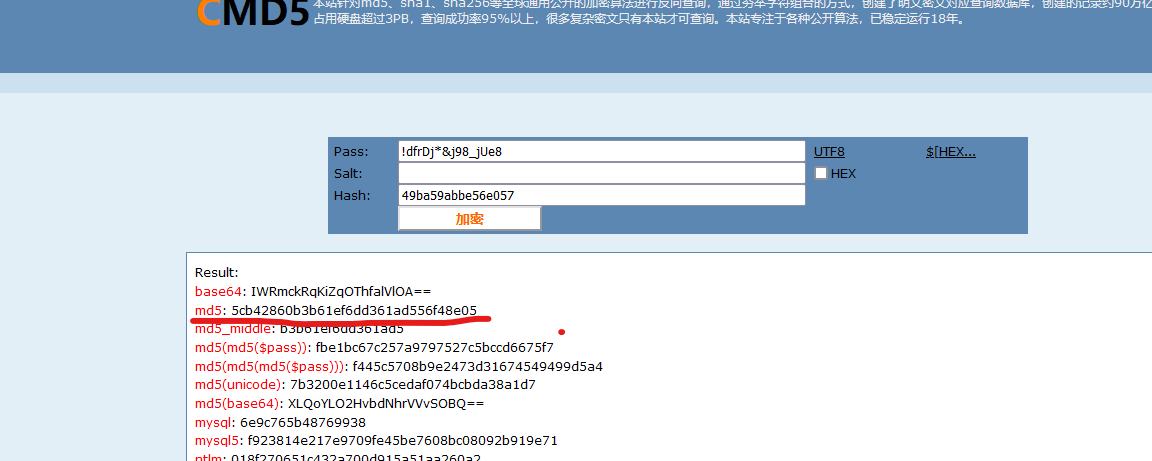

法一:用passwarekit

正则表达式为:

1{6}-[0-9A-Fa-f]{6}-[0-9A-Fa-f]{6}-[0-9A-Fa-f]{6}-[0-9A-Fa-f]{6}-[0-9A-Fa-f]{6}$

跑这个软件时间较长。

法二:用EEFD,如果低版本的话可能不显示密钥

3、检材一镜像中用户最近一次打开的文件名是什么?(1分)

用仿真取证的思路,仿真打开镜像:

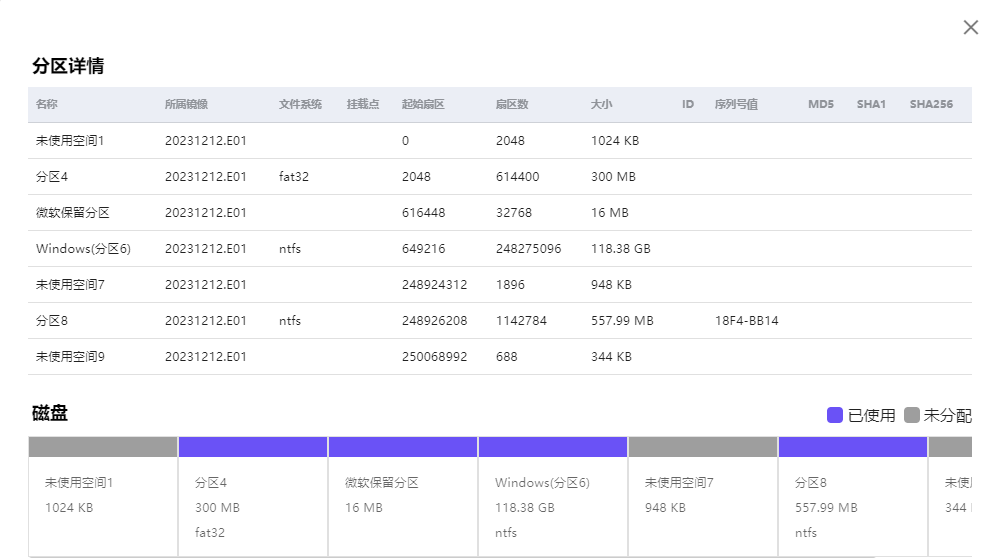

4、检材一硬盘系统分区的起始位置?(2分)

系统分区即操作系统所在的分区,也就是主分区,C盘。我们破解bitlocker加密的分区就是系统分区。

在取证软件中给的分区起始扇区是649216,其中一个扇区是512bit,那么做一个运算可以得到系统分区的起始比特位:332,398,592

5、检材一系统的版本号是多少(格式:x.x.x.x)(1分)

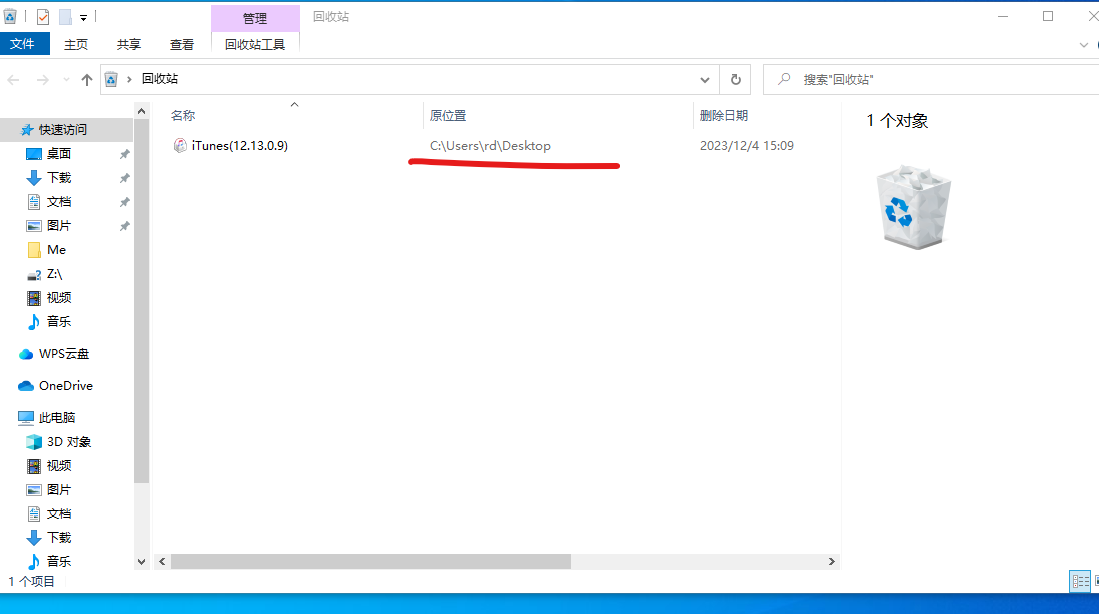

6、检材一回收站中的文件被删除前的路径(2分)

7、检材一给出最后一次修改系统时间前的时间(格式:YYYY-MM-DD HH:MM:SS)(3分)

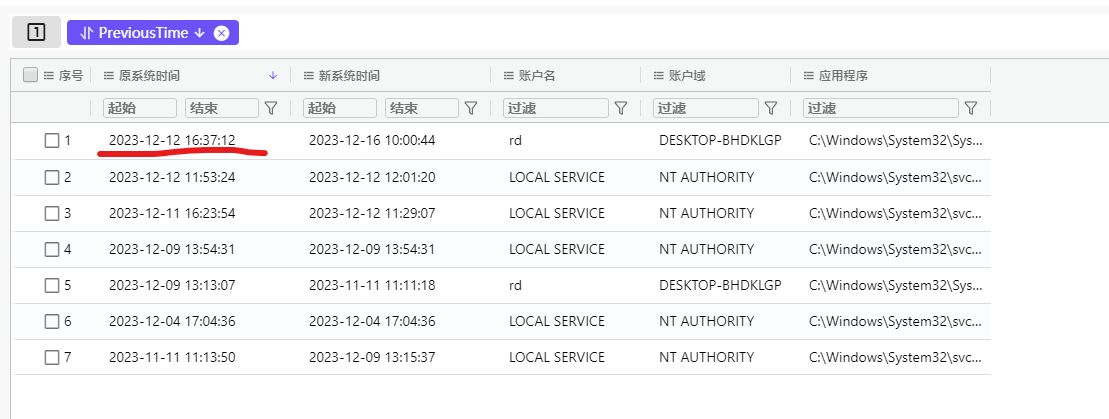

解法一:取证软件直接出。

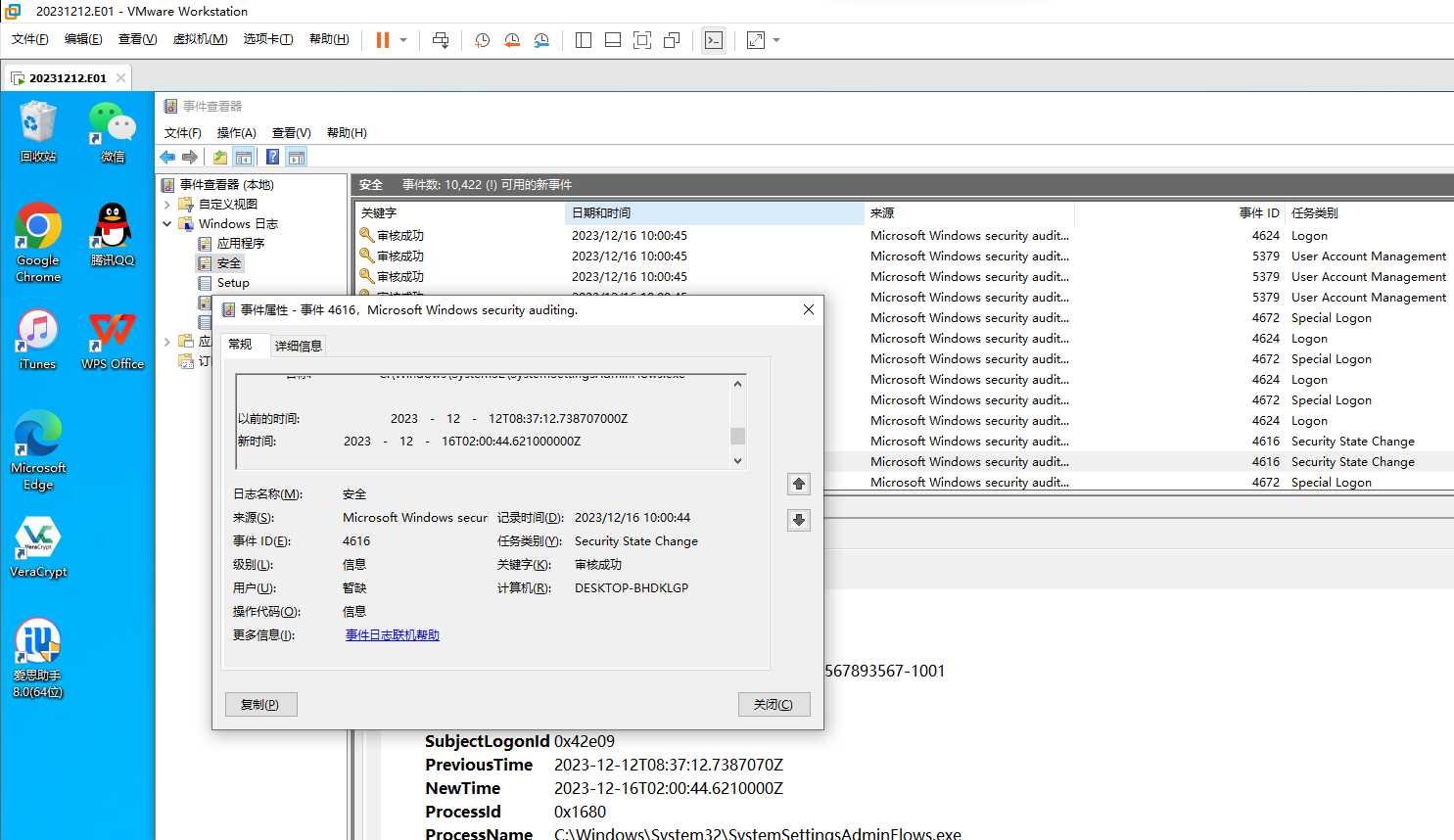

解法二:仿真里面用事件查看器:

8、检材一最后一次远程连接本机的时间(格式:YYYY-MM-DD HH:MM:SS)(2分)

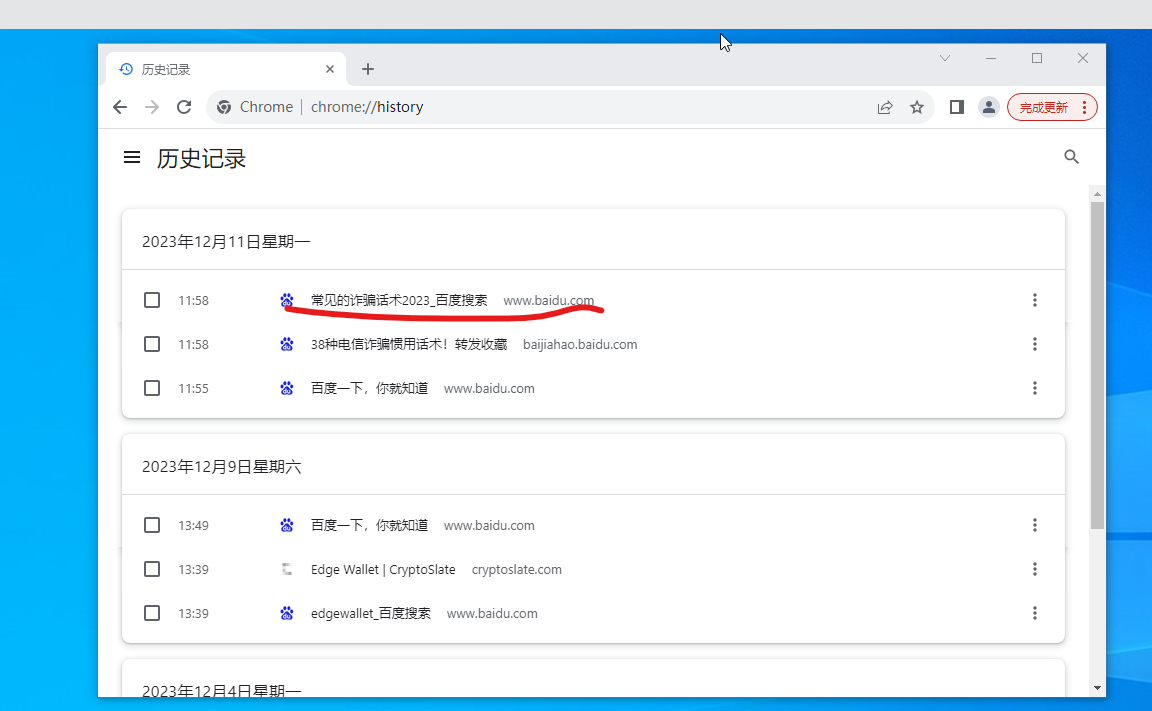

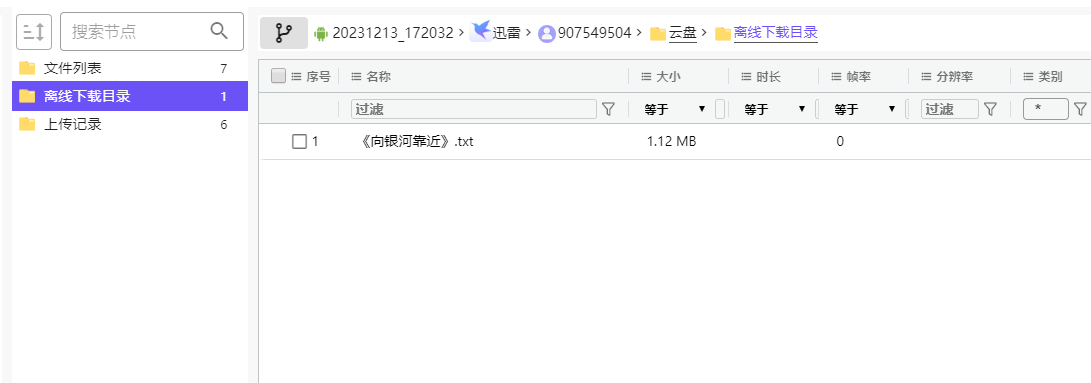

9、检材一Chrome浏览器最后一次搜索过的关键词是什么(2分)

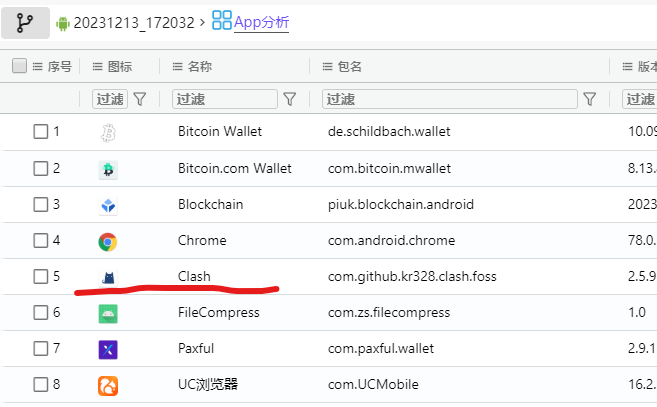

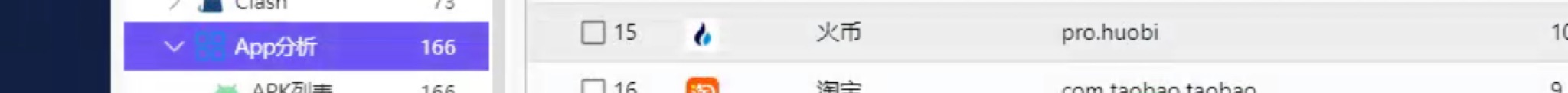

10、检材一是否连接过U盘,如有,请给出U盘的SN码(2分)

SN码(Serial Number),即序列号。

其中Card Reader是读卡器,RDMSF是硬盘,答案是第一个爱国者的U盘。

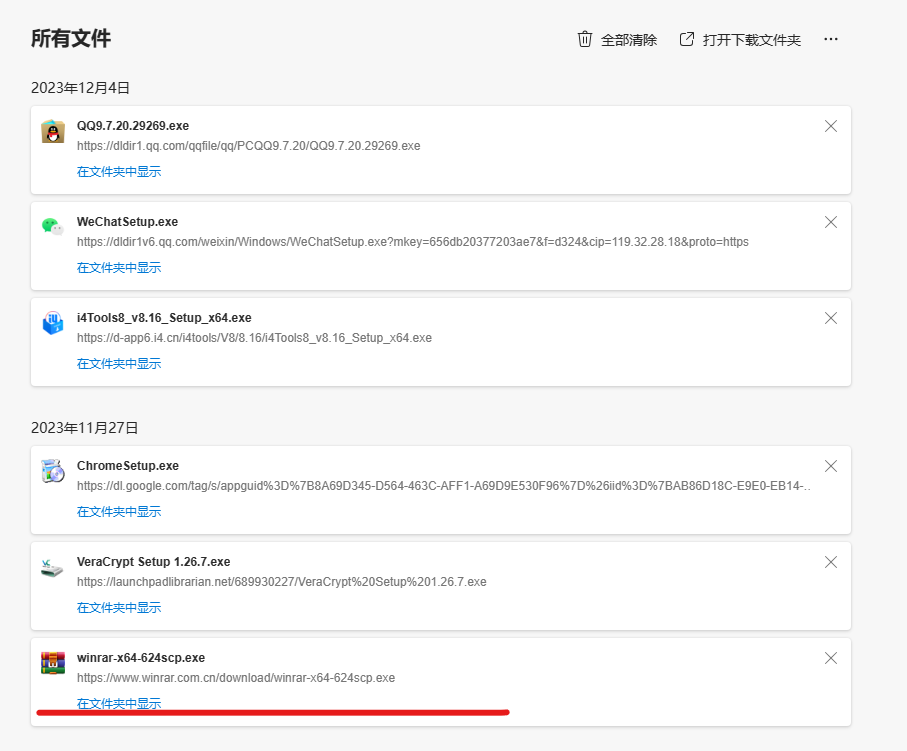

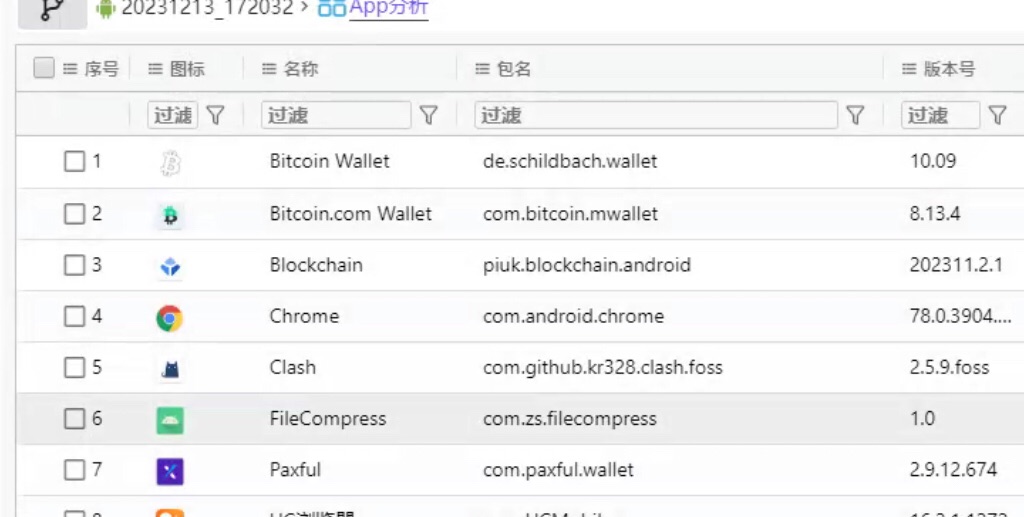

11、检材一Edge浏览器最早一次下载过的文件文件名是(2分)

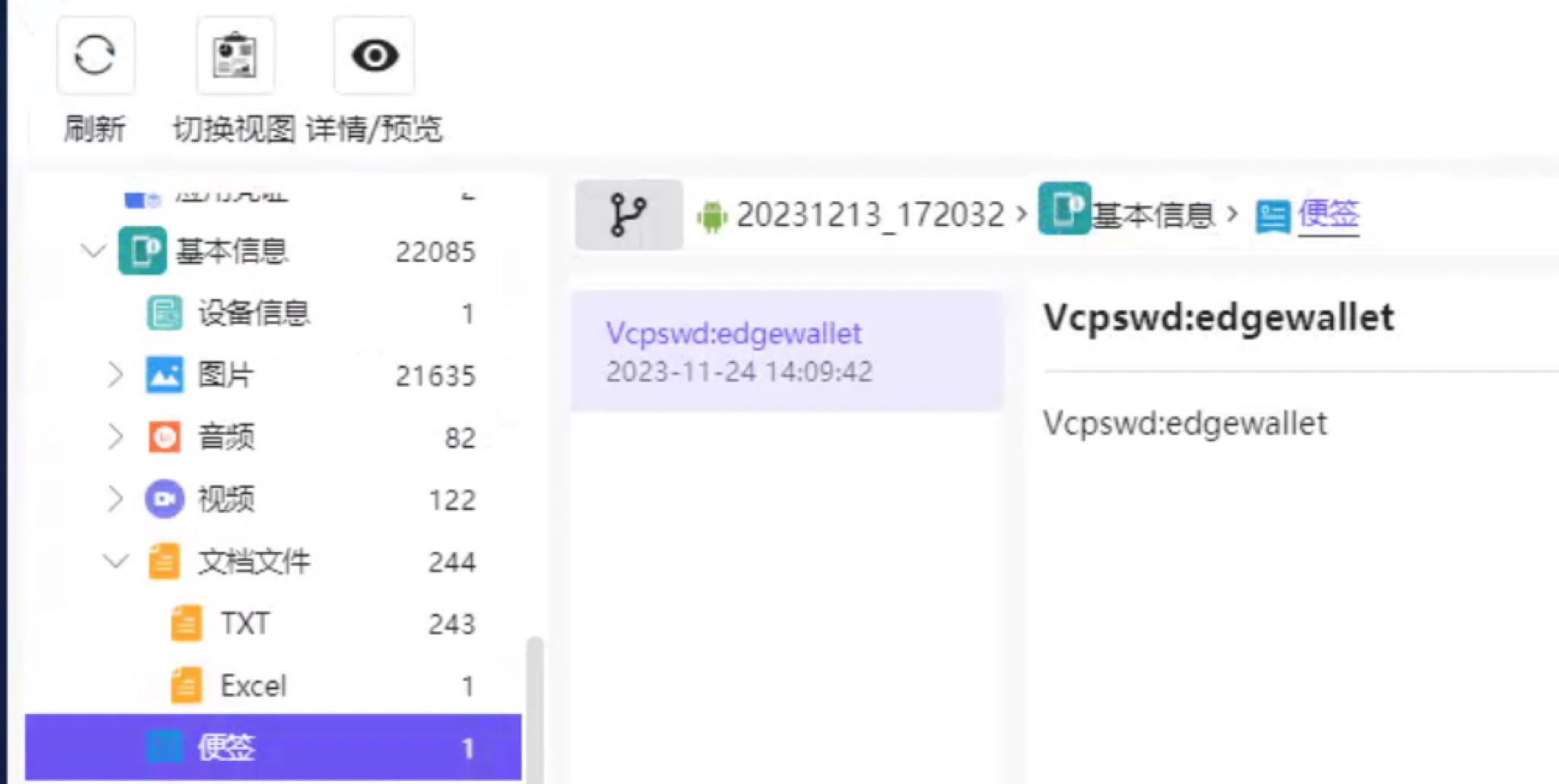

12、嫌疑人访问的微博的密码的MD5值(3分)

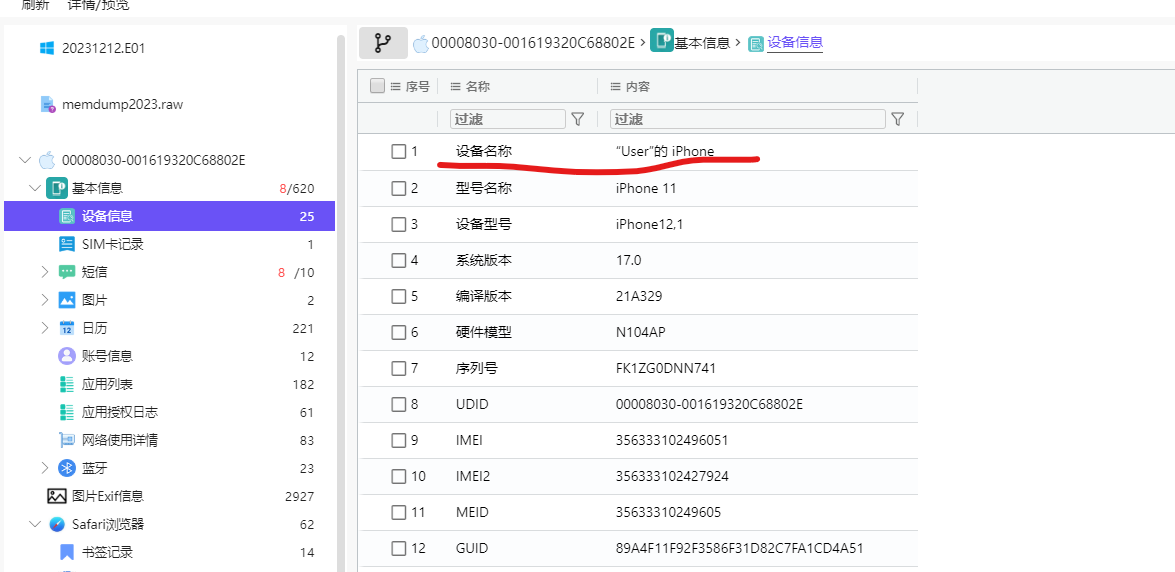

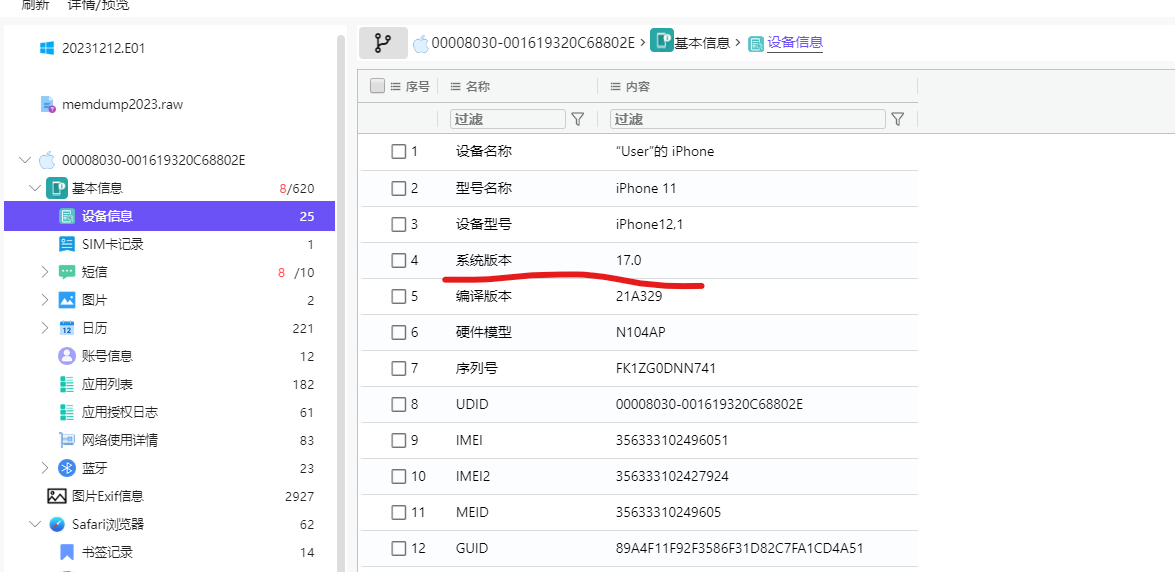

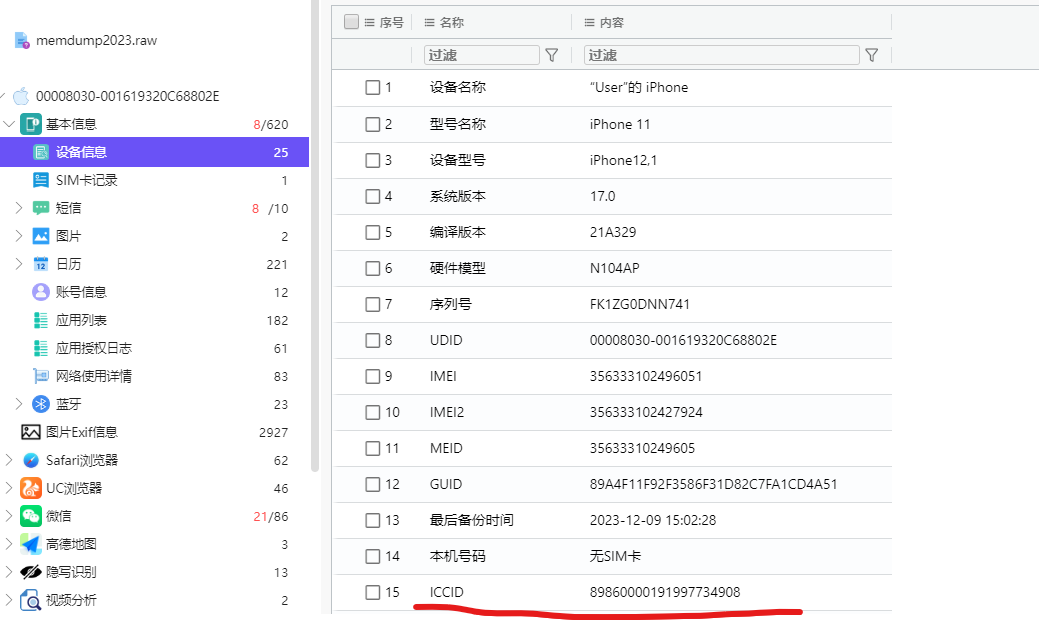

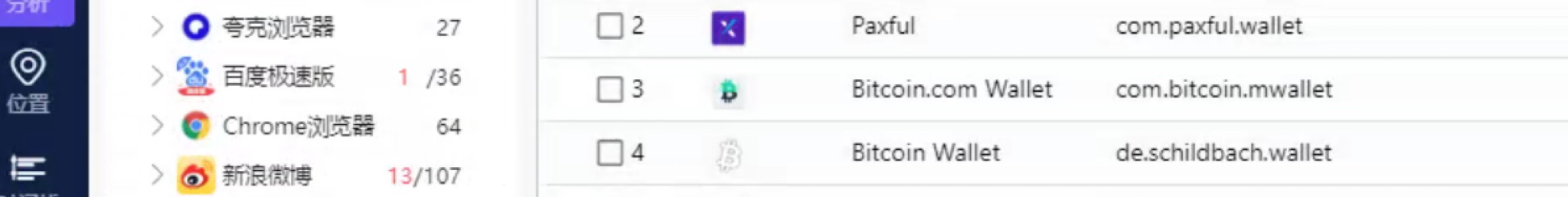

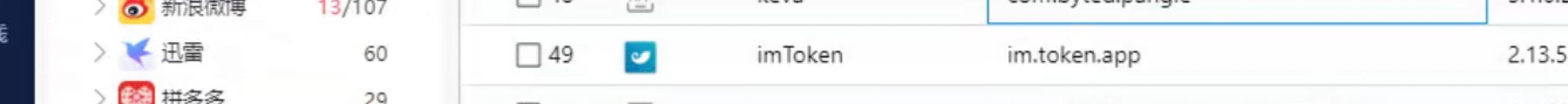

13、检材二备份的设备名称是什么?(1分)

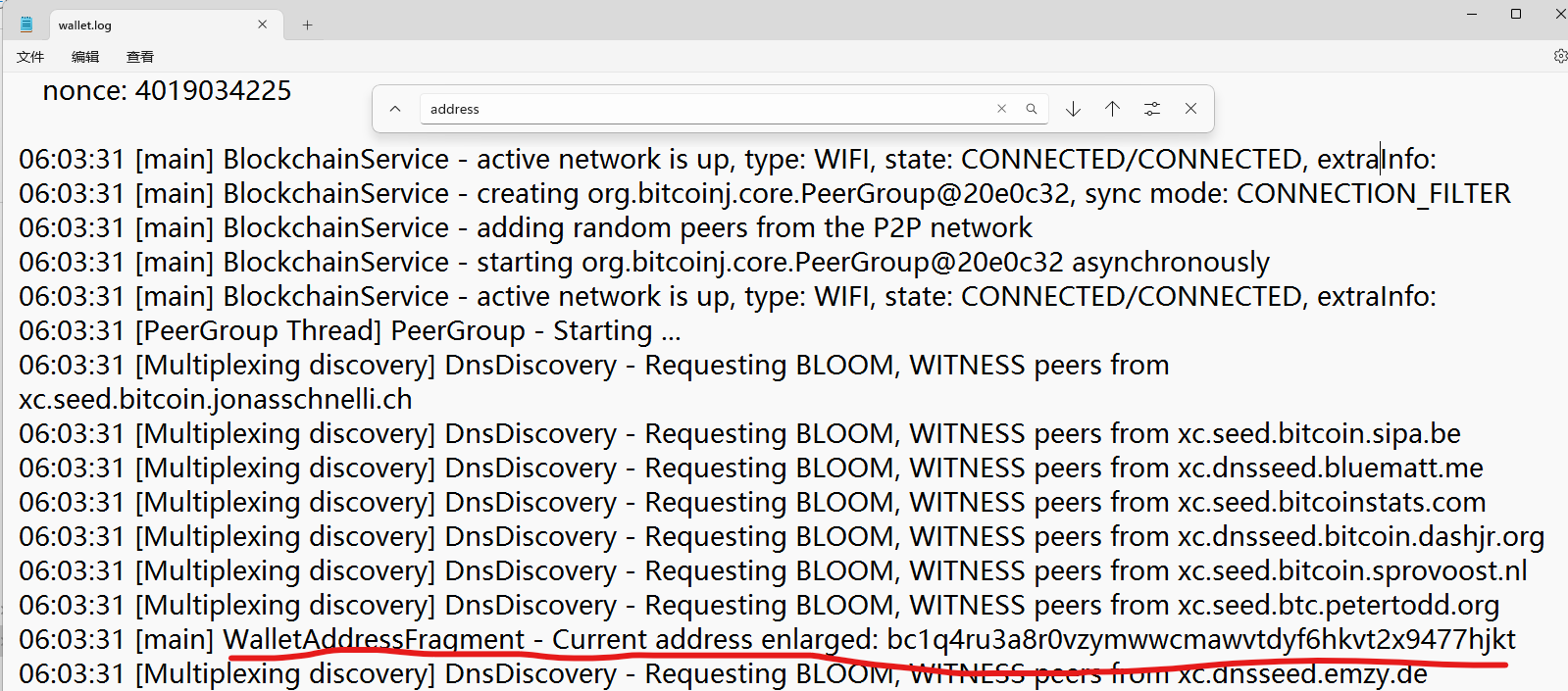

14、检材二手机的IOS系统版本是多少(1分)

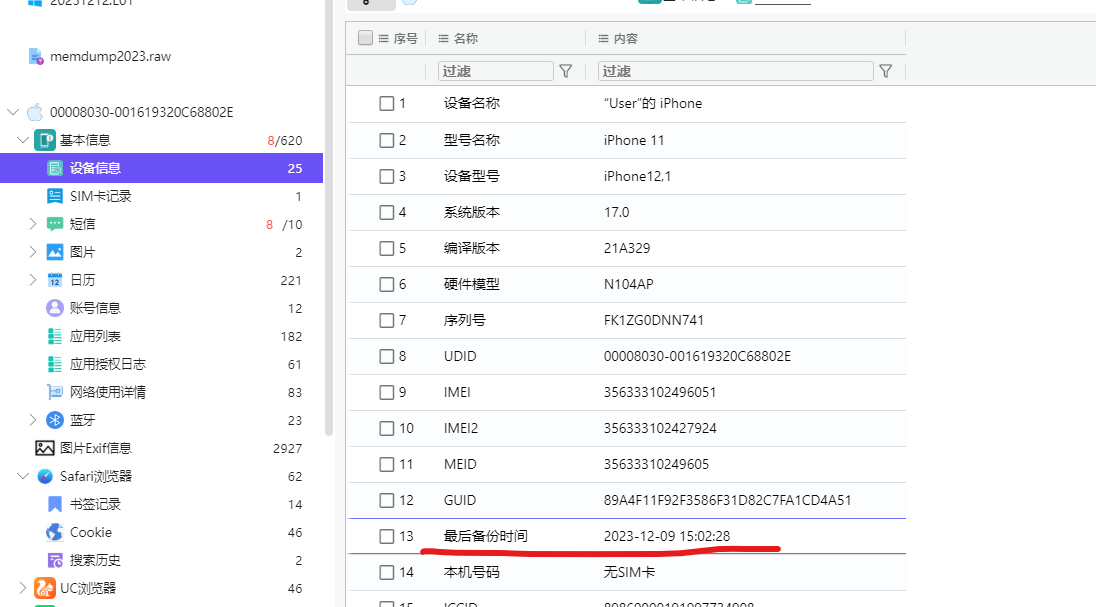

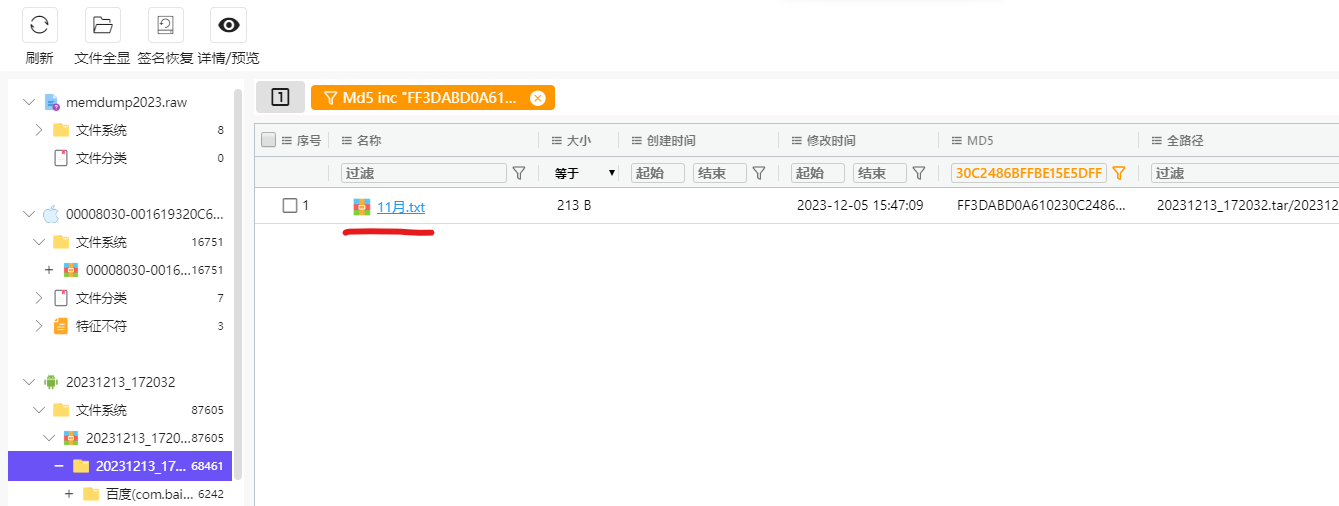

15、检材二备份的时间是多少?(格式:YYYY-MM-DD HH:MM:SS)(1分)

16、嫌疑人iphone手机给号码“13502409024”最后一次打电话的时间是。(格式:YYYY-MM-DD HH:MM:SS)(2分)

在39题的ios备份文件中

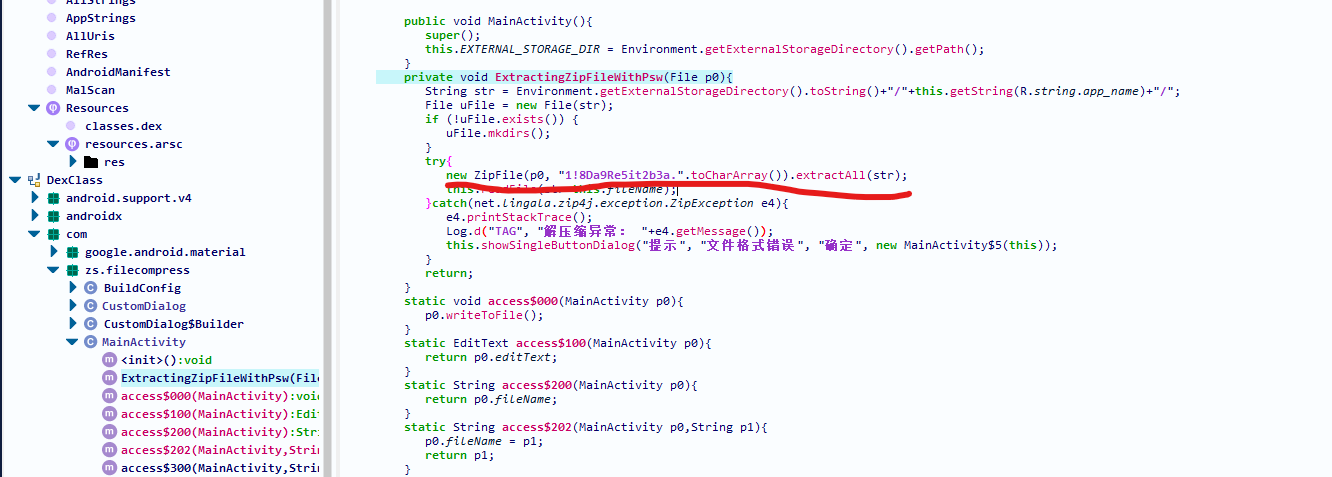

17、检材二使用过的号码ICCID是多少。(2分)

18、检材二手机中高德地图最后搜索的地址。(2分)

19、检材二手机最后一次登陆/注册“HotsCoin”的时间是(格式:YYYY-MM-DD HH:MM:SS)(2分)

本题中我尝试在Hotscoin这个软件中的数据库中查看,因为不知道该软件的标准格式,并不知晓其登陆时间存放在哪里,从其他wp中学到一个思路:既然要登陆或者注册,那么很可能是通过短信验证码登录。

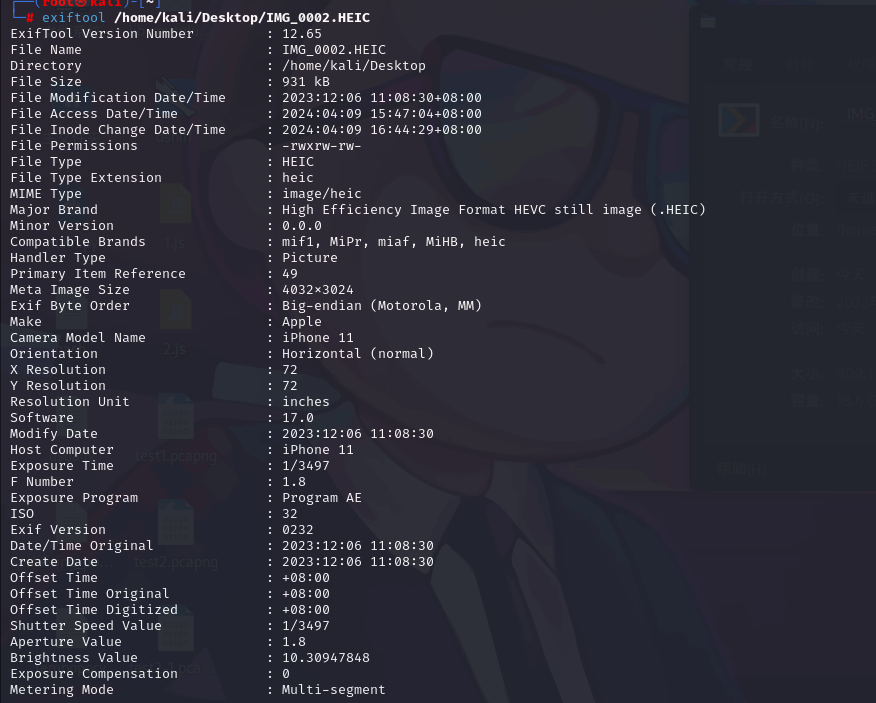

20、检材二手机中照片“IMG_0002”的拍摄时间是(格式:YYYY-MM-DD HH:MM:SS)(2分)

EXIF(Exchangeable Image File Format,可交换图像文件格式)信息是嵌入在数码照片和图像文件中的一组元数据。这些信息记录了关于图片拍摄条件和相机设置的各种细节,例如:相机品牌和型号、拍摄日期和时间、光圈值、快门速度、ISO感光度、焦距、摄影师姓名(如果设置)、拍摄地点的GPS坐标(如果相机支持并启用了GPS功能)。

在取证软件的这里可以查看其时间,也可以将照片导入kali,用其中的工具exiftool来进行解析:

21、检材二中“小西米语音”app的Bundle ID是什么? (2分)

Bundle ID 是一个唯一的标识符,用于在苹果的 iOS、macOS、watchOS 和 tvOS 操作系统中识别应用程序和软件包。每个应用程序或软件包在苹果的开发环境中都必须有一个唯一的 bundle ID,它由一串以点分隔的字符组成,通常采用反向域名格式。例如,一个 bundle ID 可能看起来像这样:com.example.appname。

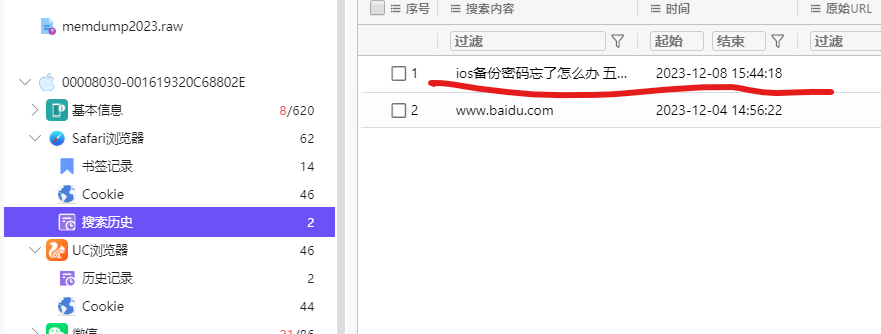

22、检材二中浏览器最后一次搜索的关键词是什么?(2分)

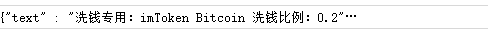

23、嫌疑人和洗钱人员约定电子钱包的品牌是什么,如有多个用顿号分隔。(3分)

值得关注的一点是千万不要依赖于取证软件,在对小西米这款软件的数据库分析时,我死活找不到他们通讯的内容,在本地打开后就看到了,可能是我还对这款取证软件不太熟悉,但是我认为应该多懂一点原理,不至于在关键时刻被人卡脖子。

这是在本地打开的小西米软件数据库文件"im5db":

这里还有一个坑,这里的二维表格中的数据是json格式,表格内呈现给我们的是一个预览,而如果这个json格式的数据是这样,即json数据第一行空缺:

那么预览出来的就是省略号,里面藏着数据。

最后我们得到电子钱包的品牌:

24、嫌疑人和洗钱人员约定电子钱包的金额比例是什么。(3分)

同上题。

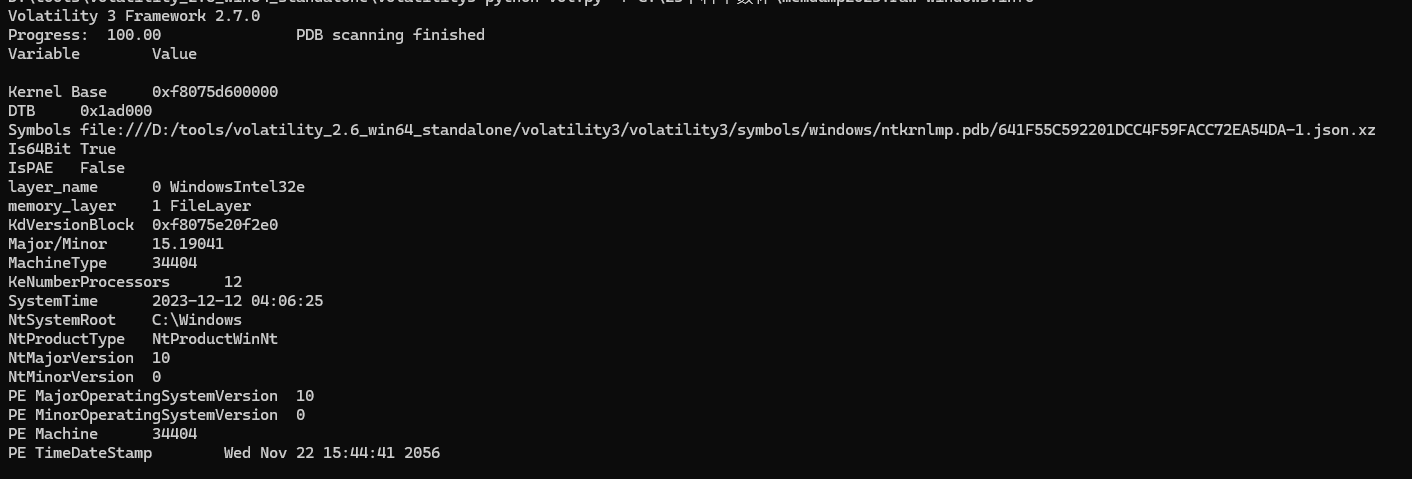

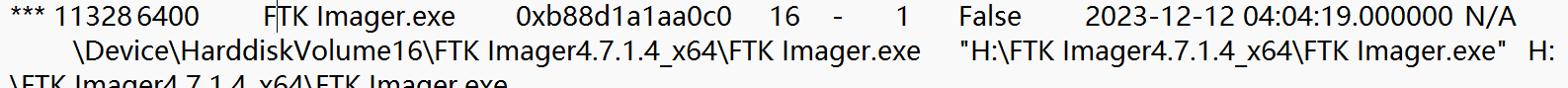

25、检材三中进程“FTK Imager.exe”的PID是多少?(2分)

检材三是内存镜像文件,用的内存取证工具是volatility3。

首先查看系统信息:python vol.py -f <镜像文件> windows.info

查看进程:python vol.py -f <镜像文件> windows.pstree

26、检材三中显示的系统时间是多少?(格式:YYYY-MM-DD HH:MM:SS)(2分)

同上题:2023-12-12 04:06:25

解析出来的时间是UTC(世界标准时间),中国还要+8小时:2023-12-12 12:06:25

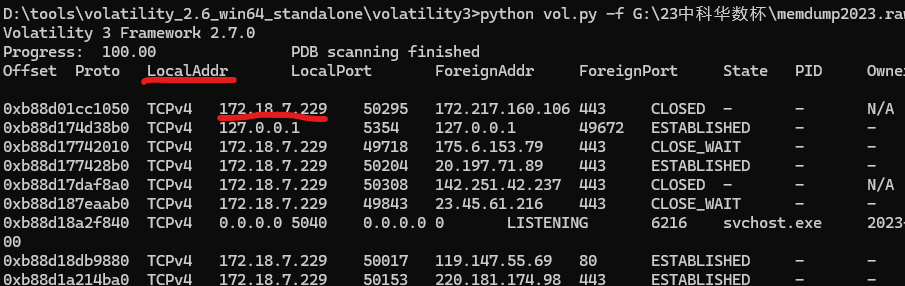

27、检材三中记录的当前系统ip是多少?(2分)

vol3:python vol.py -f <镜像文件> netscan

28、检材四中迅雷下载过的文件名是什么?(1分)

29、检材四中安装了哪些可是实现翻墙(VPN)功能的app?(1分)

都找过了,就这一个。

30、检材四备份的设备系统版本是多少?(1分)

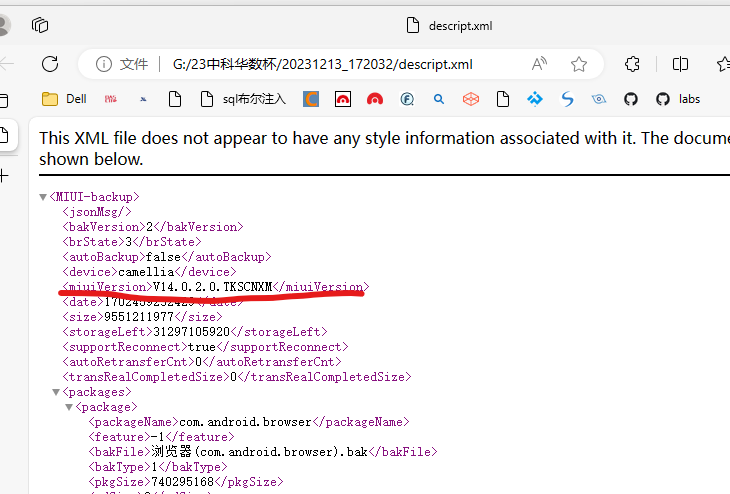

取证软件并没有分析出来,检材中的descript.xml这个文件有。

搜索之后发现这是小米手机备份文件中的特征文件,但是我并不知道,遇到不会的题还是要多种思路都尝试尝试,不要依赖取证软件或者某些工具。

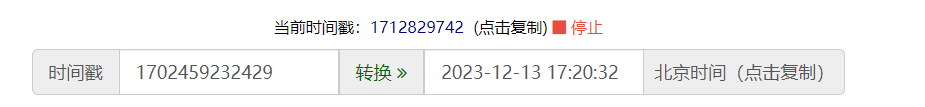

31、检材四备份的时间是多少(答案以13位时间戳表示)(1分)

同上题,在这个标签中的数字”1702459232429“显然是时间戳,经计算可得,日期为:

32、检材四中FileCompress app 包名是什么?(1分)

33、检材四中备忘录记录的内容是什么?(1分)

34、请列出检材四中所有虚拟币钱包app的包名,如有多个用顿号分隔。(3分)

35、检材四中嫌疑人使用Bitcoin Wallet钱包地址是什么?(3分)

在app目录文件下的日志文件中找到的,在检索里限定app包的位置,然后进行全局搜索"address"。

36、MD5值为“FF3DABD0A610230C2486BFFBE15E5DFF”的文件在检材四中的位置(2分)

解法一:利用弘连取证软件中的创建哈希集,将所有文件的MD5算出来,然后进行检索即可。

解法二:这个就要有一些侦查思路,在文件夹里检索,看看有没有什么比较奇怪、异常的文件,题目中最后找到的11月.txt文件,后缀名是txt,但是其实是一个压缩包,一定有问题。

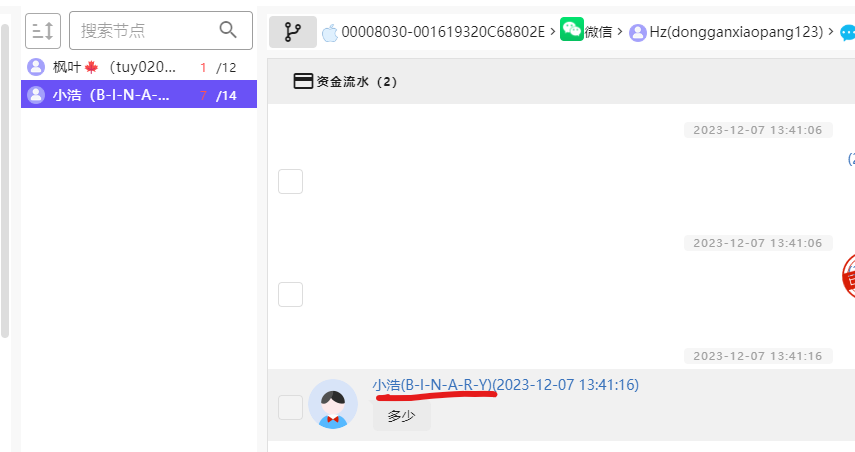

37、检材中受害人的微信号是多少?(2分)

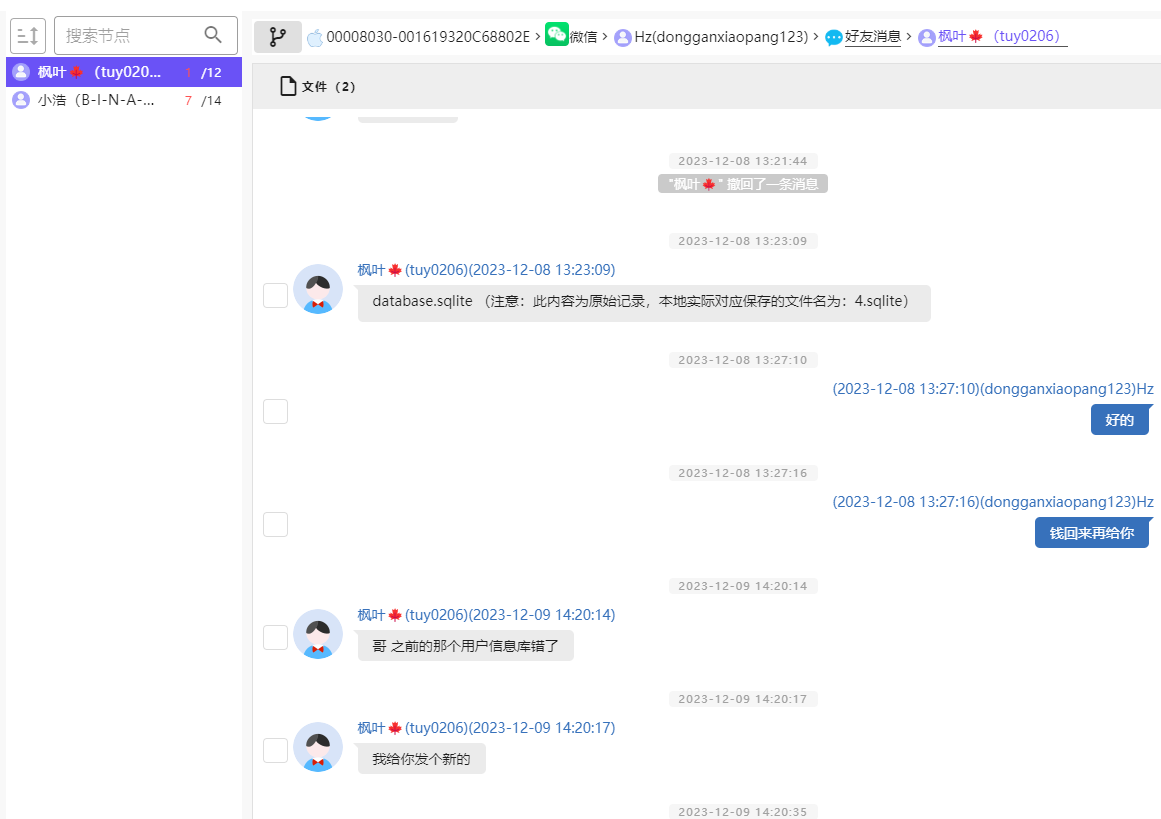

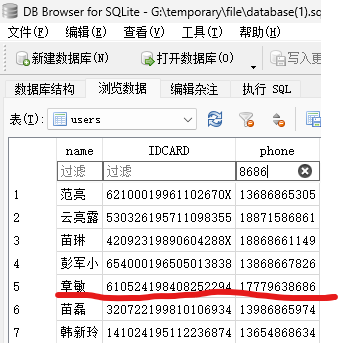

38、嫌疑人曾通过微信购买过一个公民信息数据库,该数据库中手机尾号是8686的用户的姓名是(3分)

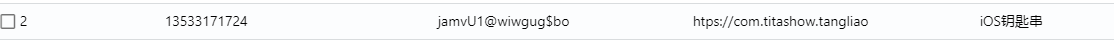

在微信里能看到数据库名,但是检索后没找到,试了好多,最后在计算机镜像里找到了database(1).sqlite。

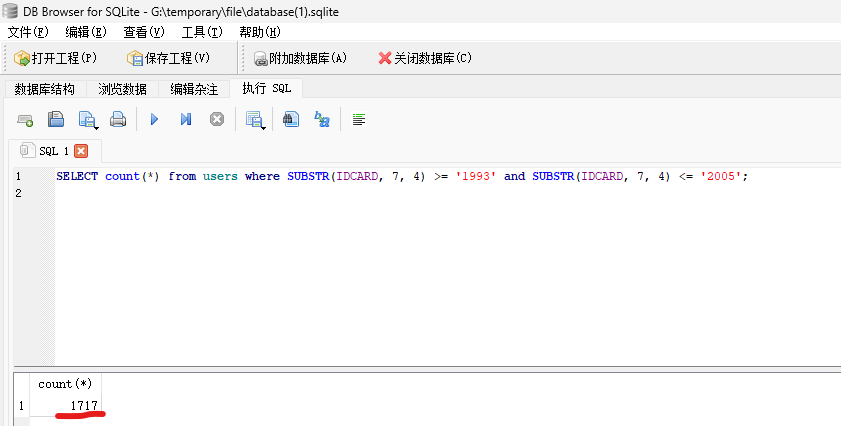

39、嫌疑人手机中是否保存了小西米语音app的账号密码,如有,请写出其密码(5分)

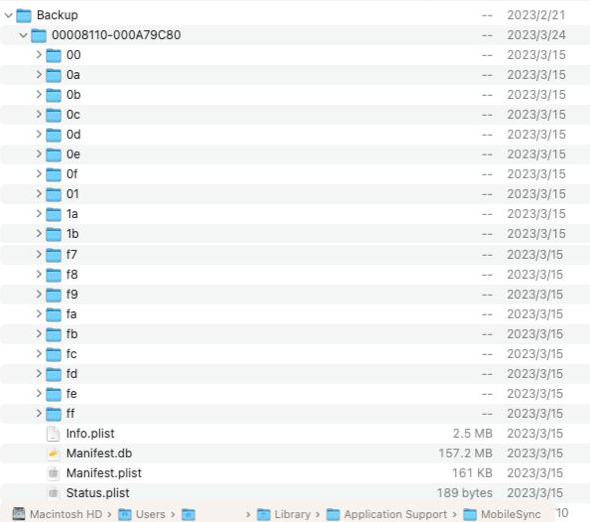

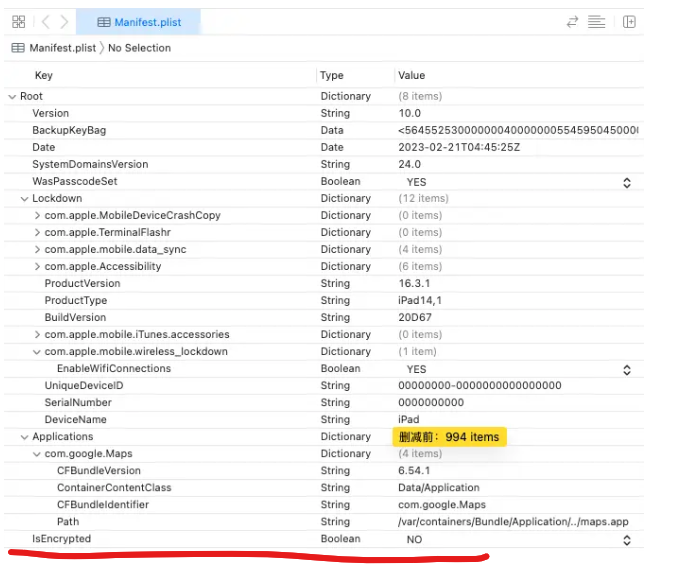

本题在检材一的苹果手机备份中,在进行分析时发现其有密码。

苹果手机备份文件的结构如下:

其中下面的几个数据库文件分别存放了一些有关系统、备份的相关信息,其中manifest,plist作为关键文件存在:

从网上搜索到的备份数据文件详情来看,该文件大概是储存了有关备份文件是否加密的信息。

注:mac的备份地址:~/Library/Application Support/MobileSync/Backup/

前面的题目中问过一个浏览器中的最新搜索记录是什么:

这大概是赛方的出题方向:各种线索要串联起来。

利用passwarekit进行爆破:

最后得到:

40、公民信息数据库中,截止到2023年12月31日,年龄大于等于18且小于等于30岁之间的用户信息数量(5分)

select name from users where SUBSTR(IDCSRD, 7, 4) >= 1993 and SUBSTR(IDCSRD, 7, 4) <= 2005

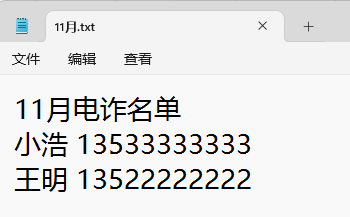

41、受害人小浩的手机号码是多少(5分)

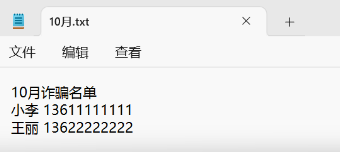

这道题没什么思路,在别人的解析看到了“11月.txt”这个文件,这应该是做题技巧或者说是侦查思路,前面出现的可疑文件,肯定有他存在的意义。

对这个被加密的压缩文件进行分析,这个文件是在“filecompress”软件中的,对这个软件进行逆向,用GDA:

注:这种文件只能一行行读,很容易漏;一定记得关注主函数:mainactivity。

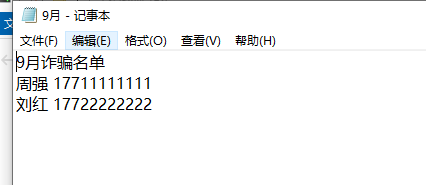

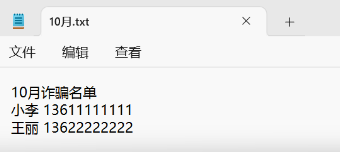

42、完整的受害人名单是几个人。(6分)

上题中的压缩包里;下题中的加密盘里。

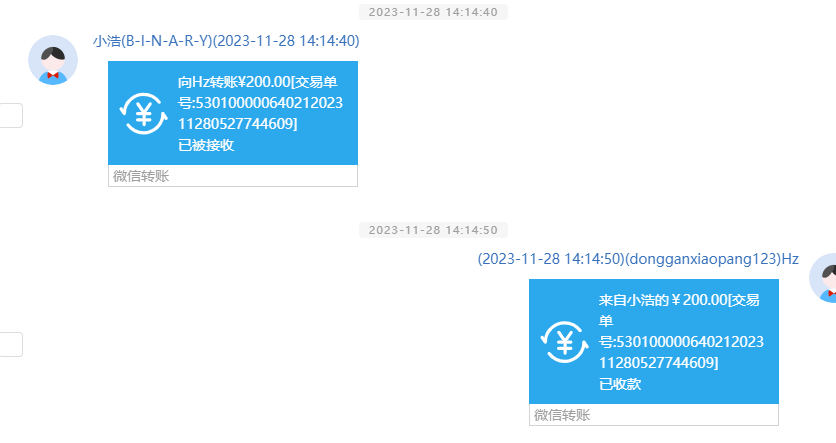

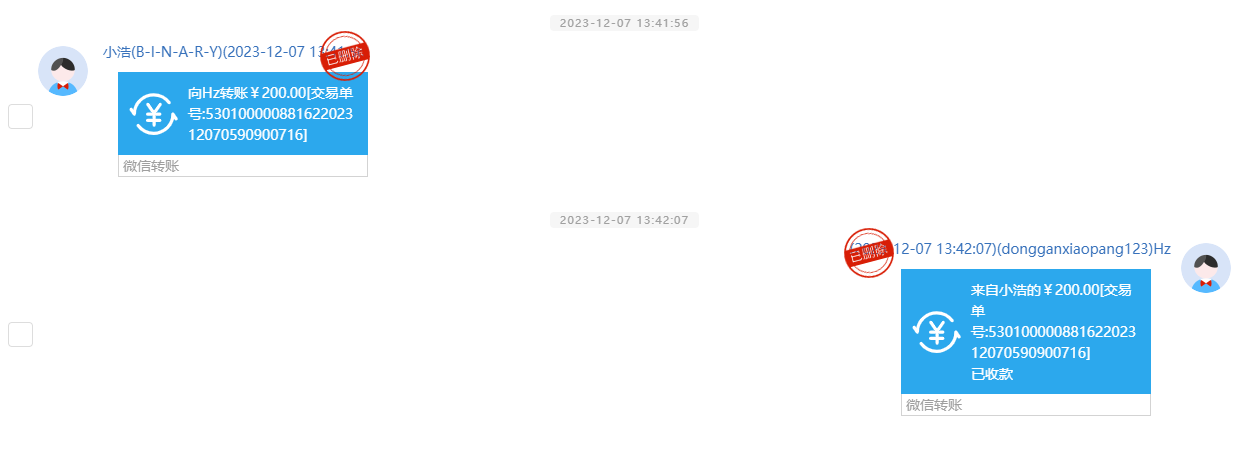

43、受害人转账的总金额是多少(5分)

没找到什么关键信息,想起来检材一中的VeraCrypt一直没用上,翻了翻检材一的文件,发现了一个88M打不开的txt文件,挂载到Veracrypt上,用前面题目中的“edgewallet”密码,发现不对:

edgewallet大概和edge有些关联,找了一下:

pR7)nZ5&yQ2-oR0<

pR7)nZ5&yQ2-oR0<

成功了,这个txt文件是一个伪装的硬盘。

发现是42题的答案。

对于本题,要在ios备份中找。

共600:200(检材二)+400(iOS备份)

0-9A-Fa-f ↩︎

1267

1267

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?