1、检材 1-的手机序列号是?(1 分)

C39QTS9JGRX5

2、检材 1-的备份时间是?(格式:yyyy-mm-dd HH:mm:ss)(2 分)

2024-07-11 02:09:02

3、检材 1-最近使用的 APP 是?(应用名称)(1 分)

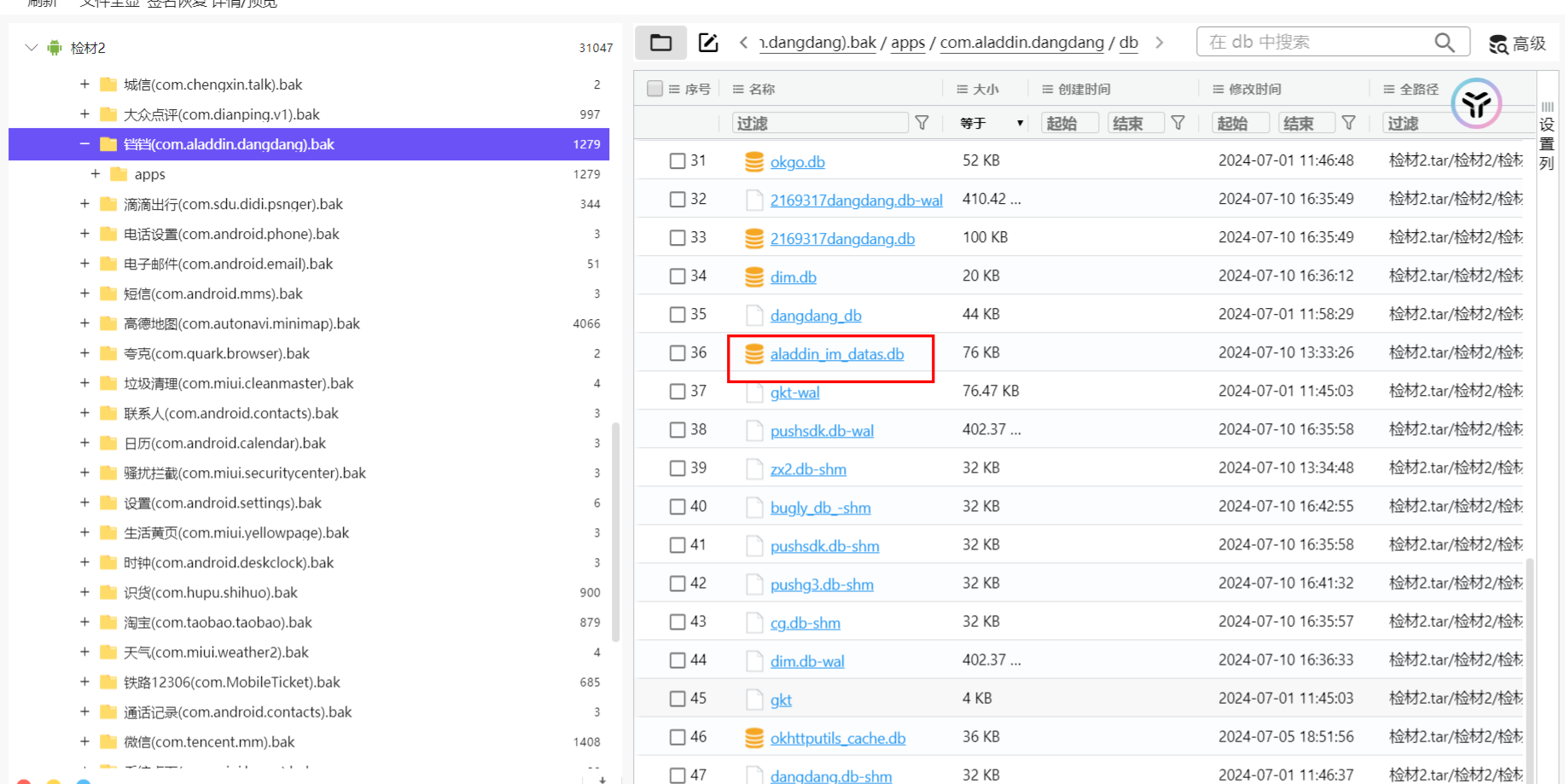

铛铛

4、检材 2-即时聊天工具有哪些?(2 分)

MOMO 陌陌、QQ、城信、微信、铛铛

5、检材 2-盗墓团伙之间的通讯 APP 版本是多少?(格式:x.x.x)(1 分)

3.0.36

通过查看数据库信息,铛铛才是聊天的app

6、检材 2-盗墓团伙抱怨的工具有哪些(2 分)

找到铛铛的聊天数据库

7、检材 2-盗墓团伙之间的通讯 APP 证书指纹 SHA256 值是多少? (格式:xx:xx...或 xxxx...)(5 分)

f6605feeee5844b40d457652f0fe8a54ae237f745ff82131bafd196 cfa3e17af

8、检材 3-硬盘的 MD5 值(1 分)

01A2CDF623353043053ED37A7519265B

9、检材 3-硬盘系统分区的起始位置(1 分)

344981504

10、检材 3-系统的当前版本是多少(1 分)

10

11、检材 3-Edge 浏览器最后一次搜索过的关键词是什么(1 分)

狼眼手电

12、检材 3-Edge 浏览器最后一次访问过的与盗墓及文物有关的网站 URL(1 分)

13、检材 3-主用户的 NT 密码哈希值(2 分)

a0bad269b8d49ccf481513f9875be4c7

取证大师可以直接看

14、检材 4-Mac OS 的版本号(格式:x.x.x)(1 分)

检材四比较特殊,取证时,如果我们什么都不选的话是只能去除mac的内容来的,但是我们如果使用火眼仿真的话我们仿真出来的却是一个win10系统,这说明我们可能仿真进入的是一个win10虚拟机,因为制作镜像的时候它处于win10的状态 然后我重新仿真了一下,在仿真的时候选择了Mac OS,结果就仿出了mac的页面 同样的方法,在选择取证的时候我们把window的自动取证一起取证,结果就能把win10的内容也一起取起来了

12.7.5

15、检材 4-加密货币软件的名字(1 分)

OKX

16、检材 4-Safari 浏览器最后一次搜索过的关键词是什么(1 分)

洛阳铲

17、检材 4-MacBook pro 最后一次访问的文件名(2 分)

提示.doc

18、检材 4-Edge 浏览器最后一次访问过的与盗墓及文物有关的 网站(2 分)

file:///C:/Users/realdata/Desktop/文物流转站聊天室.html

不是很确定,但只看到了这个

19、盗墓团伙最近一次盗墓日期是?(格式:yyyymmdd)(3 分)

20240712

20、盗墓团伙最近一次盗的墓名是?(3 分)

王墓坡

21、大金牙的手机号码是什么?(5 分)

13913913916

前面题目的到他浏览了一个html,打开发现

22、检材 7-虚拟货币钱包的地址(5 分)

23、检材 7-虚拟货币助记词(5 分)

love can play games tomorrow money

通过上面题目这个文件,知道眼镜仔喜欢把密码设置为八位数,直接爆破,密码是20241234

24、检材 3-系统登陆密码(5 分)

20242024

25、该案件中,文物贩子的买家有谁?(给出对应账号名)(3 分)

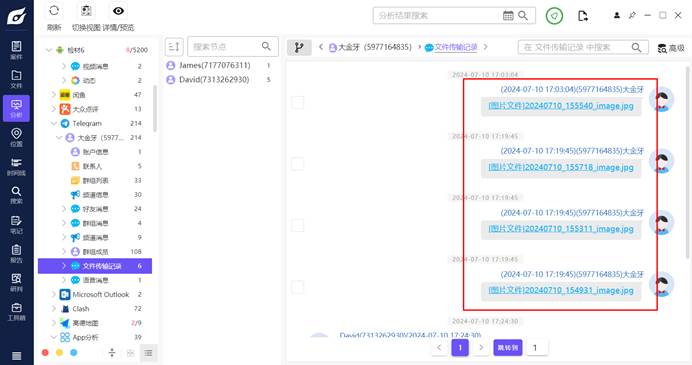

James,David

26、该案件中,文物贩子与买家的通讯 APP 的包名是?(3 分)

org.telegram.messenger.web

27、大金牙的真实姓名可能是?(3 分)

根据上面提到的大金牙的手机号,去手机建材通讯录里面找就可以看到

28、盗墓团伙要求用什么的虚拟货币交易?(字母简称,例:BTC、 ETH)(3 分)

在macos的镜像里面有一个iPhone备份,我们把它导出来,然后用passware爆破manifist文件密码是364289,里面是眼睛仔的手机备份,可以拿到很多有用信息

MATIC

29、该案件中,谁是文物贩子?(3 分)

大金牙

如题25

30、盗墓团伙最近一次交易的文物有几个?(5 分)

5

找到新交易的压缩包,然后解压,密码在iPhone备份里

yjz_18022462024

解开之后看到里面的文物

31、盗墓团伙最近两次的交易金额是多少?(例:250 BTC)(3 分)

18.8w

32、该案件中,文物贩子卖出的文物名为“SX-WW-202407001” 价格是多少?(5 分)

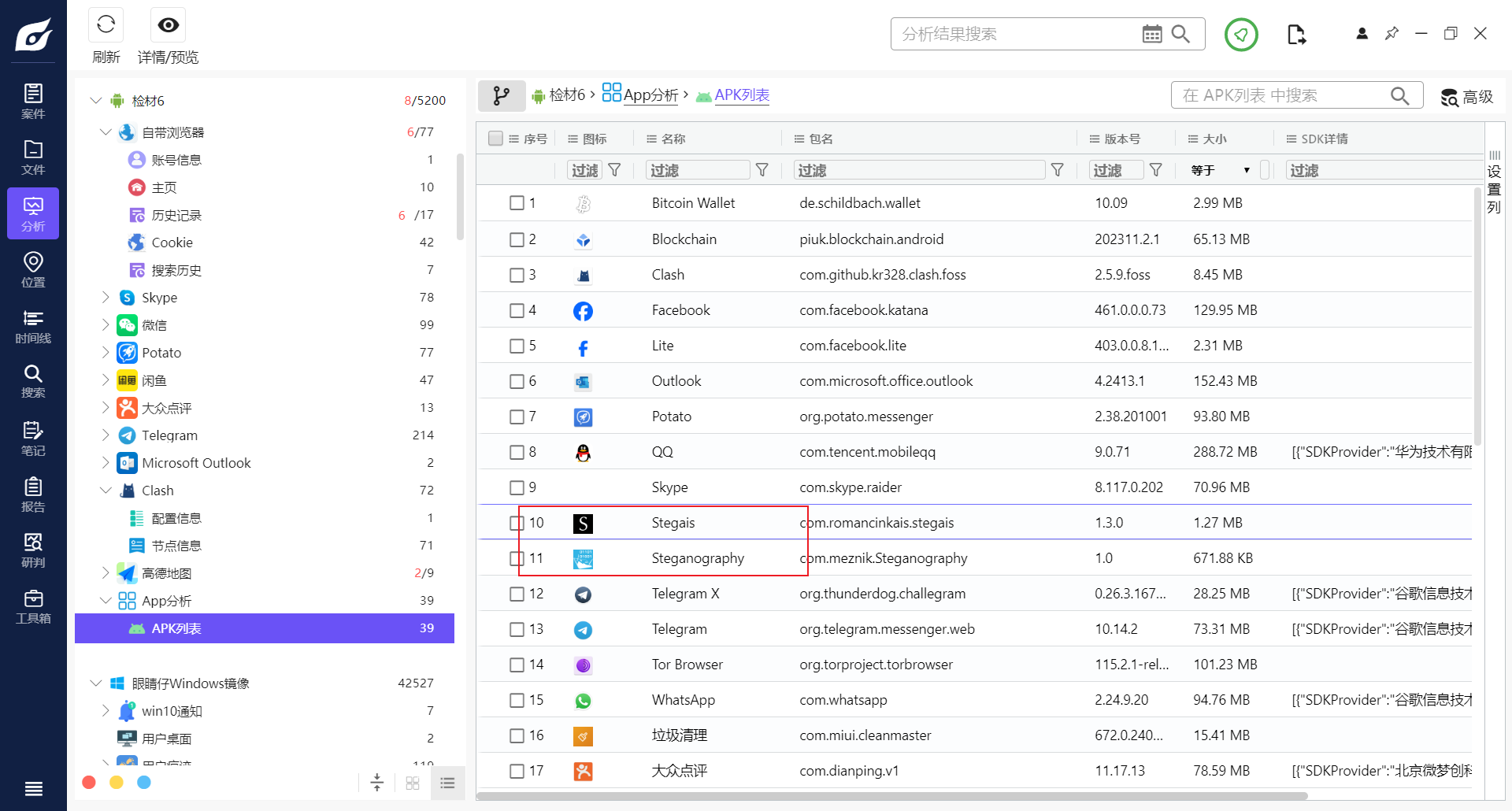

根据前面问题得知图片隐写工具为手机里的Stegais工具

所以这里考虑直接用这个来破解隐写

首先,跳转到这个文件的地址

把这个文件下载下来,然后放到雷电模拟器里

这里直接把这个base.apk拖进去就好

打开这个软件

看到了是一个图片隐写的工具

把前面这个大金牙出售的照片都找出来,一共四个

然后把他们复制到雷电模拟器里面

使用这个工具解密隐写

这张图片就是题目所说的“SX-WW-202407001”,然后点击reveal

即可看到加密内容

价格为68600ETH

33、盗墓地点的 GPS 经纬度(格式:经度 xx,xx,xx,纬度 xx,xx,xx) (1 分)

经度112,36,57,纬度37,50,45

检材二里面有一个压缩包,解开可以看到内容

根据聊天记录

34、盗墓前集合地的 GPS 经纬度(格式:经度 xx,xx,xx,纬度 xx,xx,xx)(1 分)

经度112,36,53,纬度37,45,51

太原站

35、盗墓后集合地的 GPS 经纬度(格式:经度 xx,xx,xx,纬度 xx,xx,xx)(1 分)

经度112,36,52,纬度37,47,51

太原汽车站

36、检材 6-中最近一次呼入的号码是?(1 分)

059128492197

37、检材 6-浏览器第一次搜索的内容是?(1 分)

隐写工具

38-39比较简单,涉及敏感问题就不放了

40、检材 6-手机上安装了哪些隐写工具?(1 分)

Stegais、Steganography

41、检材 8-使用的苹果账号是?(1 分)

42、检材 8-系统版本是?(x.x.x)(1 分)

17.5.1

43、检材 8-使用的 WiFi 网络名为“大兄弟的网络”的 MAC 地址 是?(例:xx:xx...)(2 分)

5e:37:7d:2a:47:5e

44、检材 8-手机 IMEI 是?(1 分)

357272092128408

45、检材 3-BitLocker 恢复密钥(5 分)

010461-617507-553498-499752-253286-356334-124773-180169

1273

1273

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?