Sealos 经过 23 年一年的迭代,获得了用户的广泛好评,注册用户已破十万,应用数量也突破一万,24 年的工作重心会放在价格上,在我们不死掉的情况下尽可能为用户谋福利!

好消息是 Sealos 与各大云厂商深度合作,加上 Sealos 本身的多租户云版拼多多的业务模式,终于能把价格打下来了!

本次我们同时在阿里云杭州,火山引擎北京,腾讯云广州建设三个可用区,多可用区自由切换。

广州可用区:https://gzg.sealos.run

北京可用区:https://bja.sealos.run

杭州可用区:https://hzh.sealos.run

价格低,赠送额度多,外加赠送 Sealos coin(限量,先到先得)

正面是致敬 K8s,船舵 + 指南针的设计,让你在大海航行有目标有方向。

背面是 Sealos 的 logo,一圈日期时间是 Sealos 第一行代码的提交时间,纯铜制作。

活动详情

活动时间:2024.3.5 上午 11:24 ~ 2024.3.9 晚 11:11。

福利 1 - 便宜的要死,请看价格表(价格永久有效)

| 可用区 | 资源类型/年 | Sealos 价格按量价格 | 云厂商官网价格(约)包年折后价格 | 帮助企业至少降本 |

|---|---|---|---|---|

| 北京 | 1 CPU 8G内存 | 452 元/年 | 1700 元/年(火山) | 73.4% |

| 杭州 | 1 CPU 4G内存 | 731 元/年 | 1100 元/年(阿里云) | 33.5% |

| 广州 | 1 CPU 8G内存 | 460 元/年 | 1270 元(腾讯云) | 63.7% |

| 新加坡 | 1CPU 4G内存 | 1770 元/年 | 2130 元/年(GCP) | 40% |

因为算力定价体系复杂,以上价格仅供参考,现实情况更加便宜,大家可根据价格表自行计算。

Sealos 的定价完全是按量计费的,对比厂商官网价格是包年包月折后的价格,这意味着用好弹性伸缩可进一步降低算力成本。

Sealos 是抛弃虚拟机 all in 容器的,每个容器帮你节省一层内核资源的消耗。

至于 Sealos 能做什么,这里四分钟视频快速看:

【四分钟快速了解 Sealos 产品】 https://www.bilibili.com/video/BV1VC411x7Qp

为什么 Sealos 能更便宜?

厂商扶持力度更大。

把用户拼在一起,规模更大就可以拿到更好的资源价格。A+B+C > A,所以每个用户都更便宜。

通过资源调度,充分提升资源利用率,所以我们的售价比我们成本价还要低。

通用组件复用,像控制节点,监控组件,各种控制器等都不需要占用用户资源,省去更多隐性成本。

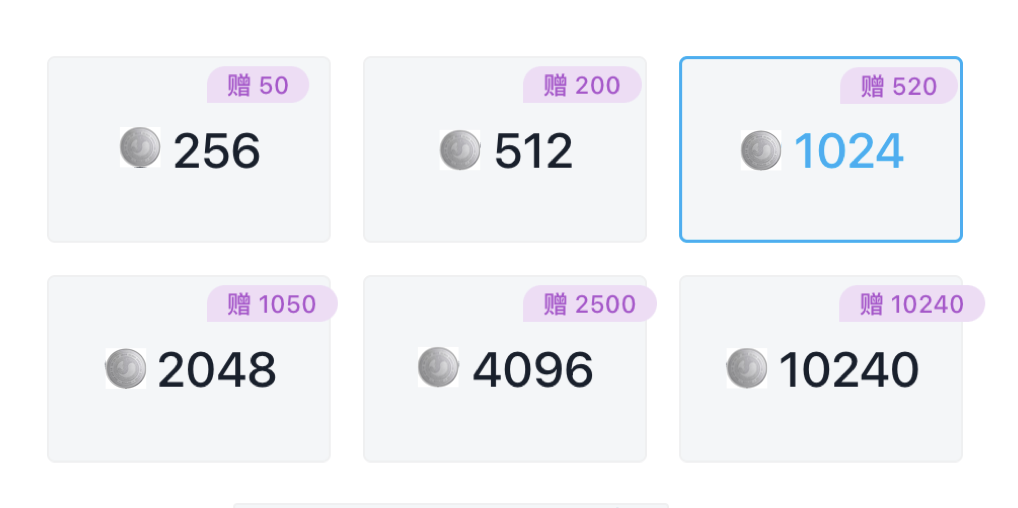

福利 2 - 充值赠送额度 + Sealos coin

除赠送金额外,充值 256 得 Sealos coin ,512 得咖啡杯一个 + Sealos coin,1024 及以上得T恤 + 马克杯 + Sealos coin !

Sealos coin 首批只定制了 100 个,先到先得,发完即止,错过等一年!!!

❝以充值 1024 为例,充 1024 送 520 到手余额为 1544,另外邮寄周边T恤和马克杯还有 Sealos coin!。

参与方式:打开官网充值界面充值即可,余额自动到账,领取周边点击这里填写信息:

https://fael3z0zfze.feishu.cn/share/base/form/shrcnUHJi8D25iMVwLdTNuFb7Sh

如有问题可微信扫码联系下方小助理~

扫描二维码,添加微信

周边图片:

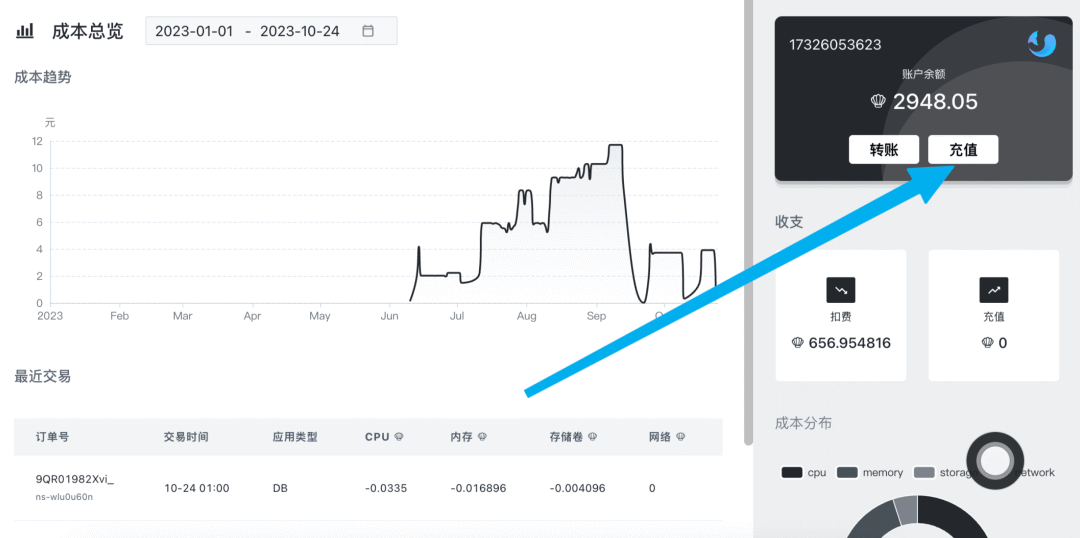

Sealos 充值流程

登陆 https://bja.sealos.run 之后点击「费用中心」:

点击右侧「充值」按钮即可。

不想充值,还想要 Sealos coin?

分享这篇文章到朋友圈,集齐 20 个赞,也可申请一枚 Sealos coin~

加入 Sealos 开源社区

体验像个人电脑一样简单的云操作系统

🏠官网链接

https://sealos.run

🐙GitHub 地址

https://github.com/labring/sealos

📑访问 Sealos 文档

https://sealos.run/docs/Intro

🏘️逛逛论坛

https://forum.laf.run/

往期推荐

云原生明星企业 Weaveworks 倒闭,Sealos 瑟瑟发抖?

关于 Sealos

Sealos 是一款以 Kubernetes 为内核的云操作系统发行版。它以云原生的方式,抛弃了传统的云计算架构,转向以 Kubernetes 为云内核的新架构,使企业能够像使用个人电脑一样简单地使用云。

关注 Sealos 公众号与我们一同成长👇👇👇

1260

1260

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?