在攻防对抗日益激烈的背景下,红队攻防演练已成为检验企业网络安全防护能力的重要手段。随着安全防护技术的不断发展,安全产品对于传统.NET加载行为的监控愈发精准,任何带有可识别特征的.NET程序集都极易触发防护机制,这使得红队在渗透过程中面临着巨大的挑战。

为了突破重重防线,提升载荷的隐蔽性,红队成员不断探索创新,尝试将恶意代码巧妙地隐藏在看似无害的载体中,以实现隐蔽传输与执行。Sharp4WebGodzilla.png工具正是在这样的需求背景下应运而生,它为红队提供了一种全新的隐蔽渗透方式,极大地提高了攻击的成功率和隐蔽性。

01. 工具背景介绍

随着网络安全意识的不断提高,企业对安全防护的投入日益增加,各类安全产品如防火墙、入侵检测系统、入侵防御系统等不断升级和完善。在红队攻防演练中,对传统.NET加载行为的监控已经达到了相当精准的程度。.NET程序集在加载和执行过程中会留下一系列可识别的特征,如特定的文件头、函数调用等,安全产品能够通过对这些特征的检测和分析,迅速识别并拦截恶意行为。这使得红队在使用传统的.NET载荷进行攻击时,往往在还未接近目标系统核心时就被发现并阻止,攻击行动难以顺利开展。

面对安全防护的强大压力,红队需要寻找更加隐蔽的攻击方式,以绕过安全产品的检测,成功渗透到目标系统中。将恶意代码隐藏在看似无害的载体中进行传输与执行,成为了一种有效的策略。通过这种方式,恶意代码能够在不引起安全产品警觉的情况下,顺利到达目标系统,并在合适的时机被激活执行,从而实现攻击目的。Sharp4WebGodzilla.png工具的开发正是基于这一需求,它为红队提供了一种将.NET代码隐藏在PNG图片中的创新方法,极大地提高了载荷的隐蔽性,满足了红队在复杂网络环境下的隐蔽渗透需求。

02. 工具基本介绍

Sharp4WebGodzilla.png是一款专为红队开发的.NET图像WebShell工具。它突破了传统WebShell的局限,将.NET代码巧妙地写入PNG图片中,利用图片作为载体来传输和执行恶意代码。

与传统的WebShell相比,Sharp4WebGodzilla.png具有更高的隐蔽性,能够有效地绕过安全产品的检测,为红队在目标系统中建立隐蔽的后门通道。

03. 工具实战用法

该工具适配哥斯拉客户端,哥斯拉是一款功能强大的WebShell管理工具,具有操作简便、功能丰富等特点,广泛应用于红队攻防演练中。Sharp4WebGodzilla.png与哥斯拉客户端的完美适配,使得红队成员能够更加方便地管理和控制隐藏在PNG图片中的WebShell,实现对目标系统的远程操控。

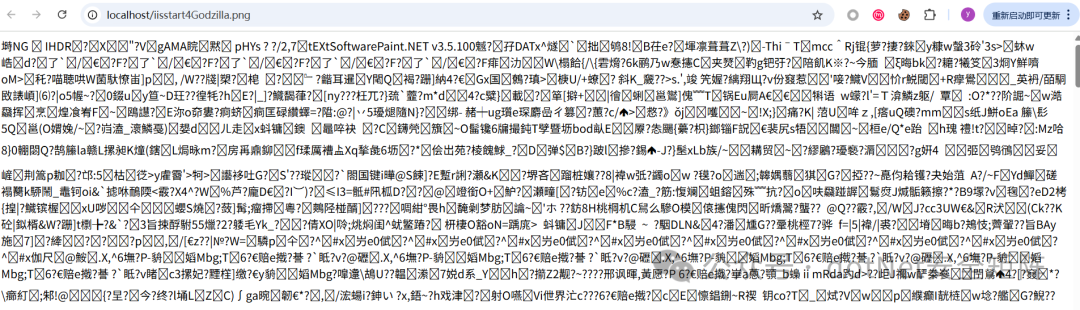

Sharp4WebGodzilla.png工具通过在图片中设置特定的触发机制来实现这一过程。当用户通过特定的URL访问该图片时,如下所示。

http://localhost/iisstart4Godzilla.png

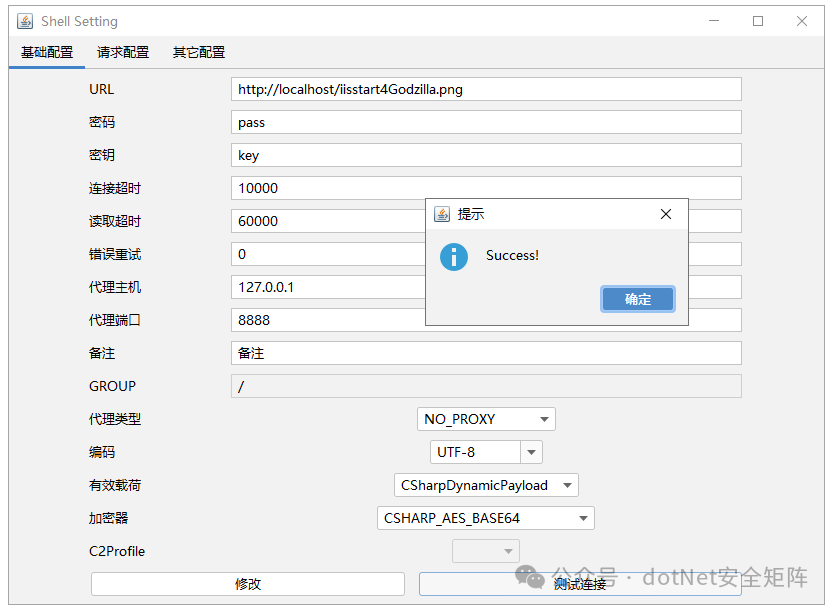

打开哥斯拉客户端,输入目标系统的IP地址、端口以及之前配置好的通信参数,尝试连接隐藏在PNG图片中的WebShell。

如果连接成功,哥斯拉客户端将与目标系统建立通信通道,红队成员可以通过客户端界面向目标系统发送各种指令,实现对目标系统的远程操控。在操作过程中,要注意保持低调,避免引起目标系统管理员的注意,同时及时清理操作痕迹,防止被发现。

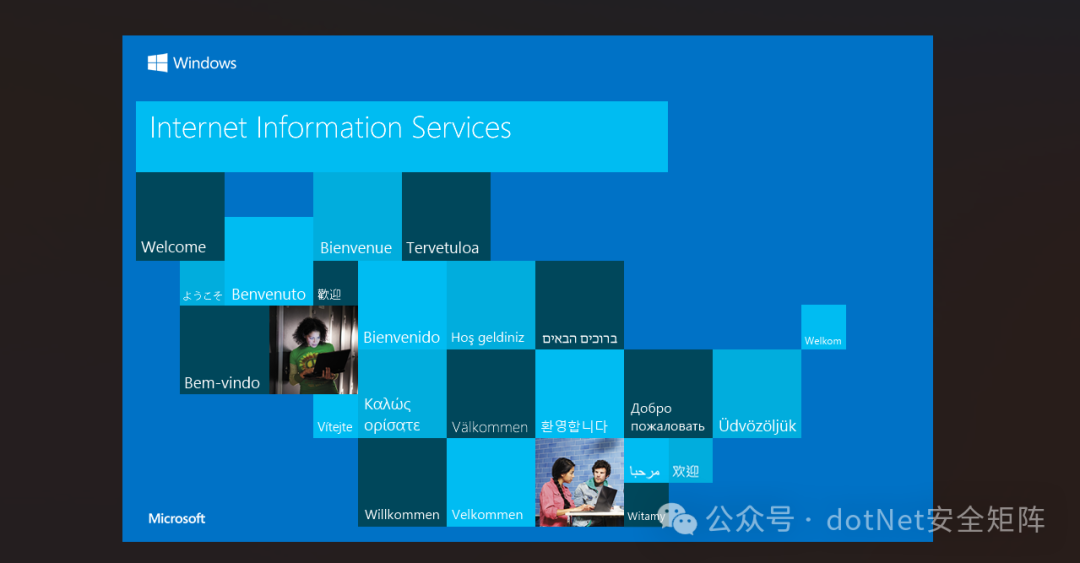

为了进一步提高隐蔽性,可以将生成的文件名改成IIS默认提供的一张PNG图片 iisstrart.png,这样在上传到Web服务器时更不容易引起注意。

综上,Sharp4WebGodzilla.png工具作为一款专为红队开发的.NET图像WebShell工具,在隐蔽渗透攻击中具有独特的优势。通过将.NET代码隐藏在PNG图片中,利用IIS默认图片进行伪装,成功地绕过了传统安全产品的检测,为红队提供了一种高效、隐蔽的攻击方式。

04.NET安全扩展学习

文/章/涉/及/的/工/具/已/打/包,请//加//入//后/下//载:https://wx.zsxq.com/group/51121224455454

1600

1600

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?