写在前面

该文章是关于作者在PortSwigger的SSRF靶场训练的记录和学习笔记

使用的工具为BurpSuite Pro

有问题请留言或联系邮箱1586937085@qq.com

漏洞简介

SSRF全称Server-Side Request Forgery(服务端请求伪造),这种漏洞允许攻击者操纵服务端向非预期目标发起请求

SSRF根据有无回显可分为普通SSRF和BlindSSRF

对使用黑名单机制防护SSRF可以使用以下方法绕过(以127.0.0.1,localhost举例

- 对IP地址表示方式进行转化

- 十进制:2130706433

- 八进制:017700000001

- 缩写:

127.1

- 注册自己的域名,解析为

127.0.0.1,也可以直接使用spoofed.burpcollaborator.net - 对请求url进行多重url编码

Labs

lab1

lab地址:Basic SSRF against the local server

该lab关注的情景是部署网站的本地机器,即localhost

通过该lab的条件是访问http://localhost/admin,删除carlos的账户

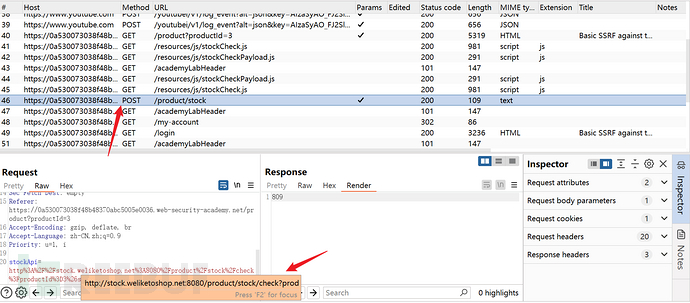

进入lab先尝试所有功能,然后观察burp suite的http history,发现一个可能存在的SSRF

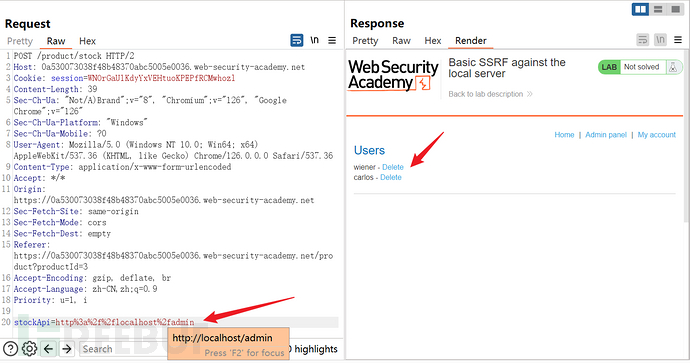

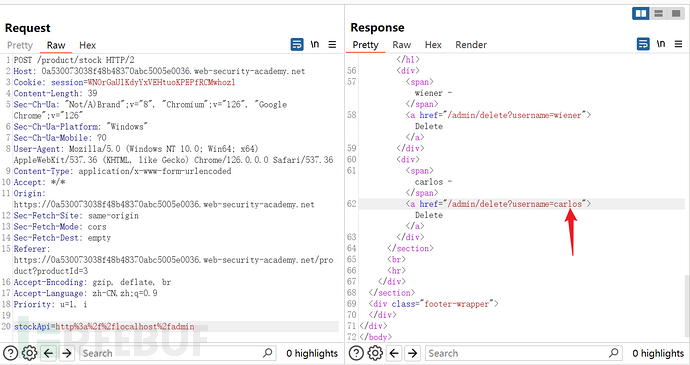

使用http://localhost/admin发送请求,发现返回了admin页面,但是在浏览器中进行删除不成功,显示必须要有admin权限才能操作再次观察响应,发现删除功能的api端点

构造删除请求,成功执行,通过

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2224

2224

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?