这道题是一个典型的服务端请求伪造(SSRF)题目。代码的主要功能是接收一个 url 参数,要求该 url 必须以 http:// 开头,并且禁止访问本地地址(127.0.0.1 和 ::1),并且还要我们读取127.0.0.1中的flag

要绕过这个限制并访问

/flag路由,可以利用域名解析的一些特性

127.0.0.1可以用十进制表示为2130706433http://2130706433/flag

使用0.0.0.0来代替127.0.0.1

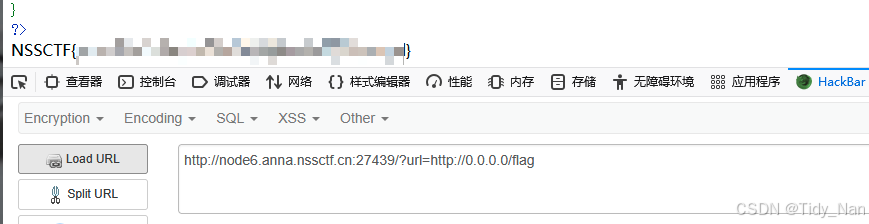

http://0.0.0.0/flag

然后用hackbar进行一个get传参就可以得到flag了

495

495

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?