背景

随着智能网联汽车的发展,车辆的互联性大幅提高,与之相伴的则是大大上升的汽车网络安全风险。根据工信部车联网动态监测情况显示,2020年以来发现整车企业车联网信息服务服务提供商等相关企业和平台的恶意攻击达到280余万次,平台的漏洞、通信的劫持、隐私泄露等风险十分严重,造成的危害更加严峻。威胁由车外进入车内、影响程度加大、网络安全与功能安全要求矛盾等问题层出不穷。[1]

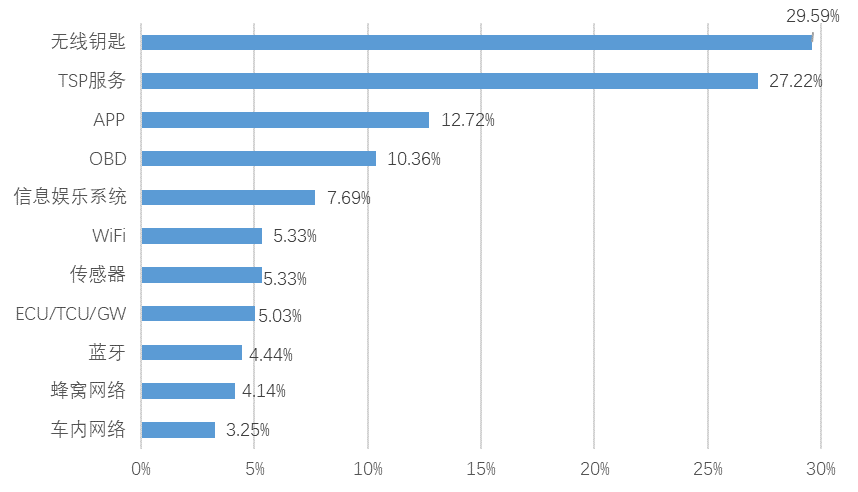

智能网联汽车信息安全事件统计(来源:Upstream Security,2020年)

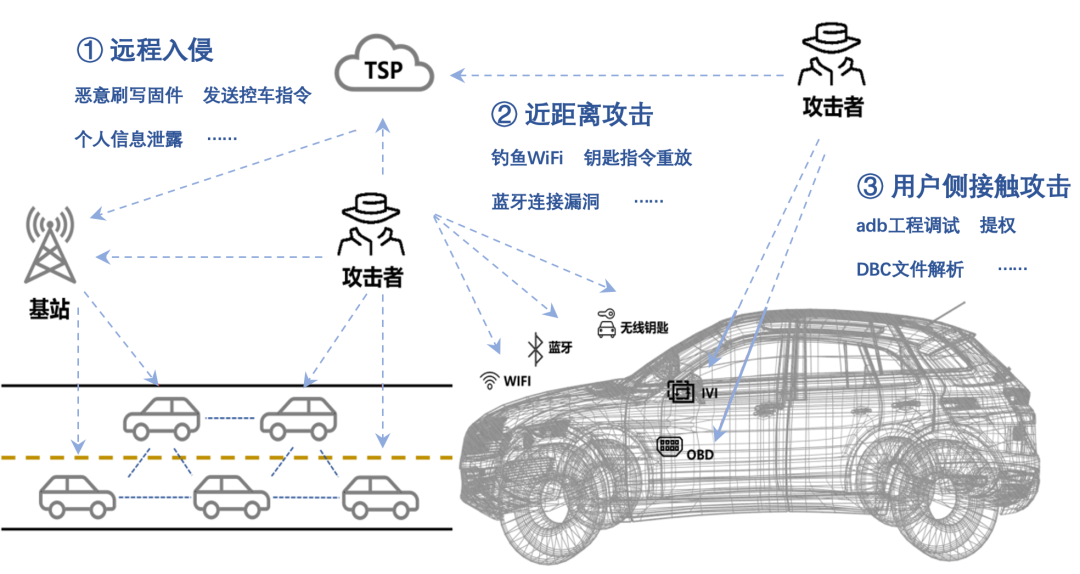

为保障智能网联汽车的网络安全,需要充分了解智能网络汽车的典型攻击场景,其可大体分为远程入侵、短距离攻击、接触史攻击三大类。远程入侵场景中,攻击者可通过直连车辆或经过云端转发等方式恶意刷写车辆关键固件、发送控车指令、窃取个人敏感信息;近距离攻击场景中,攻击者可通过WiFi、蓝牙、NFC等通信方式,通过控车指令重放方式威胁用户车辆财产安全、使用未授权设备与车辆建立连接影响车内用户正常使用通信设备;接触式攻击场景中,攻击者通过攻入IVI工程模式,窃取车辆数据、分析车辆电子电气拓扑结构、捕获控车报文、解析车辆DBC文件等。

智能网络汽车典型攻击场景(来源:《智能网联汽车安全渗透白皮书(2020)》)

面对日益严峻的智能网联汽车网络安全问题,整车企业的安全意识逐步提升。而限于成本、技术成熟度等因素,整车企业在网络安全测评环节基础薄

本文探讨了智能网联汽车面临的安全挑战,特别是CAN/CANFD总线在网络安全中的重要性。详细介绍了远程入侵、短距离攻击和接触式攻击的典型场景,以及中国软件评测中心提出的渗透测试指标。着重讲解了模糊攻击、重放攻击、DoS攻击和UDS协议栈探测的渗透测试方法,并推荐了上海控安的渗透测试工具。

本文探讨了智能网联汽车面临的安全挑战,特别是CAN/CANFD总线在网络安全中的重要性。详细介绍了远程入侵、短距离攻击和接触式攻击的典型场景,以及中国软件评测中心提出的渗透测试指标。着重讲解了模糊攻击、重放攻击、DoS攻击和UDS协议栈探测的渗透测试方法,并推荐了上海控安的渗透测试工具。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2997

2997