目录

一、TCPWinnuke攻击解析

1.1TCPWinnuke攻击攻击原理

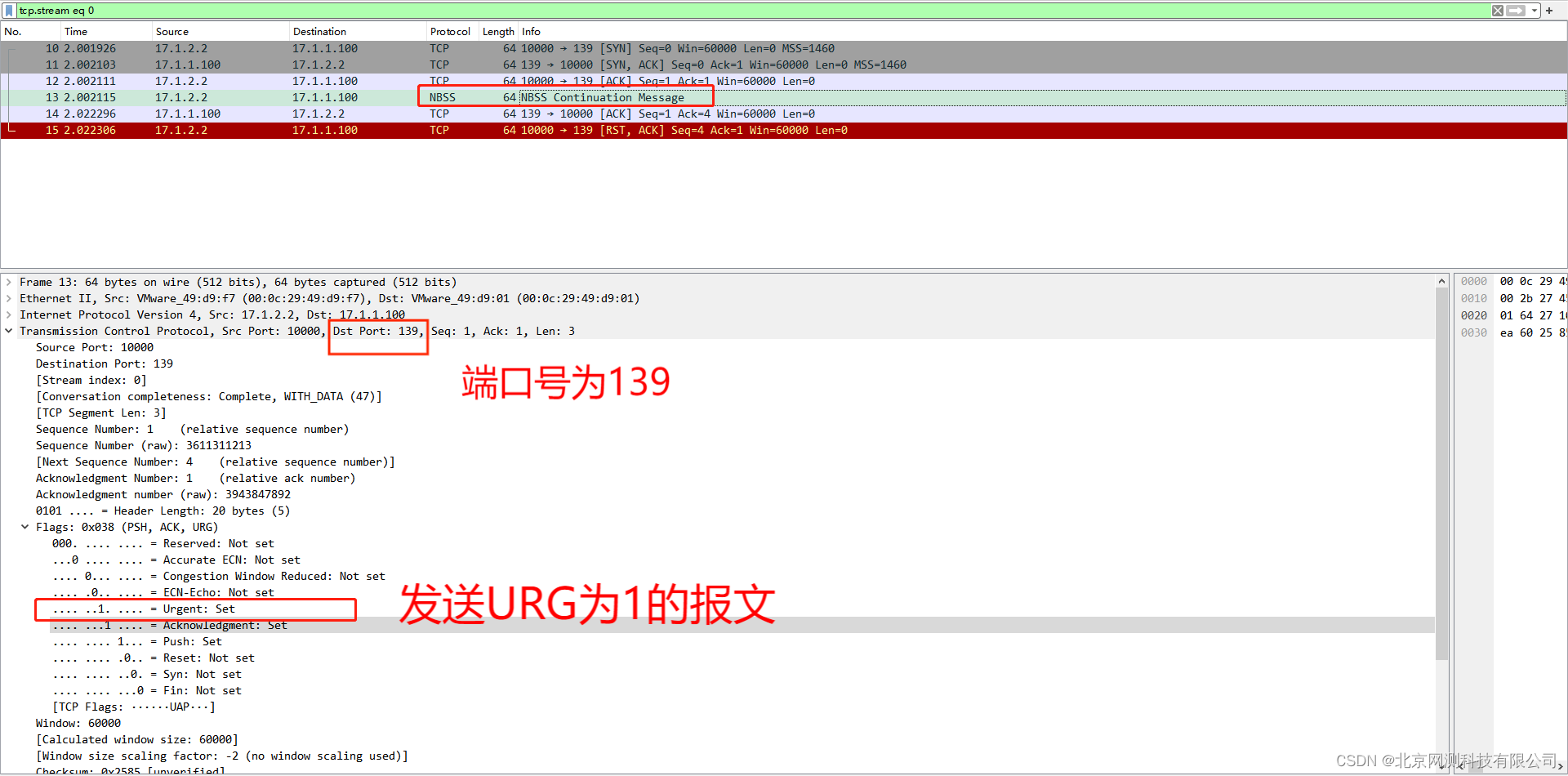

TCPWinNuke攻击是一种拒绝服务攻击。向139、138、137、113、53端口发送一些携带TCP带外数据(out of band, OOB)报文,URG位设为1,使Windows95瞬间蓝屏,并且网络功能完全瘫痪。

1.2攻击使用场景

1.配置防火墙设备或过滤路由器识别这种攻击手段并且丢弃该数据包。

2.针对于windows系统中开启139、138、137、113、53端口,而且URG位设为1时,使得系统蓝屏并且网络功能完全瘫痪。

二、TCPWinnuke攻击攻击在supernova测试仪中可应用的场景

2.1 网关模式

测试仪同时模拟客户端和服务器,测试数据包穿过受测设备(防火墙、交换机、路由器等),得到受测设备的性能。

2.2 应用服务模式

测试仪只模拟客户端,向被测服务器发送数据包,从而得到该服务器运行状态来测试服务器的性能。

三、TCPWinnuke攻击攻击用例功能介绍

3.1 分配cpu核

用例的运行需要分配cpu核数,最高性能需要分配一定的核数。

3.2 限速配置

TCPWinnuke攻击用例支持多种流量模型,包括固定速率:设置一个限速数值,运行过程中速率将一直保

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

598

598

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?