1.文件中的秘密

看图片和16进制编码都没有什么特别的,点击图片属性看了一下,flag就在这。

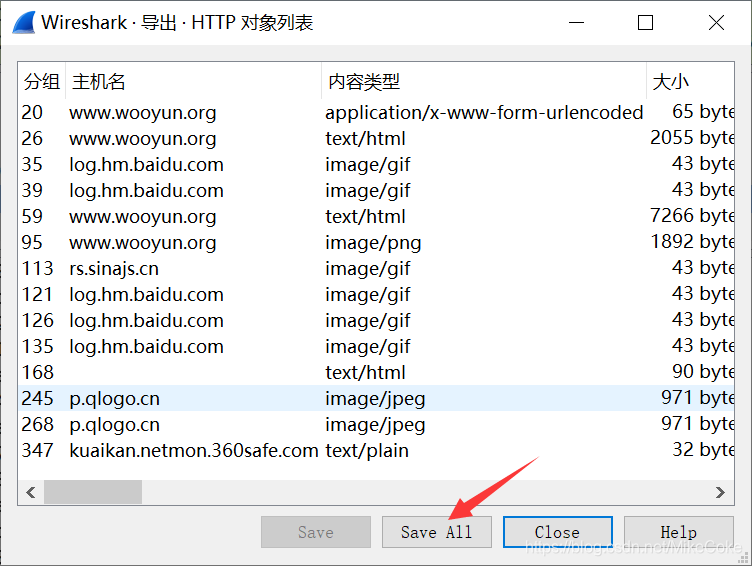

2.wireshark

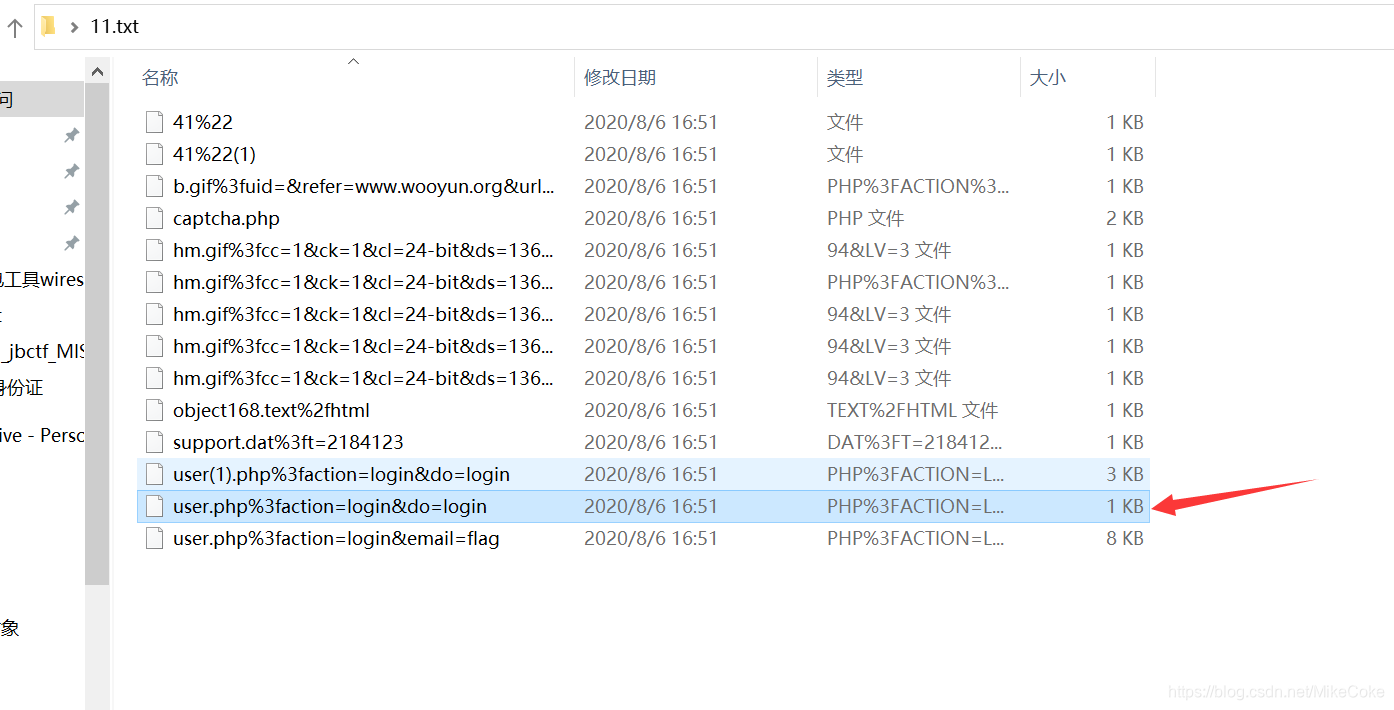

用wireshark打开文件,点击文件,导出对象,HTTP

点SAVE ALL,将导出文件全部放入同一个文件夹

每个文件打开看一下查找 password(管理员密码) 或者 flag

得到 flag{ffb7567a1d4f4abdffdb54e022f8facd}

3.ningen

下载后是一张 jpg 图片 。从题目可以看出应该是图片隐写,用010editor打开查看16进制。

果然有zip 的文件头和文件尾,ctrl +C 复制为16进制文本,保存为 zip 文件 (这里不会手动分离的可以去看我前面的文章或者用binwalk分离也行)。

用 ziperllo 爆破

得到flag

flag{b025fc9ca797a67d2103bfbc407a6d5f}

4.zip伪加密

题目讲了这是一个zip伪加密题,用 010editor 打开16进制查看。不会的看链接

09 改为 00,再保存打开zip。

5.镜子里面的世界

压缩包打开是一张 steg.png 提示我们要用到 Stegsolve, 可能是 LSB 隐写

用stegsolve打开,点击左右改变各个通道的值,发现Red、Green和Blue的0通道的图片的最上端有东西

6.被嗅探的流量

解压后的文件用 Wireshark 打开,搜索 http

发现有张 JPG ,且有flag内容

右键追踪流,选择HTTP或者 TCP都行

查找flag

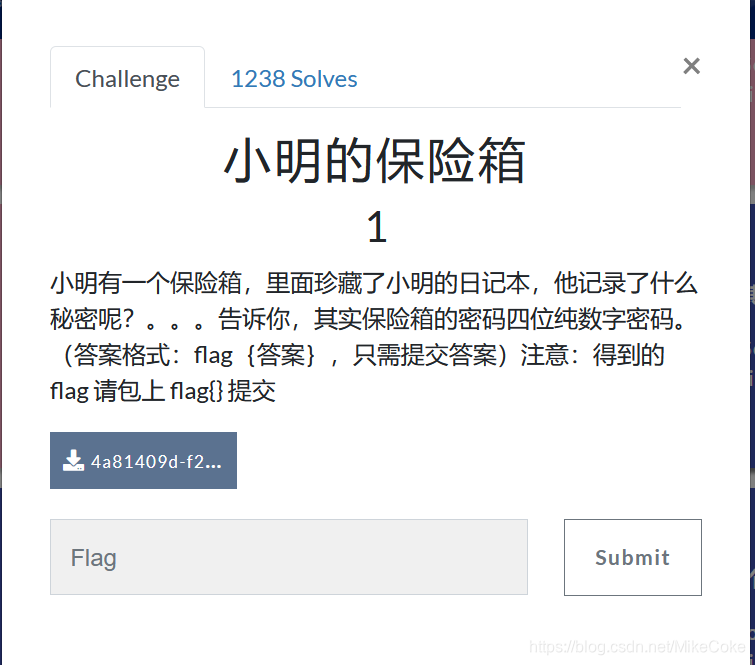

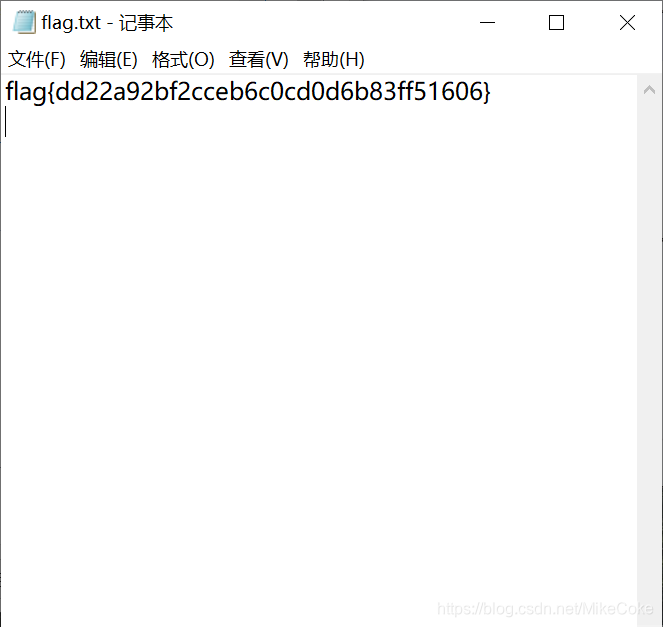

7.小明的保险箱

解压后是一张 JPG 图片,既然是保险箱,那就将后缀名改为zip,再四位数密码爆破

8.爱因斯坦

给了张 JPG的图片,打开属性看了一下,给了个备注还不知道是干嘛的

打开010editor 查看,有个zip文件,分离出来

有个加盟的 flag 文本,爆破和伪加密都试了一下,没用。想起属性好像有个像密码的 this_is_not_password

试了一下,得到了flag

9.easycap

追踪第一个TCP就能得到了

FLAG:385b87afc8671dee07550290d16a8071

10.FLAG

解压给了一张图片

1.右键查看图片属性,看有没有flag信息

2.打开010editor查看 文件尾有没有flag信息,有没有zip文件

以上操作发现啥也没有

3.打开Stegsolve ,可能是LSB隐写,发现有个zip文件

点击Save Bin保存为zip格式

解压后,有关文本,后缀改为txt再打开。Ctrl+A, Ctrl+F,

查找 关键词 ‘flag’ ‘key’ 'ctf’等等

5143

5143

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?