拼在一起解下base64就有flag 注意:得到的 flag 请包上 flag{} 提交

得到68个加密压缩包,

大佬的crc爆破脚本

import zipfile

import string

import binascii

def CrackCrc(crc):

for i in dic:

for j in dic:

for k in dic:

for h in dic:

s = i + j + k + h

if crc == (binascii.crc32(s.encode())):

f.write(s)

return

def CrackZip():

for i in range(0,68):

file = 'out'+str(i)+'.zip'

crc = zipfile.ZipFile(file,'r').getinfo('data.txt').CRC

CrackCrc(crc)

dic = string.ascii_letters + string.digits + '+/='

f = open('out.txt','w')

CrackZip()

print("CRC32碰撞完成")

f.close

得到

z5BzAAANAAAAAAAAAKo+egCAIwBJAAAAVAAAAAKGNKv+a2MdSR0zAwABAAAAQ01UCRUUy91BT5UkSNPoj5hFEVFBRvefHSBCfG0ruGnKnygsMyj8SBaZHxsYHY84LEZ24cXtZ01y3k1K1YJ0vpK9HwqUzb6u9z8igEr3dCCQLQAdAAAAHQAAAAJi0efVT2MdSR0wCAAgAAAAZmxhZy50eHQAsDRpZmZpeCB0aGUgZmlsZSBhbmQgZ2V0IHRoZSBmbGFnxD17AEAHAA==

base64解码后能看到file,flag.txt等字样

010editor的强大体现出来了

Edit->Paste from->Paste from Base64

再补全文件头526172211A0700

得到压缩包,附加信息

flag{nev3r_enc0de_t00_sm4ll_fil3_w1th_zip}

好多漂亮的壁纸,赶快挑一张吧! 注意:得到的 flag 请包上 flag{} 提交

得到很多TCP数据包,导出HTTP数据能发现题目提到的大量壁纸。

strings *|grep flag

未果

花了点时间安装大佬们提到的exiftool

安装ExifTool

Windows:下载ExifTool可执行文件(名为:exiftool-x.x.zip),解压得到exiftool(-k).exe,重命名为exiftool.exe,通过CMD命令行运行。

Linux:下载ExifTool发行包(名为:Image-ExifTool-x.x.tar.gz),解压后运行./exiftool即可。或通过perl Makefile.PL && make install编译安装。

MacOS:下载ExifTool安装包(名为ExifTool-x.x.dmg),安装后在终端执行exiftool使用。

详细的安装文档,参考ExifTool主页安装文档

cb4bbe1c-bffe-4101-a9de-4de40bca4558 (1)#

exiftool *|grep flag

XP Comment : 恭喜你!找到一半了,还有另一半哦!flag{ae58d0408e26e8f

得到了一半的flag

后半部分目前不明白是咋推出来的

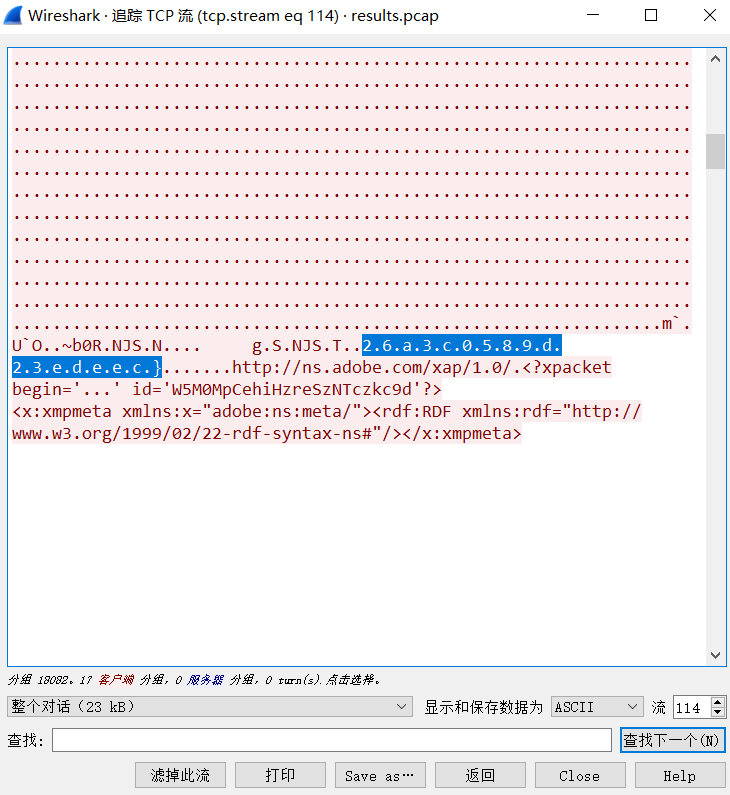

2.6.a.3.c.0.5.8.9.d.2.3.e.d.e.e.c.}

flag{ae58d0408e26e8f26a3c0589d23edeec}

得到的 flag 请包上 flag{} 提交

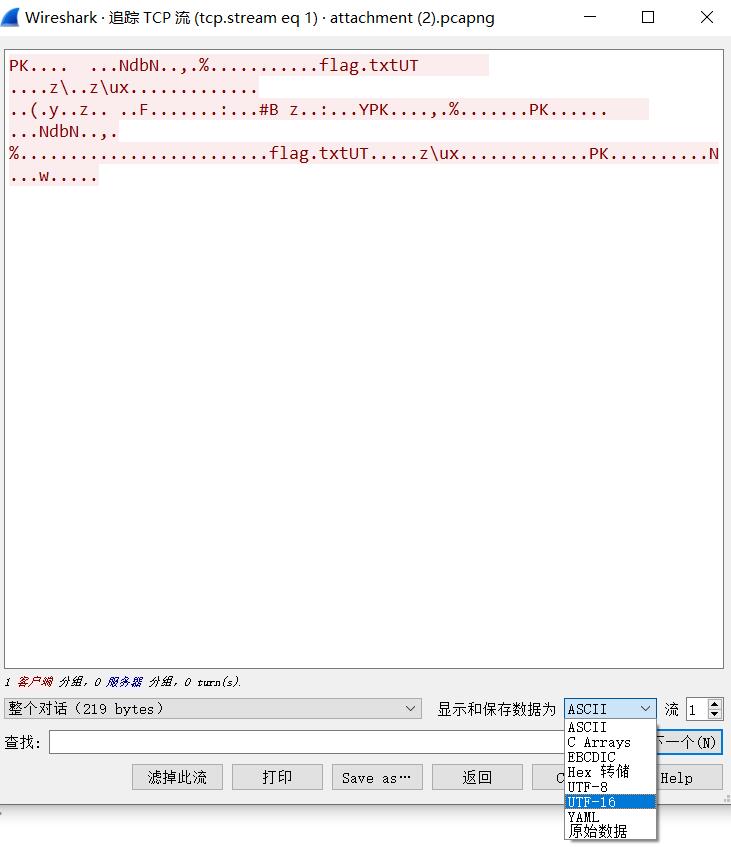

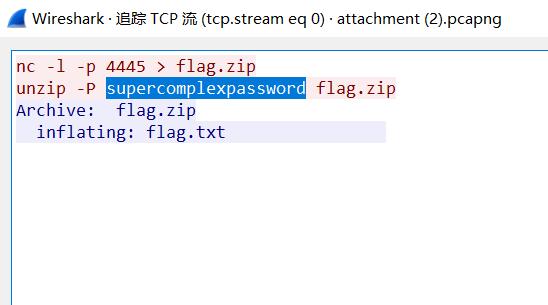

得到一个TCP流量的数据包,追踪几个流量,分别得到了

第一张图开头为PK,以原始数据保存后更改后缀名为.zip

第二章图能得到加密压缩包的密码

打开压缩包得到

CTF{this_flag_is_your_flag}

- stegosaurus

https://buuoj.cn/challenges#[ACTF%E6%96%B0%E7%94%9F%E8%B5%9B2020]%E5%89%91%E9%BE%99

得到的 flag 请包上 flag{} 提交

得到hint.zip和O_O

hint.zip里有hh.jpg和pwd.txt

先看pwd.txt

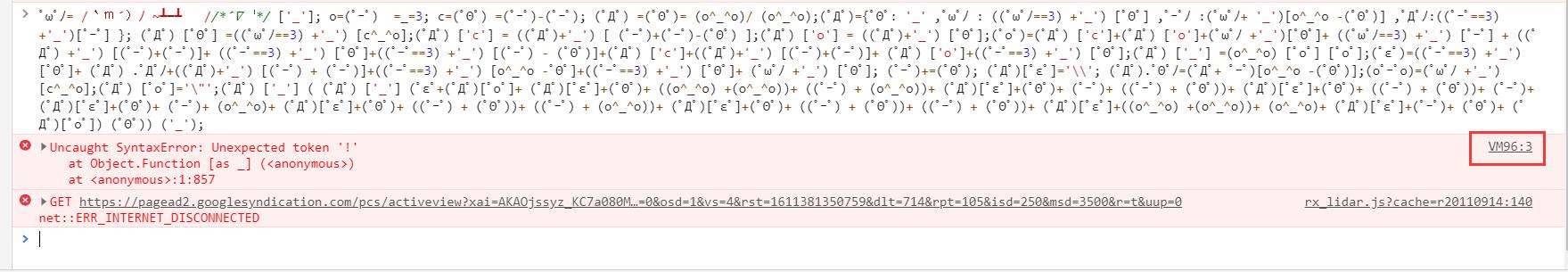

゚ω゚ノ= /`m´)ノ ~┻━┻ //*´∇`*/ ['_']; o=(゚ー゚) =_=3; c=(゚Θ゚) =(゚ー゚)-(゚ー゚); (゚Д゚) =(゚Θ゚)= (o^_^o)/ (o^_^o);(゚Д゚)={゚Θ゚: '_' ,゚ω゚ノ : ((゚ω゚ノ==3) +'_') [゚Θ゚] ,゚ー゚ノ :(゚ω゚ノ+ '_')[o^_^o -(゚Θ゚)] ,゚Д゚ノ:((゚ー゚==3) +'_')[゚ー゚] }; (゚Д゚) [゚Θ゚] =((゚ω゚ノ==3) +'_') [c^_^o];(゚Д゚) ['c'] = ((゚Д゚)+'_') [ (゚ー゚)+(゚ー゚)-(゚Θ゚) ];(゚Д゚) ['o'] = ((゚Д゚)+'_') [゚Θ゚];(゚o゚)=(゚Д゚) ['c']+(゚Д゚) ['o']+(゚ω゚ノ +'_')[゚Θ゚]+ ((゚ω゚ノ==3) +'_') [゚ー゚] + ((゚Д゚) +'_') [(゚ー゚)+(゚ー゚)]+ ((゚ー゚==3) +'_') [゚Θ゚]+((゚ー゚==3) +'_') [(゚ー゚) - (゚Θ゚)]+(゚Д゚) ['c']+((゚Д゚)+'_') [(゚ー゚)+(゚ー゚)]+ (゚Д゚) ['o']+((゚ー゚==3) +'_') [゚Θ゚];(゚Д゚) ['_'] =(o^_^o) [゚o゚] [゚o゚];(゚ε゚)=((゚ー゚==3) +'_') [゚Θ゚]+ (゚Д゚) .゚Д゚ノ+((゚Д゚)+'_') [(゚ー゚) + (゚ー゚)]+((゚ー゚==3) +'_') [o^_^o -゚Θ゚]+((゚ー゚==3) +'_') [゚Θ゚]+ (゚ω゚ノ +'_') [゚Θ゚]; (゚ー゚)+=(゚Θ゚); (゚Д゚)[゚ε゚]='\\'; (゚Д゚).゚Θ゚ノ=(゚Д゚+ ゚ー゚)[o^_^o -(゚Θ゚)];(o゚ー゚o)=(゚ω゚ノ +'_')[c^_^o];(゚Д゚) [゚o゚]='\"';(゚Д゚) ['_'] ( (゚Д゚) ['_'] (゚ε゚+(゚Д゚)[゚o゚]+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^_^o) +(o^_^o))+ ((゚ー゚) + (o^_^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ (゚ー゚)+ ((゚ー゚) + (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((゚ー゚) + (゚Θ゚))+ (゚ー゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ (゚ー゚)+ (o^_^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((゚ー゚) + (゚Θ゚))+ ((゚ー゚) + (o^_^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((゚ー゚) + (゚Θ゚))+ ((゚ー゚) + (゚Θ゚))+ (゚Д゚)[゚ε゚]+((o^_^o) +(o^_^o))+ (o^_^o)+ (゚Д゚)[゚ε゚]+(゚ー゚)+ (゚Θ゚)+ (゚Д゚)[゚o゚]) (゚Θ゚)) ('_');

JS隐写,只需要F12打开操作台,console输入,回车后点击小红框框就好啦

(function anonymous(

) {

welcom3!

})

接下啦对图片进行操作,利用上述密码

>steghide extract -sf hh.jpg

Enter passphrase:

wrote extracted data to "secret.txt".

想要flag吗?解出我的密文吧~

U2FsdGVkX1/7KeHVl5984OsGUVSanPfPednHpK9lKvp0kdrxO4Tj/Q==

Base64开头为Salted,猜测为des解码

在图片的右键信息里得到密钥@# %^&%% )

得到

think about stegosaurus

git clone https://github.com/AngelKitty/stegosaurus.git

# ./stegosaurus -x O_O.pyc

Extracted payload: flag{3teg0Sauru3_!1}

本文介绍了作者在信息安全挑战中遇到的一系列解密任务,包括解码base64,修复压缩包头,使用ExifTool解析图片元数据,以及解决JS隐写术问题。通过这些步骤,作者逐步揭示隐藏的flag。

本文介绍了作者在信息安全挑战中遇到的一系列解密任务,包括解码base64,修复压缩包头,使用ExifTool解析图片元数据,以及解决JS隐写术问题。通过这些步骤,作者逐步揭示隐藏的flag。

3983

3983

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?